0602-Azure

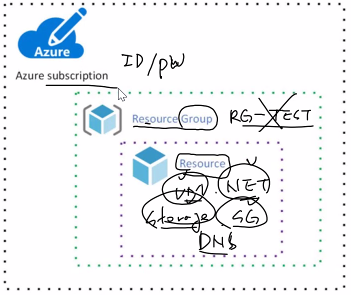

Azure

- 리전은 연동하지 않고 각자로 둠

- 리전 안에 가용영역은 3개 정도로 나눔

- 구독을 하게되면 하나의 group으로 묶이기 때문에 group을 지우면 설정한 resource들 전체 다 삭제됨

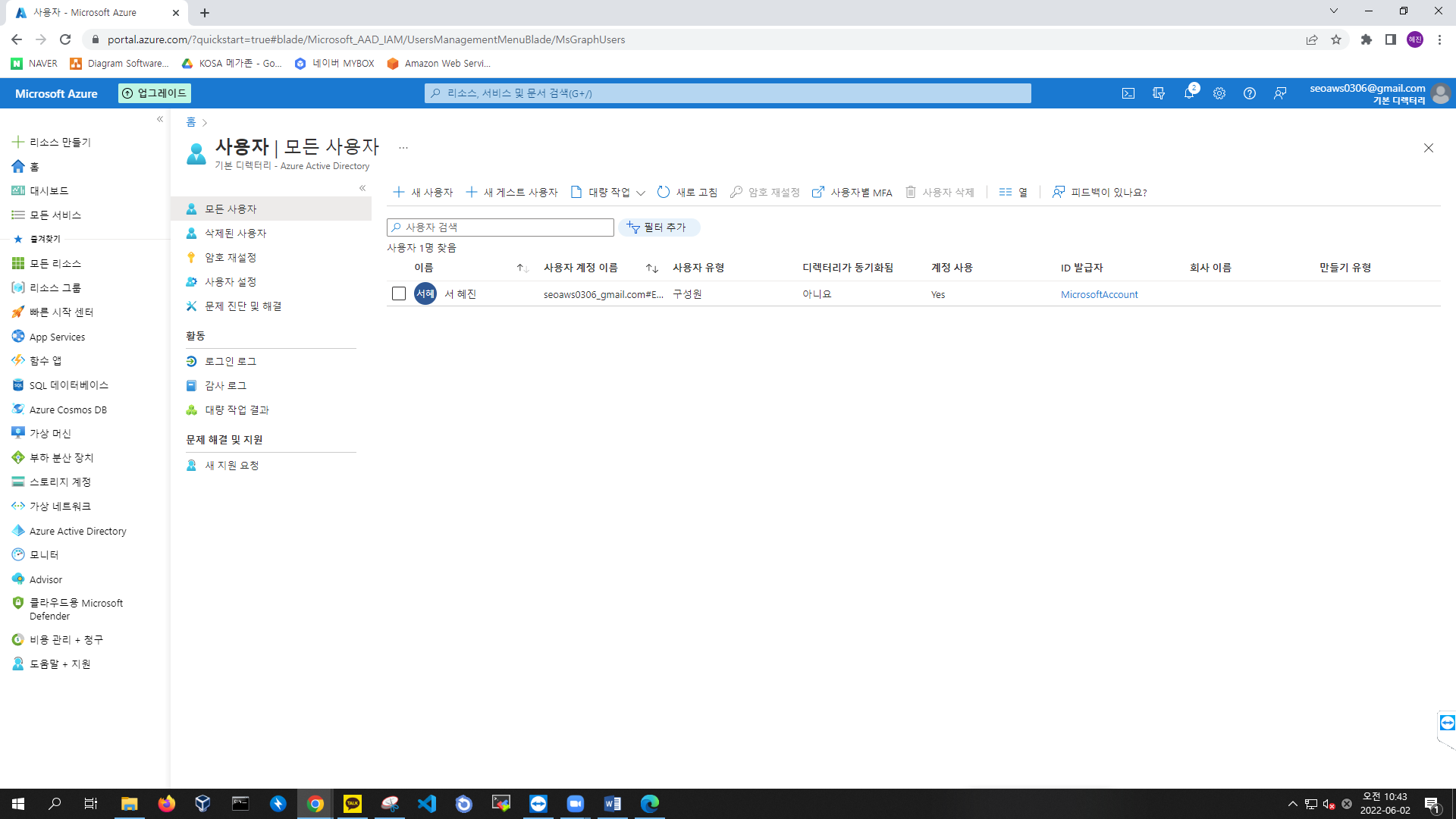

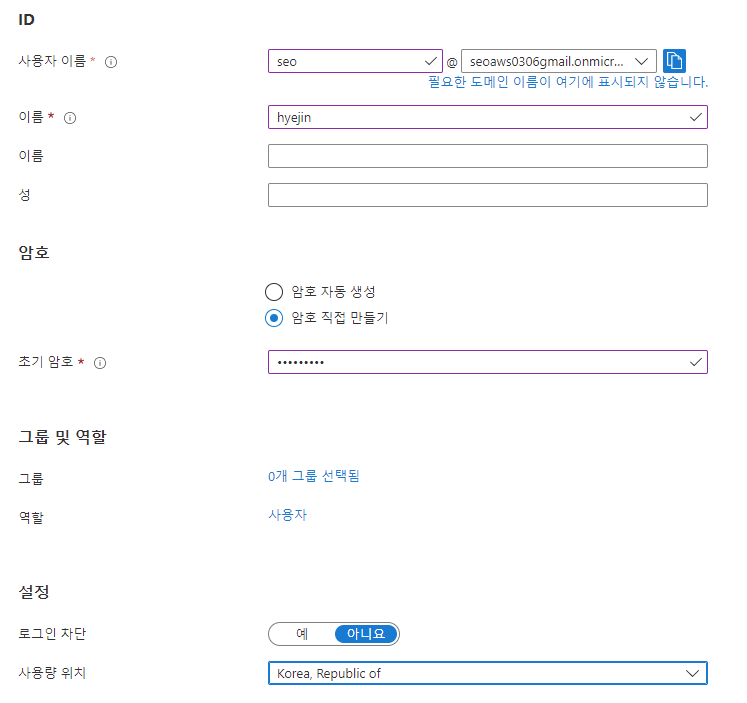

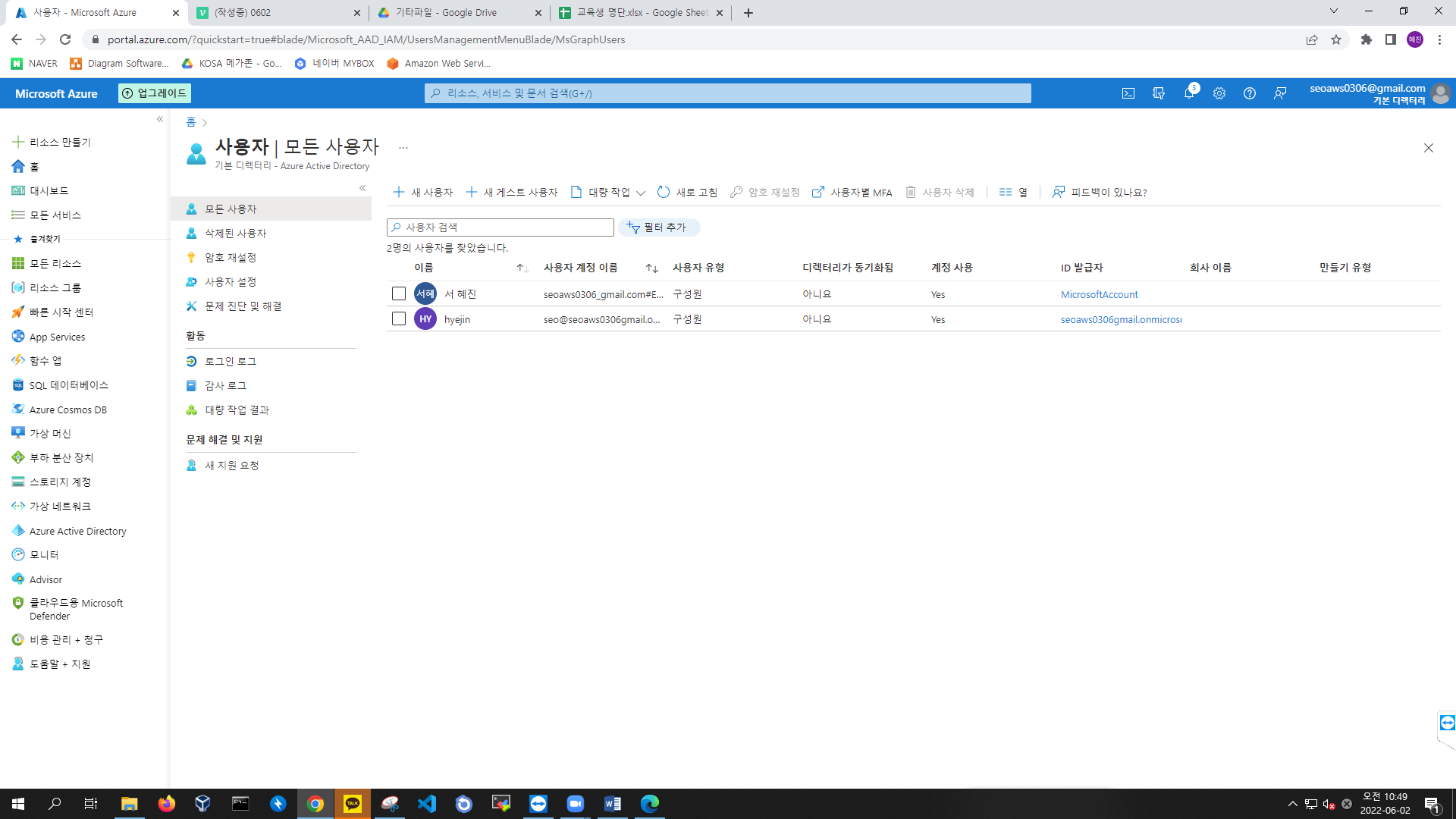

Azure 계정 생성

- 사용자 > 새 사용자

- 사용자 이름 : seo

- 이름 : hyejin

- 암호 : 암호 직접 만들기 / Test1234!

- 사용량 위치 : Korea, Republic of

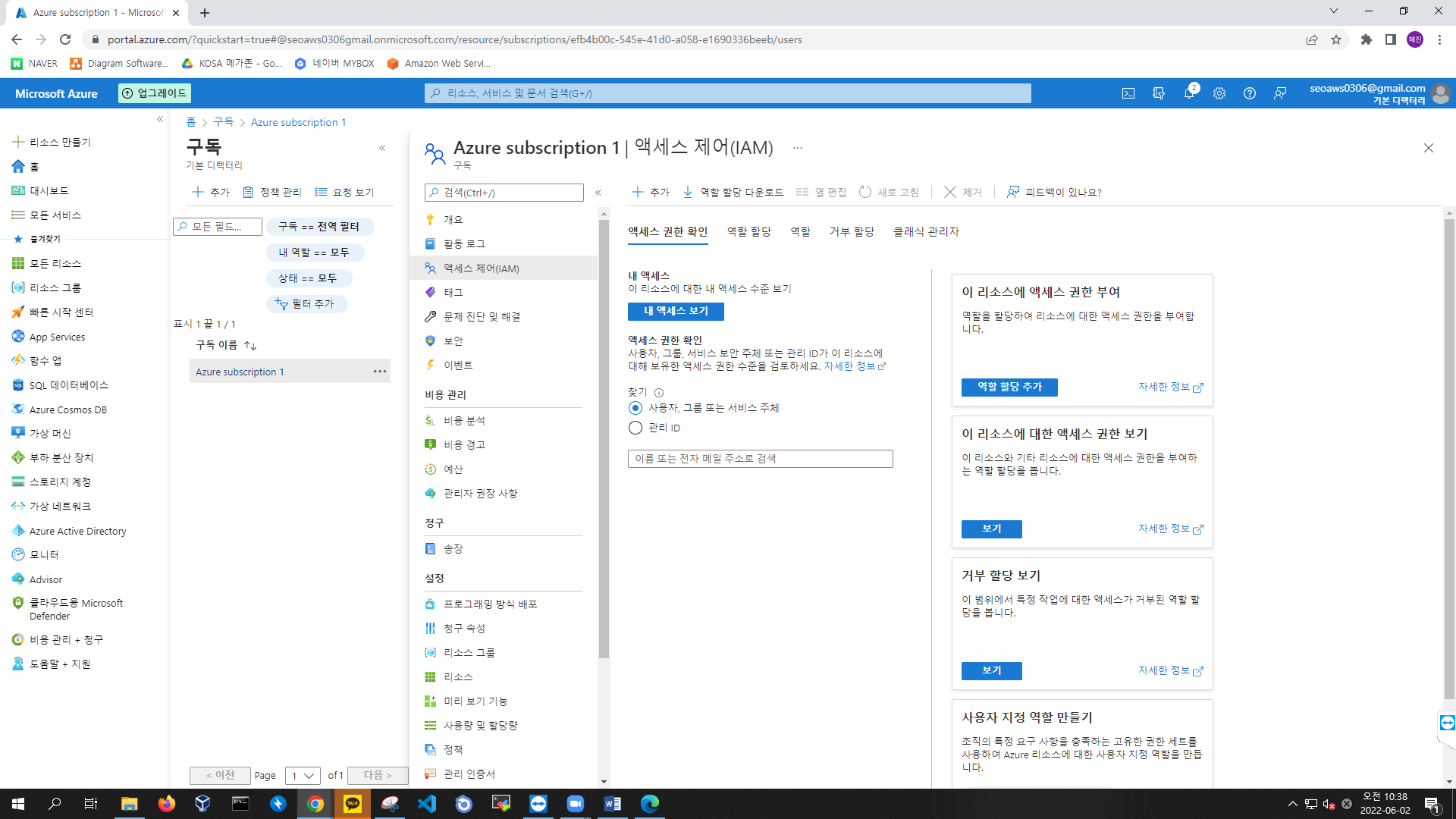

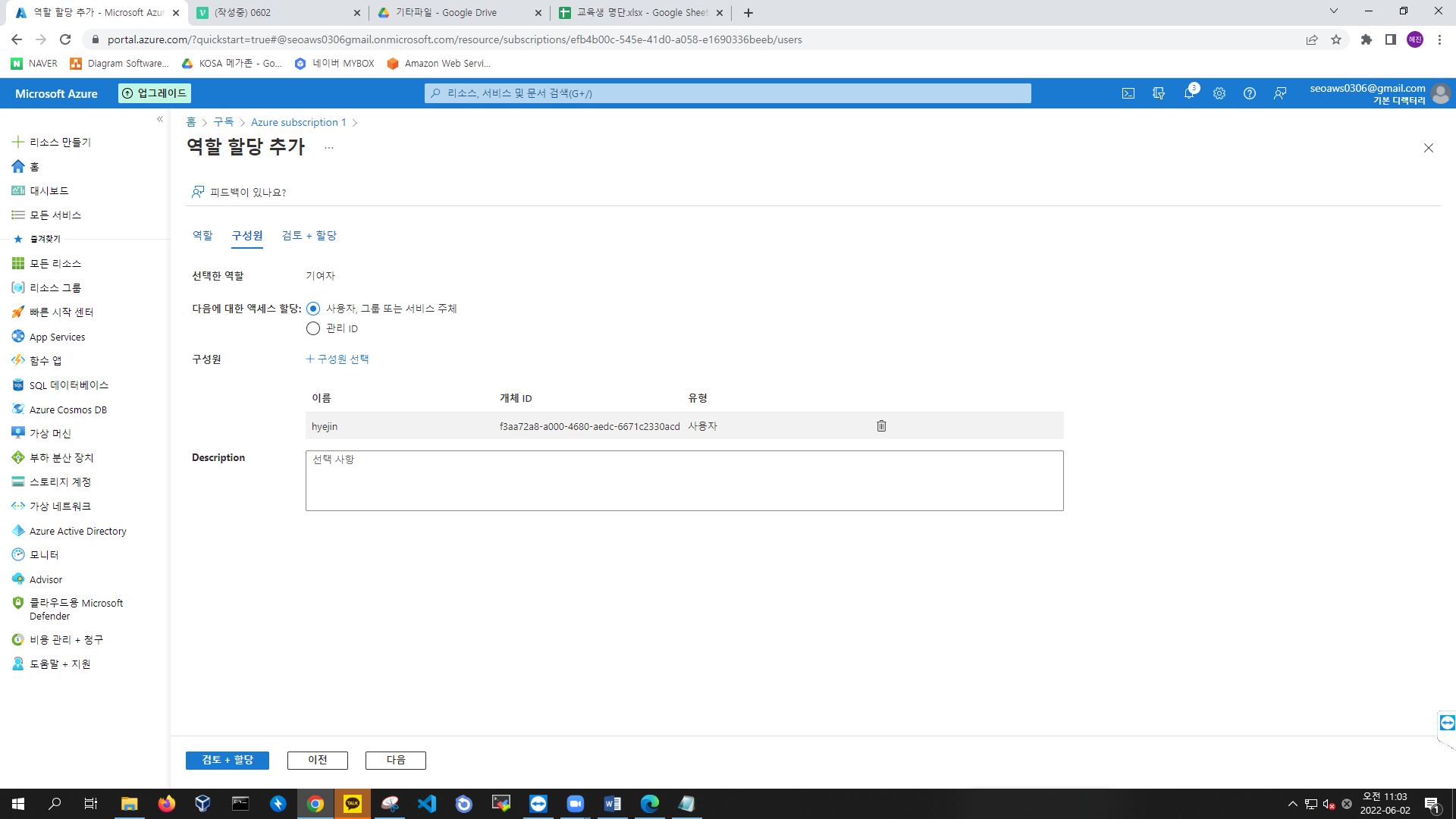

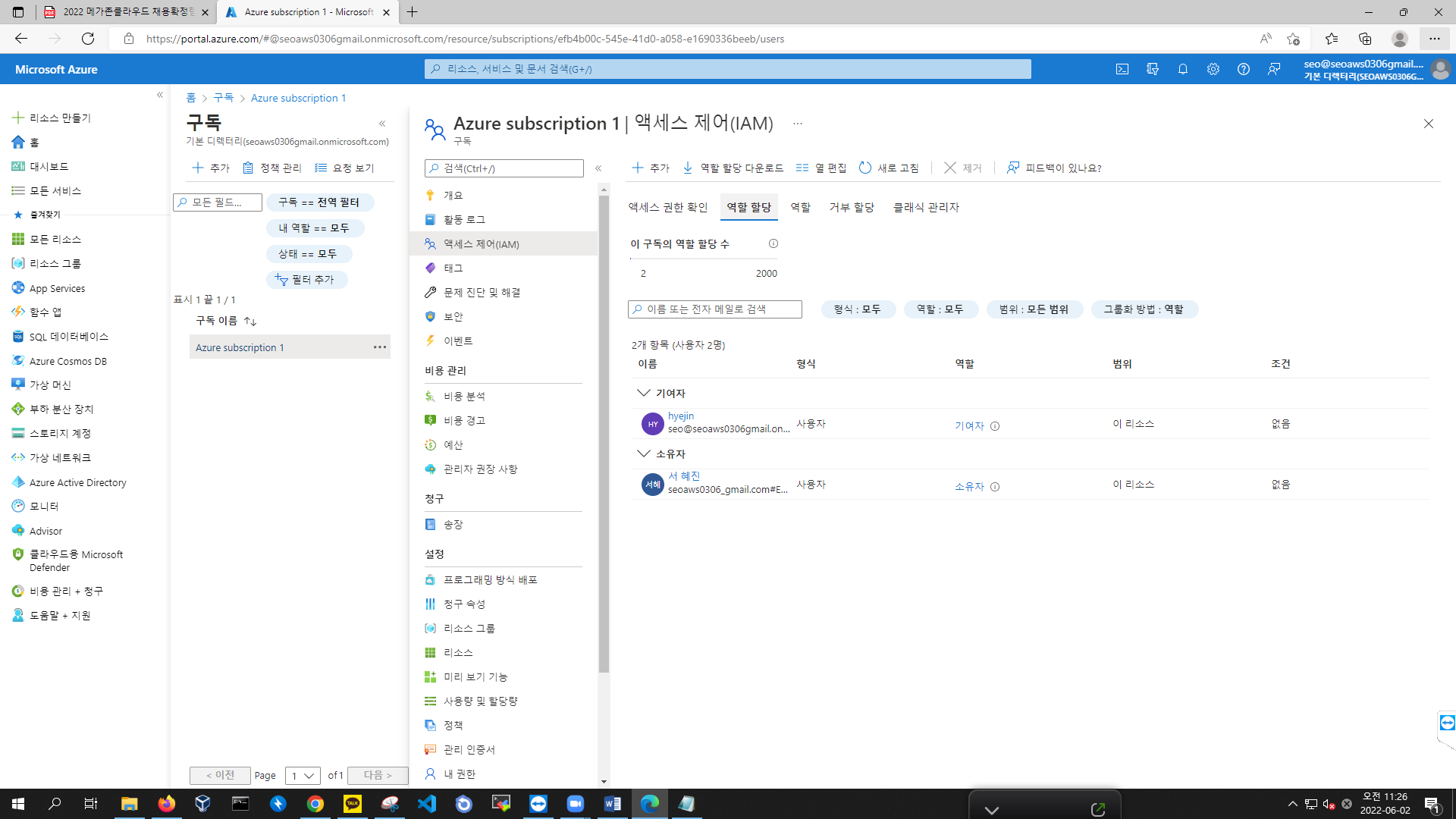

- 구독 > Azure subscription 1 > 액세스 제어

- 추가 > 역할 할당 추가

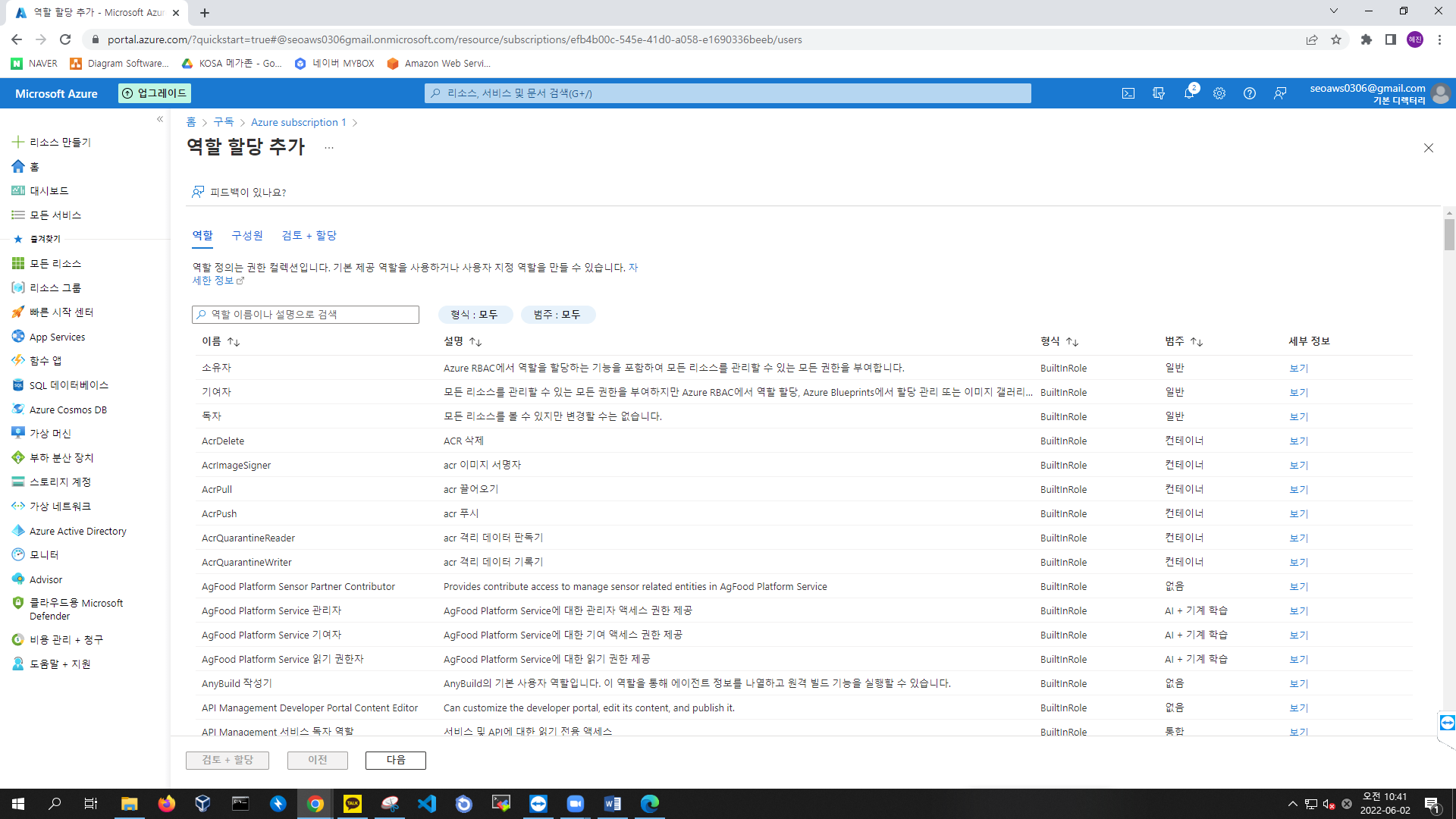

※ 소유자 - root 계정 하나 더 생성

※ 기여자 - 모든 resource는 사용하되 아이디/비번 권한 사용은 X

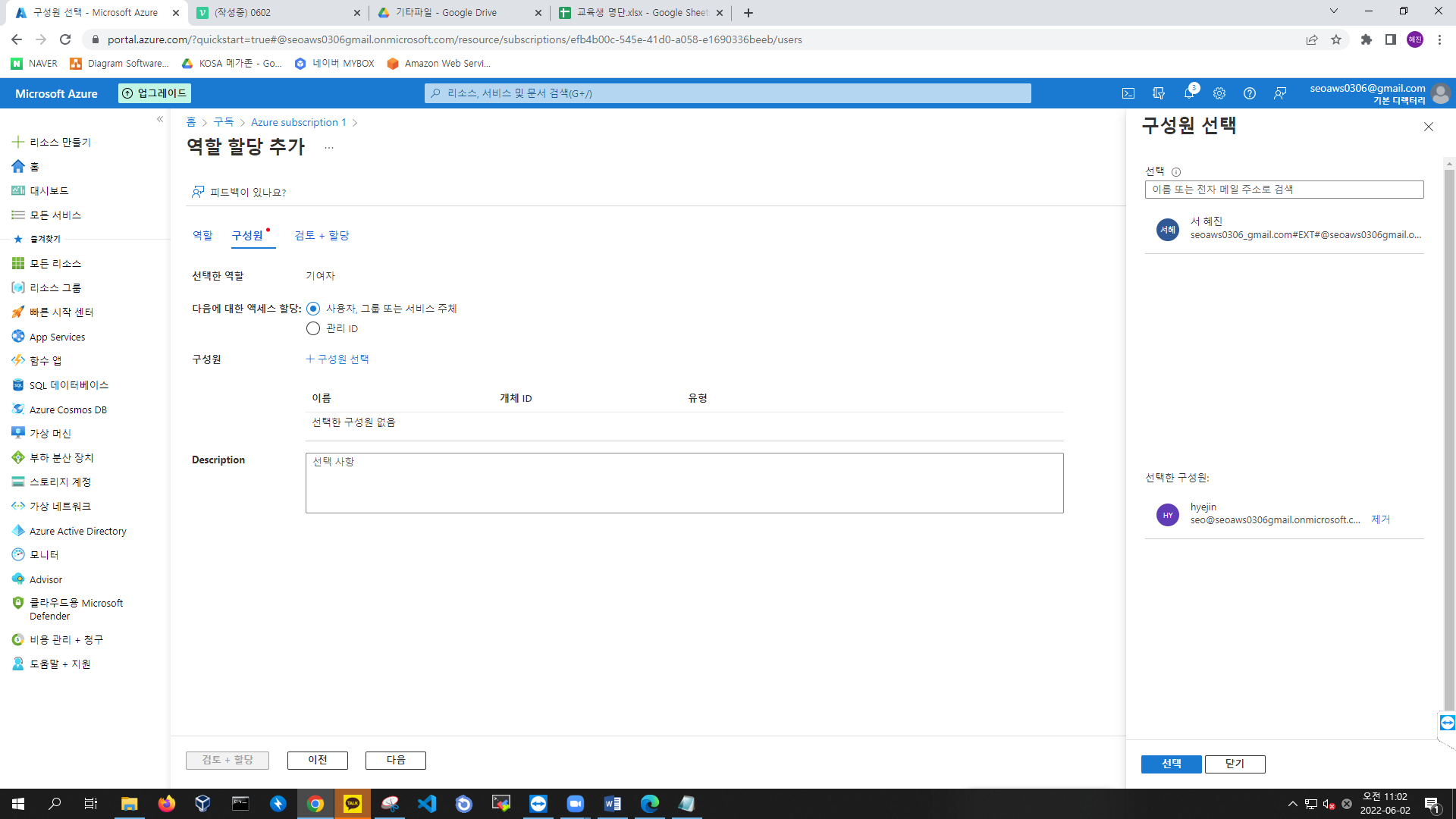

-> 기여자 선택

-> 구성원 선택 눌러서 새로 만든 hyejin 선택

-> 구성원에 hyejin 추가됨

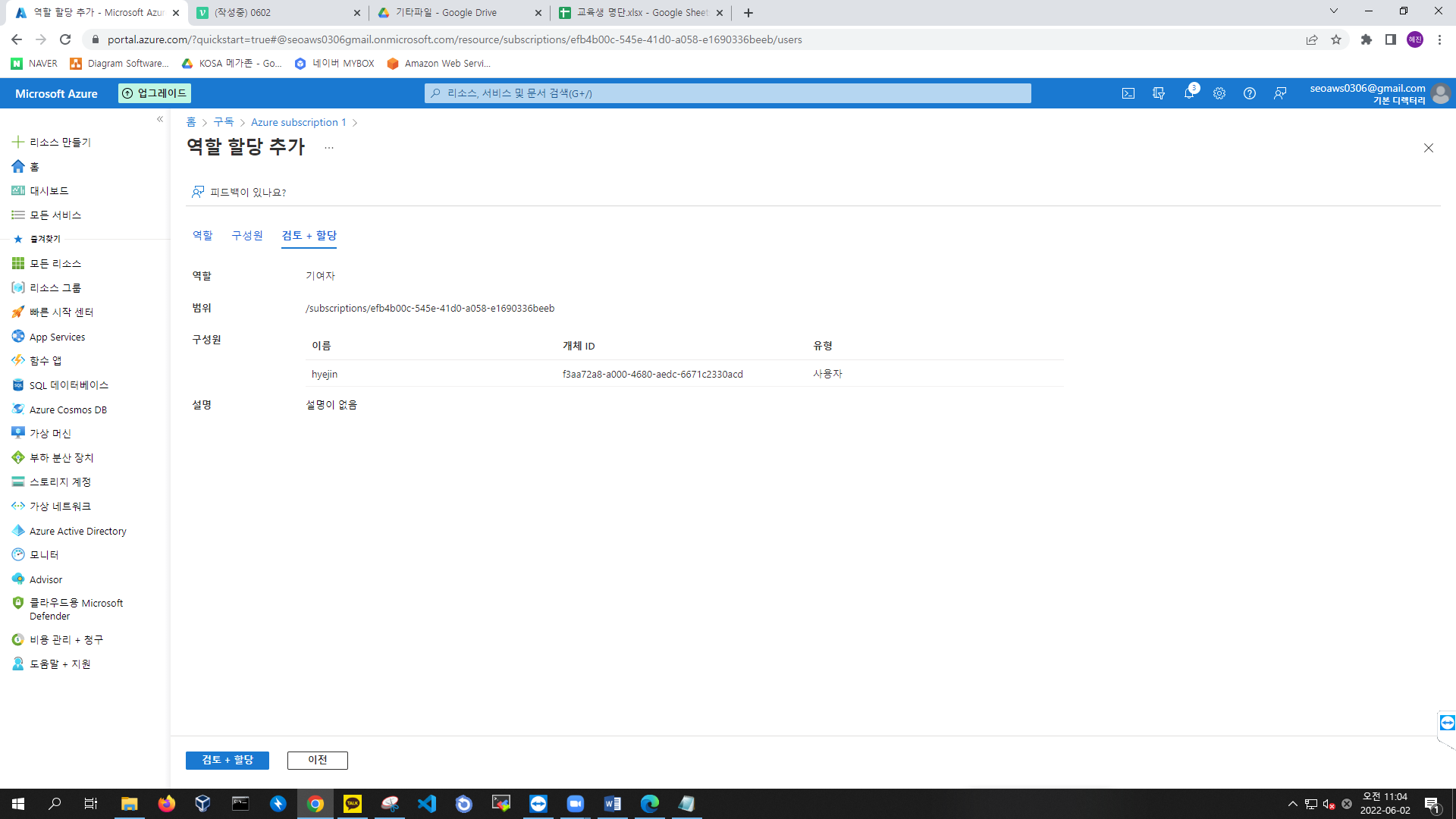

-> 검토&할당

-

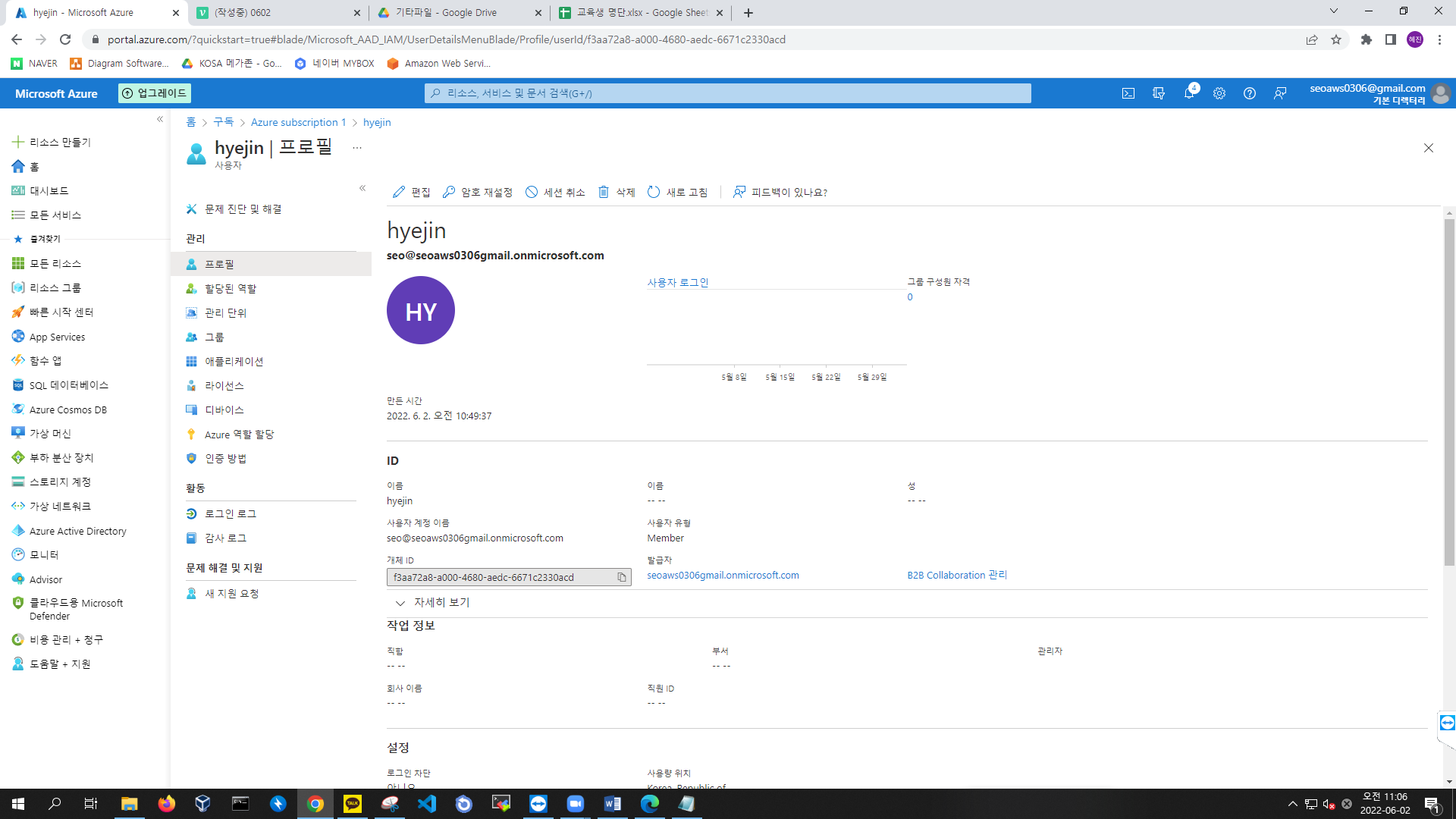

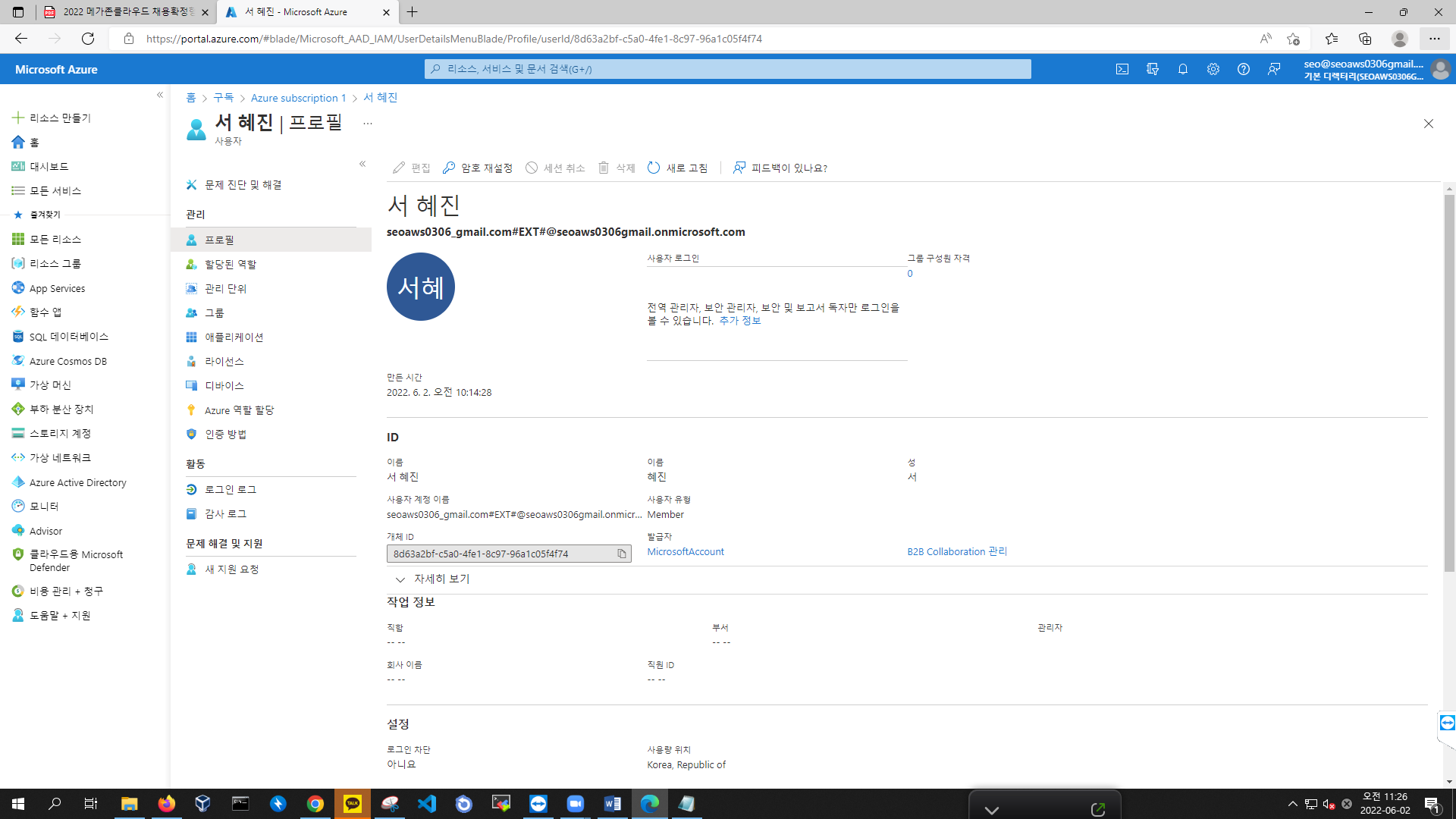

기여자 hyejin 프로필

-

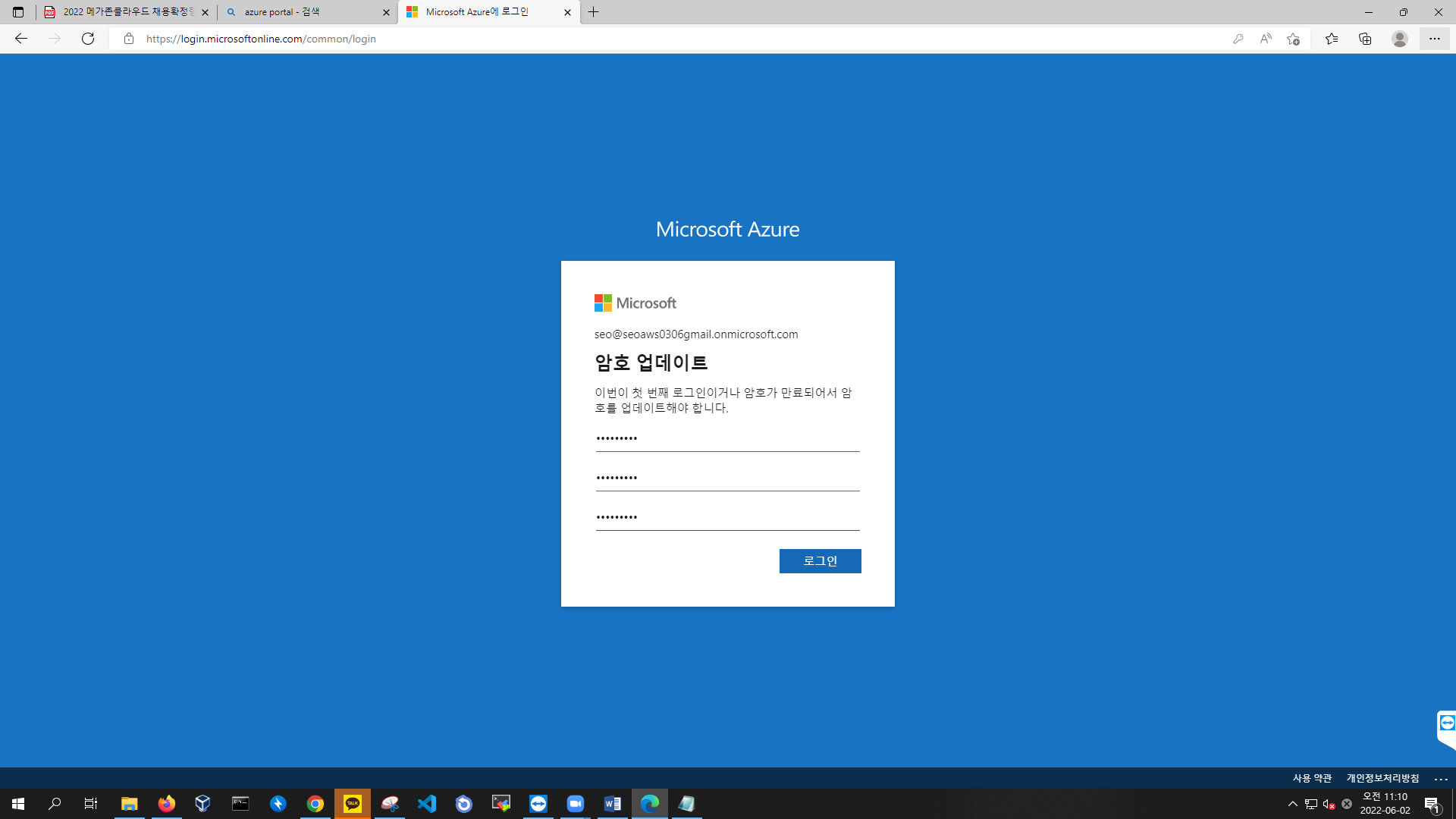

ge로 로그인

-> password 한번 바꿔줘야 함

-> 비밀번호 : Kosa0401!

-

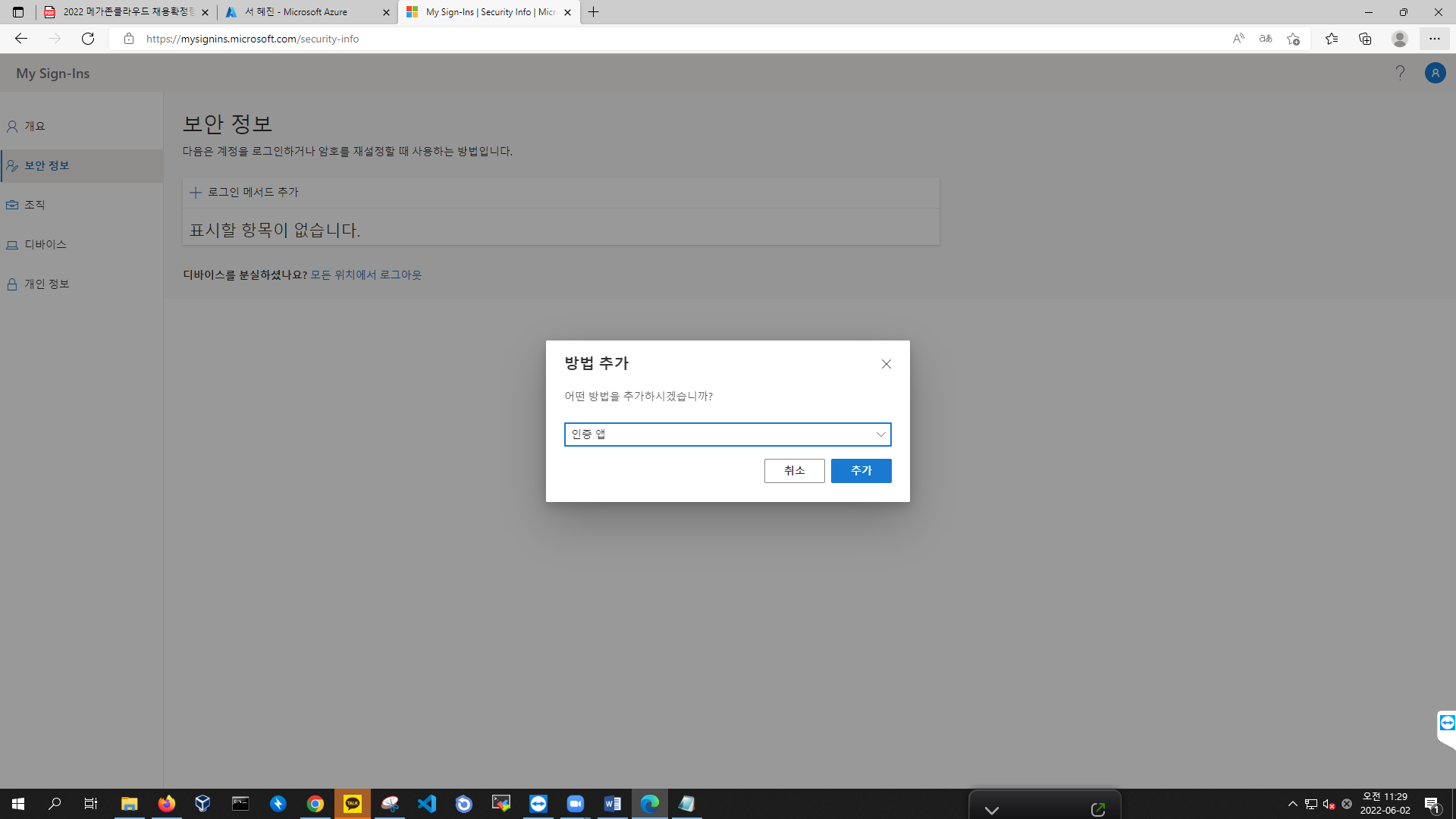

일반 사용자로 로그인

-

구독 > 이름 > 액세스 제어 > 역할 할당

-> 지금 기여자인 상태라 소유자 삭제 불가

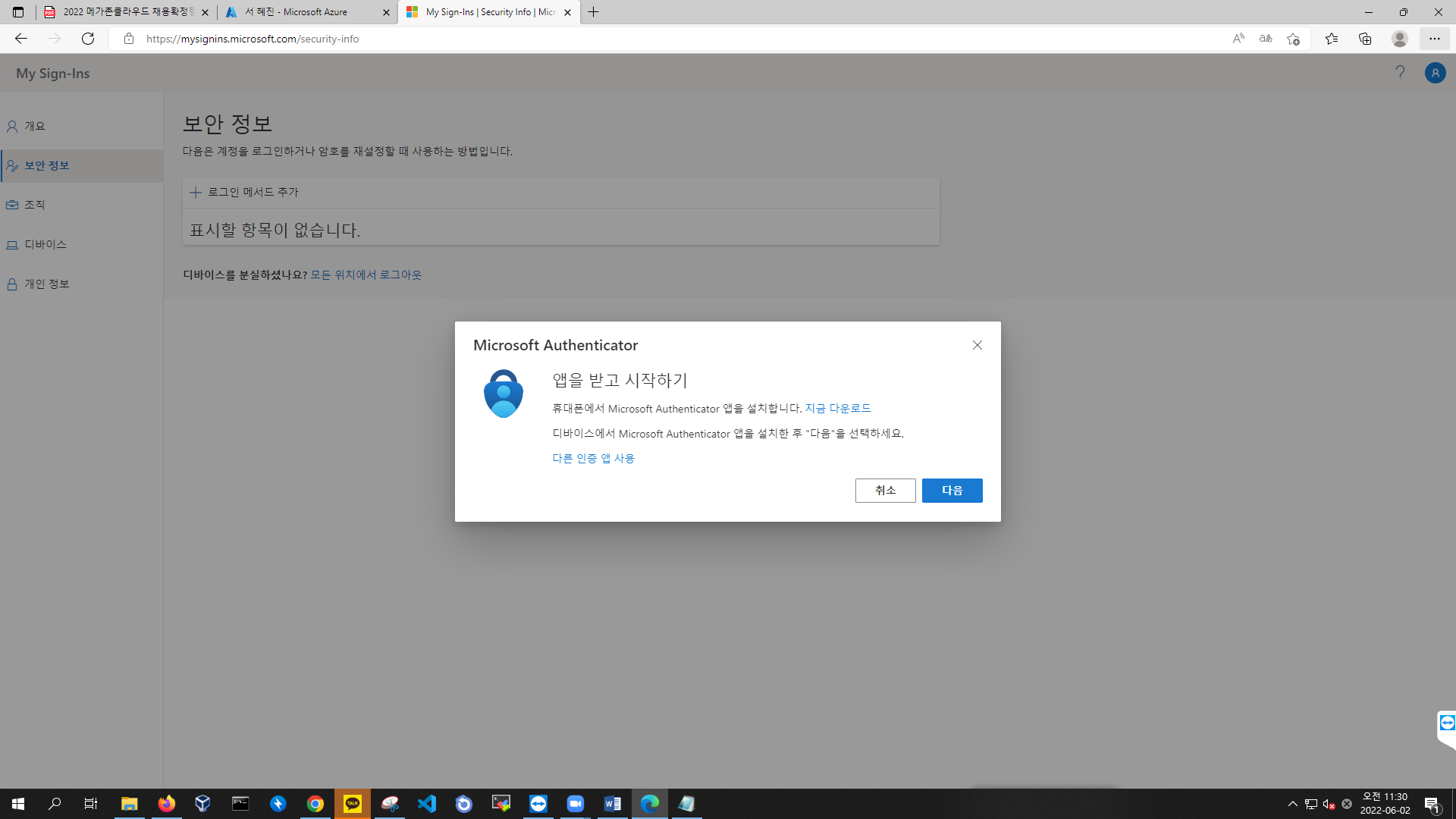

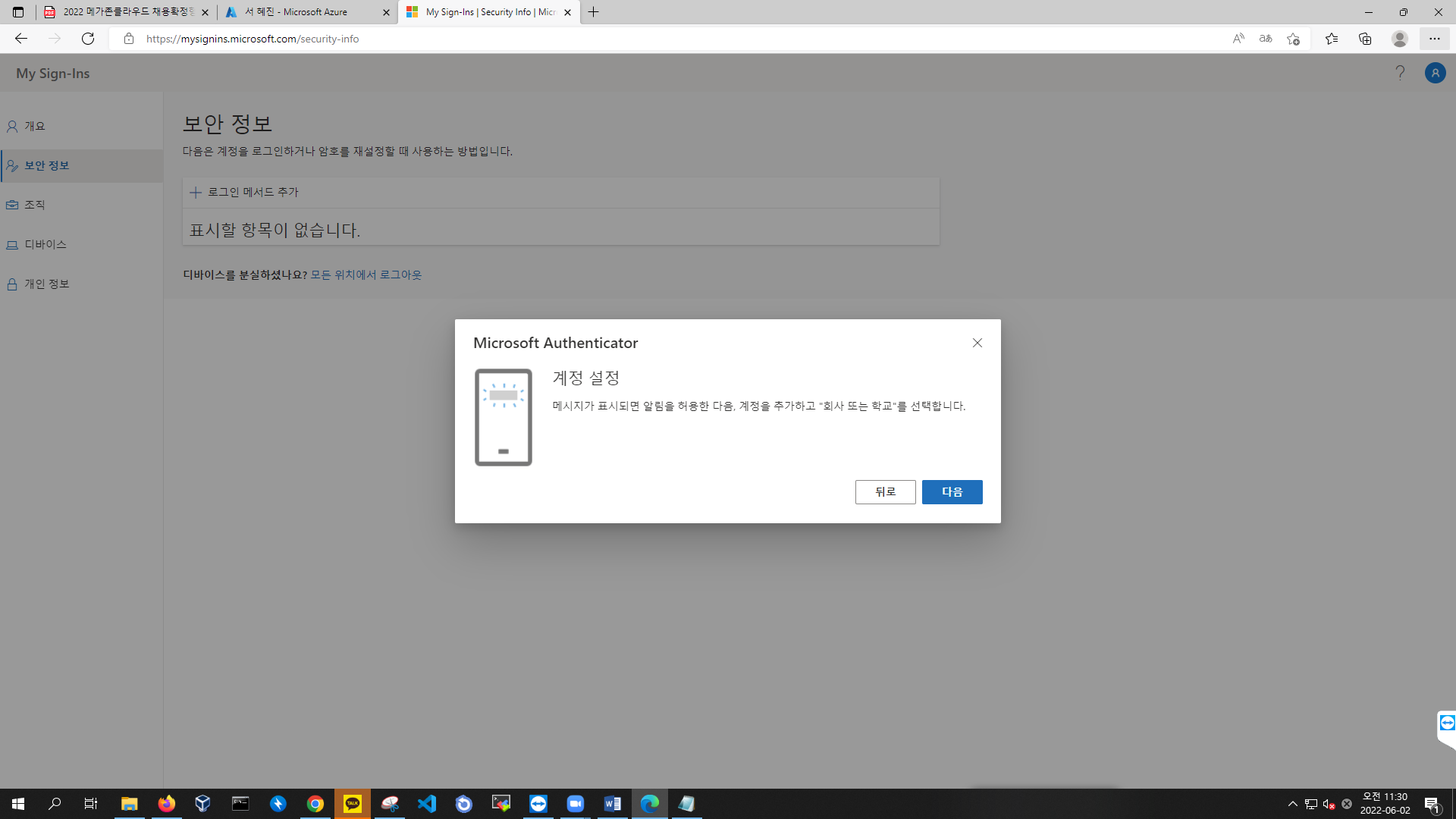

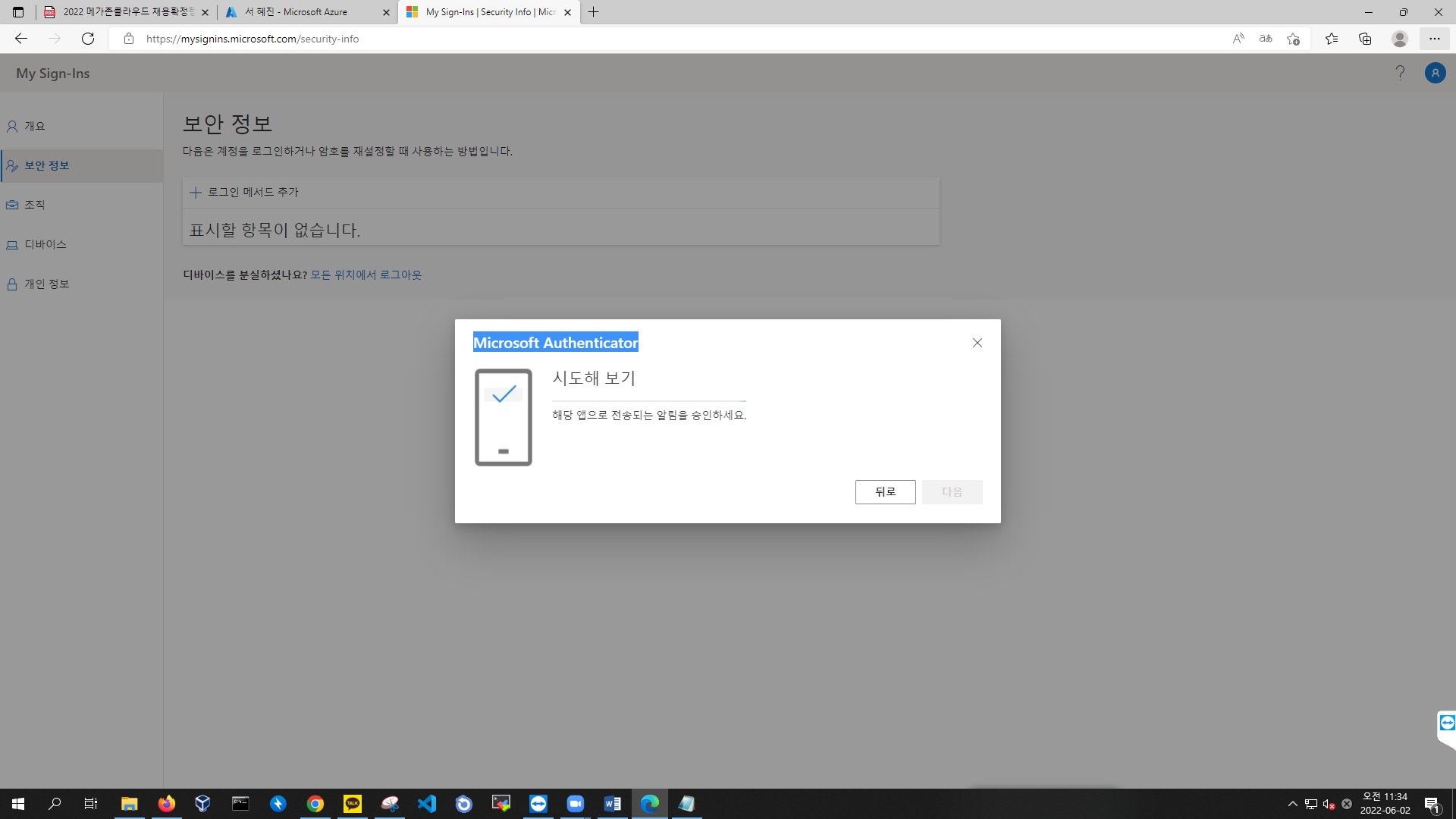

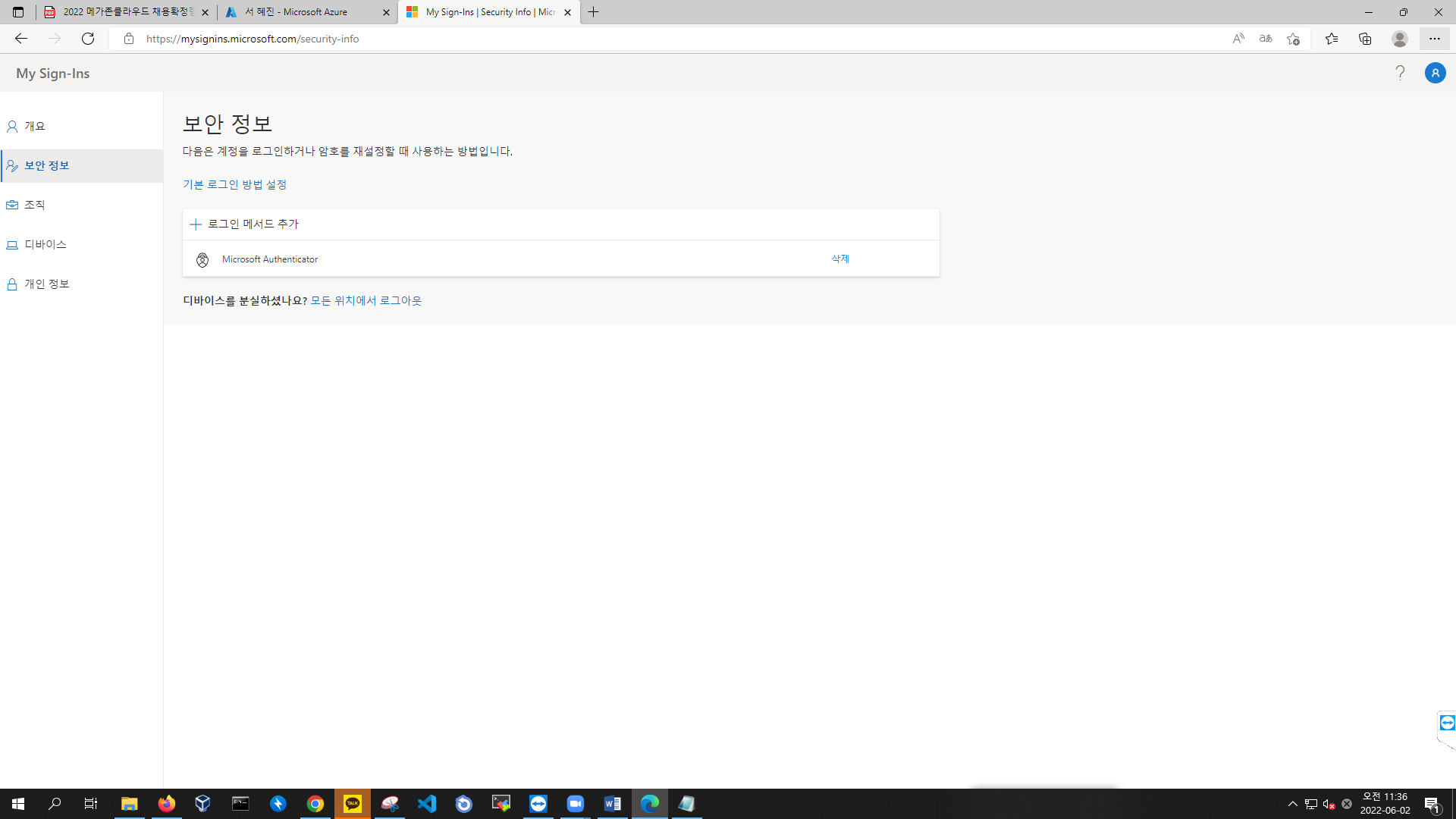

- 계정 보기 > 보안 정보 > 방법 추가 > 인증 앱 추가

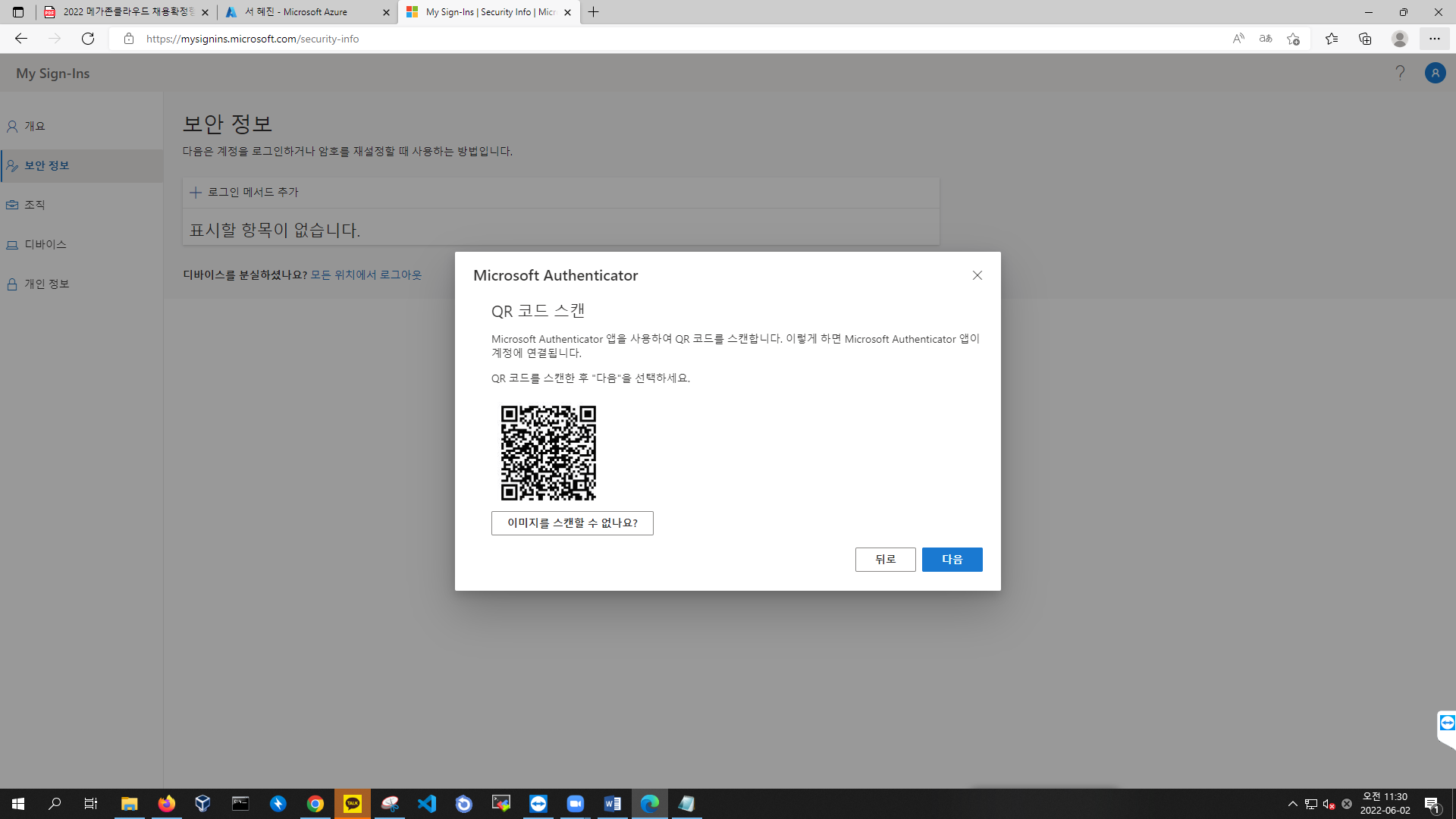

-> 큐알 생성

Microsoft Authenticator 앱 다운

-

QR코드 스캔 클릭

-

기본 디렉터리 생성됨

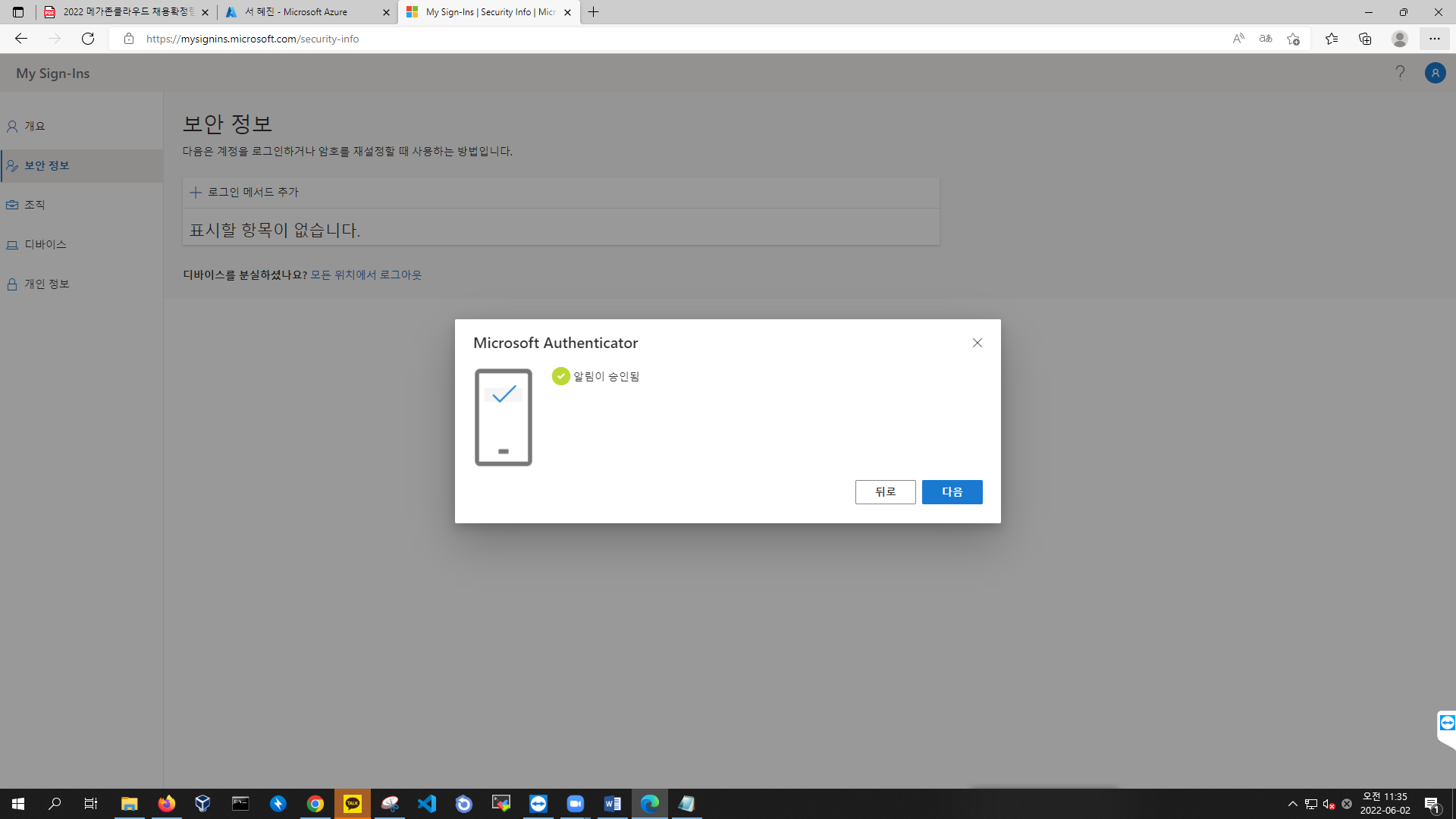

- 폰에서 승인

- 지문 인식으로 승인

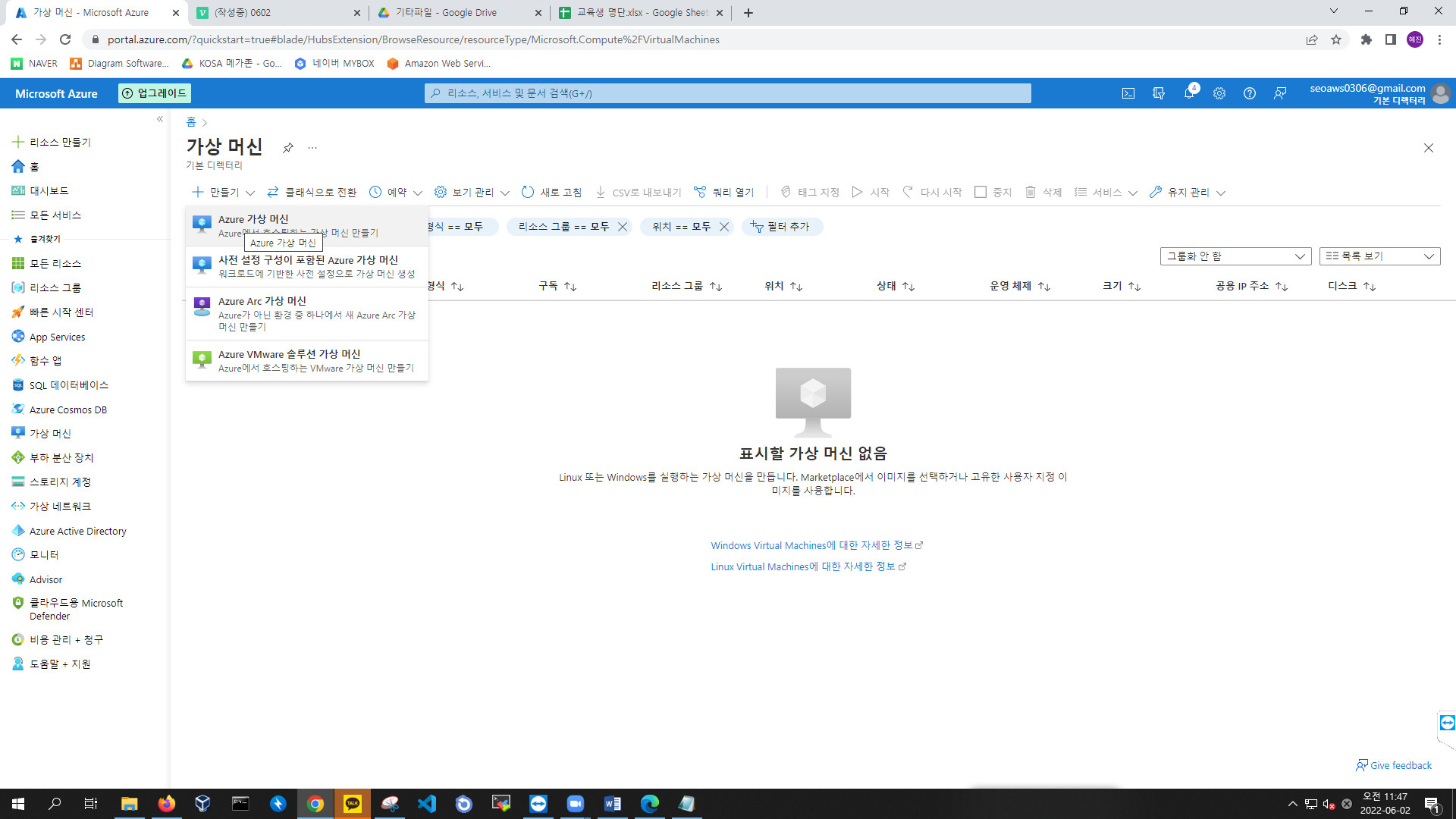

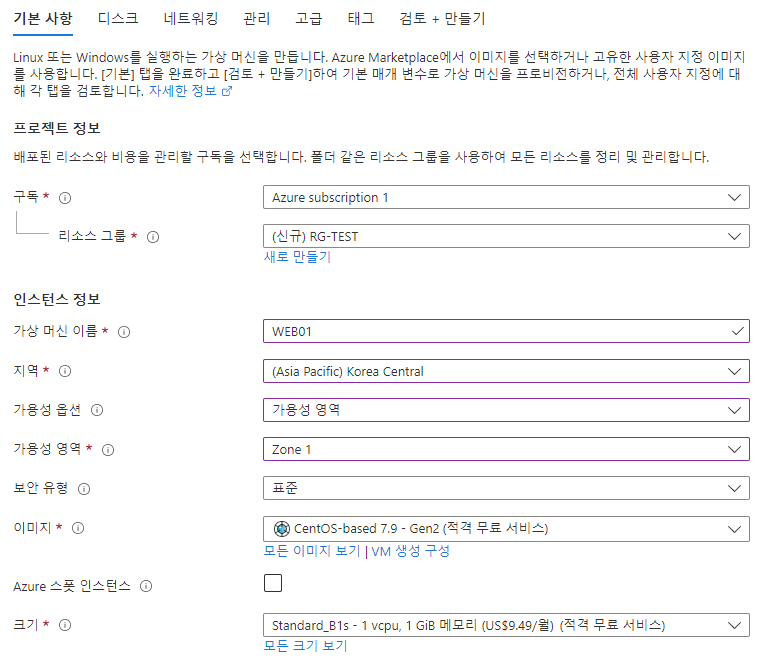

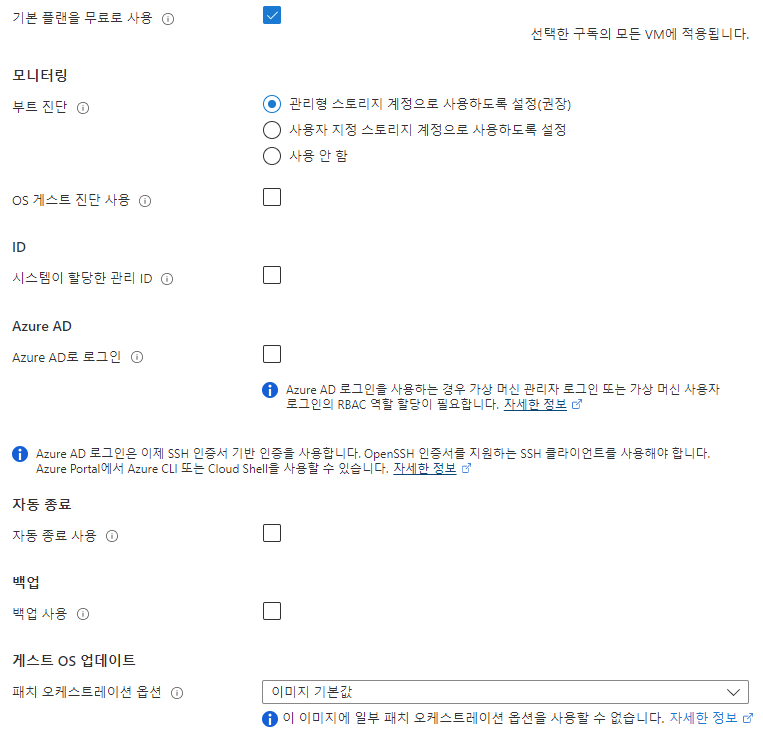

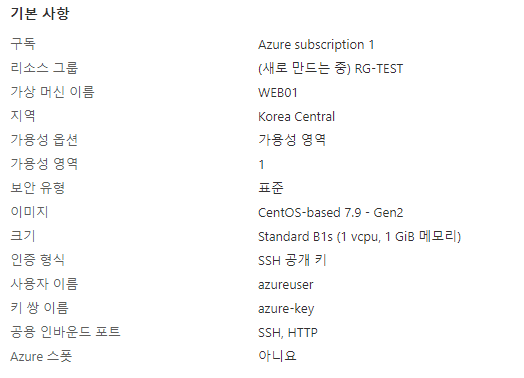

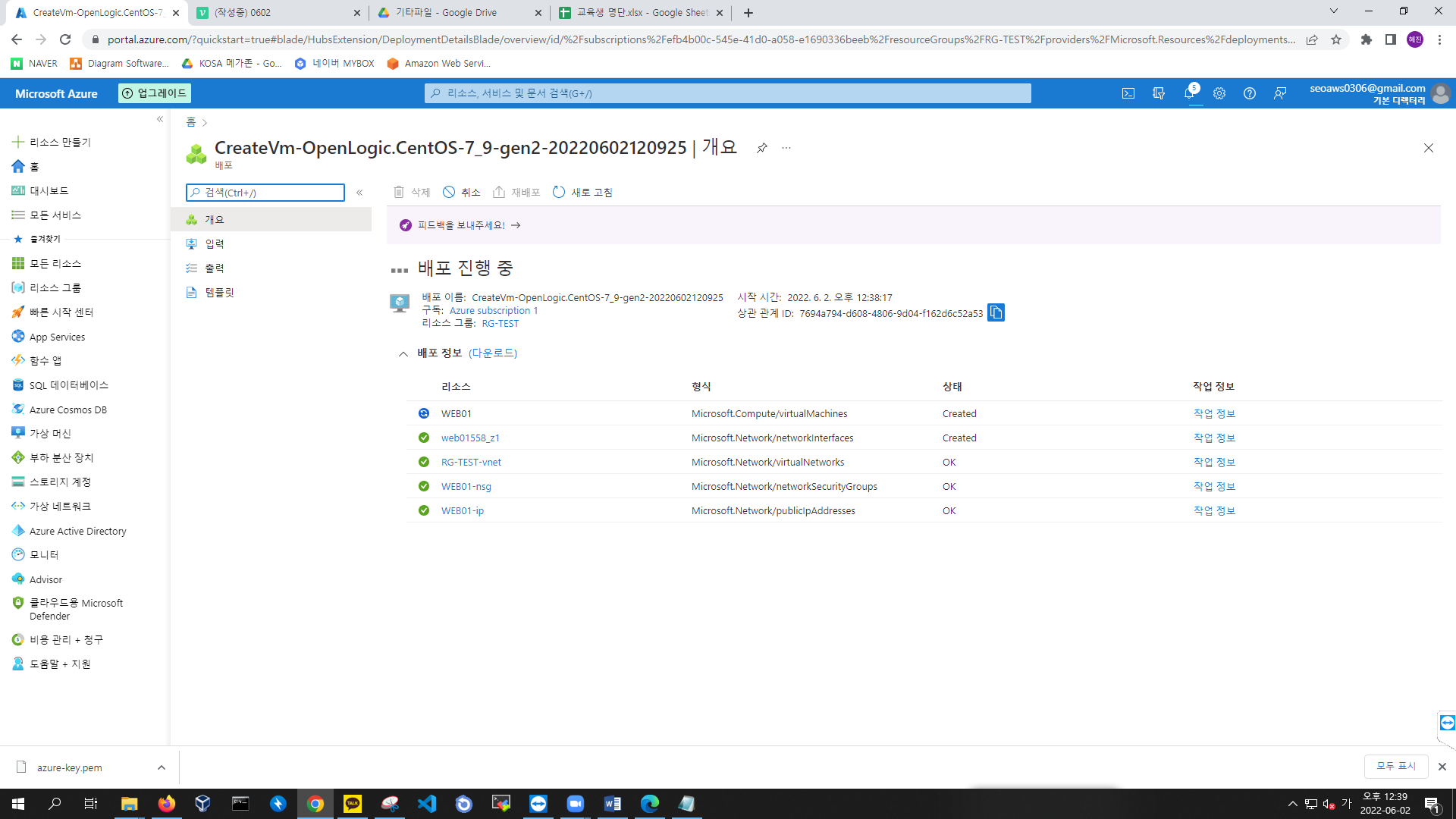

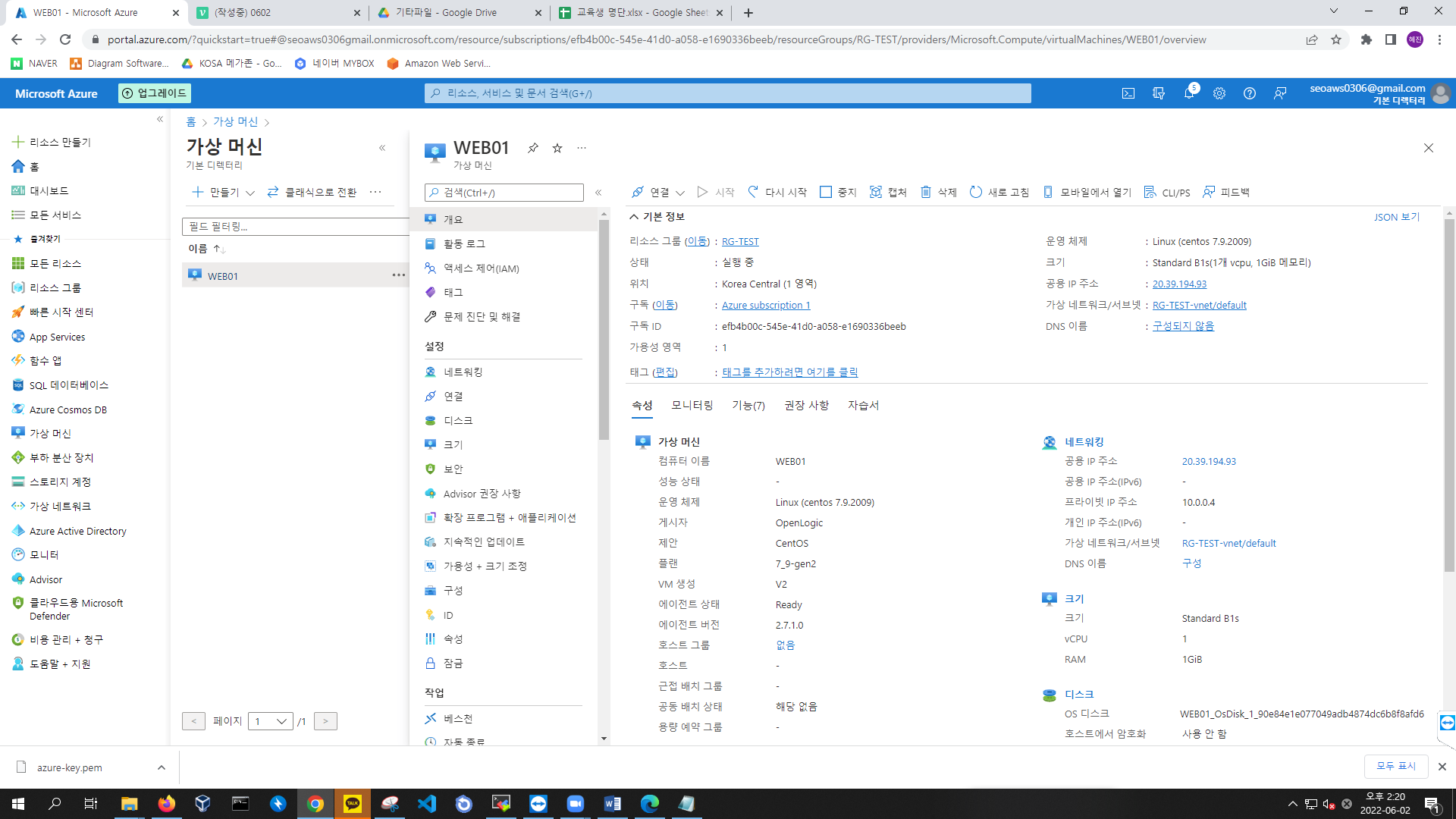

VM 생성

- 가상 머신 > Azure 가상 머신 클릭

- 리소스 그룹 새로 만들기

- 이름 : RG-TEST

- 이름 : WEB01

- 지역 : Korea Central

- 가용성 옵션 : 가용성 영역

- 가용성 영역 : Zone 1

- 보안 유형 : 표준

- 이미지 : (모든 이미지 보기) CentOS-based 7.9 - Gen2

- 크기 : (모든 크기 보기) Standard_B1s(1vcpu, 1GiB) - t2.micro와 유사

- 인증 형식 : SSH 공개 키

- 사용자 이름 : azureuser

- SSH 공개 키 원본 : 새 키 쌍 생성 -> azure-key

- 인바운드 포트 규칙 :

- 공용 인바운드 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), SSH(20)

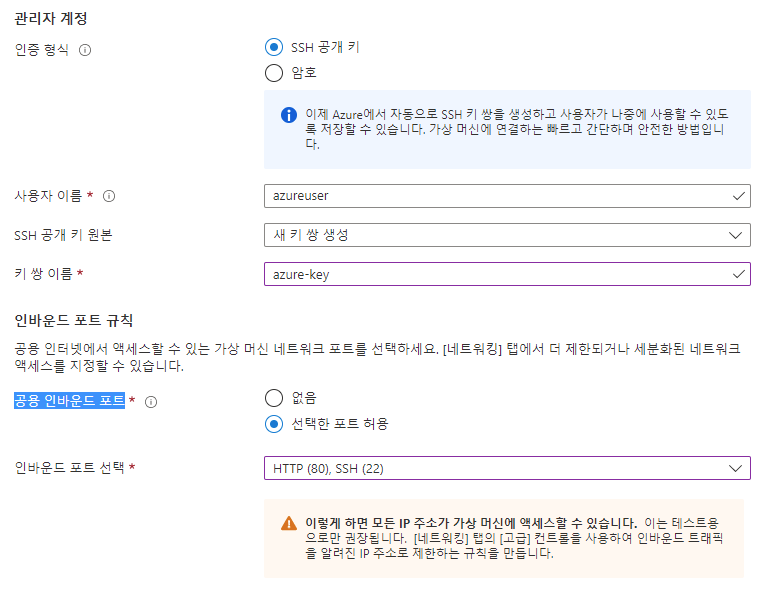

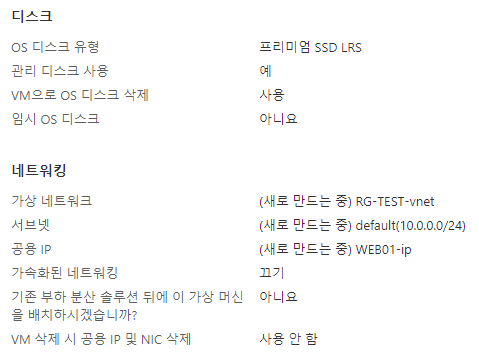

- OS 디스크 유형 : 프리미엄 SSD

- VM으로 삭제 : 체크 O

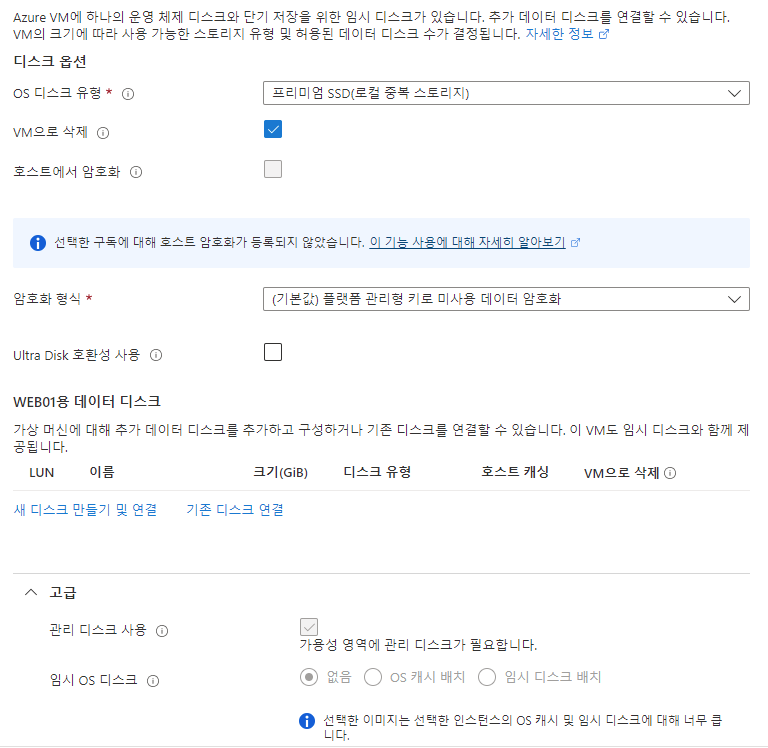

- 가상 네트워크 : RG-TEST-vnet

- 서브넷 : default(10.0.0.0/24) -> 256개의 ip 가능

- 공용 IP : WEB01-ip (ip에 따른 별칭)

- NIC 네트워크 보안 그룹 : 기본

- 공용 인바운트 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), SSH(20)

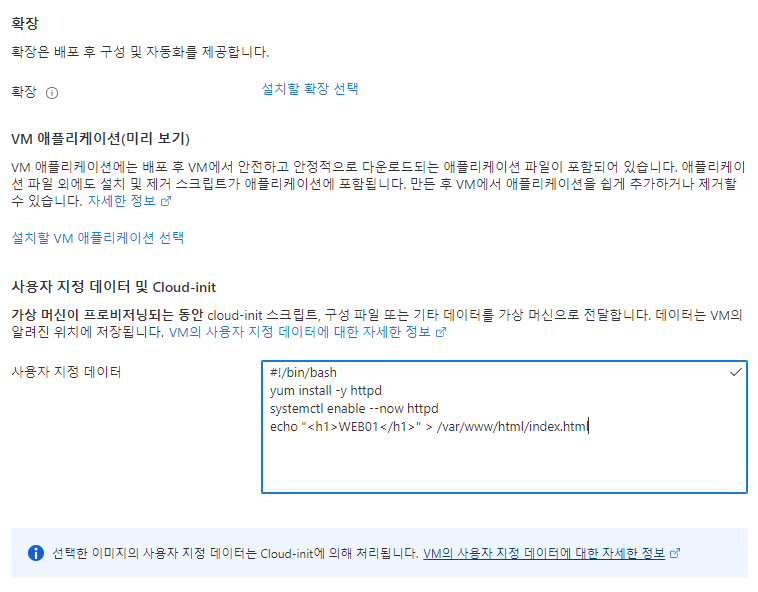

- 사용자 지정 데이터 (AWS에서의 사용자 데이터)

#!/bin/bash

yum install -y httpd

systemctl enable --now httpd

echo "<h1>WEB01</h1>" > /var/www/html/index.html

- 태그는 달지 않겠음 (WEB01이라고 이미 주었기 때문에)

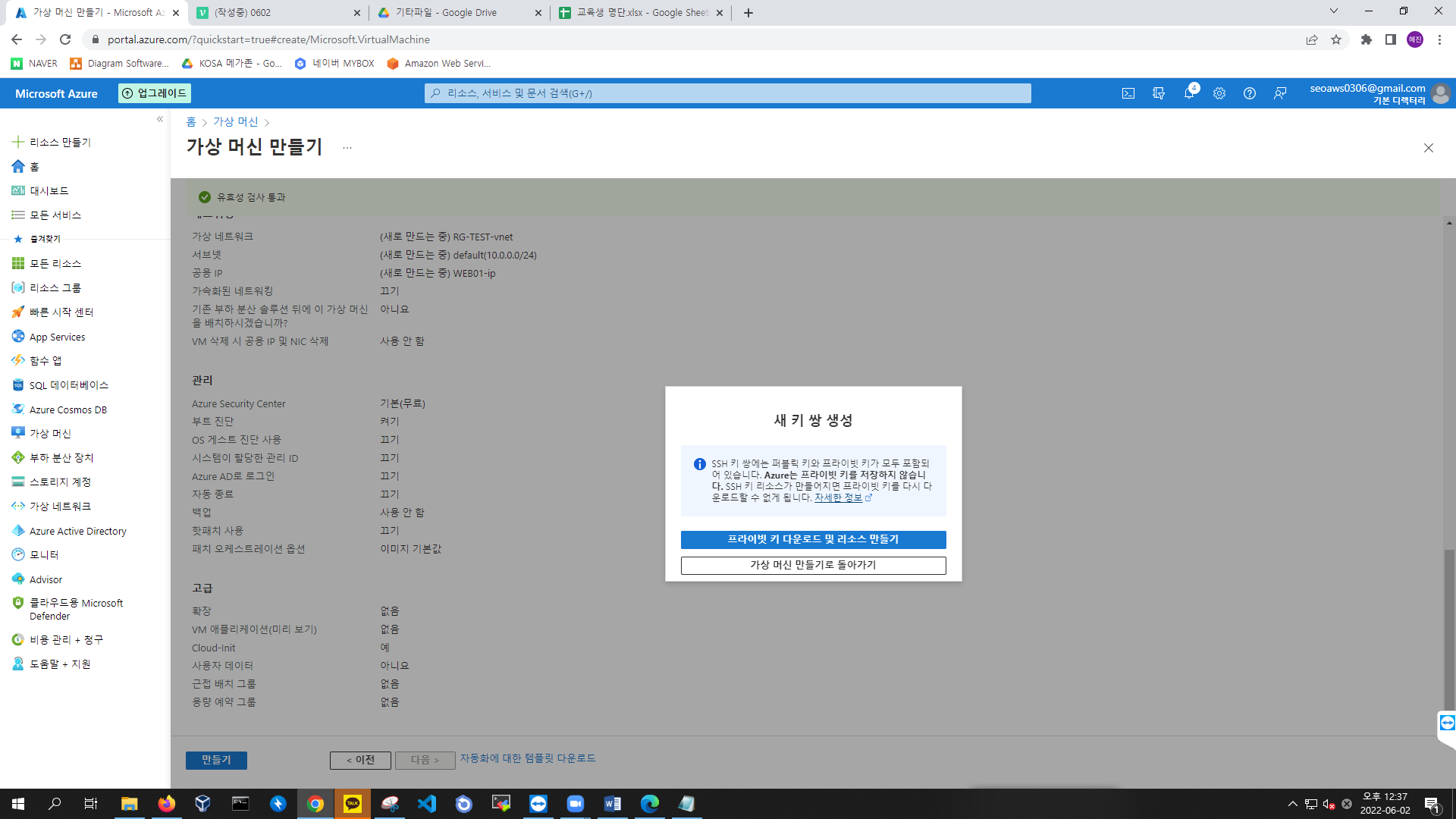

요약

-> 프라이빗 키 다운로드 및 리소스 만들기 클릭

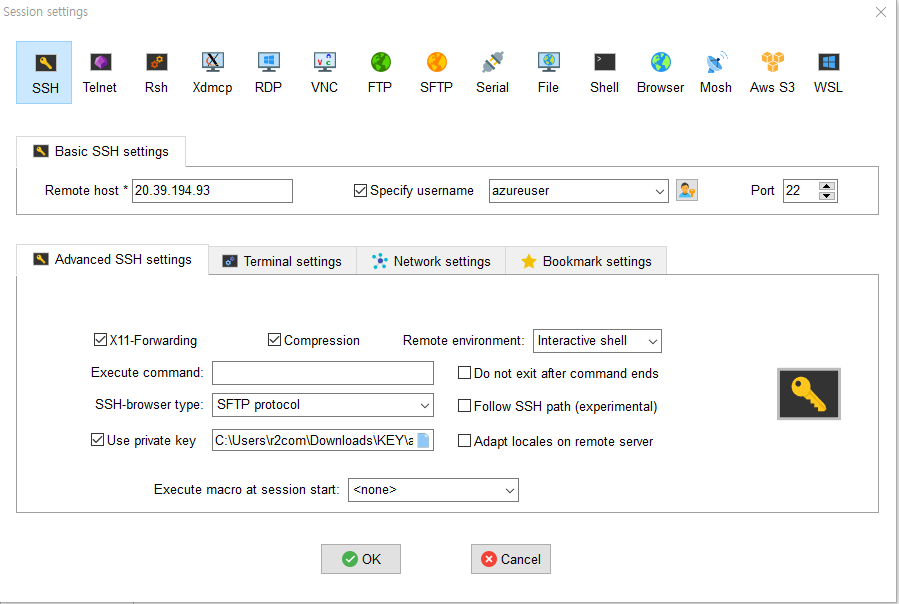

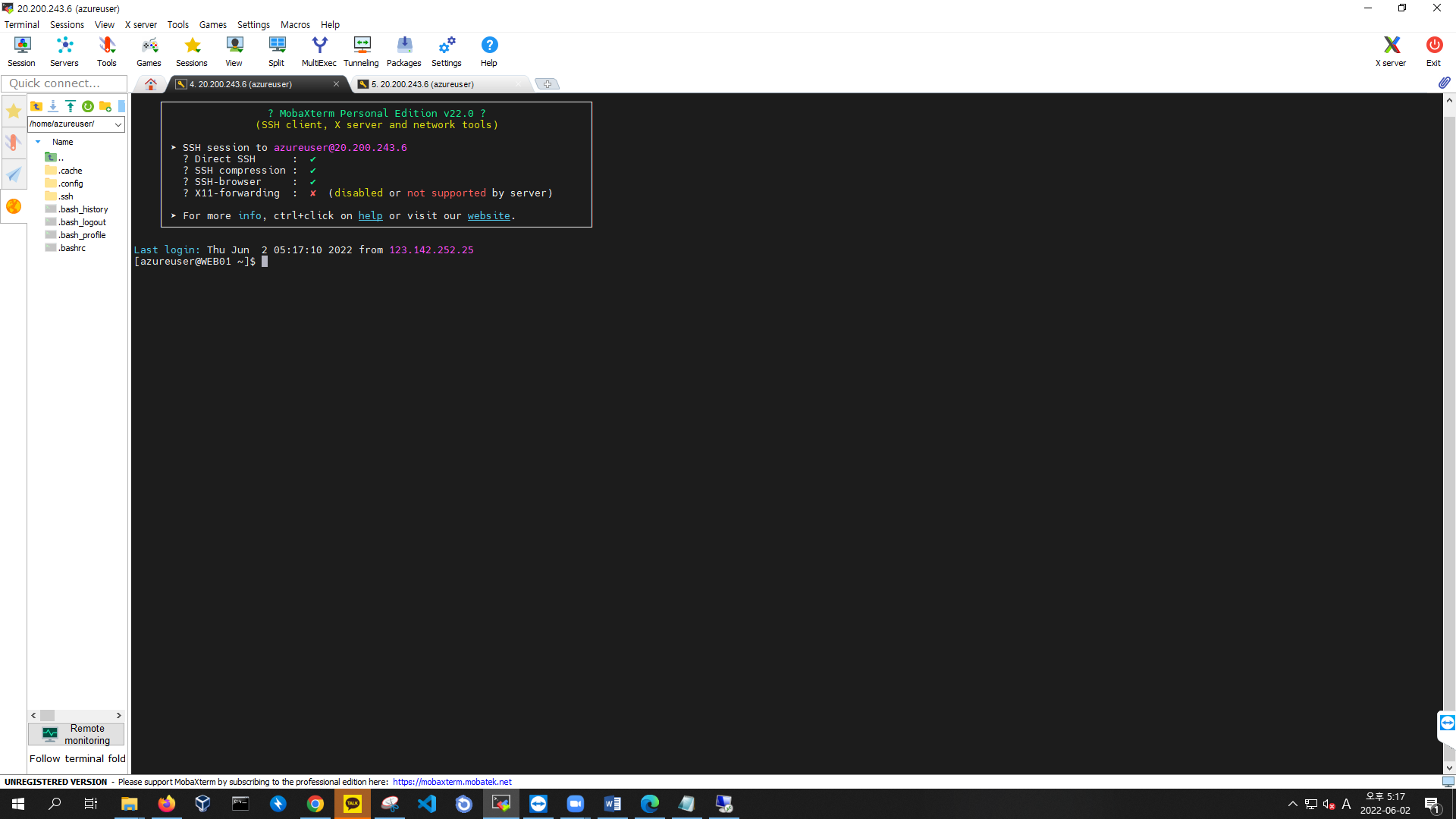

mobaxterm으로 WEB01 접속

- host : WEB01 ip

- user : azureuser

- key : azure-key.pem

$ sudo setenforce 0

$ status

SELinux status: enabled

SELinuxfs mount: /sys/fs/selinux

SELinux root directory: /etc/selinux

Loaded policy name: targeted

Current mode: permissive

Mode from config file: enforcing

Policy MLS status: enabled

Policy deny_unknown status: allowed

Max kernel policy version: 31

$ sudo vi /etc/sysconfig/selinux

disabled로 변경인스턴스 생성2

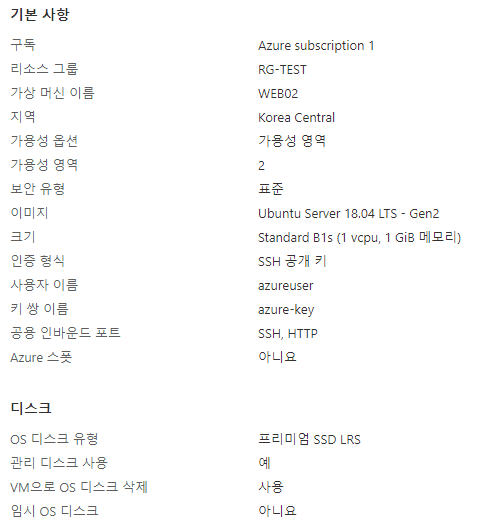

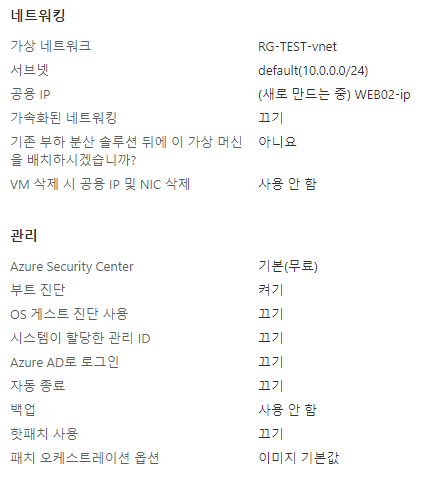

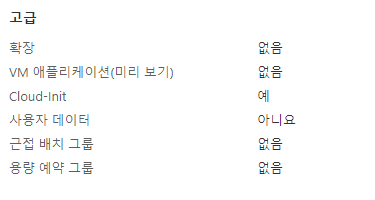

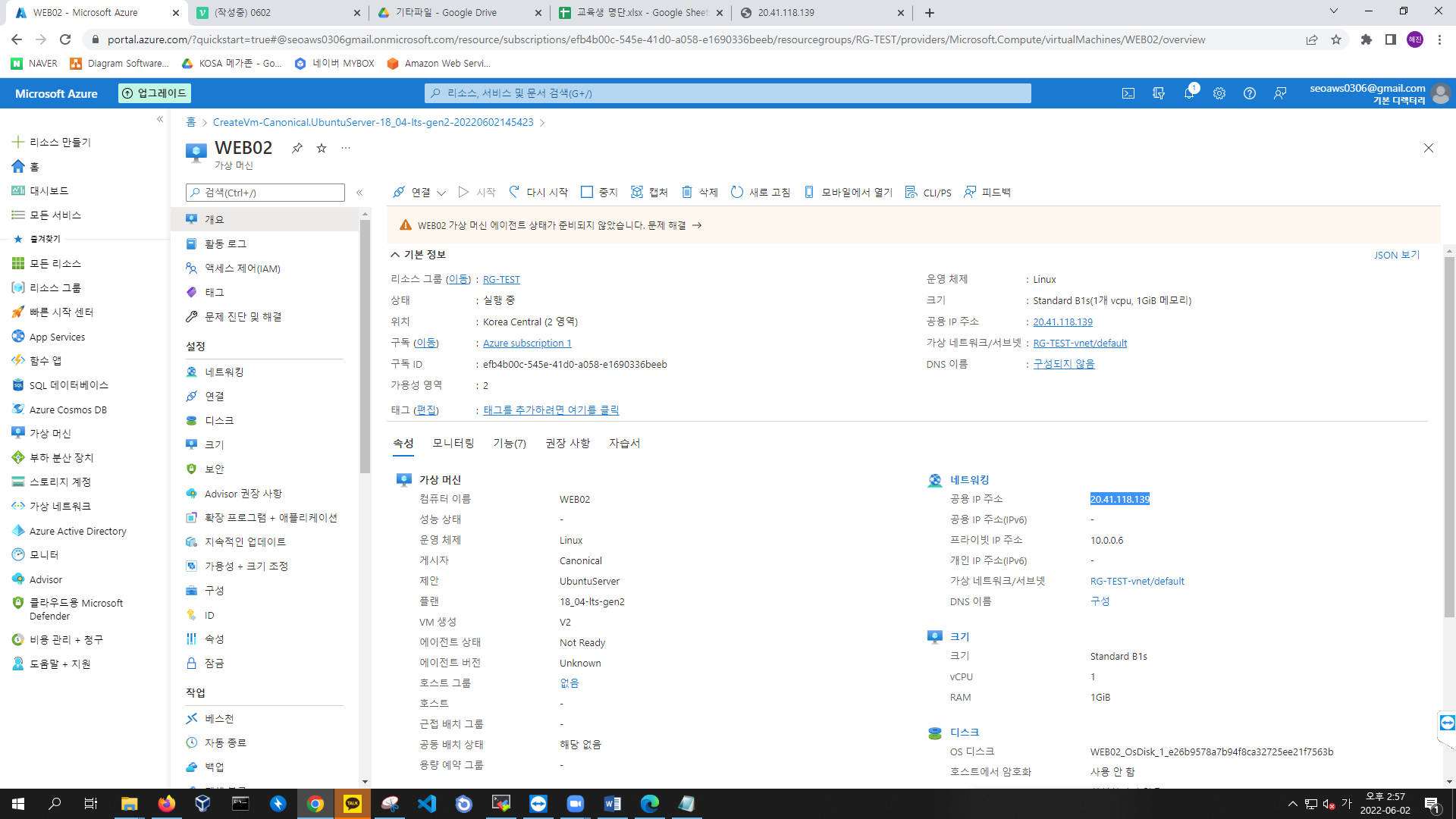

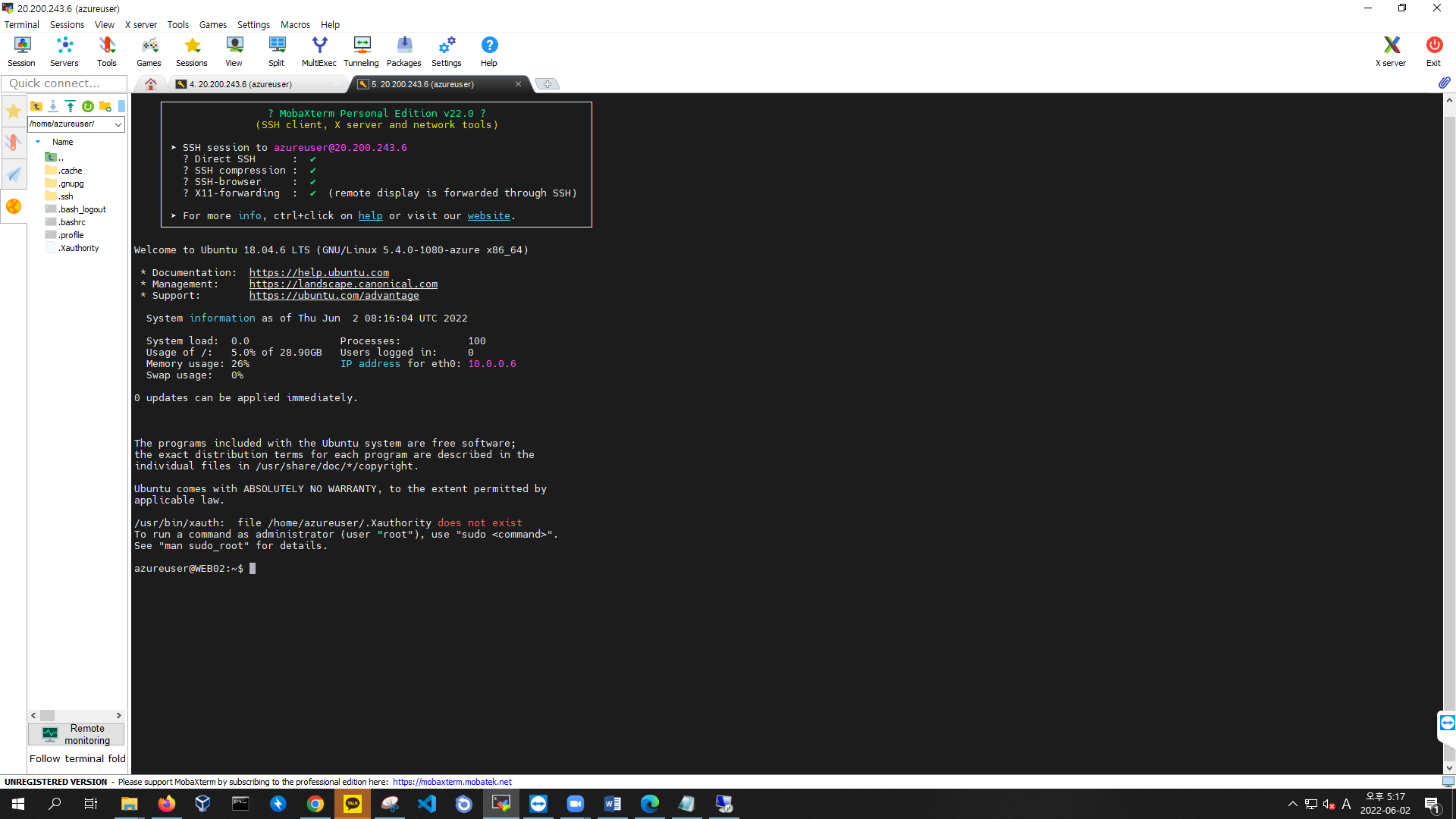

- 리소스 그룹 : RG-TEST

- 이름 : WEB02

- 지역 : Korea Central

- 가용성 옵션 : 가용성 영역

- 가용성 영역 : Zone 2

- 보안 유형 : 표준

- 이미지 : (모든 이미지 보기) Ubuntu Server 18.04 LTS - Gen2

- 크기 : (모든 크기 보기) Standard_B1s(1vcpu, 1GiB) - t2.micro와 유사

- 인증 형식 : SSH 공개 키

- 사용자 이름 : azureuser

- SSH 공개 키 원본 : Azure에 저장된 기존 키 사용 -> azure-key

- 인바운드 포트 규칙 :

- 공용 인바운드 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), SSH(20)

- OS 디스크 유형 : 프리미엄 SSD

- VM으로 삭제 : 체크 O

- 가상 네트워크 : RG-TEST-vnet

- 서브넷 : default(10.0.0.0/24) -> 256개의 ip 가능

- 공용 IP : WEB02-ip (ip에 따른 별칭)

- NIC 네트워크 보안 그룹 : 기본

- 공용 인바운트 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), SSH(20)

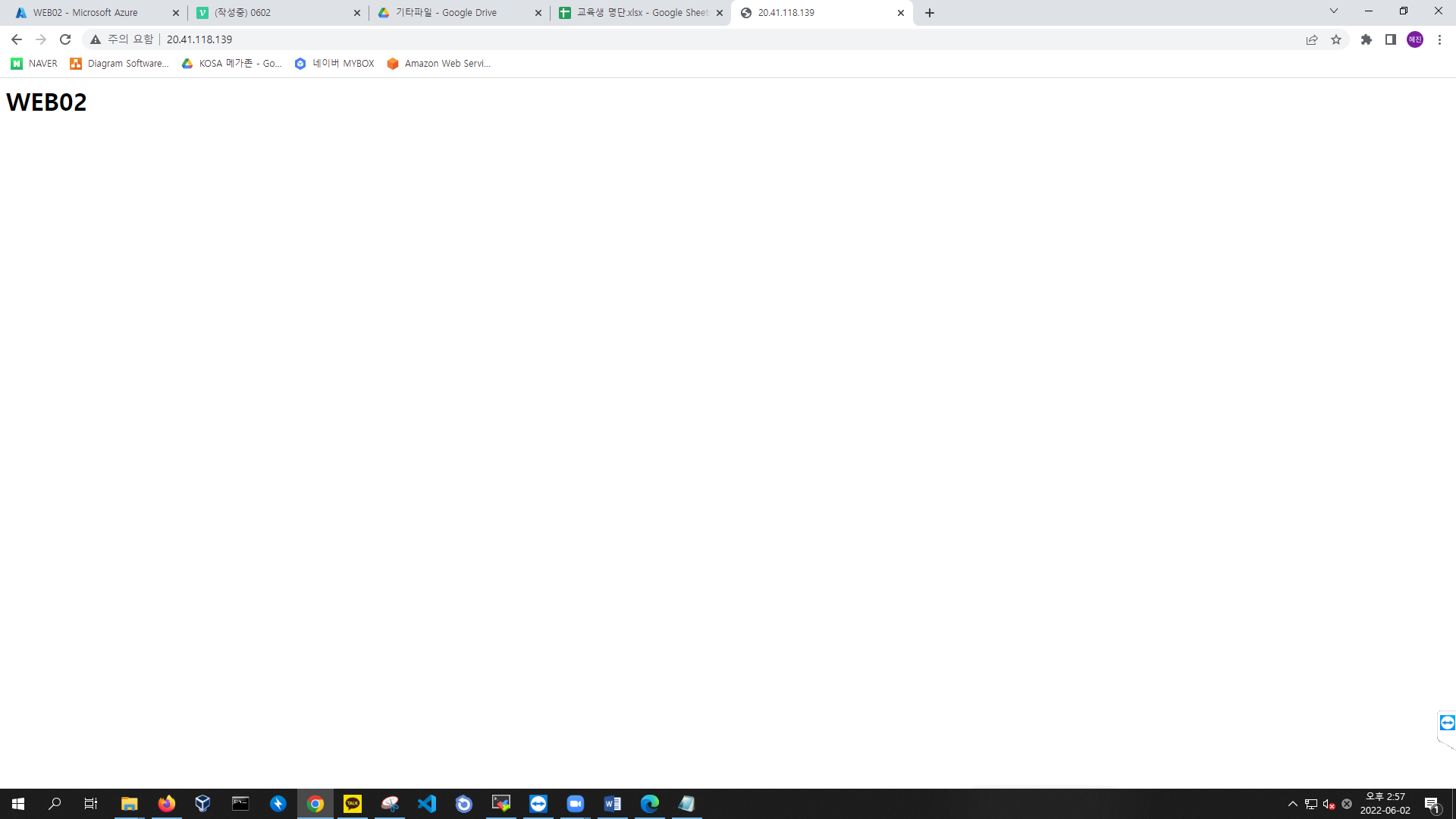

- 사용자 지정 데이터 (AWS에서의 사용자 데이터)

#!/bin/bash

apt update -y

apt install -y apache2

echo "<h1>WEB02</h1>" > /var/www/html/index.html

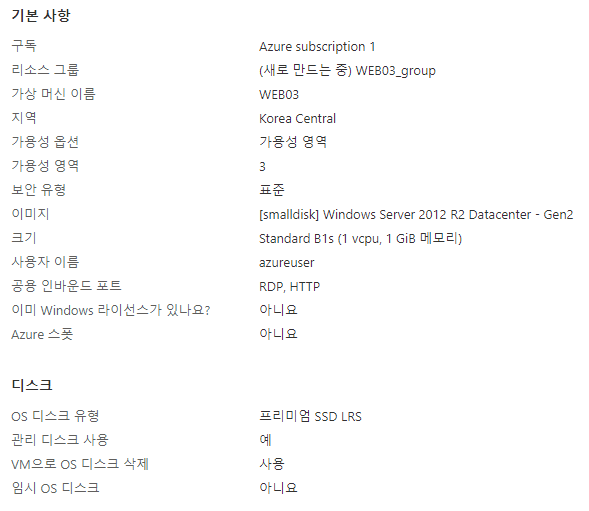

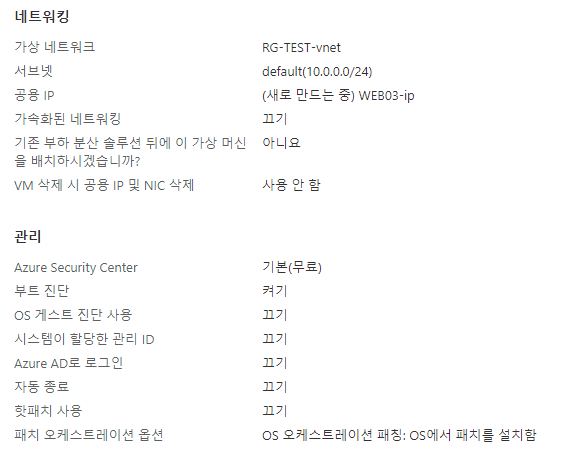

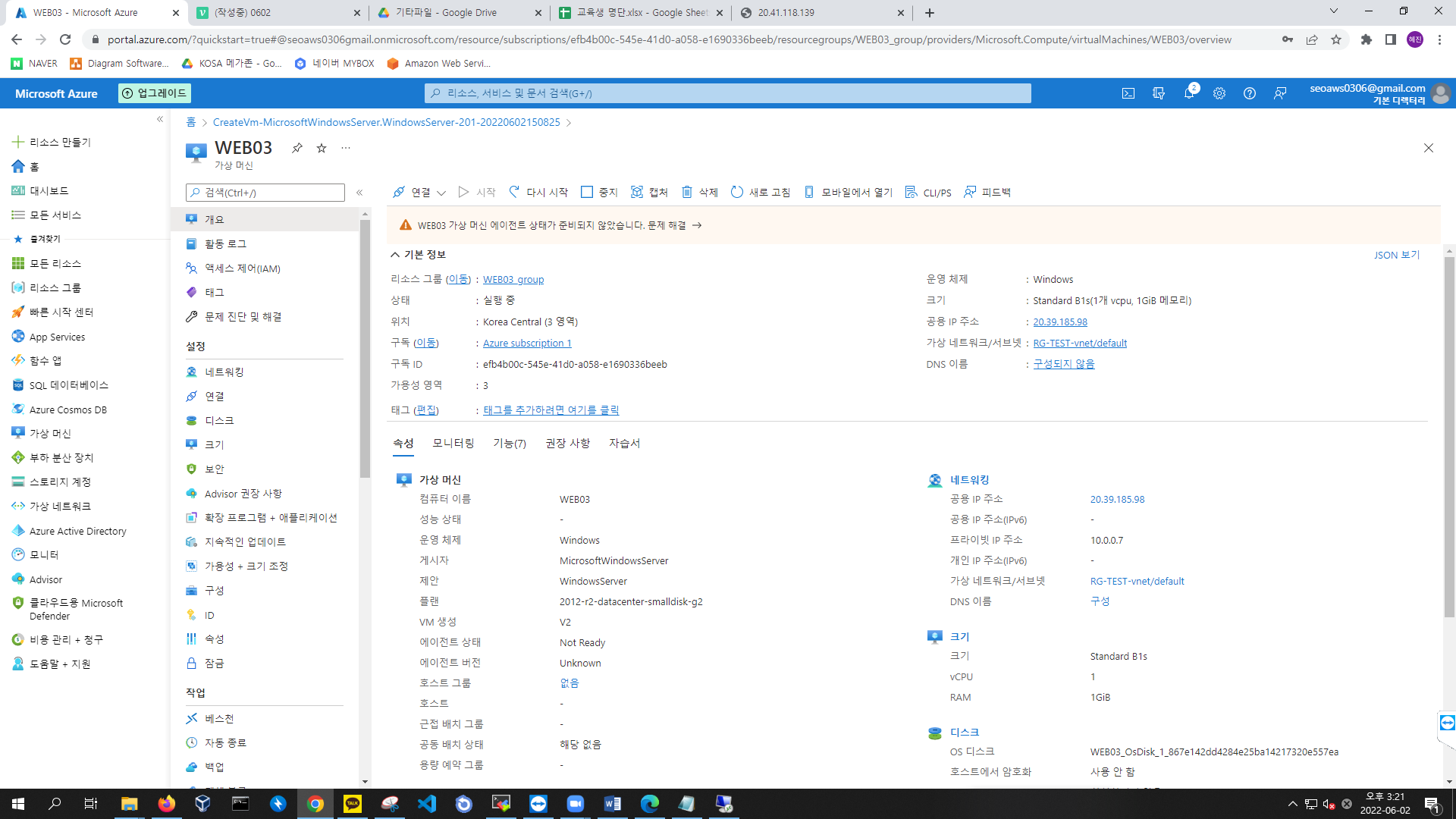

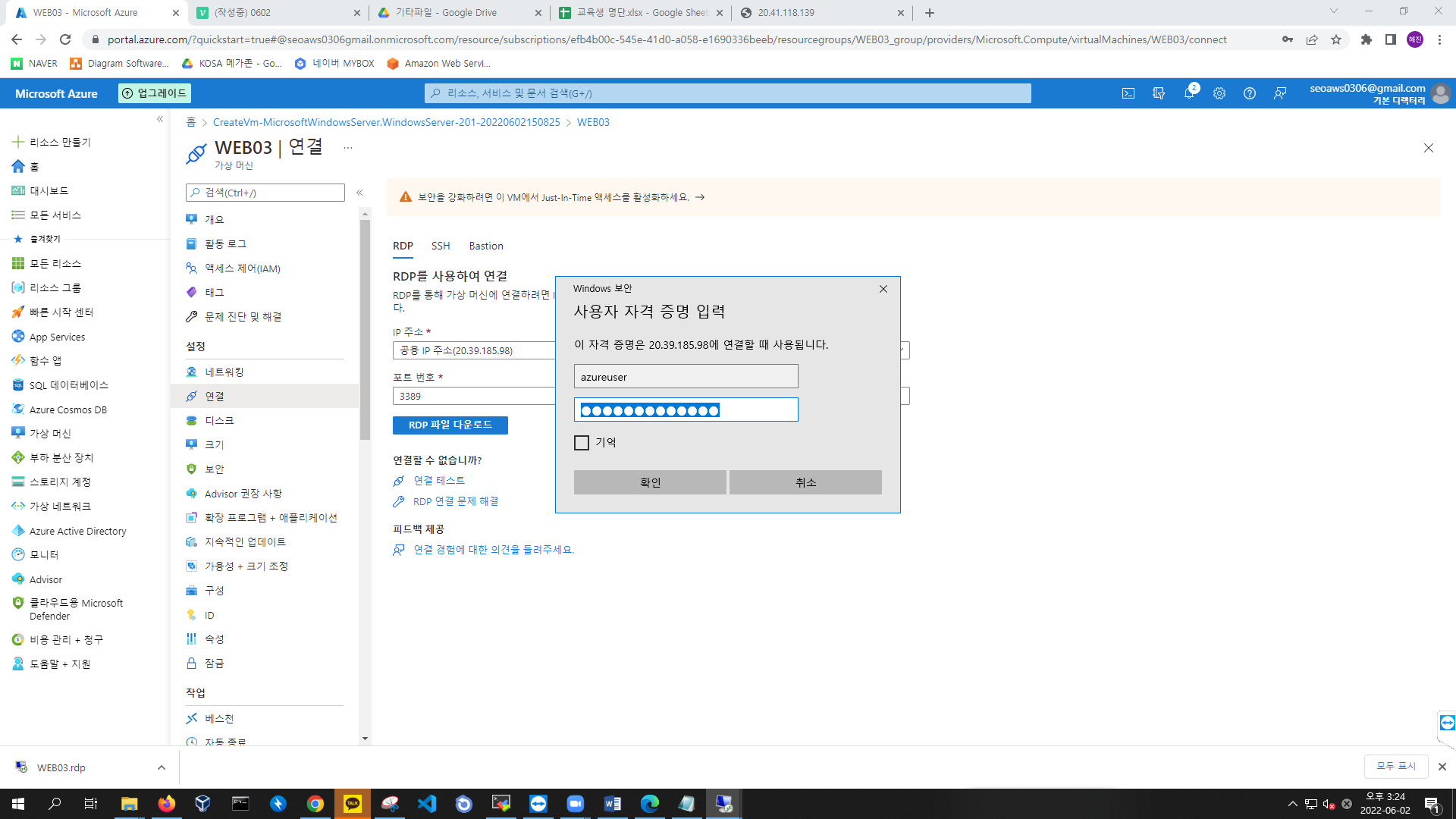

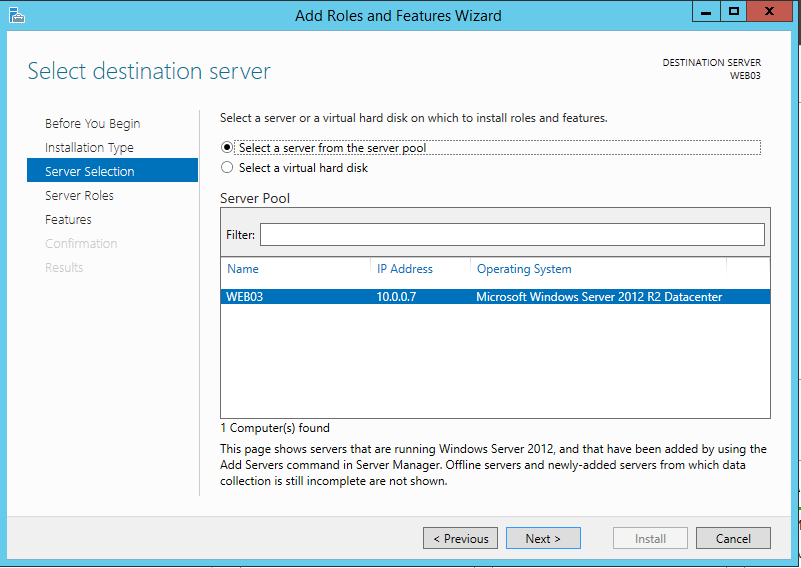

인스턴스 생성3

리소스 그룹 : RG-TEST

- 이름 : WEB03

- 지역 : Korea Central

- 가용성 옵션 : 가용성 영역

- 가용성 영역 : Zone 3

- 보안 유형 : 표준

- 이미지 : (모든 이미지 보기) Window Server 2012 R2 Datacenter - Gen2

- 크기 : (모든 크기 보기) Standard_B1s(1vcpu, 1GiB) - t2.micro와 유사

- 인증 형식 : SSH 공개 키

- 사용자 이름 : azureuser

- 비밀번호 : kosatest1234!

- SSH 공개 키 원본 : 새 키 쌍 생성 -> azure-key

- 인바운드 포트 규칙 :

- 공용 인바운드 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), RDP(3389)

- OS 디스크 유형 : 프리미엄 SSD

- VM으로 삭제 : 체크 O

- 가상 네트워크 : RG-TEST-vnet

- 서브넷 : default(10.0.0.0/24) -> 256개의 ip 가능

- 공용 IP : WEB02-ip (ip에 따른 별칭)

- NIC 네트워크 보안 그룹 : 기본

- 공용 인바운트 포트 : 선택한 포트 허용

- 인바운드 포트 선택 : HTTP(80), RDP(3389)

-

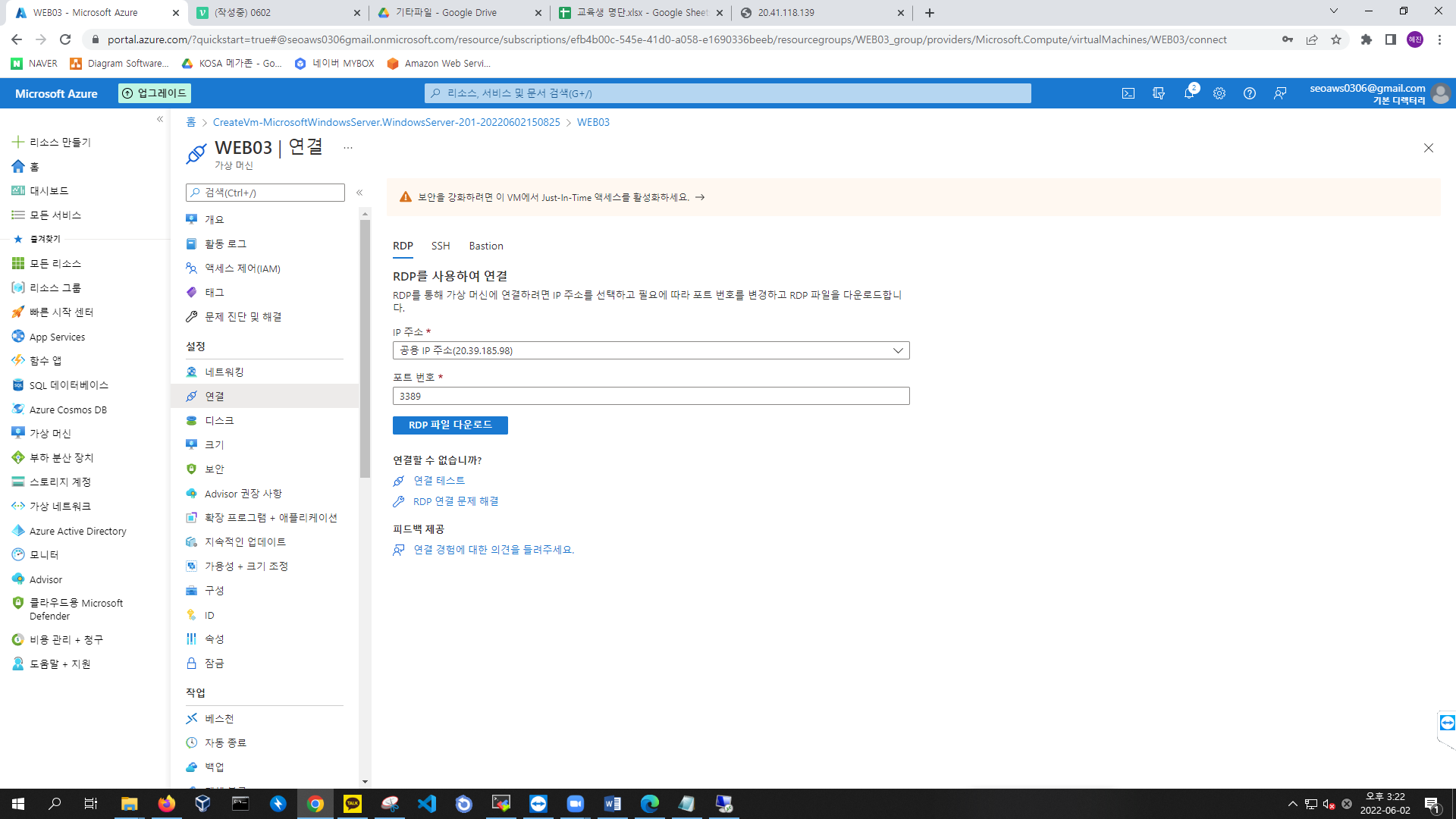

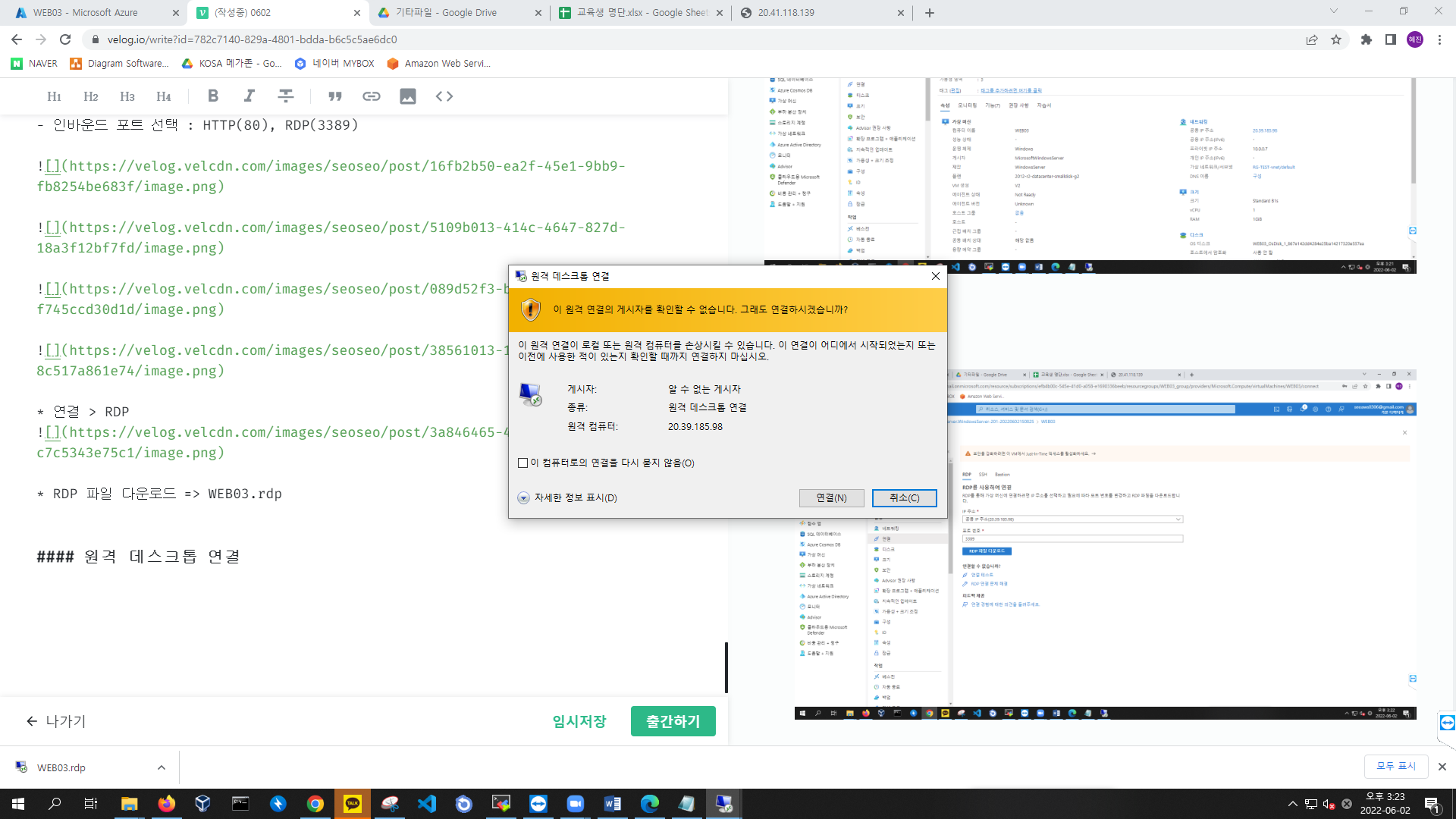

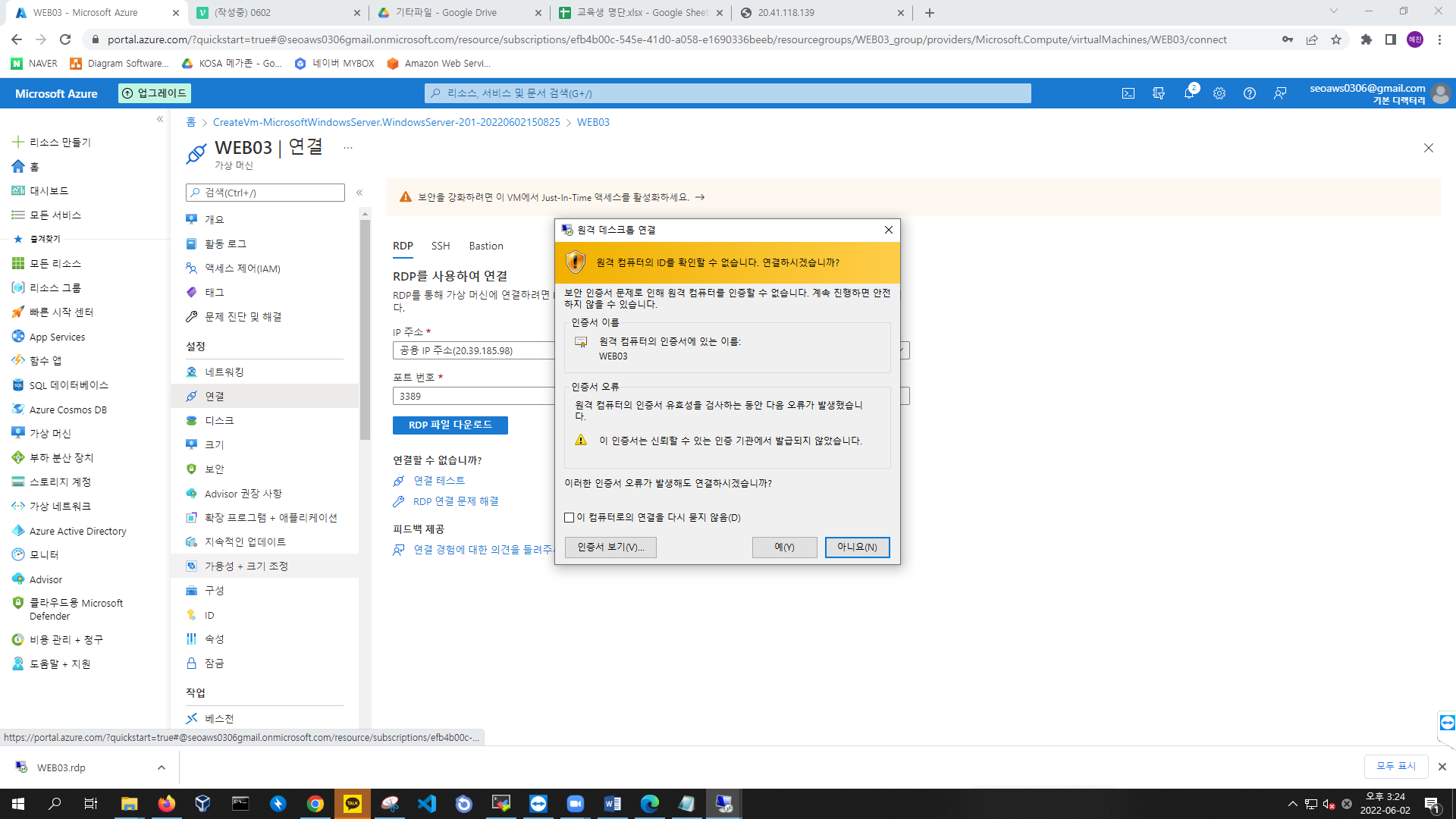

연결 > RDP

-

RDP 파일 다운로드 => WEB03.rdp

WEB03.rdp 로 접속

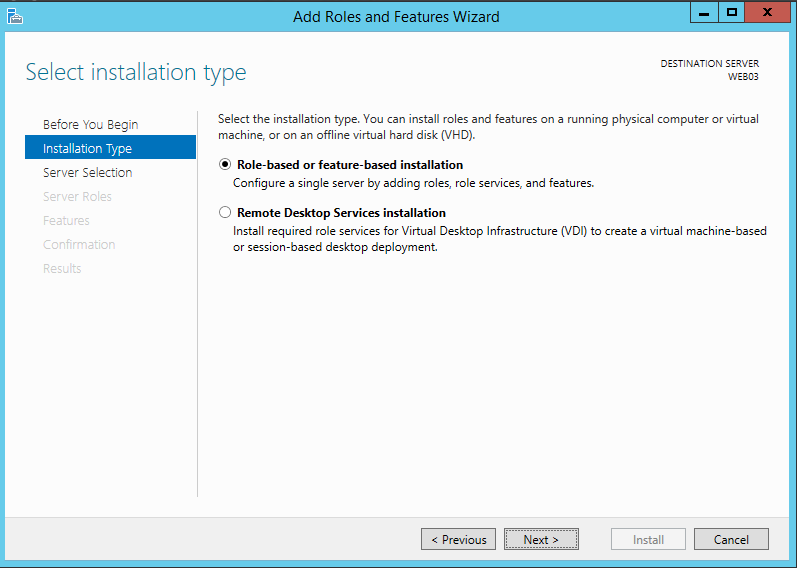

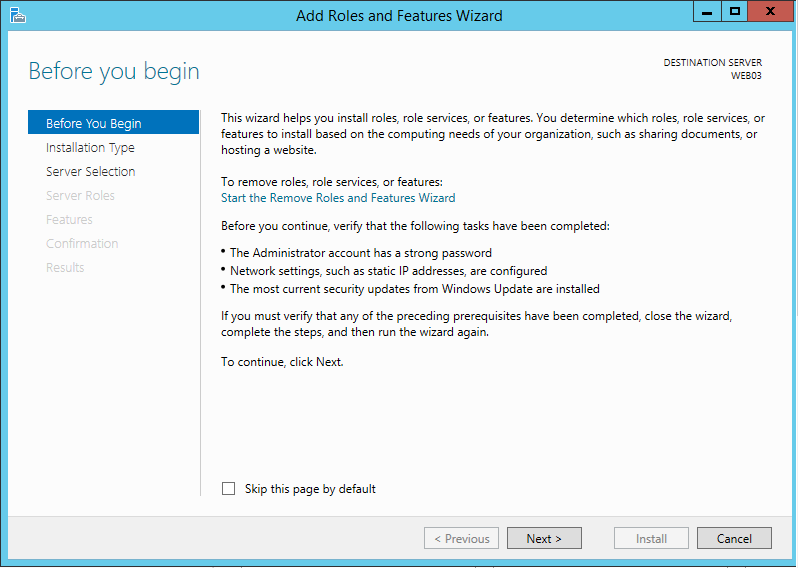

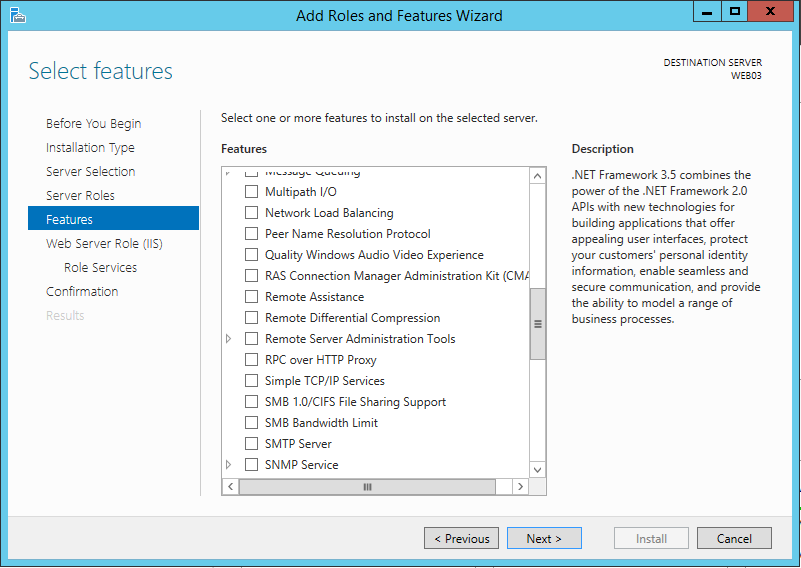

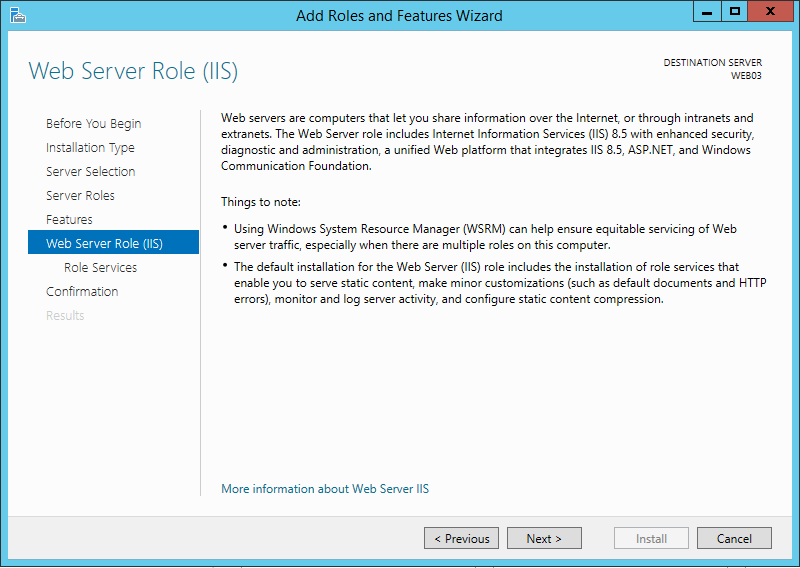

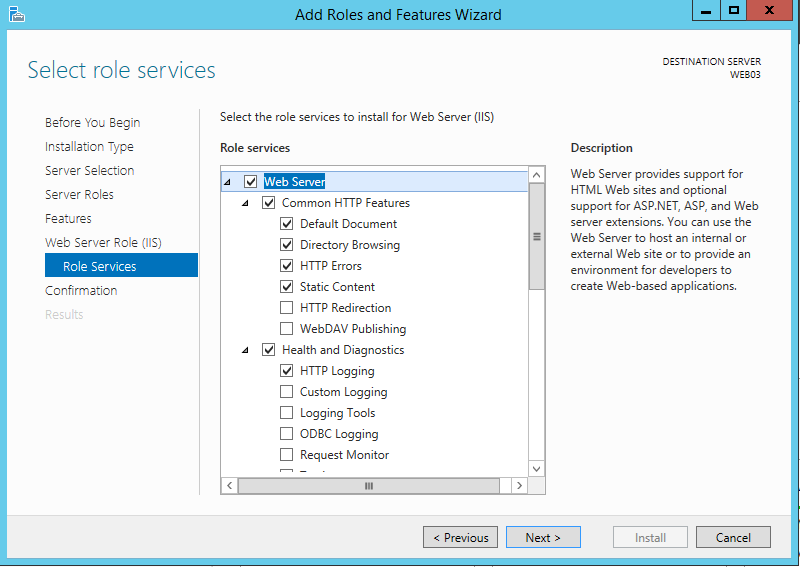

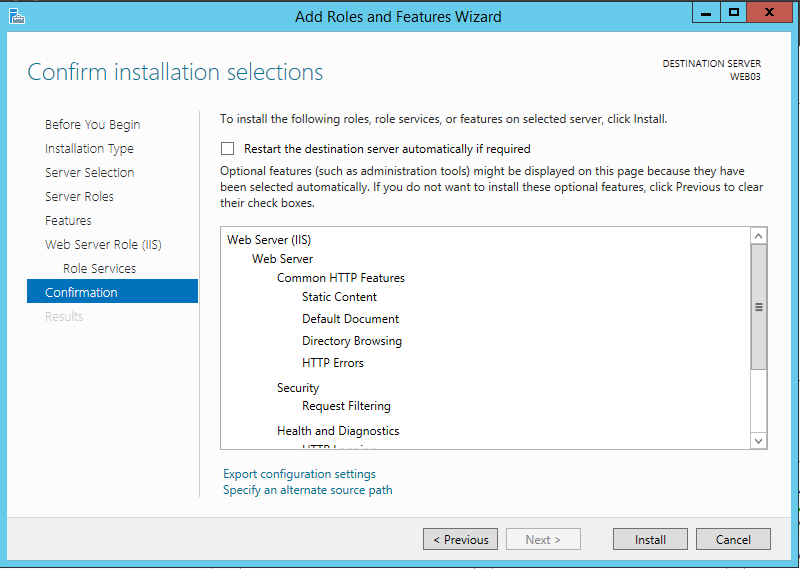

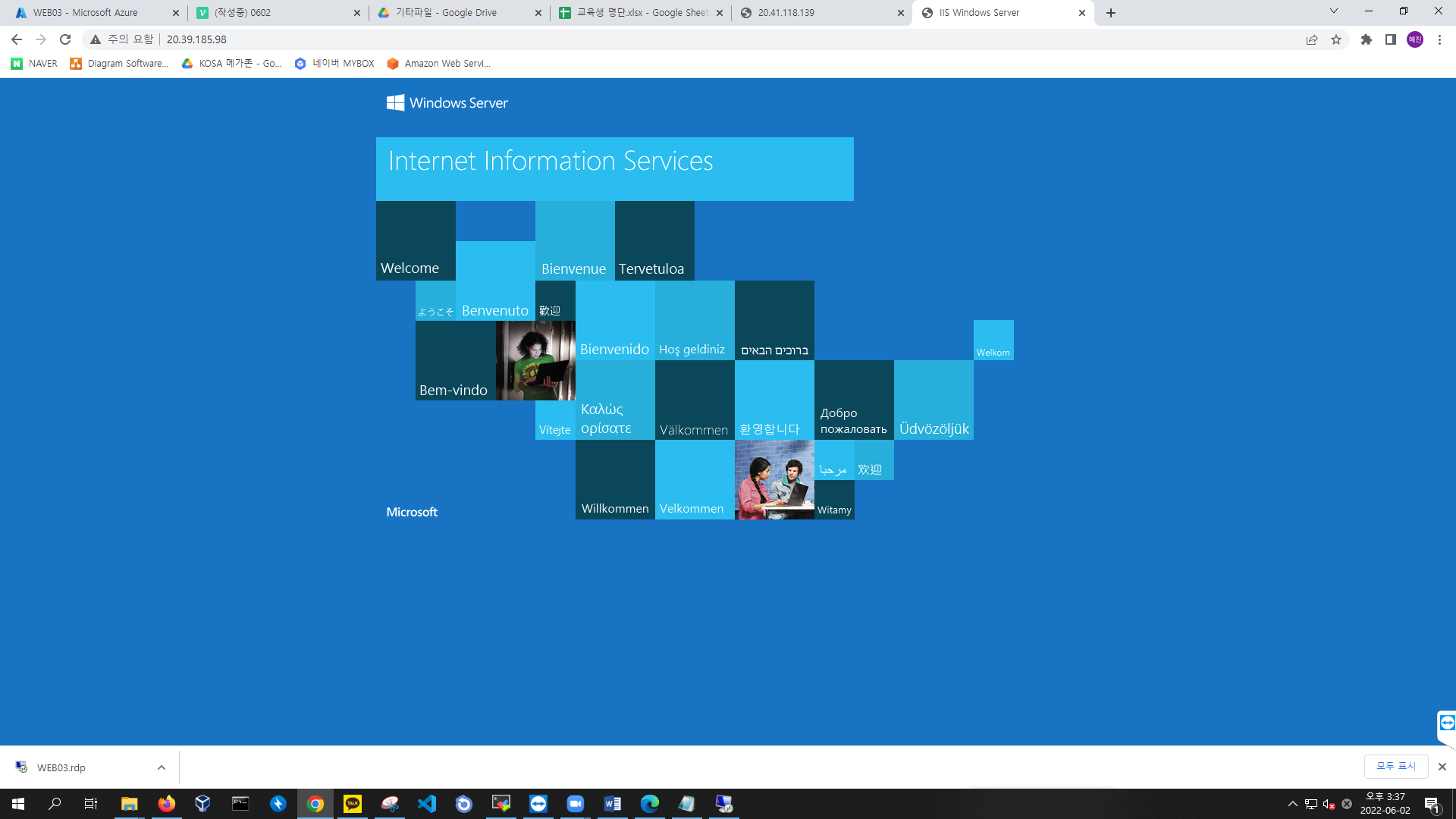

IIS 설치

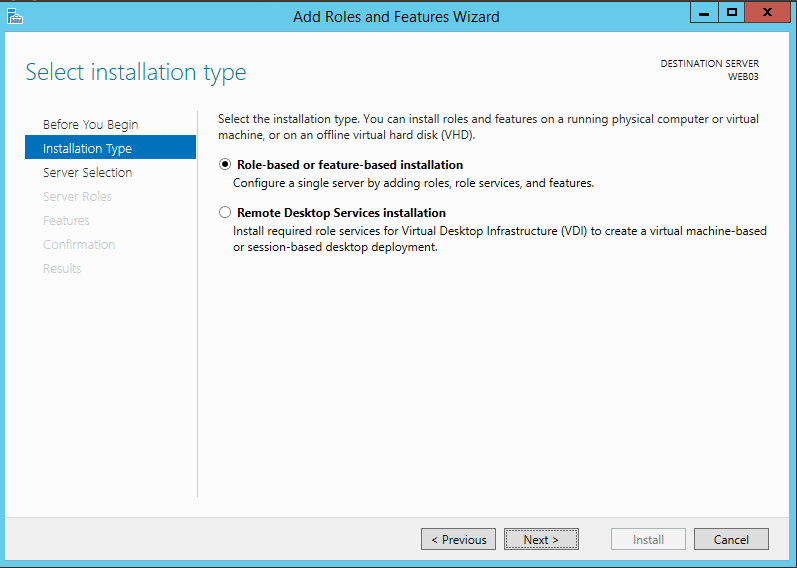

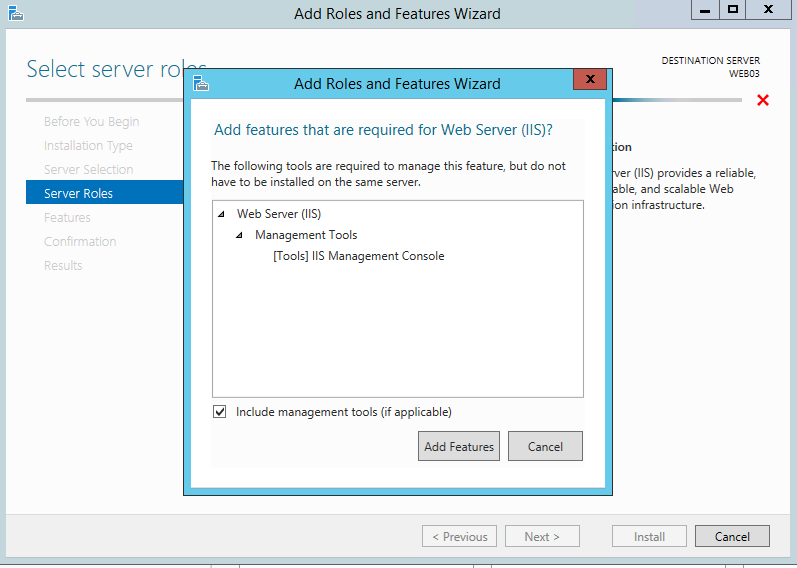

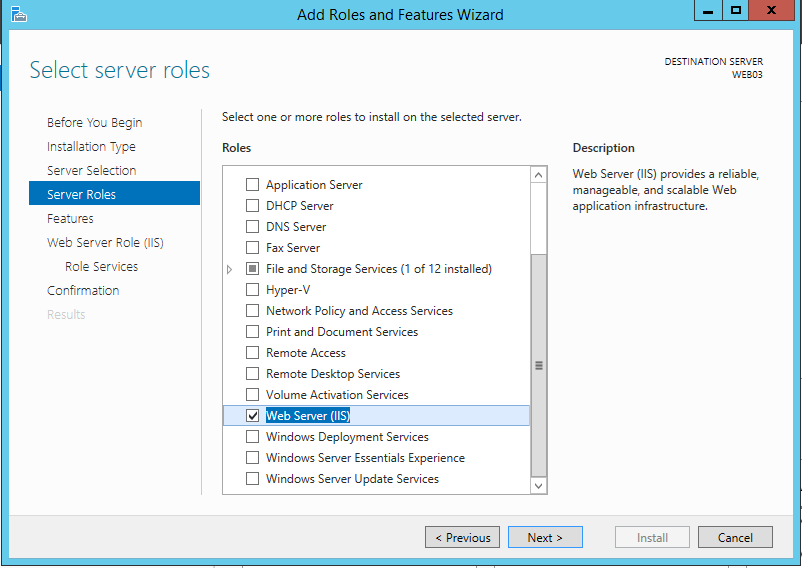

Manage > Add Roles and Features Wizard

-> next

-> next

-> next

-> Add Features

-> Web Server(IIS) 선택

-> next

-> next

-> 확인

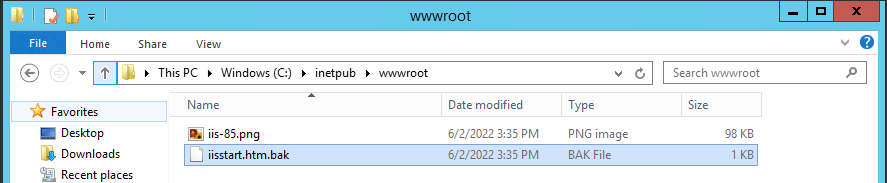

Win2012에서

-

C > inetpub > wwwroot

- View > File Name Extension

- iisstart.htm.bak으로 변경

-

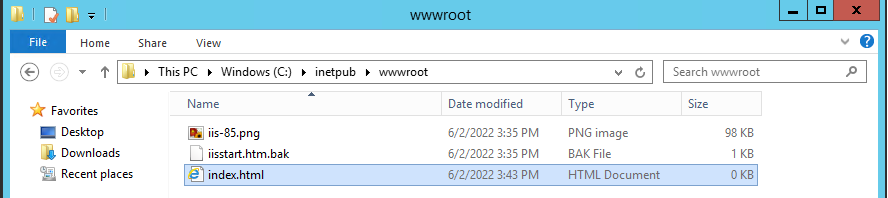

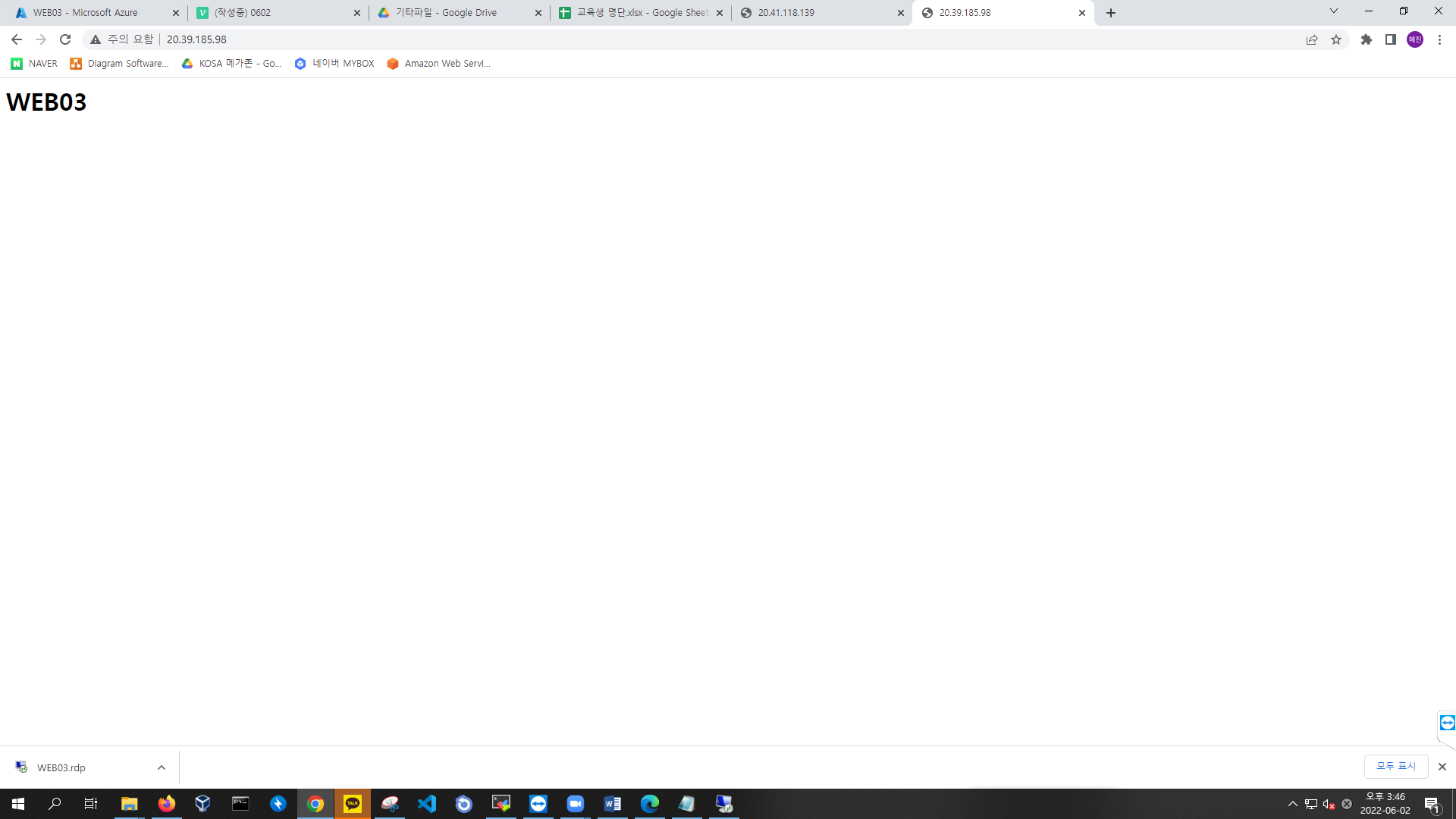

New > index.html 생성

<h1>WEB03</h1>

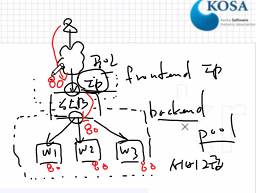

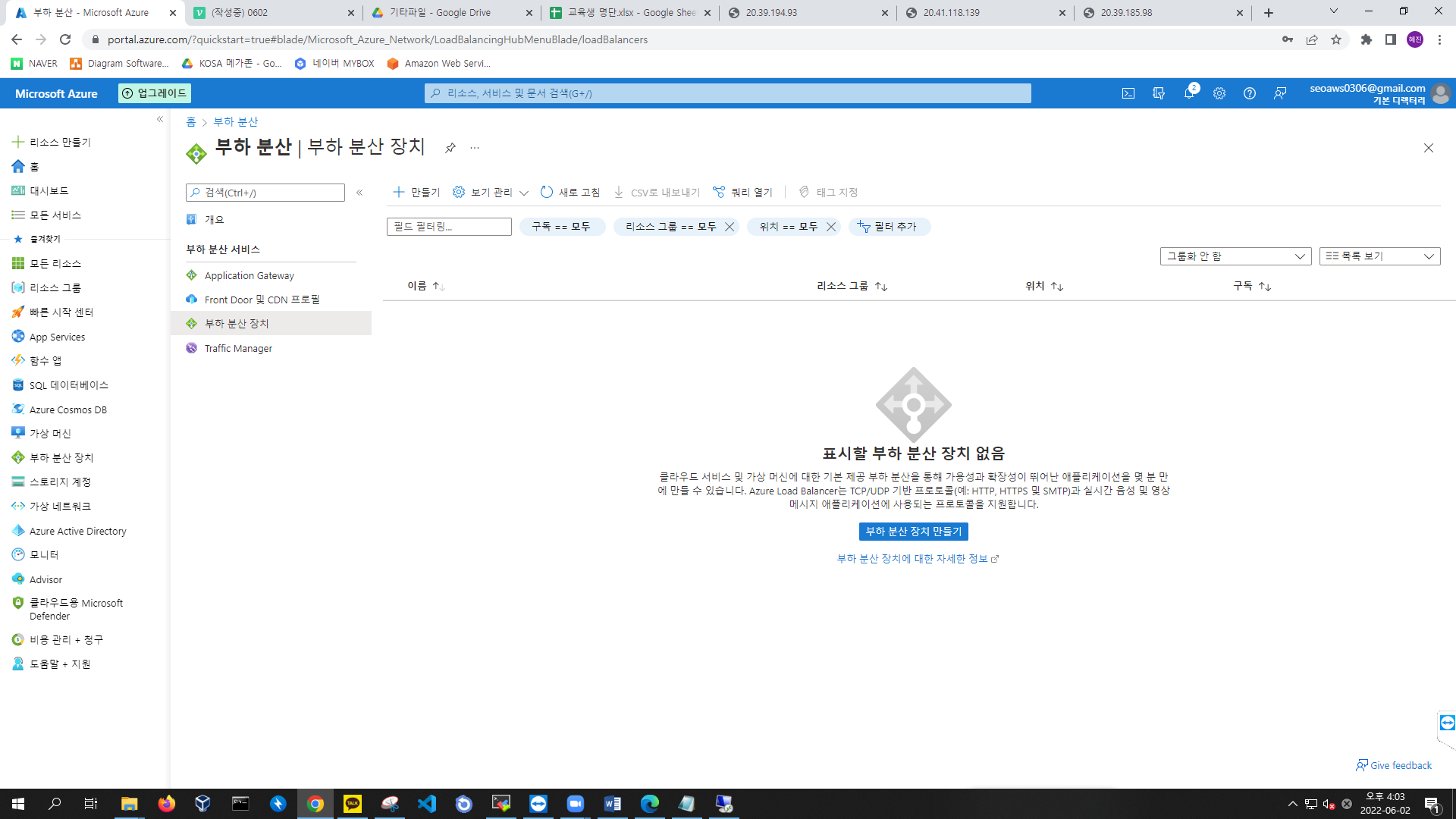

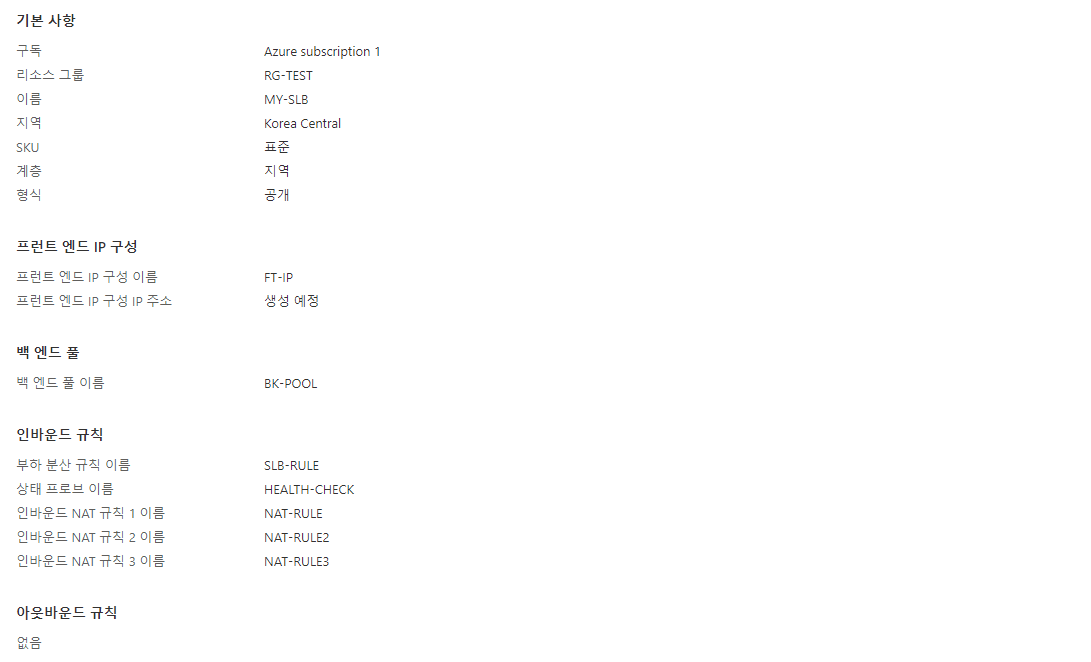

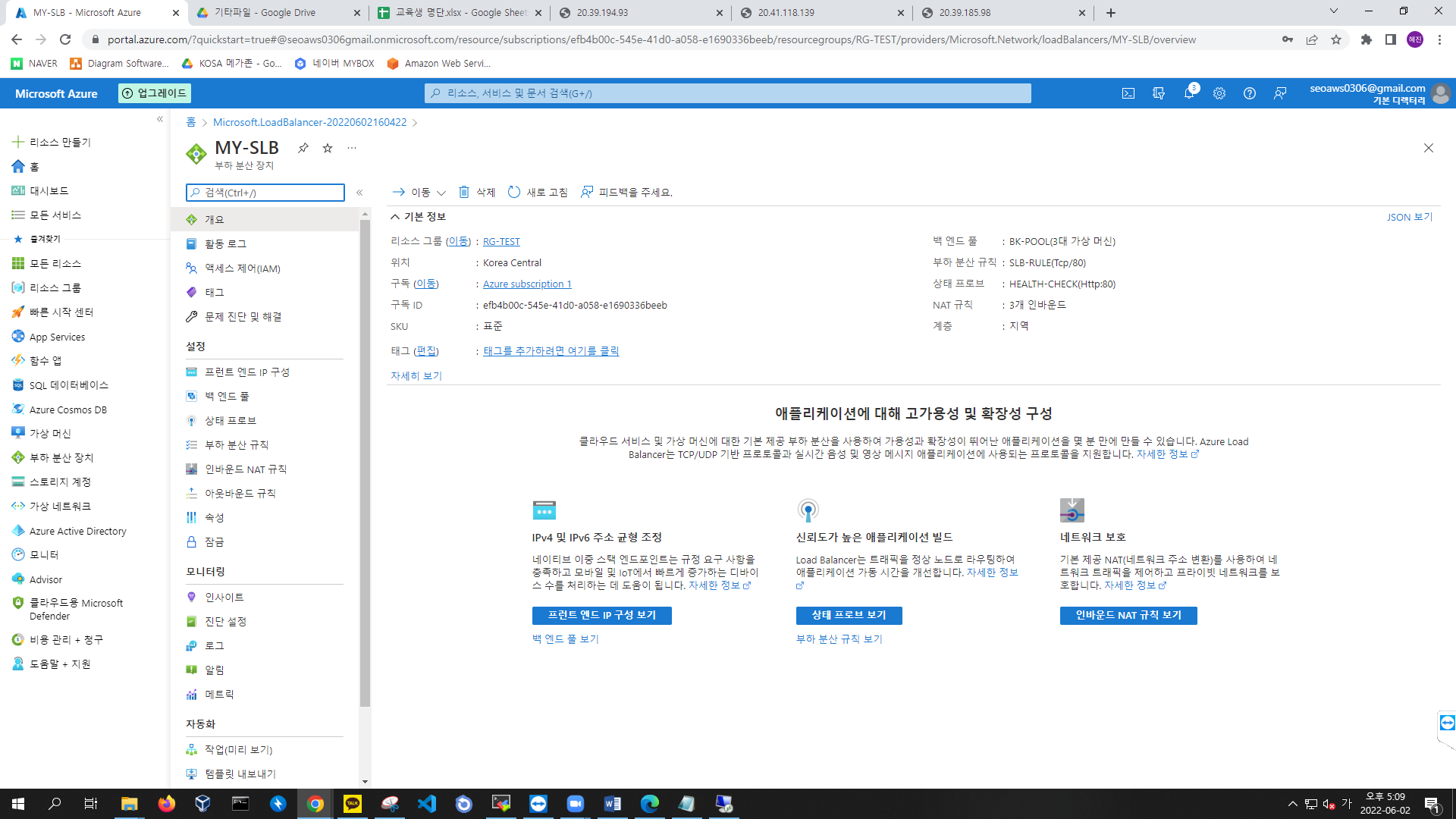

부하 분산 장치 만들기

-

frontend

-

backend

-

리소스 그룹 : RG-TEST

-

이름 : MY-SLB

-

지역 : Korea Central

-

SKU : 표준

-

형식 : 공개

-

계층 : 지역

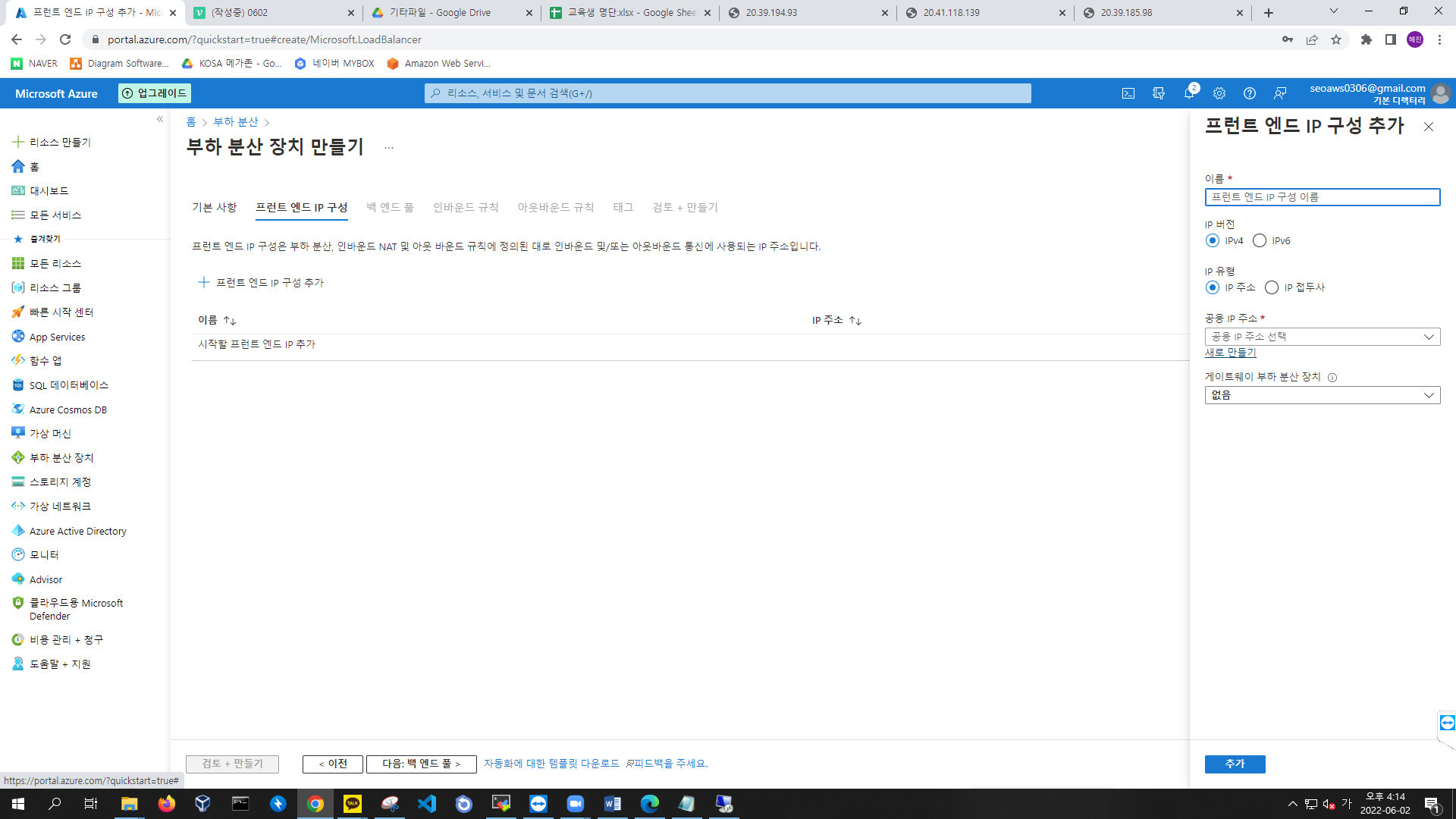

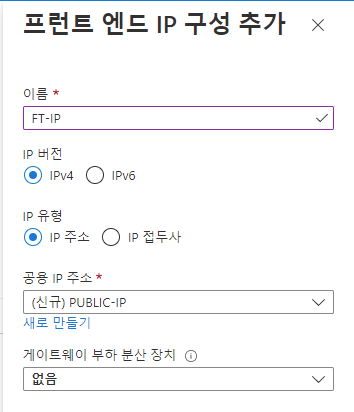

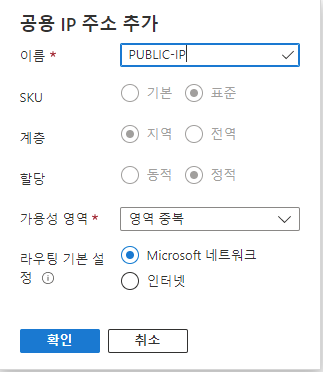

프런트 엔드 IP 구성 추가

- 이름 : FT-IP

- 공용 IP 주소 : PUBLIC-IP

공용 IP 주소 추가

- 이름 : PUBLIC-IP

- 가용성 영역 : 영역 중복

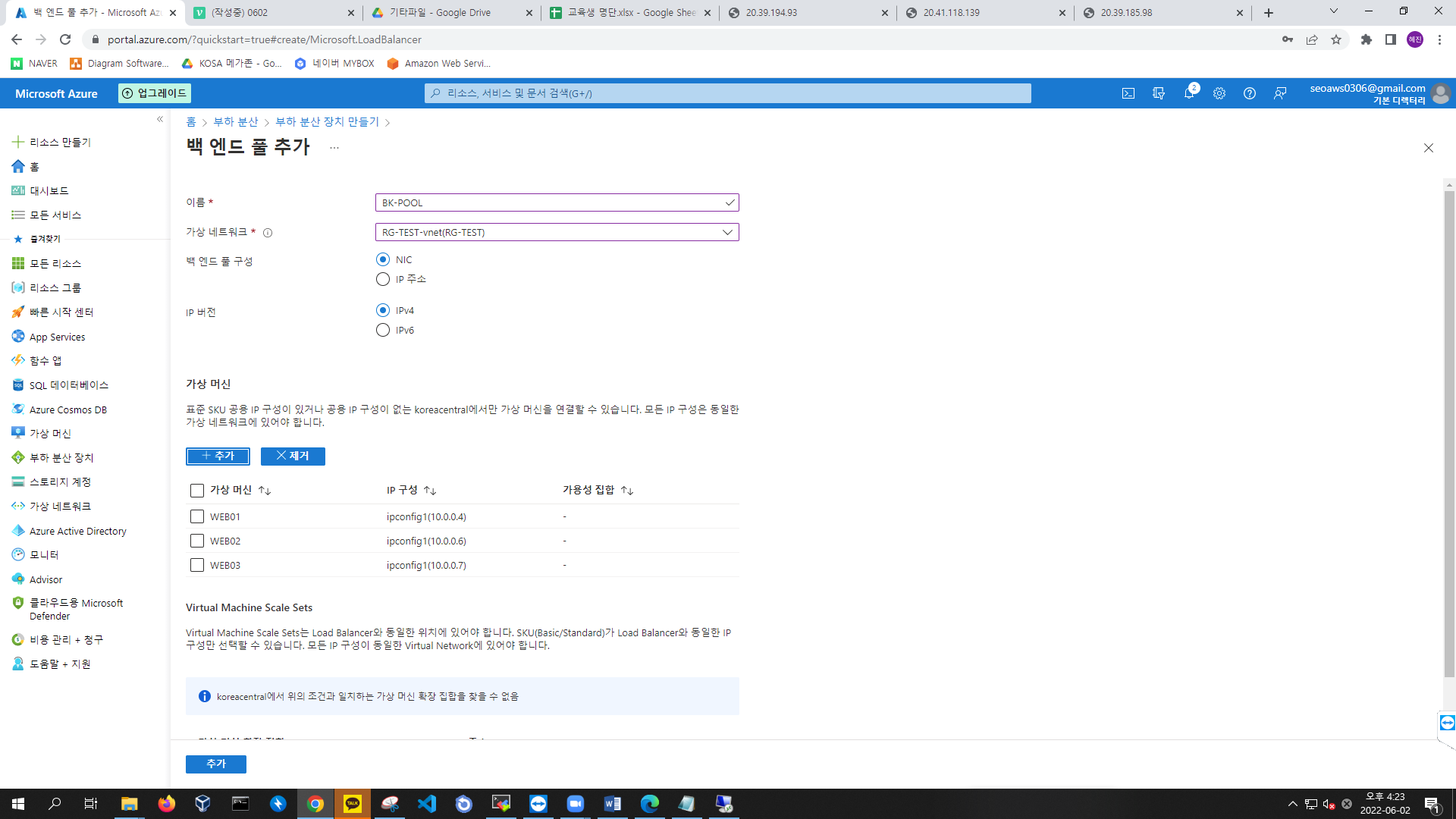

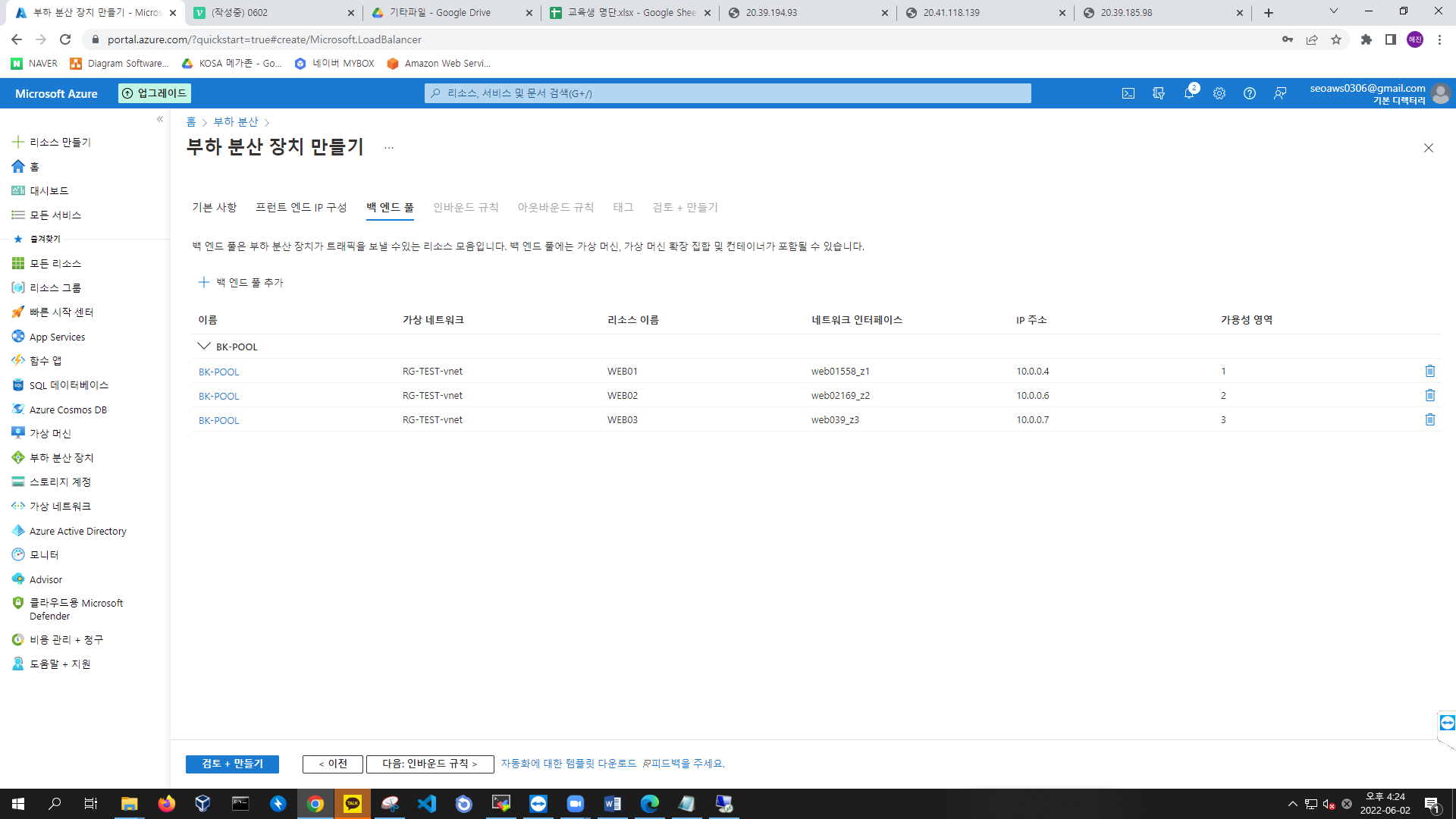

백엔드 풀 추가

- 이름 : BK-POOL

- 가상 네트워크 : RG-TEST-vnet(RG-TEST)

- 가상머신 : WEB01 / WEB02 / WEB03 추가

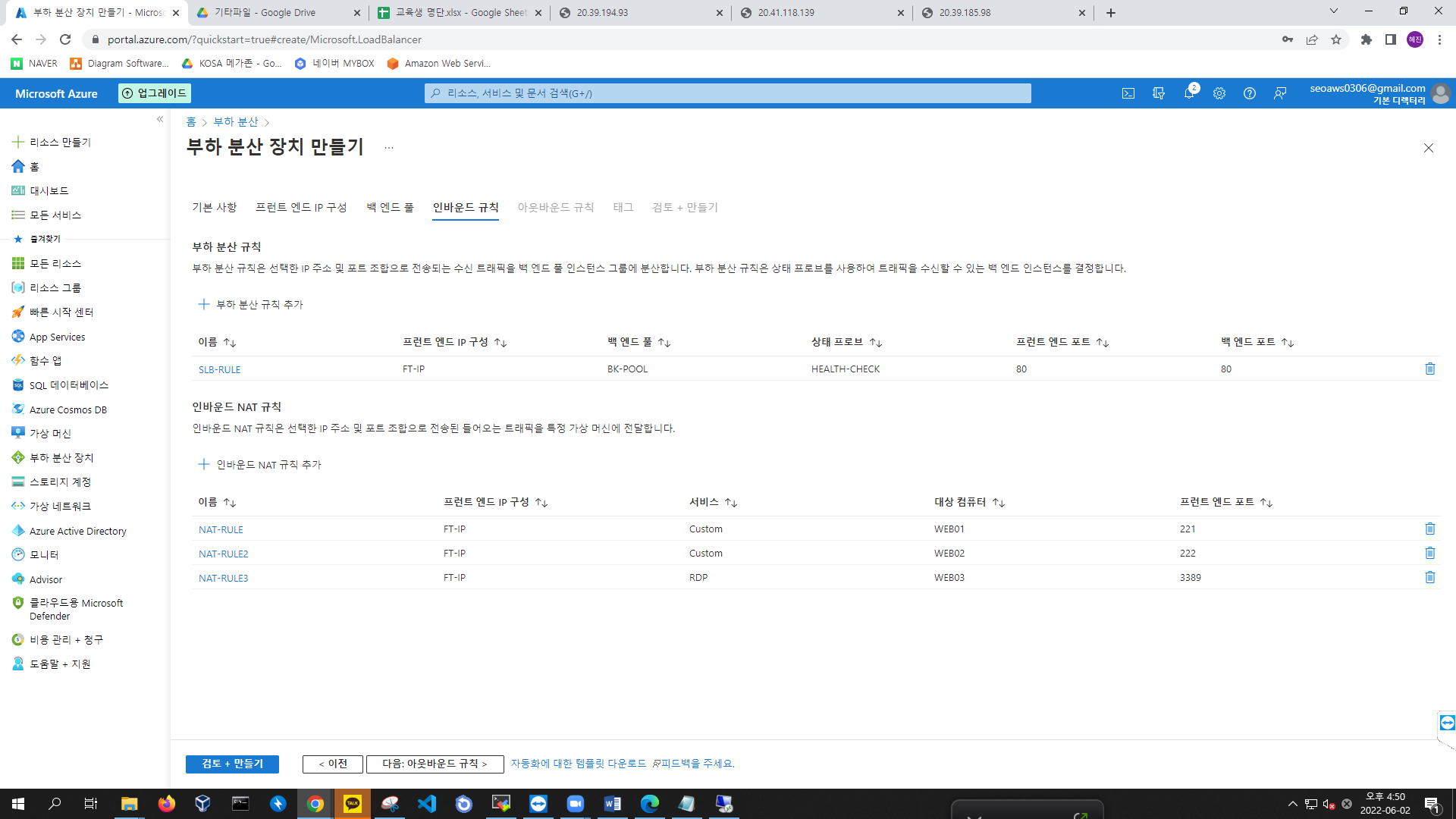

부하 분산 규칙 추가

- 이름 : SLB-RULE

- 프런트 엔드 IP 주소 : FT-IP

- 백엔드 풀 : BK-POOL

- 프로토콜 : TCP

- 포트 : 80

- 백 엔드 포트 : 80

- 상태 프로브 추가

- 이름 : HEALTH-CHECK

- 프로토콜 : HTTP

- 포트 : 80

- 경로 : /

- 간격 : 5

- 비정상 임계값 : 2

- 나머지 다 default

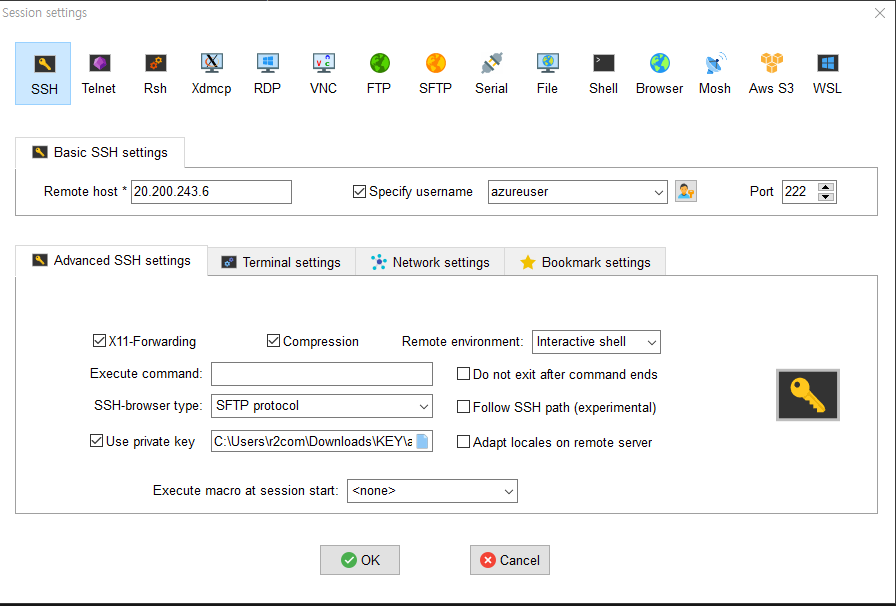

인바운드 NAT 규칙 추가 1

- 이름 : NAT-RULE

- 대상 가상 머신 : WEB01

- 네트워크 IP 구성 : ipconfig1(10.0.0.4)

- 프런트 엔드 IP 주소 : FT-IP

- 프런트 엔드 포트 : 221

- 백 엔드 포트 : 22

- 나머지 default

인바운드 NAT 규칙 추가 2

- 이름 : NAT-RULE2

- 대상 가상 머신 : WEB02

- 네트워크 IP 구성 : ipconfig1(10.0.0.6)

- 프런트 엔드 IP 주소 : FT-IP

- 프런트 엔드 포트 : 222

- 백 엔드 포트 : 22

- 나머지 default

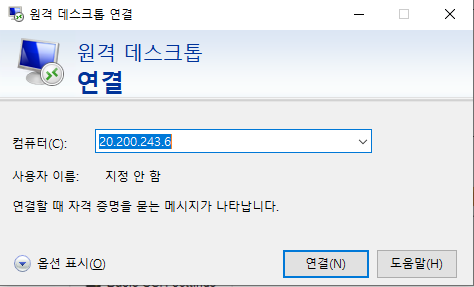

인바운드 NAT 규칙 추가 3

- 이름 : NAT-RULE3

- 대상 가상 머신 : WEB03

- 네트워크 IP 구성 : ipconfig1(10.0.0.7)

- 프런트 엔드 IP 주소 : FT-IP

- 프런트 엔드 포트 : 3389 (RDP)

- 서비스 태그 : RDP

- 백 엔드 포트 : 3389

- 나머지 default

아웃바운드 규칙 패스

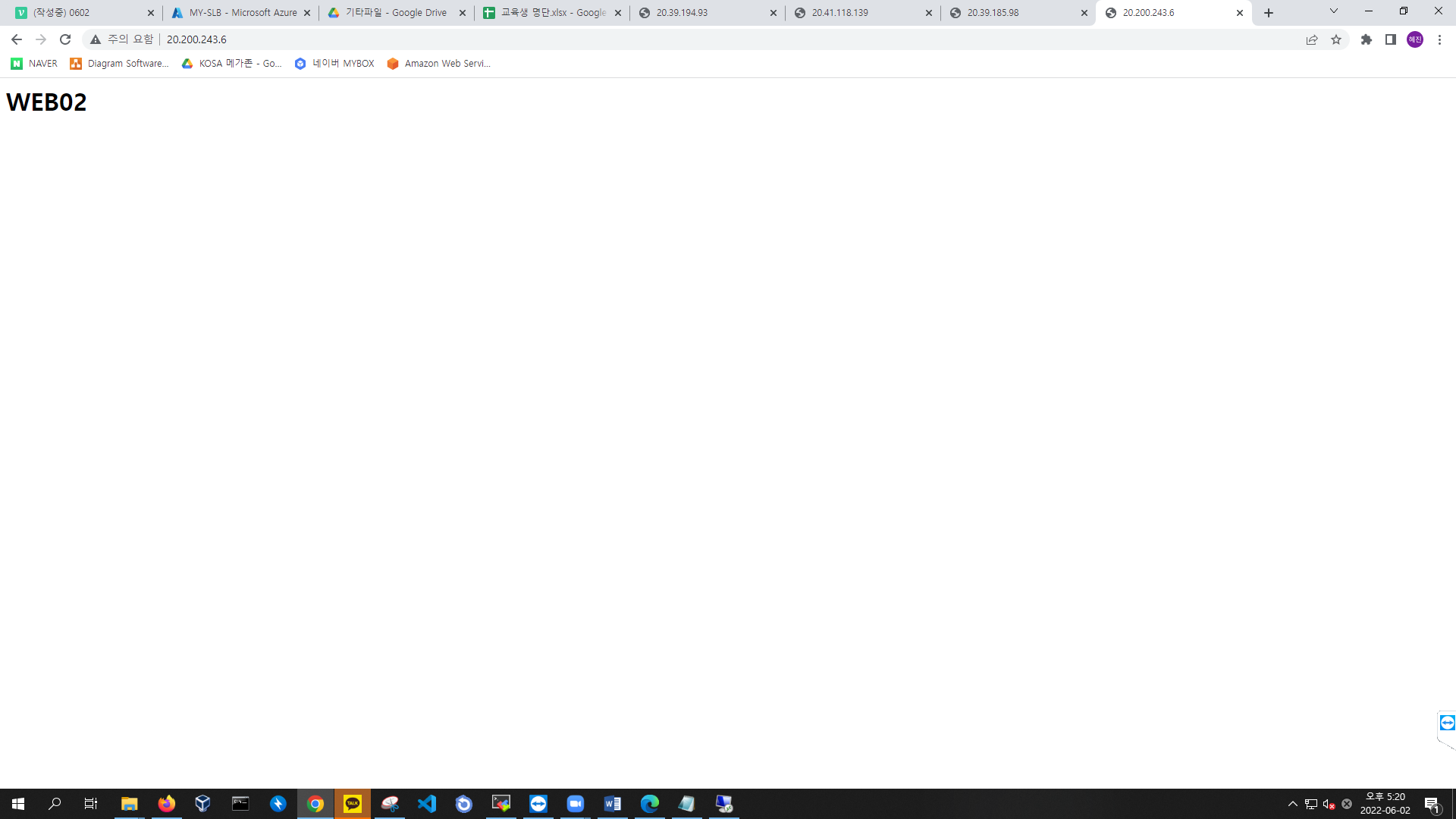

20.200.243.6으로 접속

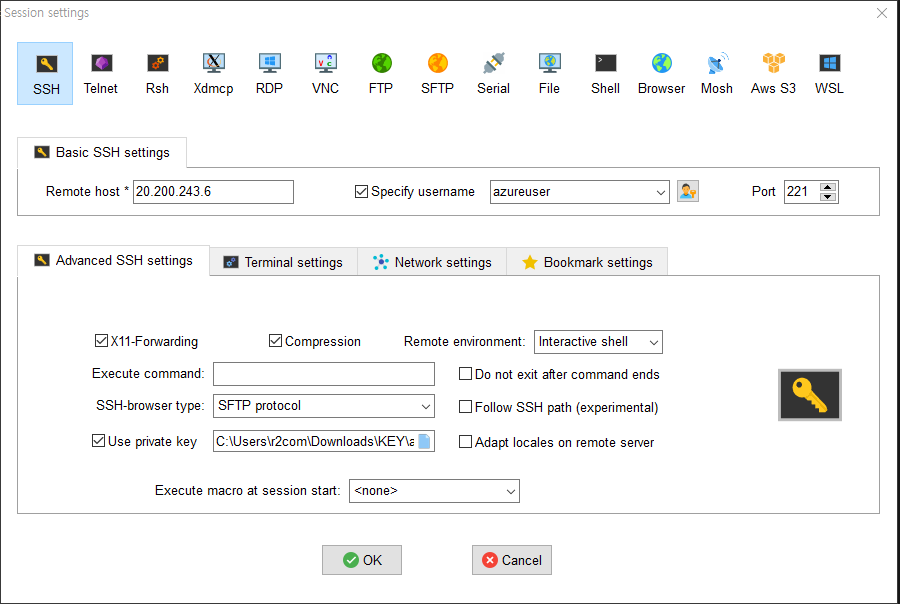

mobaxterm에서 접속

WEB01

- host : 20.200.243.6

- username : azureuser

- key : azure-key.pem

WEB02

- host : 20.200.243.6

- username : azureuser

- key : azure-key.pem

WEB03

- 아이디 : azureuser

- 비밀번호 : kosatest1234!

Azure 스토리지 서비스

- Azure Blob : 객체 스토리지

- Azure Files : 파일 스토리지

- Azure 디스크 : 블록 스토리지

삭제

- 리소스 그룹 > 그룹 선택 > 리소스 그룹 삭제 클릭