wargame_pwn

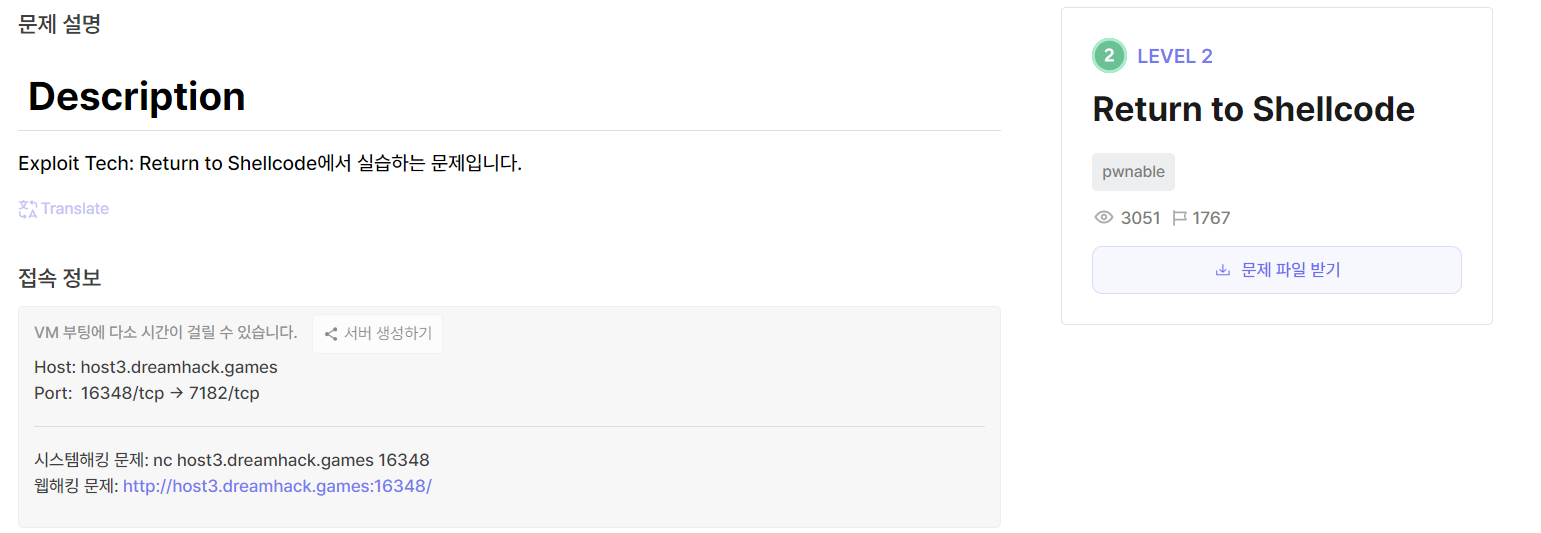

1.[dreamhack] return to shellcode

먼저 우분투로 다운 받아서 'ls -al' 명령어로 권한 관련해서 확인해보면 다른 사용자에 대한 권한이 아무것도 없는 것을 확인할 수 있다.따라서 포너블이나 이런 문제들은 처음에 무조건 권한 설정을 해주어야 한다.chmod 755 파일이름r(ead) : 4w(rite)

2.[picoCTF] babygame01

위 사진처럼 게임같이 wasd로 위치를 이동시켜 X까지 도달하는 게임이다. 이동하면 'You win!'이라고만 나오고 게임이 끝나고 플래그는 출력되지 않는 거을 확인할 수 있다. 이를 통해 특정 위치로 이동을 해야 플래그값이 나오는 등의 다른 방법을 시도해야 할

3.[picoCTF] VNE

setUID 권한이 존재함을 확인 파일 소유자 : root 파일이 실행되는 프로세스는 일반 사용자 계정으로 실행하는데도 불구하고 실행시간 동안 파일 소유자 권한으로 실행이 된다는 것

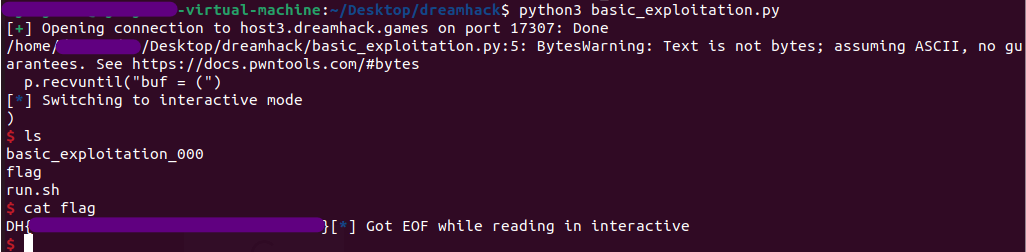

4.[dreamhack] basic_exploitation_000

[제공된 c파일] 위 코드를 통해 buf변수는 0x80(128)으로 설정되어 있지만, scnaf 함수를 통해 설정된 변수보다 더 많은 141만큼 입력할 수 있다는 코드임을 알 수 있다. 따라서 버퍼오버플로우가 발생한다는 것을 확인할 수 있다. gdb를 통해 어셈

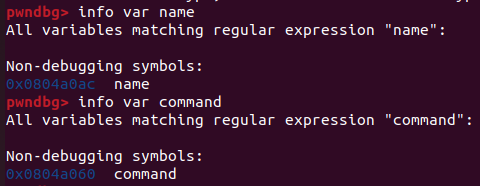

5.[dreamhack] out_of_bound

-> name을 입력받고 system함수로 command[idx]를 실행 name에 지정되어있는 크기이 16만큼 입력받아서 name에 저장한다. 입력받은 정수를 인덱스로 갖는 command 실행

hint) Integer overflow Not necessarily a math problem integer overflow(정수 오버플로우) : 정수형의 크기는 고정되어있지만

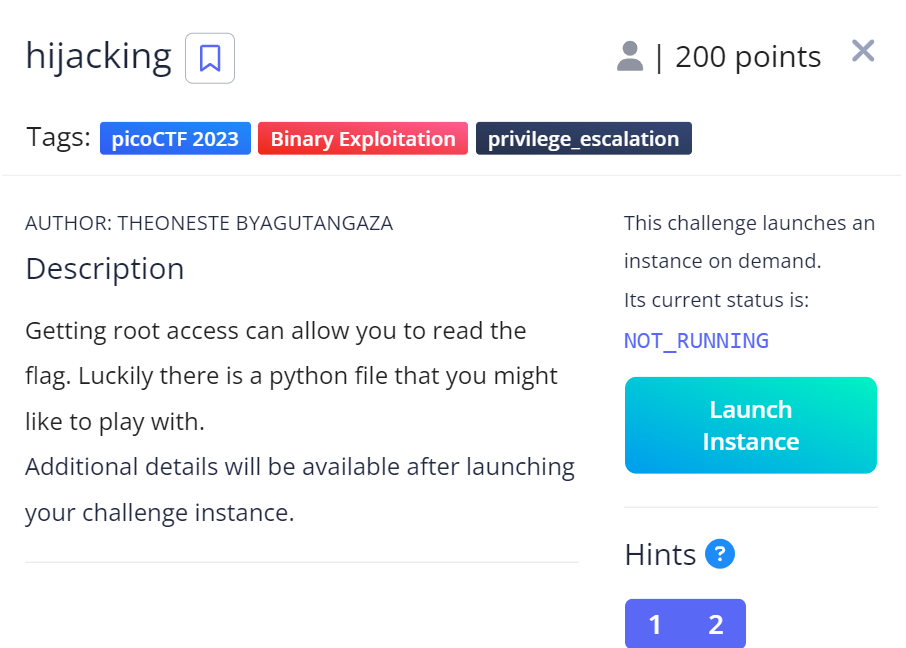

7.[picoCTF] hijacking

hint) Check for Hidden files No place like Home:)ssh로 접속하여 ls로 현재 페이지 목록을 확인하고, server.py를 실행시켜보았지만, 실행이 되지 않아 cat 명령어로 코드를 확인해보았다. (root 권한밖에

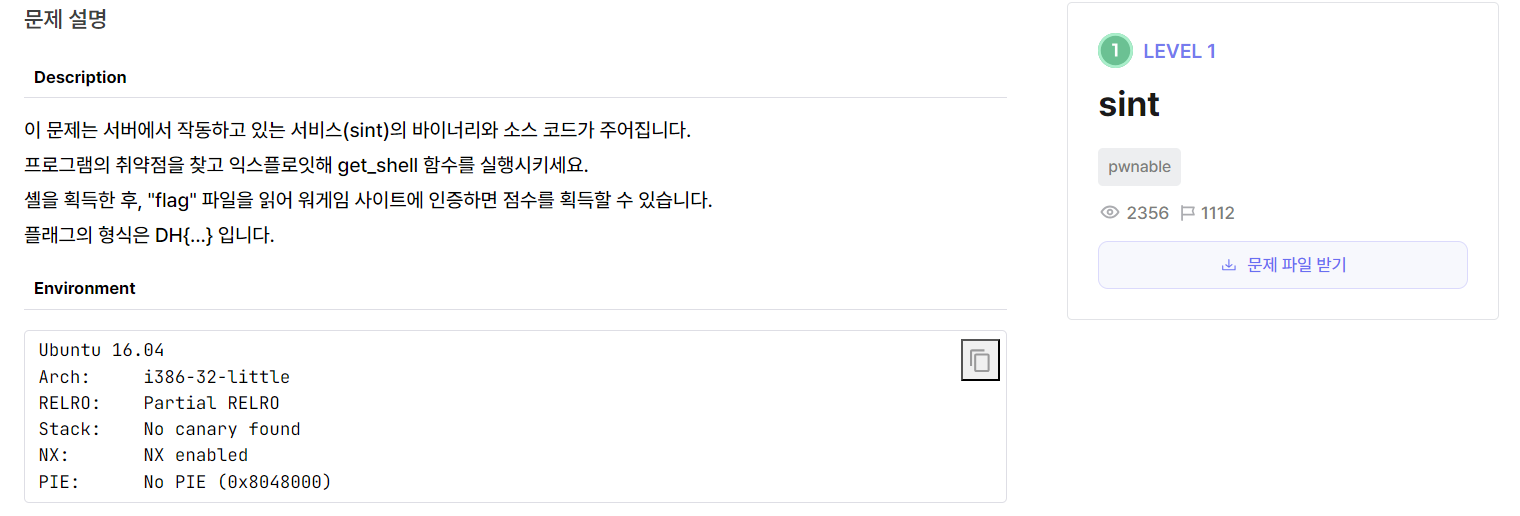

8.[dreamhack] sint

size와 data를 입력하는 문제이다. 코드 분석) #include <stdio.h> #include <stdlib.h> #include <signal.h> #include <unistd.h> void alarm_handler() {

9.[dreamhack] basic_exploitation_001

stevbuf(stdin, NULL, IONBF, 0); stdin파일을 함수 내부에서 필요한 만큼 크기를 할당하여 사용한다. void read_flag() { system("cat /flag"); } read_flag() 함수로 system 명령어로 cat /

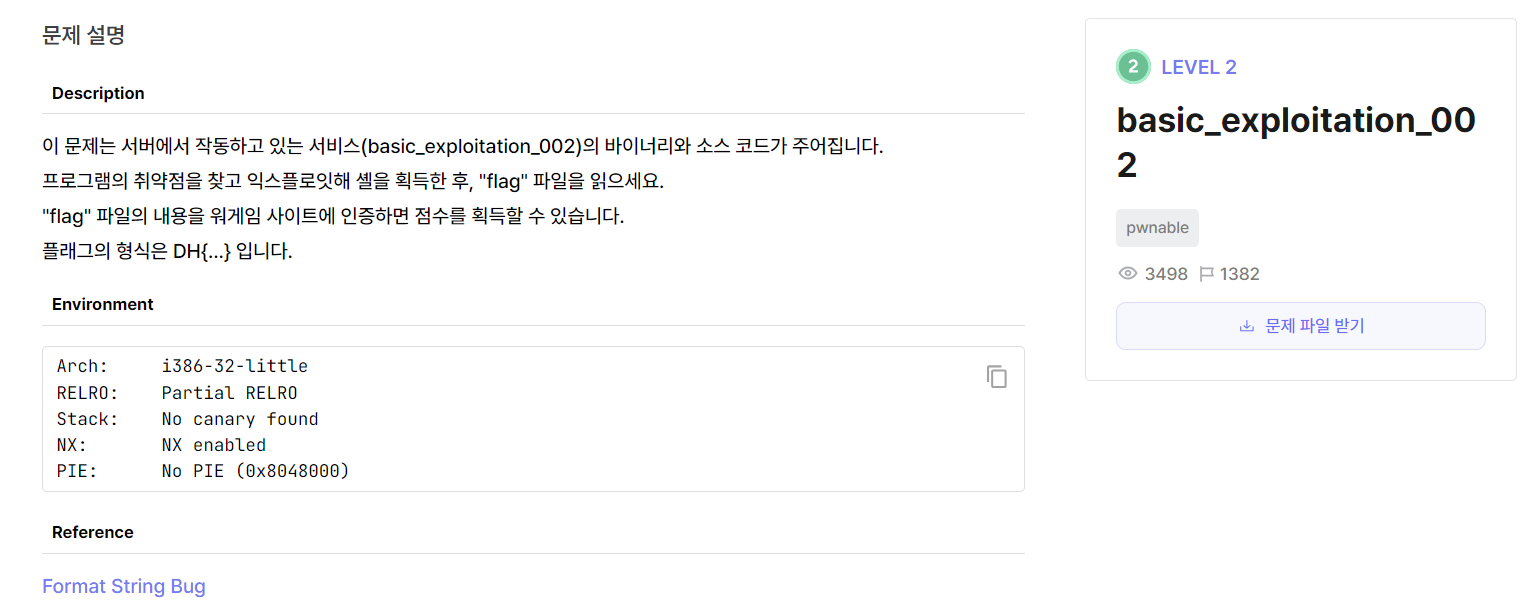

10.[dreamhack] basic_exploitation_002

alarm_handler함수를 통해 제한시간이 걸려있다는 것을 알 수 있다.get_shell 함수를 통해 /bin/sh로 시스템이 실행될 수 있다는 것을 알 수 있고, main 함수에는 read함수를 통해 변수 buf에 0x80(128)만큼 입력 받고, printf 함

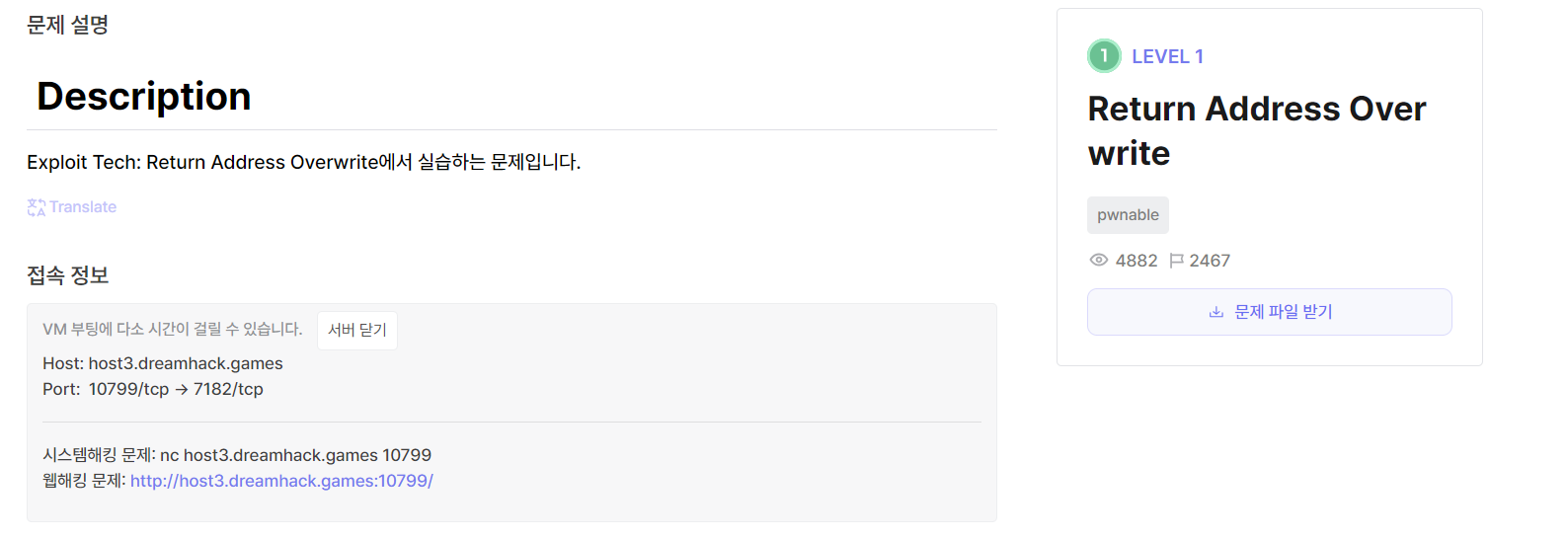

11.[dreamhack] Return Address Overwrite

주어진 코드)scanf 함수로 입력 길이를 제한하지 않고 입력을 받고 있다. 따라서 buf 변수의 크기인 0x28(40) 이상의 값을 입력하게 되면 bof가 발생되어 공격을 시도할 수 있다는 사실을 파악할 수 있다.권한을 부여하고 과도하게 값을 입력하면, segment