프록시 Proxy

: 서버와 클라이언트 사이의 중계기로서 대리로 통신을 수행하는 컴퓨터 시스템

위치, 보호대상에 따른 분류

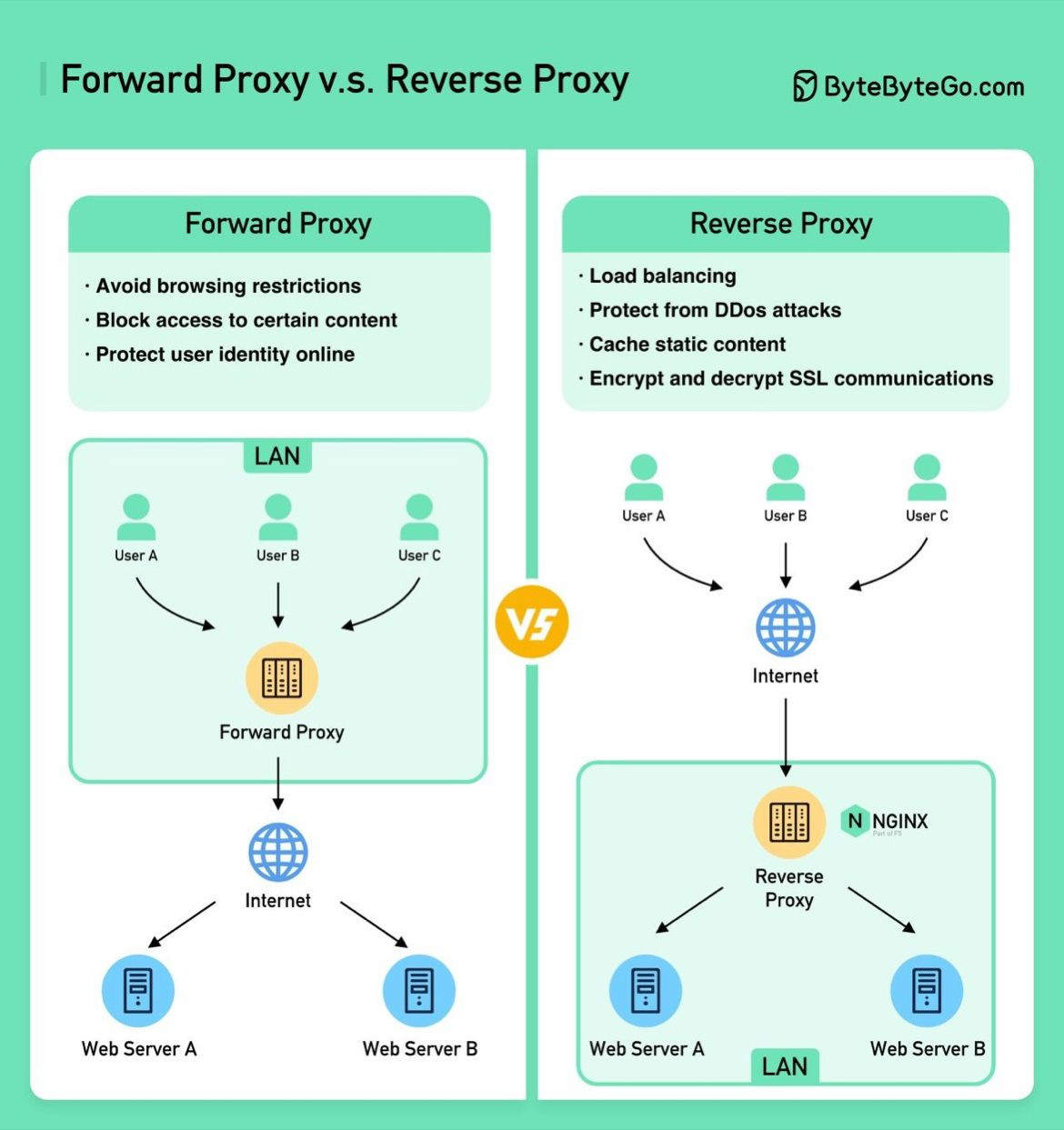

포워드 프록시(Forward Proxy)

내부망에서 클라이언트 다음에 위치

→ 클라이언트가 외부 서버에 접근하고자 할때, 프록시가 요청과 리소스 응답을 중계함 (요청 포워딩)

기능

-

중계 → 사용자를 대신하여 서버에 접근

-

클라이언트 보호

2-1. 실제 사용자의 IP주소 숨김

2-2. 특정사이트 접속 차단 -

캐싱 : 자주 요구된 정보에 대해 일시적으로 저장하여 응답

→ 서버 부하 감소로 조회속도 증가

리버스 프록시(Reverse Proxy)

내부망 밖, 서버 앞에 위치

→ 주로 DMZ에 위치하여 내부망에 있는 서버(WAS, DB)를 보호

(Web Server가 이 역할을 하기도함)

기능

-

중계

-

로드밸런싱 (특정 서버의 과부하 방지)

-

서버 보호

2-1. 실제 서버의 IP주소 숨김

2-2. SSL 대신 사용하여 서버 부담 감소 -

캐싱 (서버 부하 감소로 조회속도 증가)

DMZ

내부 네트워크에 포함되어 있으나, 외부에서 접근할 수 있는 구간

→ 일반적으로 인터넷을 통해 외부에 서비스를 제공해야 하는 웹 및 메일 서버 등이 위치하는 구간을 지칭

프록시 vs 게이트웨이

| 프록시 | 게이트웨이 | |

|---|---|---|

| 연결 프로토콜 | 동일 프로토콜로 연결 | 서로 다른 프로토콜 간 변환 연결 |

| 통신 내용 | 통신 내용 이해 | 통신 내용 그대로 전달 |

| 내용 수정 | 내용 수정 가능 | 내용 수정 불허 |

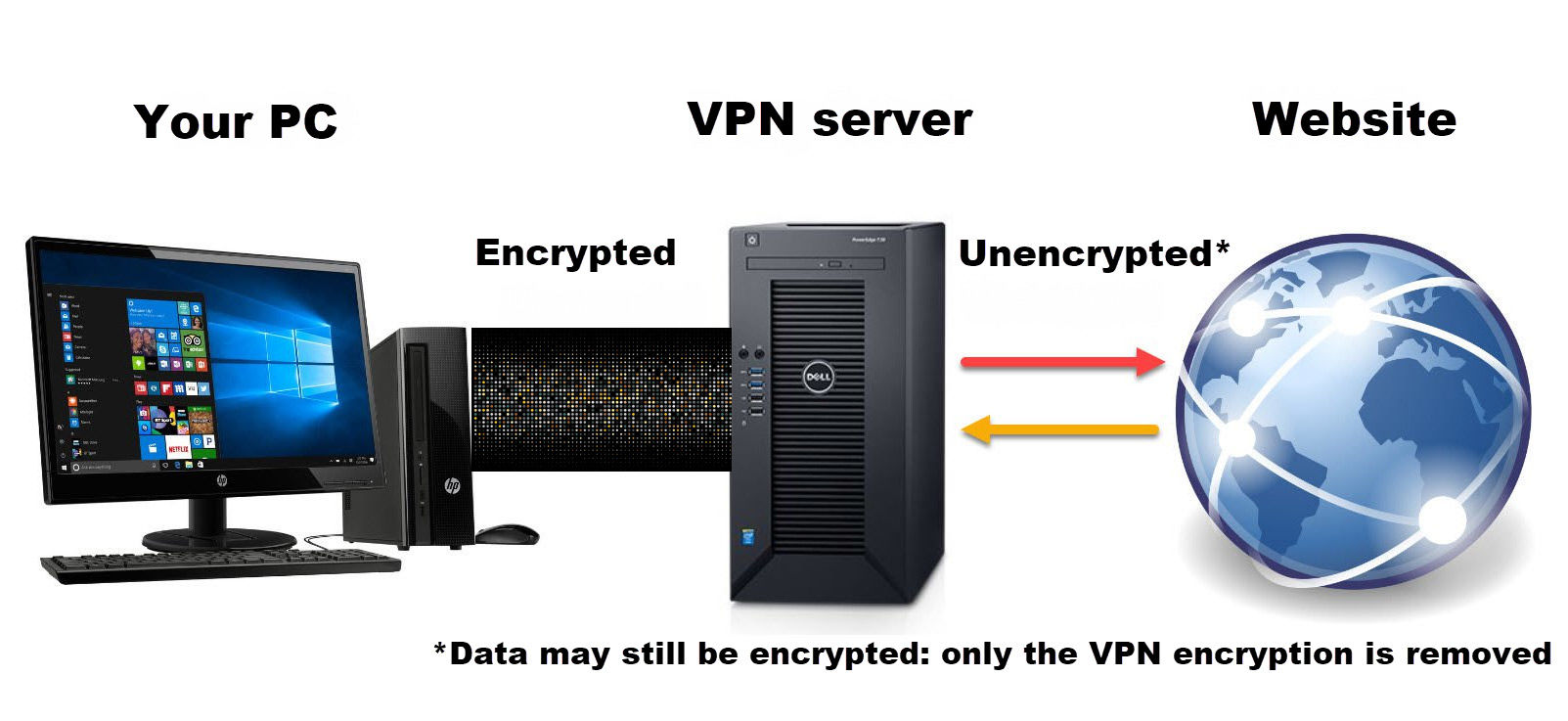

VPN (Virtual Private Network)

: 보안을 위해 공중망을 전용망처럼 사용하는 기술 또는 장비

기능

-

IP Packet 캡슐화 (데이터 암호화)

-

IP 주소 암호화

→ Tunneling : 가상의 터널이 생성되어 사용자 추적을 어렵게 만듬

- 자체 DNS 사용

→ 사용자가 웹 사이트를 찾아 이동하는 활동을 비밀로 유지

한계

VPN 서버와 웹 서비스 사이의 연결은 암호화 계층이 없기 때문에, 연결을 가로채면 ‘평문’으로 전송되는 데이터를 읽을 수 있다. 이러한 데이터로는 브라우저가 제공하는 데이터 또는 사용하고 있는 기기가 웹 사이트에 제공하는 정보 등이 대표적이다. 소프트웨어 버전 번호, 화면 해상도, 제조사 및 모델 등의 데이터가 모이면 디지털 지문에 가까워진다. 적절한 지식과 툴이 사람이라면 이 정보를 이용해 사용자의 활동을 추적하고 신원을 파악할 수 있다.

VPN vs 프록시

프록시 서버와 달리 VPN은 운영 체제 수준에서 동작하므로, 브라우저나 백그라운드 앱에서 발생하는 모든 트래픽을 리다이렉션할 수 있다. 또한, 프록시가 특정 앱만 보호하는 반면, VPN은 장치의 모든 수발신 데이터를 보호한다.

방화벽 Firewall

: IP, Port, 프로토콜에 대한 보안규칙을 기반으로 트래픽을 필터링하는 네트워크 보안 시스템

→ 인바운드, 아웃바운드 트래픽은 모두 방화벽 통과

종류

-

L3 패킷 필터링

→ 헤더의 IP, Port, protocol, flag 에 따라 패킷 필터링 -

L4 상태 유지 검사

→ L3 패킷 필터링에 더해 TCP 연결 상태 정보를 저장하여 패킷 필터링 -

L4 회선 레벨 게이트웨이

→ 연결 프록시가 어플리케이션 간의 트래픽 중계하며, TCP연결 관장 -

L5 응용 레벨 게이트웨이

→ 서비스 프록시가 어플리케이션 간의 트래픽 감시

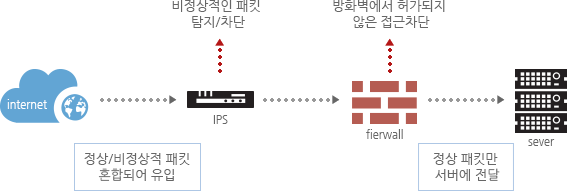

IPS

(Intrusion Prevention System 침입 방지 시스템)

: 비정상적인 트래픽에 대해 능동적으로 해당 트래픽을 차단, 격리, 교정 등 방어조치를 취하는 보안 솔루션

→ 트래픽 패턴, 이상 징후(임곗값)이나 공격 시그니처(사전 정의된 공격 형태 참조)를 찾아 공격 탐지, 방지

- 보통 방화벽 바로 뒤에서 방화벽과 함께 작동

- 차세대 방화벽에 포함됨

참고사이트

- 프록시

http://www.ktword.co.kr/test/view/view.php?

https://kr.linkedin.com/posts/mohamedelgamasy_forward-proxy-vs-reverse-proxy-activity-6991703343337246720-RkPY?trk=public_profile_like_viewm_temp1=1829 - VPN

https://www.itworld.co.kr/topnews/313556 - 방화벽

https://dad-rock.tistory.com/871 - IPS

https://yozm.wishket.com/magazine/detail/1781/