드림핵

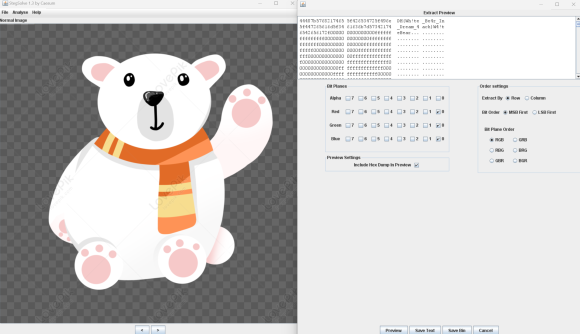

1.[드림핵] Basic_Forensics_1

https://dreamhack.io/wargame/challenges/518좀 짜증났던 점이보통 이런 문제면 스테가노그래피나 HxD로 키워드를 찾는 문제인데, 이 키워드를 찾는 도구가 아주 오래된 도구(^^..)이자 내가 처음 보는 것이였다.그래서 찾은 도구

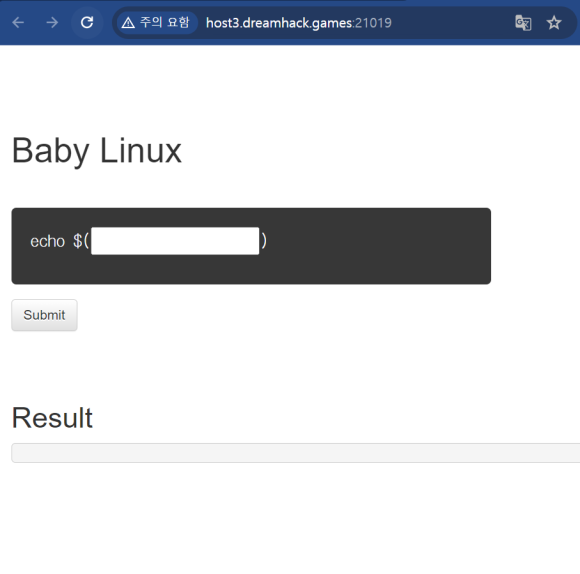

2.[드림핵] baby-linux

https://dreamhack.io/wargame/challenges/837처음 본 화면은 이렇다.보면 리눅스 환경과 매우 비슷하다는 것을 알 수 있다.flag를 입력시 이렇게 뜨고 다른 문구들(ex. hello..)을 넣으면 아무것도 뜨지 않는다. 일단 리

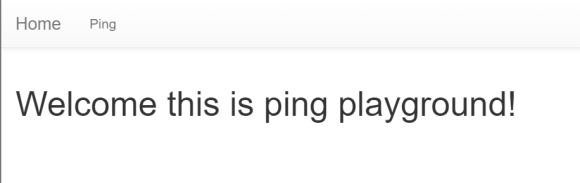

3.[드림핵] command-injection-chatgpt

https://dreamhack.io/wargame/challenges/768처음 들어가면 이렇게 환영해준다.ping을 눌러보면 이렇게 뜬다.코드를 확인해보면 이렇다.입력한 값은 {host} 값 대신 입력 된다.이렇게 해보았지만 오류가 뜨는 것을 알 수 있다.

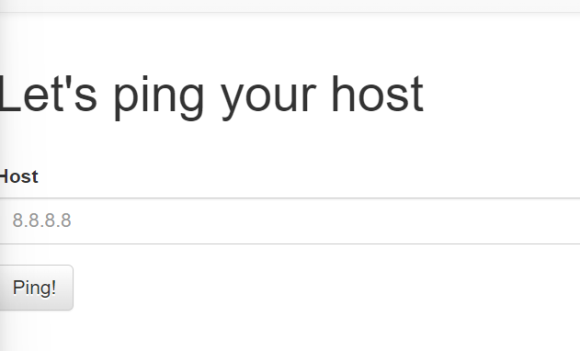

4.[드림핵] command-injection-1

https://dreamhack.io/wargame/challenges/44드림핵 워게임 768번 문제와 비슷한 양식을 하고 있는 걸 알 수 있다.이렇게 하면 양식이 맞지않는다고 뜬다. 이떄 개발자 도구를 열어 확인해보면, 이 패턴(초록색) 때문에 걸리는 것을

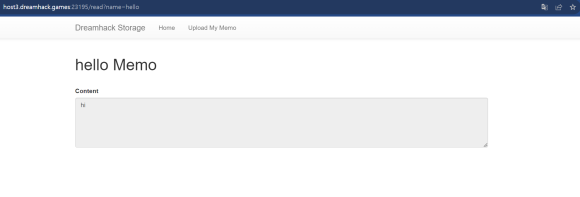

5.[드림핵] file-download-1

https://dreamhack.io/wargame/challenges/37사이트에 들어가 메모를 입력한 후, home을 눌러 그 메모를 눌러준다.누르면 위 주소가 /read?name=hello 라고 뜨는 것을 알 수 있다.아래 코드를 읽어보면 그냥 메모 이름

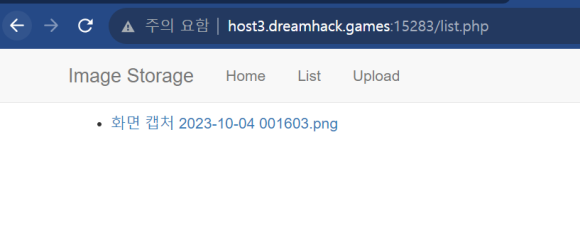

6.[드림핵] image-storage

https://dreamhack.io/wargame/challenges/38이미지를 업로드 후 리스트에서 업로드한 사진을 볼 수 있다.드림핵에서 준 파일 코드를 확인해보면 딱히 제재 사항은 없었다.그래서 /flag.txt 경로로 이동 할 수 있도록 php를 작

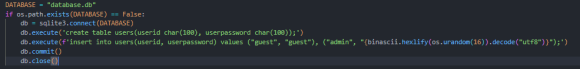

7.[드림핵] simple_sqli

https://dreamhack.io/wargame/challenges/24먼저 제공된 파일들을 보면 guest 계정과 admin 계정이 생성되어있다.guest 계정에 로그인 하면 팝업이 뜨고 사라진다.admin 계정에 들어가기 위해서는 id 와 passwor

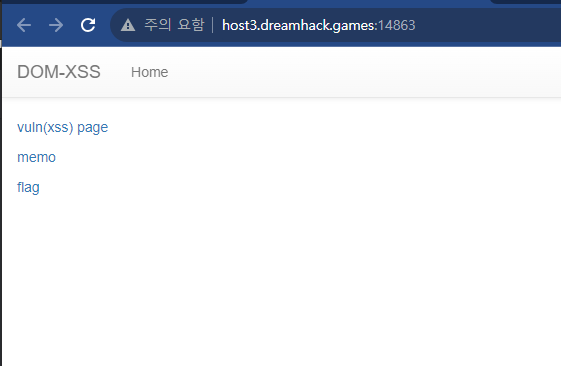

8.[드림핵] DOM XSS

https://dreamhack.io/wargame/challenges/438각 버튼을 눌렀을 때, 보여지는 화면이다.코드를 보면html 파일을 보면 id = name인 태그를 대상으로 innerHTML 수행한다. nonce로 신뢰되는 id가 name인 태그에

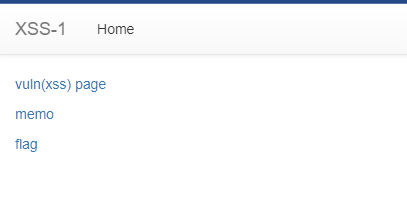

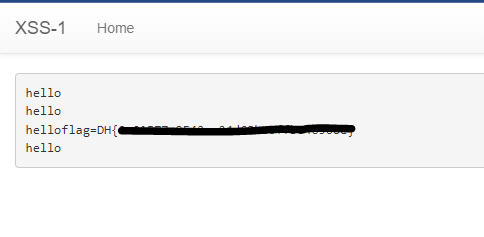

9.[드림핵] xss-1

https://dreamhack.io/wargame/challenges/28각각 버튼을 눌러보면 이렇다.코드를 보면 이렇다.check_xss 함수를 보면 입력한 URL을 참조하는 것을 알 수 있다.flag 함수에서 check_xss 함수로 넘어가기에 입력란에해

10.[드림핵] xss-2

https://dreamhack.io/wargame/challenges/268vuln(xss) page는 alert가 실행되지 않는 것을 알 수 있다.그래서 다른 태그는 잘 실행 되는지 보기위해서 img태그로 확인해본다.잘 실행되는 것을 알 수 있다.그럼 sc

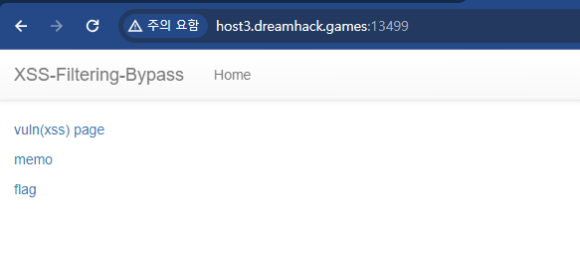

11.[드림핵] XSS Filtering Bypass

https://dreamhack.io/wargame/challenges/433언뜻봐서는 평범하다.그래서 코드를 한번 열어보았다.vuln과 memo는 입력값을 페이지에 출력을 한다는 것을 알 수 있다. 이때 vuln은 입력 값을 페이지에 출력을 하면 XSS취약점

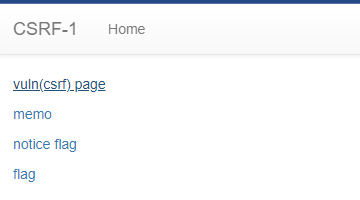

12.[드림핵] csrf-1 / csrf-2

https://dreamhack.io/wargame/challenges/26전 사이트보다 달라진게 있다면 notice flag가 생긴 점.들어가보면 이렇게 되어있다.코드를 살펴보니까 이 코드가 전보다 좀 달라보였다.이해해보면 /flag에서 실행되는 명령은 /a

13.[드림핵] Cherry

1. 코드 분석

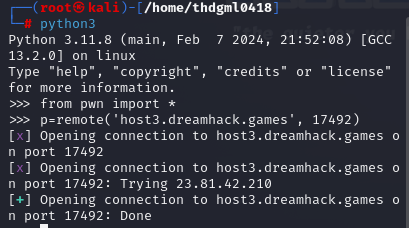

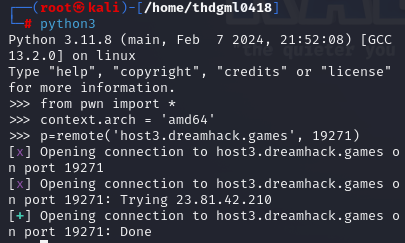

14.[드림핵] mmapped

context.arch = 'amd64' 는 현재 아키텍처를 64비트로 설정한다.p.recvuntil('real flag address (mmapped address):')는 서버가 문자열을 받을 때까지 데이터를 수신하면서 flag 함수의 실제 주소를 보내는 것이다.c

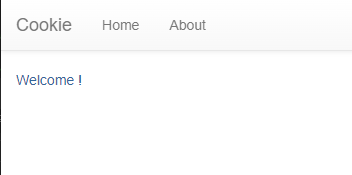

15.[드림핵] cookie

https://dreamhack.io/wargame/challenges/6들어가면 이런 화면이 뜬다.About을 눌러도 아무런 변화가 없어 login을 눌러봤다.guest라고 쳐봤다.이런 창으로 바뀌었다.즉 admin 계정으로 들어가야 한다는 사실을 알 수 있

16.[드림핵] session

https://dreamhack.io/wargame/challenges/266 첫 화면은 이렇다. login을 누르고 guest를 입력해보았다. 이렇게 뜬다. 전 문제인 cookie와 비슷한 형식이다. 역시 admin을 하면 알림창이 뜬다.

아까 본 Welcome To DreamHack Wargame! 이라는 문구를 출력한 후, 파일 포인터를 이용해서 /flag 파일을 읽어온 뒤, 유저에게 열어서 보여준다.이 문제는 서버에 접속만 가능하다면 바로 풀 수 있는 문제이다.즉, 우분투를 이용해서 드림핵에서 발급

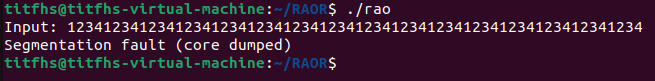

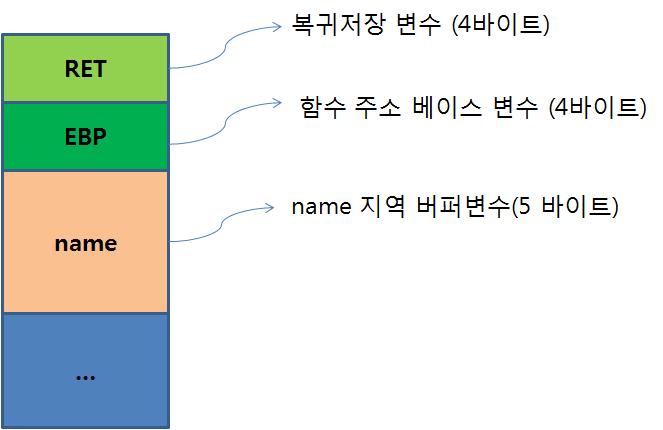

18.[드림핵] Return Address Overwrite

1. 코드 분석

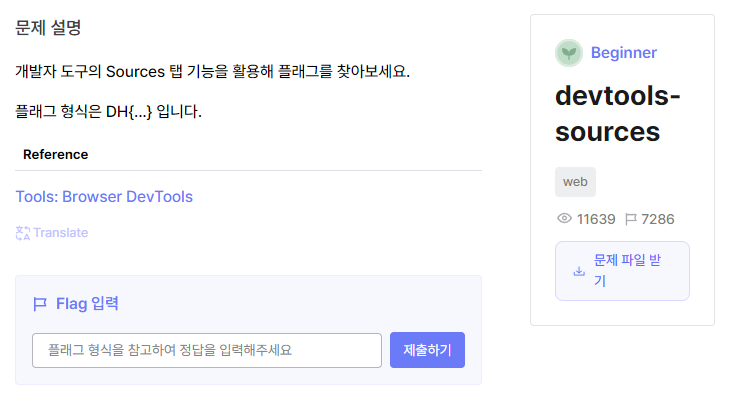

19.[드림핵] devtools-sources

https://dreamhack.io/wargame/challenges/267https://learn.dreamhack.io/198DevTool에 대해 배워보겠다.웹 개발을 할 때는 프론트엔드의 자바스크립트나 백엔드 API에서 버그가 발생하는 경우가

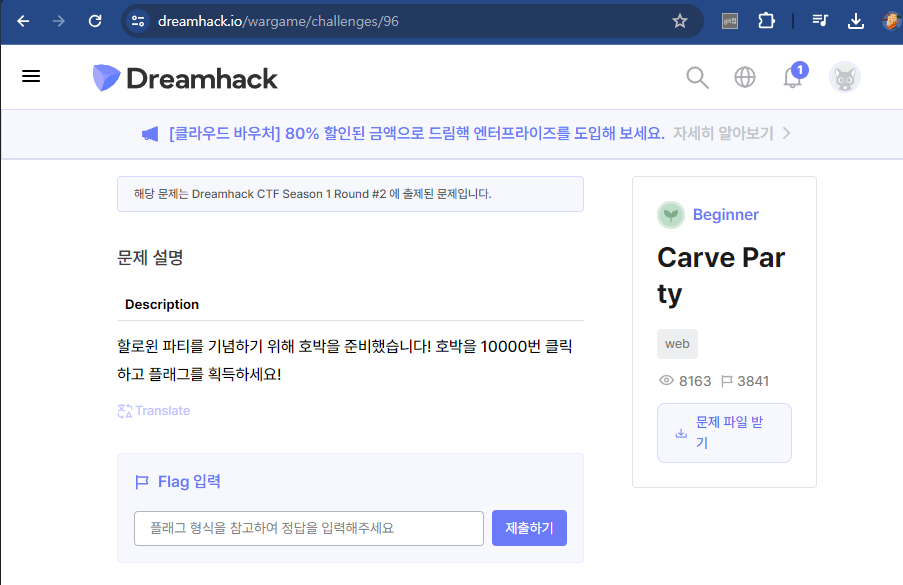

20.[드림핵] Carve Party

https://dreamhack.io/wargame/challenges/96서버 주소가 없기 때문에 문제 파일을 받아보았다.한번 호박을 클릭하니 9999가 되었다.F12를 눌러 코드를 확인해보았다.누를 때 마다 해당 코드가 바뀌는 것 같다.그래서 해당 코드를

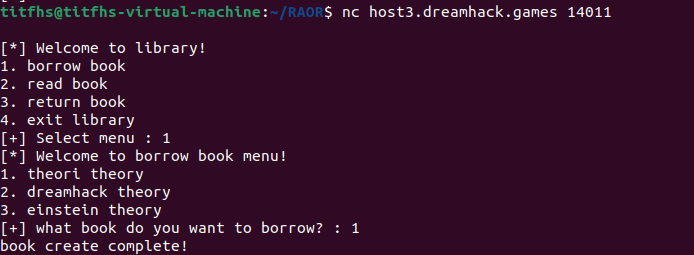

21.[드림핵] pwn-library

https://dreamhack.io/wargame/challenges/118빌리는 기능에서는 0x100, 0x200, 0x300을 할당하고 내용을 복사한다.훔치기 기능은 책 개수가 증가하지 않아서 책 목록에 추가되지 않았는데, 빌리는 기능에서는 책 목록에 추

22.[드림핵] basic_heap_overflow

https://dreamhack.io/wargame/challenges/66힙(heap) 영역 : 컴퓨터의 기억 장소에서 그 일부분이 프로그램들에 할당(malloc..etc) 되었다가 회수되는 작용이 되풀이 되는 영역힙 영역에서 일어나는 buffer overf

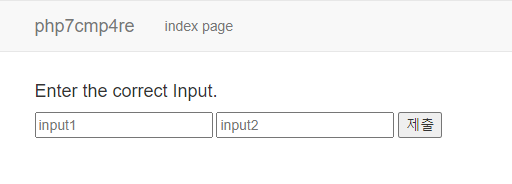

23.[드림핵] php7cmp4re

https://dreamhack.io/wargame/challenges/1113서버를 생성 후 들어가보면 이런 화면이 뜬다.한번 입력해보았다.그러니 다시 해보라고 뜬다.이것도 다시해보라고 뜨길래 코드를 뜯어보았다.좀 이상한 코드 부분은 이것이다.input_1와

24.[드림핵] Flying Chars

https://dreamhack.io/wargame/challenges/850들어가자마자 매우 정신없이 글자가 날아다닌다.

25.[드림핵] basic_exploitation_003

https://dreamhack.io/wargame/challenges/50x80만큼 heap_buf에 할당 후, 입력받는다.heap_buf에 있는 내용을 stack_buf에 출력한다.이때 sprintf는 fsb가 발생하며, 동시에 snprintf 처럼 사이즈

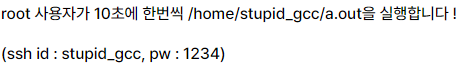

26.[드림핵] Stupid GCC

https://dreamhack.io/wargame/challenges/749v1이 10번 반복하는 동안 v2 += v1을 해주고 배열 값을 출력한다.이때 v2가 10000이상이면 flag.txt를 읽어 현재 디렉토리에 파일을 작성해준다.\--> 10000이라

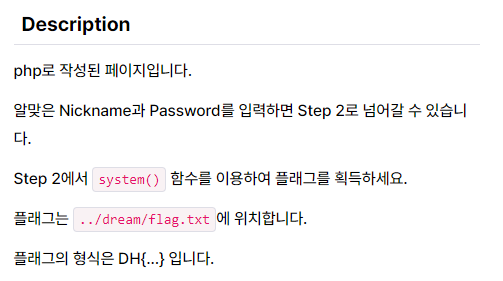

27.[드림핵] phpreg

https://dreamhack.io/wargame/challenges/873문제 설명들어가면 이런 화면이 떠있다.문제 설명에 나와있는 것처럼 알맞은 nickname과 password를 입력해야하는 것 같다.F12를 눌러서 코드를 확인해보았는데 별도로 nick

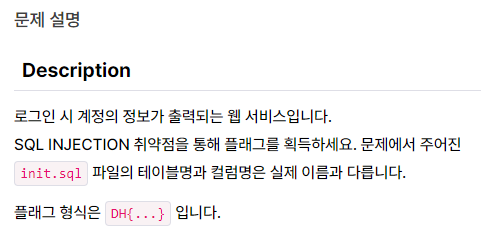

28.[드림핵] baby-union

https://dreamhack.io/wargame/challenges/984문제 설명이다. 웹 애플리케이션과 데이터베이스 간의 연동에서 발생하는 취약점으로, 공격자가 입력 폼에 악의적으로 조작된 쿼리를 삽입해 데이터베이스 정보를 불법적으로 열람하거나 조작할

29.[드림핵] path traversal

https://dreamhack.io/wargame/challenges/12일단 문제 설명에서 flag가 있는 경로를 알려주었다.여기에서 path traversal를 알아보면 서비스에서 사용자로부터 받은 입력이 path 형태의 백엔드에서 처리 로직을 가지는 경

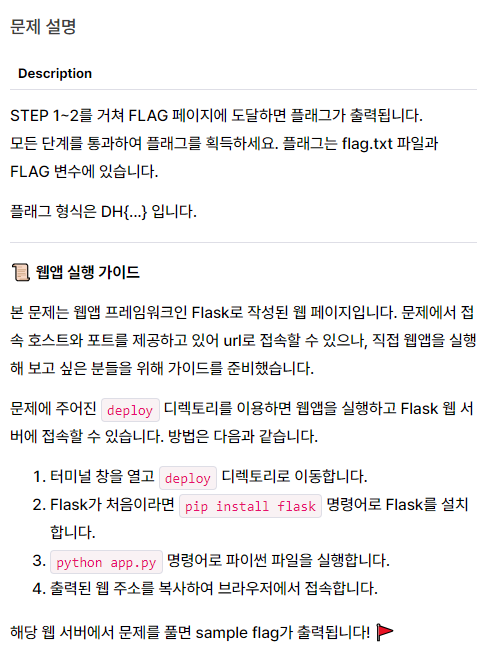

30.[드림핵] simple-web-request

https://dreamhack.io/wargame/challenges/830들어가보면 이렇다.step1을 누르면 이렇게 뜬다.step2를 누르면 이렇게 뜬다. 아마 step1을 해결해야 열리지않을까 싶다.소스 코드를 확인해보았다.step1은 풀이가 매우 쉽다

31.[드림핵] web-misconf-1

https://dreamhack.io/wargame/challenges/45들어가면 이런 창이 뜨는데 guest로 입력해 보았지만 아무것도 되지 않았다.그래서 주어진 소스코드를 다운받아 id와 password 대해 찾아보았다.찾아보니 id와 password가

32.[드림핵] easy-login

https://dreamhack.io/wargame/challenges/1213

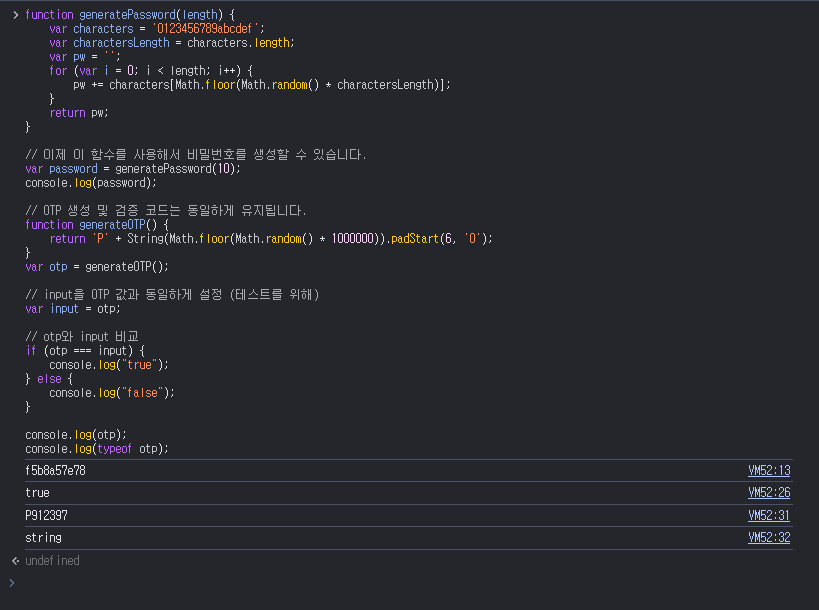

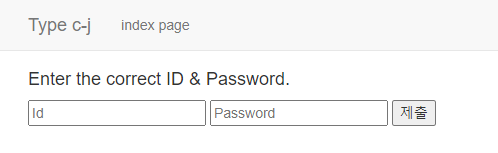

33.[드림핵] Type c-j

https://dreamhack.io/wargame/challenges/960들어가면 이렇게 뜬다.admin 입력 시 다시 시도하라고 뜬다.주어진 코드를 확인해보았다.중요 코드를 보면id는 랜덤으로 생성되어있고, pw는 sha1을 1로 해싱한 값이 저장되어있다