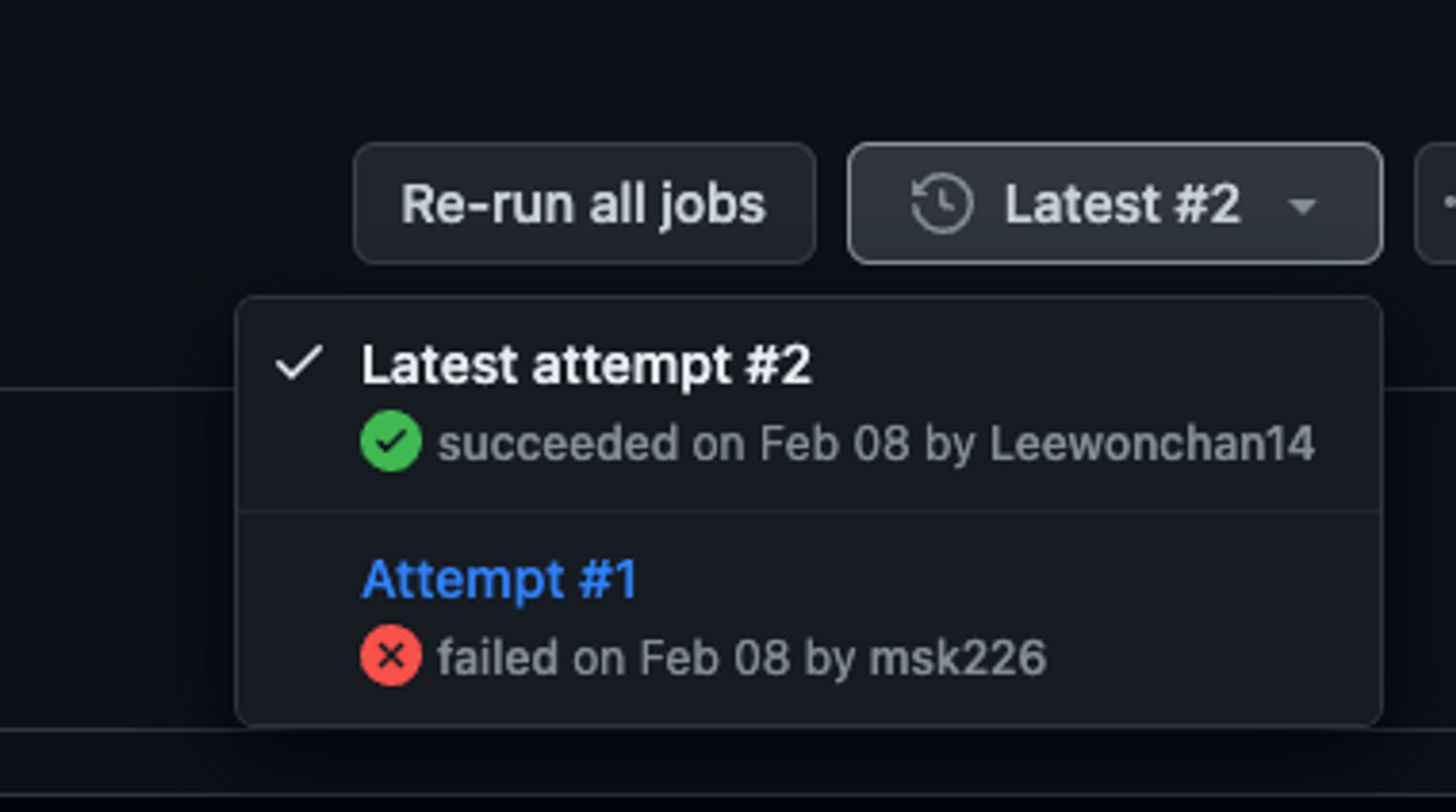

평화롭게 프로젝트를 진행하다가… 갑자기 Github Action의 테스트가 모두 실패했다…

여기에 적은것만 2개지 팀원들이 날린 PR 모두 테스트 실패가 떠서 누가 DB 정보를 바꿔놨나…? 해서

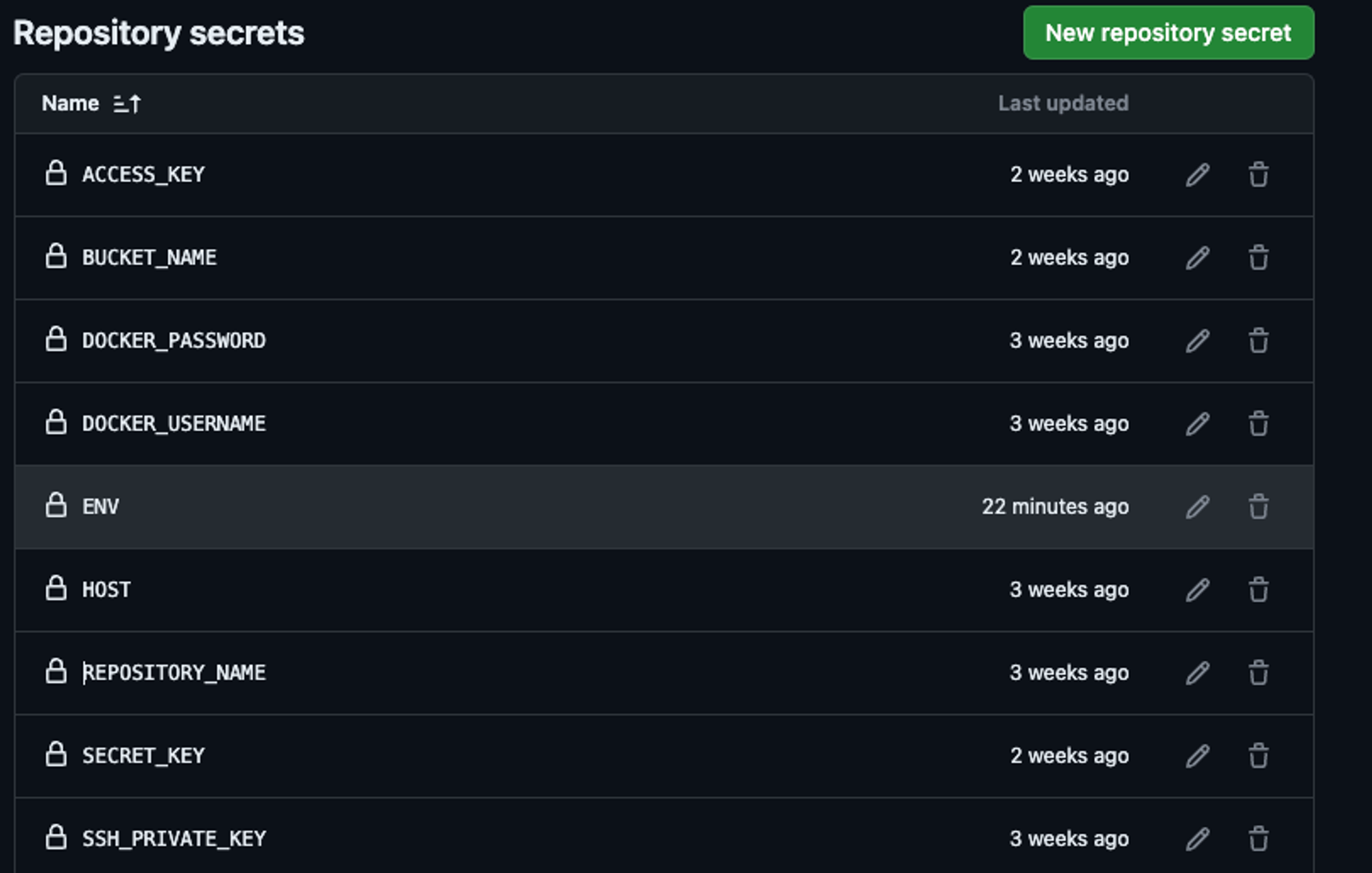

Github Action 비밀 변수를 살펴봤는데…

사진은 22분 전이지만 이슈를 해결하기전에는 1주일 전 이었음

Github Action 문제는 아닌가보다…

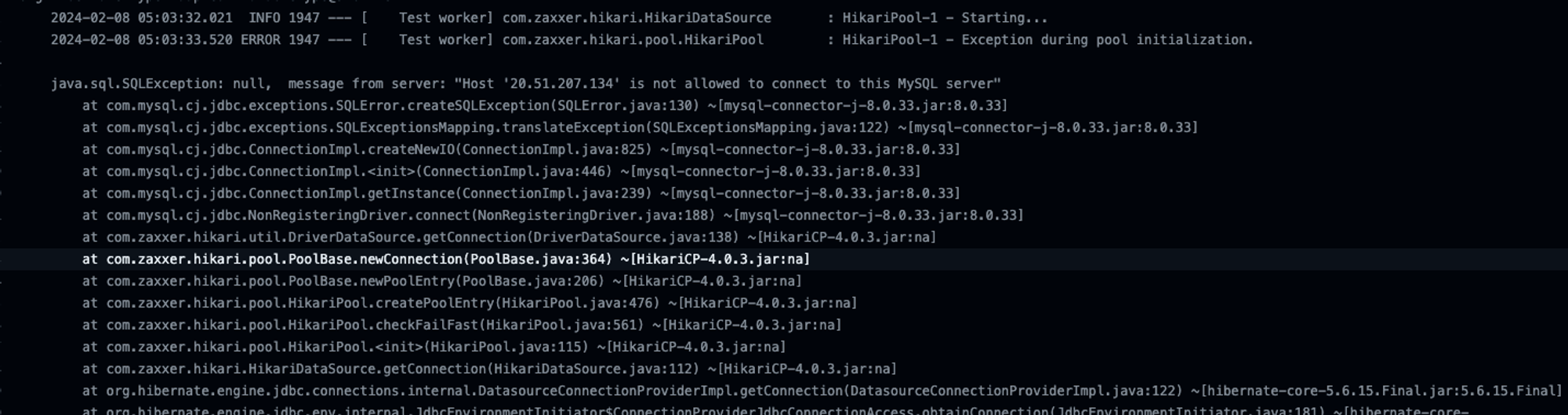

그래서 test 실패 로그를 자세히 봤더니

( 그리고 20.51.207.134 라는 IP는 아마 Github Action에서 주는 runner의 ip인것 같다 )

읭? SQLException이 난것!!!

어? 이거 데이터 베이스 연결 잘 안됐을때 뜨는 에러 인데;;;

현재 데이터 베이스는 EC2에 mysql docker container 를 올렸었는데…

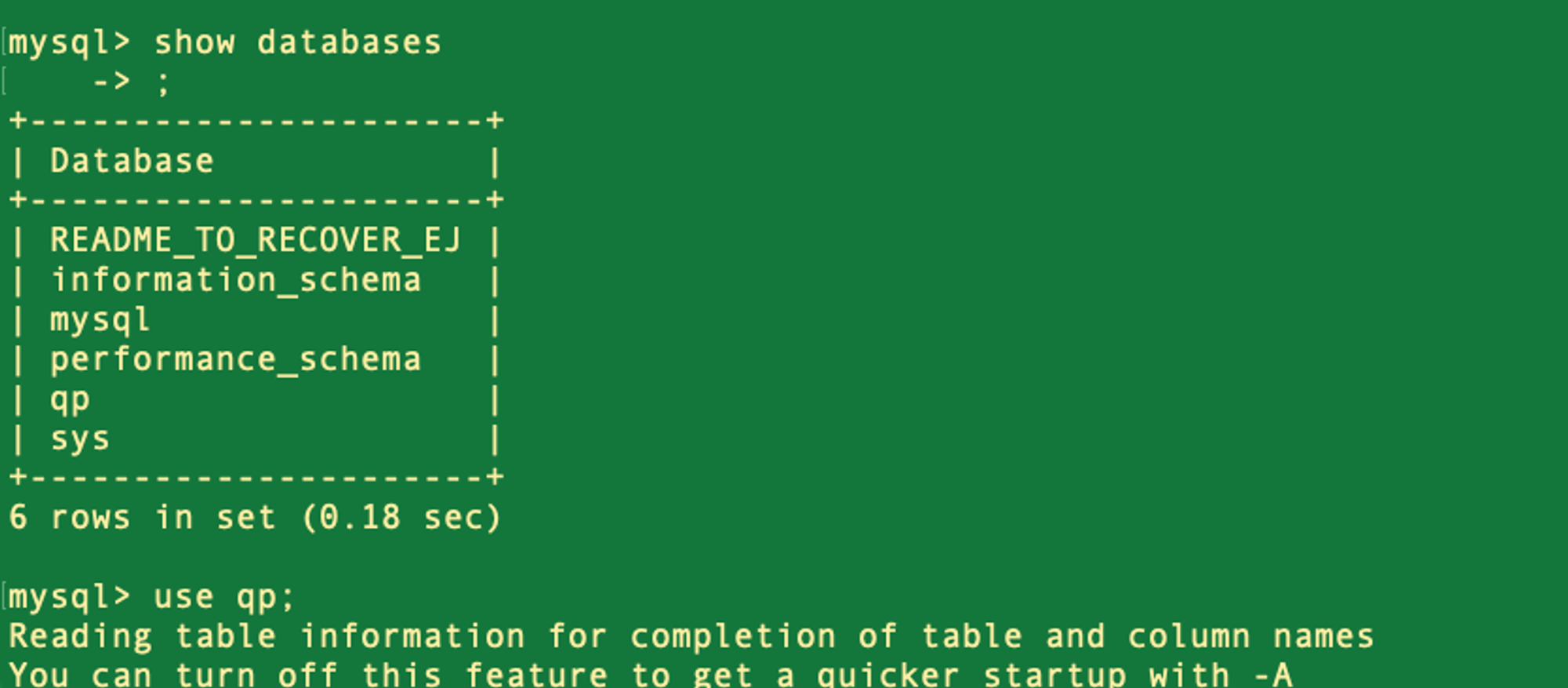

바로 확인해 봤다.

와 씨 연결이 안되는거임 ㅋㅋㅋ test connection도 안되고…

왜 갑자기 안되는 거지? 하고 DB의 스키마를 살펴 봤다

사실 지금에서야 확인했는데 저기도 README_TO_RECOVER_EJ 가 있었네 ㅋㅋㅋ

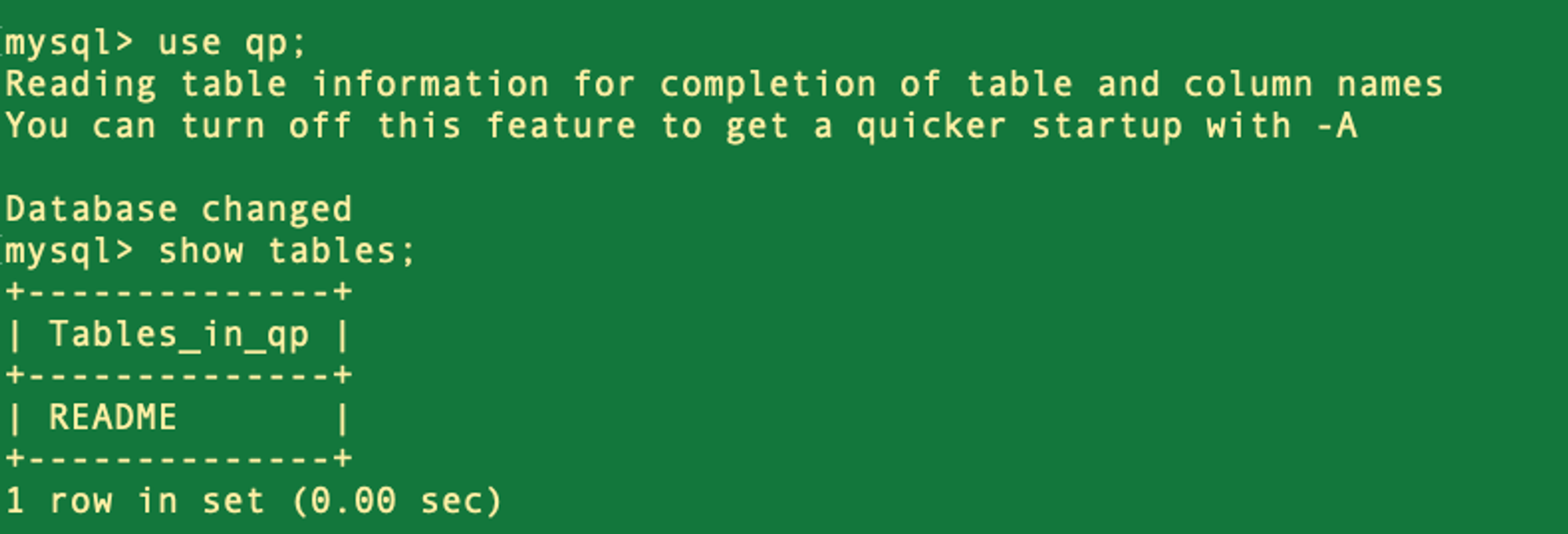

여튼 이거 처음 봤을때는 문제 없는구나 생각하고 사용하던 qp 데이터베이스의 table을 봤는데…?

뭐임 뭐임… README? 이거 읽어 달라고…?

바로 SELECT 쳐서 확인해 봤음

mysql> select * from README;

+----+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+------------------------------------+

| id | Message | Bitcoin_Address |

+----+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+------------------------------------+

| 1 | I have backed up all your databases. To recover them you must pay 0.009 BTC (Bitcoin) to this address: 169YgqevmncVU72drXmenvgoJopZhQW6vr . Backup List: qp. After your payment email me at [dbrestore4583@onionmail.org](mailto:dbrestore4583@onionmail.org) with your server IP (여기 실제 우리 서버IP) and transaction ID and you will get a download link to your backup. Emails without transaction ID and server IP will be ignored. | 169YgqevmncVU72drXmenvgoJopZhQW6vr |

+----+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+------------------------------------+해석

모든 데이터베이스를 백업했습니다.

이를 복구하려면 이 주소로 0.009 BTC(비트코인)를 지불해야 합니다: 169YgqevmncVU72drXmenvgoJopZhQW6vr.

백업 목록: qp. 결제 후 서버 IP(여기 실제 우리 서버IP)와 거래 ID를 이메일([dbrestore4583@onionmail.org](mailto:dbrestore4583@onionmail.org))로 보내주시면 백업 다운로드 링크를 보내드립니다.

거래 ID와 서버 IP가 없는 이메일은 무시됩니다. | 169YgqevmncVU72drXmenvgoJopZhQW6vr |와씨 ㅋㅋ 다 날려 놓고 돈달라고 협박하는 거임 ㅋㅋㅋ

아니 내가 db를 root, 1234 로 썼다곤 하지만 이건 진짜 ㅋㅋㅋㅋㅋ

여튼 id, password의 중요성을 크게 깨닫고 password를 길게 수정한뒤 다시 DB를 올렸다…

휴… 큰날 뻔 ㅋㅋ

모니터링 회사에서 실무를 하시던 멘토 분이 말씀하시길

정말 나쁜사람들은 모든 ip주소를 돌며(포트까지) root, 1234 같은 패스워드를 입력해보는 프로그램을 자동으로 돌리고 있다고 들었다.

멘토분이 보여준 모니터링 툴로 어떤 클라우드 리소스에 디도스 공격을 받는거 마냥 진입하려는 시도가 많이 찍힌걸 보여주셨다.

교훈

아무리 root, 1234 라곤 하지만 내가 이걸 해킹 당할 줄은 몰랐다…

root, 1234 같은 냄새나는 패스워드는 사용하지 말자…