1회기출

아래 설명에 맞는 RAID 단계를 숫자로 작성하시오.

- Striping(스트라이핑) 구현 방식

- I/O 로드의 분산으로 매우 빠른 속도

- 데이터를 블럭으로 분할 저장하며, 각 블럭은 다른 디스크로 나뉘어 저장

0

오류가 발생하기 전까지의 사항을 로그(log)로 기록해 놓고, 이전 상태로 되돌아간 후, 실패가 발생하기 전까지의 과정을 그대로 따라가는 현상

redo

작업을 취소하여 트랜잭션을 이전 상태로 되돌리는 것

undo

SELECT name, score FROM 성적 ORDER score DESC

데이터베이스의 이상현상 중, 삭제 이상에 대해 서술하시오.

데이터를 삭제할 경우 원하지 않는 다른 데이터도 삭제되어버리는 현상

삽입 이상 : 정보 저장 시 불필요한 세부사항을 입력해야 하는 경우

갱신 이상 : 중복 데이터에서 특정 부분만 수정되어 중복된 값이 모순을 일으키는 경우

요소를 확장해준다는 의미를 가지고 있으며, 모든 항목의 하나의 요소로 추가

extend

리스트 내부 요소를 꺼내주는 함수로써, 그 요소는 리스트 안에서 삭제하고 그 값을 반환 (마지막 요소 또는 지정한 요소를 삭제하고 삭제한 값을 반환함)

pop

리스트 내부의 요소의 순서는 뒤집는 역할

reverse

임시 키 무결성 프로토콜

TKIP (Temporal Key Integrity Protocol)

키보드나 마우스와 같은 장치 없이 말이나 행동 그리고 감정과 같은 인간의 자연스러운 표현으로 컴퓨터나 장치를 제어할 수 있는 환경

NUI (Natural User Interface)

유기적 사용자 인터페이스, 자연 그대로의 상태 특성들을 반영한 장치 제어

OUI (Organic User Interface)

분석도구에 대한 설명

소스 코드의 실행 없이, 코드의 의미를 분석해 결함을 찾아내는 원시적 코드 분석 기법

static(테스트 정석 분석 도구)

소스 코드를 실행하여 프로그램 동작이나 반응을 추적하고 코드에 존재하는 메모리 누수, 스레드 결함 등을 분석

dynamic(테스트 동적 분석 도구)

자바 프로그래밍 언어를 이용한 xUnit의 테스트 기법으로써 숨겨진 단위 테스트를 끌어내어 정형화시켜 단위 테스트를 쉽게 해주는 테스트용 Framework이다.

JUnit

블랙박스 테스트 기법

Boundary Value Analysis (경계값 분석) / Equivalence Partitioning(동등분할) / Cause-Effect Graphing Testing (원인-효과 그래프)

슈펴키는 (1) 의 속성을 갖는다.

후보키는 (1)와 (2)의 속성을 갖는다.

(1) 유일성 (2) 최소성

이 공격은 APT 공격에서 주로 쓰이는 공격으로, 공격 대상이 방문할 가능성이 있는 합법적인 웹 사이트를 미리 감염시킨뒤, 잠복하고 있다가 공격 대상이 방문하면 대상의 컴퓨터에 악성코드를 설치하는 방식

Watering Hole

정보 보호 관리 체계란, 정보 통신 서비스 제공자가 정보 통신망의 안정성 및 신뢰성을 확보하여 정보 자산의 기밀성, 무결성, 가용성을 실현하기 위한 관리적, 기술적 수단과 절차 및 과정을 체계적으로 관리 및 운영하는 것이다.

ISMS(Information Security Management System)

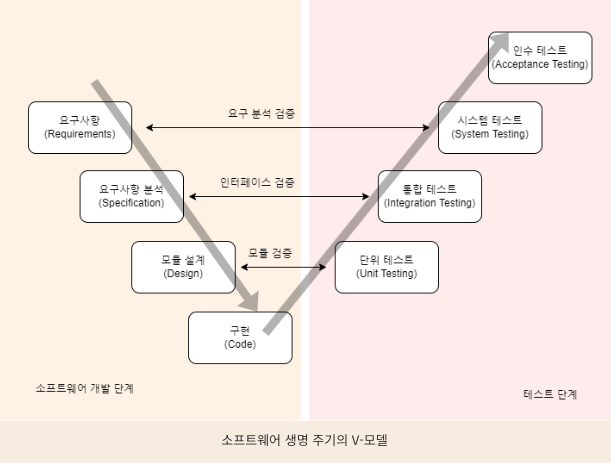

소프트웨어 생명주기 V-모델

class A {

int a;

int b;

}

public class Main {

static void func1(A m){

m.a *= 10;

}

static void func2(A m){

m.a += m.b;

}

public static void main(String args[]){

A m = new A();

m.a = 100;

func1(m);

m.b = m.a;

func2(m);

System.out.printf("%d", m.a);

}

}2000

class Car implements Runnable{

int a;

public void run(){

system.out.println("message")

}

}

public class Main{

public static void main(String args[]){

Thread t1 = new Thread(new ___());

t1.start();

}

}Car

new 다음은 무조근 class // Runnable은 인터페이스다 (implements) 때문

#include <stdio.h>

int main() {

int number = 1234;

int div = 10;

int result = 0;

while (number ( 1 ) 0) {

result = result * div;

result = result + number ( 2 ) div;

number = number ( 3 ) div;

}

printf("%d", result);

return 0;

}(1) >

(2) %

(3) /

#include <stdio.h>

int isPrime(int number) {

int i;

for (i=2; i<number; i++) {

if (number % i == 0) return 0;

}

return 1;

}

int main(void) {

int number = 13195, max_div=0, i;

for (i=2; i<number; i++)

if (isPrime(i) == 1 && number % i == 0) max_div = i;

printf("%d", max_div);

return 0;

}소인수분해, 5,7,13,29 =) 29가 답

2회기출

관계 데이터 모델

( ) 관계 데이터의 연산을 표현하는 방법으로, 관계 데이터 모델의 젱안자인 코드가 수학의 술어 해석에 기반을 두고 관계 데이터베이스를 위해 제안했다.

원하는 정보가 무엇이라는 것만 정의하는 비절차적 특성을 지니며, 원하는 정보를 정의할 때 계산 수식을 사용한다.

튜플 해석식을 사용하는 튜플 () 과 도메인 해석식을 사용하는 도메인 () 으로 구분된다.

관계 해석, Relational calculus

양방향 암호화 방식

- Xuejia Lai와 James Messey 가 만든 알고리즘으로 PES(Proposed Encryption Standard)에서 IPES(Improved PES)로 변경되었다가, 1991년에 제작된 블록 암호 알고리즘으로 현재 국제 데이터 암호화 알고리즘으로 사용되고 있다. 64비트 블록을 128비트의 key를 이용하여 8개의 라운드로 구성되어 있다.

- 미국의 NSA에서 개발한 Clipper 칩에 내장되는 블록 알고리즘이다. 전화기와 같은 음성을 암호화 하는데 주로 사용되며 64비트 입출력에 80비트의 키 총 32라운드를 가진다.

1.IDEA( International Data Encryprion Algorithm) 2.SKIPJACK

SELECT 제조사, 제품명, 단가

FROM 제품

WHERE 단가 > ( ALL ) (SELECT 단가 FROM 제품 WHERE 제조사='H')네트워크 보안

( ) 은 인터넷 등 통신 사업자의 공중 네트워크와 암호화 기술을 이용하여 사용자가 마치 자신의 전용 회선을 사용하는 것처럼 해주는 보안 솔루션이다.

암호화된 규격을 통해 인터넷망을 전용선의 사설망을 구축한 것처럼 이용하므로, 비용 부담을 줄일 수 있다.

( ) 을 사용하면 두 치 및 네트워크 사이에 암호화된 보안 터널이 생성되며, 터널에 사용되는 프로토콜에 따라 SSL( ) 과 IPSec ( )으로 불린다.

VPN

SOLID 원칙

( ) 은/는 클라이언트가 자신이 이용하지 않는 메서드에 의존하지 않아야 한다는 원칙이다.

( ) 은/는 큰 덩어리의 인터페이스들을 구체적이고 작은 단위들로 분리시킴으로써 클라이언트들이 꼭 필요한 메서드들만 이용할 수 있게 한다.

예를 들어 하나의 복합기에 프린터와 복사기, 팩스 메서드가 있는데 이 세가지 메서드는 같은 파일에 존재하므로 프린터 로직만 바뀌어도 복사기와 팩스도 재컴파일을 해야한다.

그러므로 ( ) 을/를 적용하여 로직이 바뀌어도 다른 메서드는 영향을 받지 않도록 해야한다.

ISP (Interface segregation principle) 인터페이스 분리 원칙

IP 주소가 139.127.19.132이고 서브넷마스크 255.255.255.192일 때 아래의 답을 작성하시오.

(10진수로 표기)

(1) 괄호안에 들어갈 네트워크 주소 : 139.127.19.( )

128

(2) 해당 네트워크 주소와 브로드캐스트 주소를 제외한 호스트 개수

62

애플리케이션 테스트 - 인수 테스트

(1) 선정된 최종 사용자가 여러 명의 사용자 앞에서 행하는 테스트 기법으로, 실제 업무를 가지고 사용자가 직접 테스트 한다.

베타 테스트

(2) 개발자의 장소에서 사용자가 개발자 앞에서 행하는 테스트 기법으로, 테스트는 통제된 환경에서 행해지며, 오류와 사용상의 문제점을 사용자와 개발자가 함께 확인하면서 기록한다.

알파 테스트

애플리케이션 테스트 - 목적 기반 테스트

수정한 모듈이나 컴포넌트가 다른 부분에 영향을 미치는지, 오류가 생기지 않았는지 테스트하여 새로운 오류가 발생하지 않음을 보증하기 위해 반복 테스트 한다.

Regression (회귀)

Routing Protocl : 송수신 호스트 간 패킷 전달 경로를 선택

IGP(Interior GateWay Protocol) : 하나의 AS내 (동일그룹) 라우팅 정보 교환

RIP(Routing Information Protocol) : 최단 경로 탐색으로 Bellman-Ford 알고리즘 사용

OSPF(Open Shortest Path First Protocol) : RIP 단점 개선 목적 / 대규모 네트워크에 널리 사용, 다익스트라 알고리즘 사용

EGP(Exterior GateWay Protocol) : 서로 다른 AS (다른그룹) 간 라우팅 정보 를 교환하는 프로토콜

BGP(Border Gateway Protocol : 대규모 네트워크 적합, 다양한 경로 속성 고려한 최적 경로 결정

경로 제어 프로토콜은 크게 자율시스템 내부의 라우팅에 사용되는 IGP와 자율 시스템간의 라우팅에 사용되는 EGP로 구분할 수 있다.

IGP는 소규모 동종 자율 시스템에서 효울적인 RIP와 대규모 자유 시스템에서 많이 사용되는 OSPF로 나누어진다.

OSPF는 링크 상태를 실시간으로 반영하여 최단 경로로 라우팅을 지원하는 특징이 있다.

BGP는 EGP의 단점을 보완하여 만들어진 라우팅 프로토콜로, 처음 연결될 때는 전체 라우팅 테이블을 교환하고, 이후에는 변화된 정보만을 교환한다.

함수적 종속

완전 함수적 종속(Full Functional Dependency)

부분 함수적 종속(Partial Functional Dependency)

이행적 함수 종속(Transitive Functional Dependency)

인터넷이란 TCP/IP 프로토콜을 기반으로 하여 전 세계 수많은 컴퓨터와 네트워크들이 연결된 광범위한 컴퓨터 통신망이다.

HTTP : 월드 와이드 웹에서 HTML 문서를 송수신 하기 위한 표준 프로토콜로, GEP, POST 메소드를 통해 메시지를 주고 받는다.

Hypertext : 다른 문서나 그림으로 이동할 수 있는 연결을 가지고 있는 텍스트를 의미한다.

HTML : 인터넷의 표준 문서인 하이퍼텍스트 문서를 만들기 위해 사용하는 언어이다.

3회기출

관계 대수 : 원하는 정보의 검색 과정을 정의하는 절차적 언어

순수 관계 연산자

Select(σ, 선택) 연산자의 기호는 시그마(σ) 사용

Project(π, 추출) 연산자의 기호는 파이(π)를 사용

Join(⋈, 연결) 연산자 기호는 ⋈를 사용

Division(÷, 나누기) 연산자의 기호는 나누기(÷)를 사용

일반 집합 연산자

Union (합집합) ∪

Intersection(교집합) ∩

차집합 DIFFERENCE 연산 기호 : -

교차곱 CARTESIAN PRODUCT 연산 기호 : ×

관계 해석 : 원하는 정보가 무엇이라는 것맘ㄴ 정의하는 비절차적 언어

디자인 패턴

(1) 패턴은 구현부에서 추상층을 분리하여, 서로가 독립적으로 확장할 수 있도록 구성한 패턴으로, 기능과 구현을 두 개의 별도 클래스로 구현한다는 특징이 있다.

(2) 패턴은 한 객체의 상태가 변화하면 개체에 상속된 다른 객체들에게 변화된 상태를 전달하는 패턴으로, 일대다의 의존성을 정의한다. 주로 분산된 시스템간 이벤트를 생성 발행하고, 이를 수신해야 할때 이용한다.

(1) Bridge (2) Observer

'평가 점수표'를 미리 정해 놓은 후 각 영역의 경계에 해당하는 입력값을 넣고, 예상되는 출력값이 나오는지 실제 값과 비교하는 명세 기반 테스트 기법

블랙박스 테스트 - 경계값 분석(Boundary Value Analysis)

정보 보안

(1) 보안학적 측면에서 기술적인 방법이 아닌 사람들간의 기본적인 신뢰를 기반으로 사람을 속여 비밀 정보를 획득하는 기법이다.

사회공학

(2) 빅데이터와 비슷하면서도 구조화돼 있지 않고, 더는 사용하지 않는 '죽은' 데이터를 의미한다. 일반적으로 정보를 수집해 저장한 이후 분석이나 특별한 목적을 위해 활용하는 데이터가 아니며, 저장공간만 차지하고 이러한 이유로 심각한 보안 위험을 초래할 수 있다.

다크 데이터

보안

( ) 머신러닝 기술을 이용하여 IT 시스템에서 발생하는 대량의 로그를 통합관리 및 분석하여 사전에 위협에 대응하는 보안 솔루션이다.

서로 다른 기종의 보안솔루션 로그 및 이벤트를 중앙에서 통합 수집하여 분석할 수 있으며, 네트워크 상태의 monitoring 및 이상징후를 미리 감지할 수 있다.

SIEM (Security Information & Event Management)

형상관리도구

Git, CVS, SVN

보안

( 1 )은/는 프로세서(processor) 안에 독립적인 보안 구역을 따로 두어 중요한 정보를 보호하는 ARM사에서 개발한 하드웨어 기반의 보안 기술로 프로세서(processor) 안에 독립적인 보안 구역을 별도로 하여, 중요한 정보를 보호하는 하드웨어 기반의 보안 기술이다.

Trustzone

( 2 )은/는 사용자들이 사이트에 접속할 때 주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 이용하기 위해 유사한 유명 도메인을 미리 등록하는 일로 URL 하이재킹(hijacking)이라고도 한다.

Typosquatiing

( )은/는 여러 개의 사이트에서 한번의 로그인으로 여러가지 다른 사이트들을 자동적으로 접속하여 이용하는 방법을 말한다. 일반적으로 서로 다른 시스템 및 사이트에서 각각의 사용자 정보를 관리하게 되는데 이때 하나의 사용자 정보를 기반으로 여러 시스템을 하나의 통합 인증을 사용하게 하는 것을 말한다.

즉 하나의 시스템에서 인증을 할 경우 타 시스템에서는 인증 정보가 있는지 확인하고 있으면 로그인 처리를 하도록 하고, 없는 경우 다시 통합 인증을 할 수 있도록 만드는 것을 의미한다.

SSO, Single Sign On

운영체제 - 스케쥴링 : 여러 프로세스의 처리 순서를 결정하는 기법

SJF(Shortes Job First) : 준비상태 큐에서 시다리고 있는 프로세스들 중에서 실행 시간이 가장 짧은 프로세스에게 먼저 CPU를 할당하는 기법이다. 가장 적은 평균 대기 시간을 제공하는 최적 알고리즘이지만, 실행 시간이 긴 프로세스는 실행 시간ㅇ니 짧은 프로세스에게 할당 순위가 밀려 무한 연기 상태가 발생될 수 있다.

RR(Round Robin) : 시분할 시스템을 위해 고안된 방식으로, 준비상태 큐에 먼저 들어온 프로세스가 먼저 CPU를 할당받지만 각 프로세스는 시간 할당량 동안만 실행한 후 실행이 완료되지 않으면 다음 프로세스에게 CPU를 넘겨주고 준비상태 큐의 가장 뒤로 배치된다. 할당되는 시간이 작을 경우 문맥 교환 및 오버헤드가 자주 발생되어 요청된 잦ㄱ업을 신속히 처리할 수 없다.

SRT(Shortest Remaining Time) : 현재 실행중인 프로세스의 남은 시간과 준비상태 큐에 새로 도착한 프로세스의 실행 시간을 비교하여 가장 짧은 실행 시간을 요구하는 프로세스에게 CPU를 할당하는 기법으로, 시분할 시스템에 유용하다. 준비상태 큐에 있는 각 프로세스의 실행 시간을 추적하여 보유하고 있어야 하므로 오베헤드가 증가한다.

UML은 통합 모델링 언어로써, 시스템을 모델로 표현해주는 대표적인 모델링 언어이다.

구성 요소로는 사물, ( 1 ), 다이어그램으로 이루어져 있으며, 구조 다이어그램 중, ( 2 ) 다이어그램은 시스템에서 사용되는 객체 타입을 정의하고, 그들 간의 존재하는 정적인 관계를 다양한 방식으로 표현한 다이어그램이다.

(1) 관계 (2) 클래스

또한 UML 모델링에서 ( 3 )은/는 클래스와 같은 기타 모델 요소 또는 컴포넌트가 구현해야 하는 오퍼레이션 세트를 정의하는 모델 요소이다.

인터페이스

192.168.1.0/24 네트워크를 FLSM 방식으로 3개의 서브넷으로 나웠을 때, 두번째 네트워크의 브로드캐스트 아이피를 쓰시오.

192.168.1.127