구글링해서 24년에 출제된 기출 문제 하나씩 적재 해보자,,

24년 1회

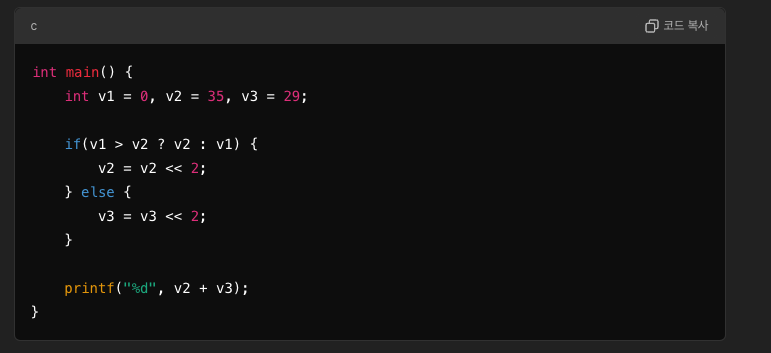

C언어 코드이며, 비트연사자가 주요 개념이 될듯하다. (삼항연산자는 뭐,,)

삼항연사자에 따라 거짓이 되며 v1을 반환한다. v1=0 이니깐 if(0)이 되고 이는 거짓이므로 else 문으로 이동.

v3 << 2의 의미는 v3의 값을 왼쪽으로 2비트 이동시킨다. 왼쪽 비트 이동 연산자는 <<로, 값에 2의 해당 제곱수를 곱하는 효과가 있고, 아니면 29를 2진수로 표현하면 11101 인데 여기서 00을 오른쪽으로 붙이면 된다.1110100은 10진수로 변환하면 116이다.

이렇게 해도 되고 => v3는 29이므로, v3 << 2는 29 2^2 = 29 4 = 116

<< 오른쪽 2개 0 붙인다 이게 좀 더 직관적이네 ㅇㅇ

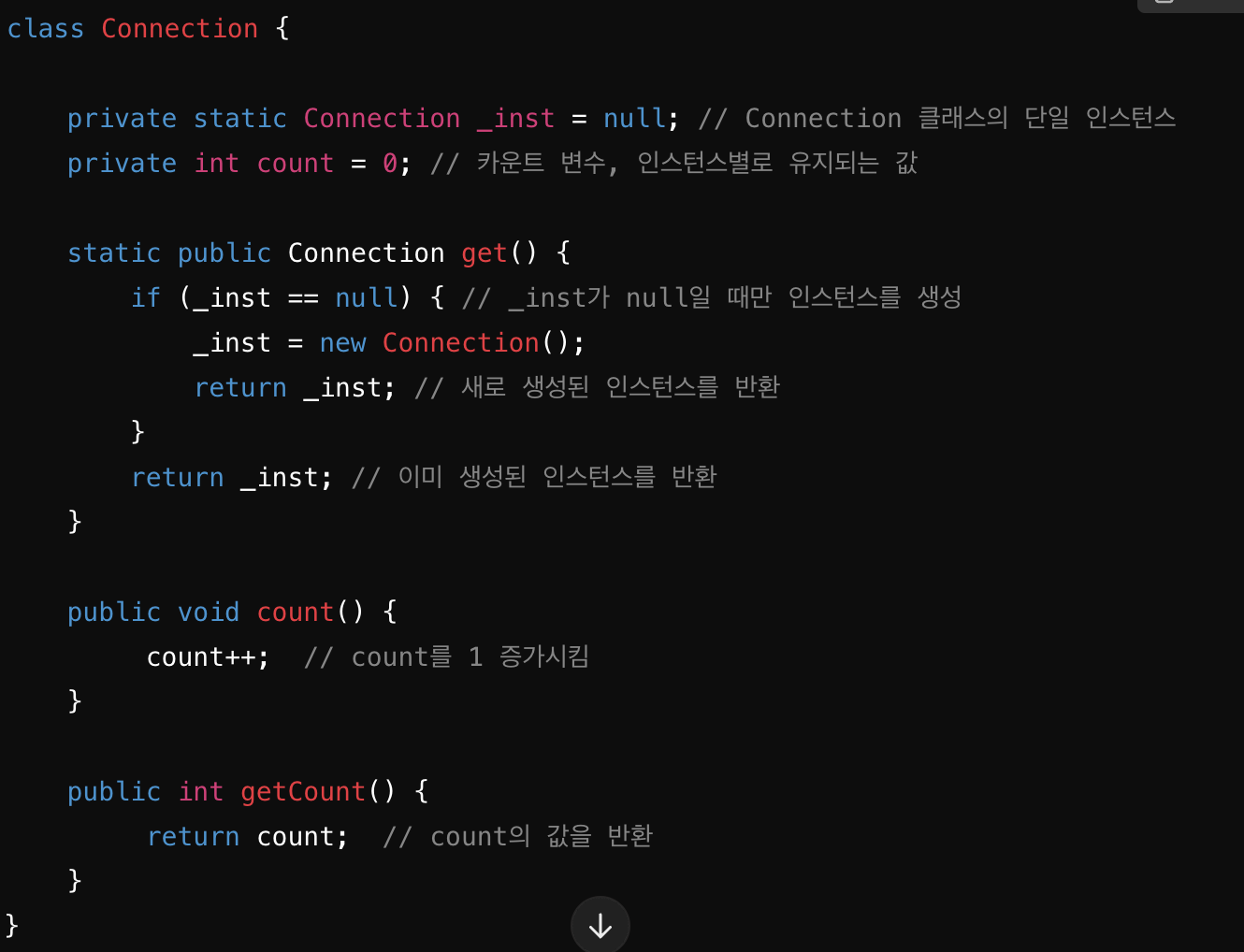

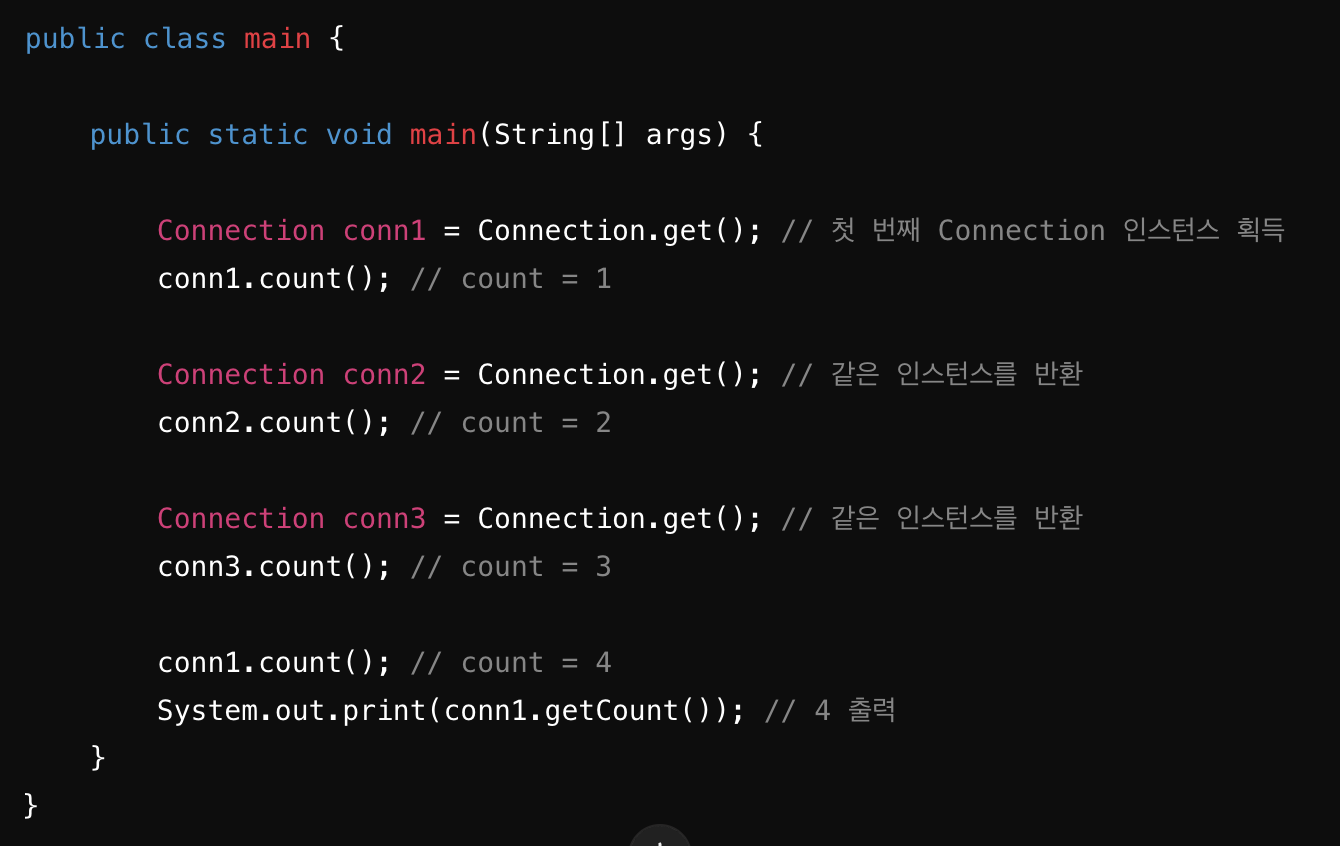

싱글톤 패턴(Singleton Pattern) - 인스턴스가 오직 하나임을 보장하는 것 / 싱글톤 패턴은 클래스의 인스턴스를 하나만 만들고, 그 인스턴스를 어디에서든 접근할 수 있도록 보장하는 디자인 패턴

chat 풀이 / 홍달썜 풀이(조금 다름)

소프트웨어 구축 - 응집도 높은 순서

우논시절통순기

우연적, 논리적, 시간적, 절차적, 통신적, 순차적, 기능적

#include <stdio.h>

#include <string.h>

void reverse(char* str){

int len = strlen(str);

char temp;

char*p1 = str;

char*p2 = str + len - 1;

while(p1<p2){

temp = *p1;

*p1 = *p2;

*p2 = temp;

p1++;

p2--;

}

}

int main(int argc, char* argv[]){

char str[100] = "ABCDEFGH";

reverse(str);

int len = strlen(str);

for(int i=1; i<len; i+=2){

printf("%c",str[i]);

}

printf("\n");

return 0;

}

reverse 적용해주고 홀수 문자열 추출 => GECA

네트워크 - 라우팅

OSPF(Open Shortest Path First Protocol)

- 대표적인 링크 상태 라우팅 프로토콜이다. 이것은 인터넷에서 연결된 링크의 상태를 감시하여 최적의 경로를 선택한다는것이다.

- 단일 자율 시스템 내에서 라우팅 정보를 배포하는 데 사용되는 내부 게이트웨이 프로토콜이다.

- 모든 대상에 도달하기 위한 최단 경로를 구축하고 계산하며 최단 경로는 Dijkstra 알고리즘을 사용하여 계산된다.

- RIP 단점 개선 목적 / 대규모 네트워크에 널리 사용

데이터베이스 - 관계대수

Join => 두 개의 릴레이션을 하나로 합쳐 새로운 릴레이션 형성

- 세타 조인 - 두 릴레이션 속성 값을 비교 후 조건을 만족하는 튜플만 반환

- 동등 조인 - 조건이 정확하게 '=' 등호로 일치하는 결과를 반환

- 자연 조인 - 동등 조인의 결과에서 중복된 속성을 제거한 결과를 반환

애플리케이션 테스트

-

모든 분기와 조건의 조합을 고려하나 모든 조합을 테스트하는 대신에 테스트가 필요한 중요한 조합을 찾아내는데에 중점을 둔다.

-

특정 조건을 수행할 때 다른 조건과는 상관없이 전체 결과에 영향을 미치는 조건만을 테스트한다.

-

각각의 파라미터는 적어도 한 번은 최종 결과에 영향을 주어야 한다.

=> 변경 조건 / 결정 커버리지 (MC/DC)

정보 보안 - 정보 보안 침해 공격

인터넷 공격자의 존재를 숨기면서 이 공격자에게 시스템에 대한 무제한 접근 권한을 부여하는 악성 프로그램이다.

해커가 자신의 존재를 숨기면서 허가되지 않은 컴퓨터나 소프트웨어에 접근할 수 있도록 설계된 도구이다.

일반적으로 펌웨어, 가상화 계층 등의 다양한 시스템 영역에서 작동하며, 운영체제의 시스템콜을 해킹하여 악성코드의 실행여부를 숨겨 안티바이러스 탐지를 우회할 수 있다.

=> Rootkit

-

불특정 다수가 아닌 명확한 표적을 정하여 지속적인 정보수집 후 공격감행할 수 있다.

-

시스템에 직접 침투하는 것뿐 아니라 표적 내부직원들이 이용하는 다양한 단말을 대상으로 한다.

-

한가지 기술만이 아닌 Zero-day 취약점, 악성코드 등 다양한 보안 위협 공격 기술을 사용한다.

-

일반적으로 공격은 침투, 검색, 수집 및 유출의 4단계로 실행되며, 각 단계별로 다양한 공격 기술을 사용한다.

=> APT(Advanced Persistent Threat)

소프트웨어 구축 - 디자인 패턴

구체적인 클래스에 의존하지 않고 서로 연관되거나 의존적인 객체들의 조합을 만드는 인터페이스를 제공하는 패턴이다.

연관성이 있는 객체 군이 여러개 있을 경우 이들을 묶어 추상화하고, 어떤 구체적인 상황이 주어지면 팩토리 객체에서 집합으로 묶은 객체 군을 구현화 하는 생성 패턴이다

관련성 있는 여러 종류의 객체를 일관된 방식으로 생성하는 경우에 유용하다.

kit라고도 불린다.

=> Abstract Factory

24년 2회

데이터를 중복시켜 성능을 향상시키기 위한 기법으로 데이터를 중복 저장하거나 테이블을 합치는 등으로 성능을 향상시키지만 데이터 무결성을 저하될 수 있는 기법

반정규화

프로토콜

- Network layer에서 IP패킷을 암호화하고 인증하는 등의 보안을 위한 표준이다.

- 기업에서 사설 인터넷망으로 사용할 수 있는 VPN을 구현하는데 사용되는 프로토콜이다.

- AH(Authentication Header)와 ESP(Encapsulating Security Payload)라는 두 가지 보안 프로토콜을 사용한다.

IPSec

- 대칭키 알고리즘으로 1997년 NIST(미국 국립기술표준원)에서 DES를 대체하기 위해 생성되었다.

- 128비트, 192비트 또는 256비트의 가변 키 크기와 128비트의 고정 블록 크기를 사용한다.

- 높은 안전성과 효율성, 속도 등으로 인해 DES 대신 전 세계적으로 많이 사용되고 있다.

AES

패킷 교환 방식 중에 연결형과 비연결형에 해당하는 방식을 작성하시오.

① 연결형 교환 방식

별도의 가상회선으로 송/수신 간 데이터 전달

전송 완료 후 가상회선도 종료 => 패킷 전송 전 논리적 통신 경로를 미리 설정

가상회선

② 비연결형 교환 방식

정보 전송 단위 : 패킷

연결 경로 사전 설정 없이 각 패킷을 순서에 무관하게 독립적으로 전송

데이터그램

응집도 : 개별 모둘이 독립적인 기능으로 정의되어 있는정도

모듈 내 출력 데이터를 다음 활동의 입력 데이터로 사용

순차적(Sequential)

모듈 내 구성 요소들이 다수 관련 기능을 순차적으로 수행

절차적(Procedural)

디자인 패턴

- 컬렉션 객체의 내부 구조를 노출하지 않고 순차적으로 접근할 수 있게 하는 패턴이다.

- 이 패턴은 객체의 내부 표현 방식에 독립적으로 요소에 접근할 수 있도록 해준다

- 반복 프로세스를 캡슐화하여 클라이언트 코드에서는 컬렉션의 구체적인 구현에 종속되지 않도록 한다.

Iterator

네트워크 계층 프로토콜

. 최소 Hop count (최단거리) 경로로 라우팅하는 프로토콜

RIP( Routing Information Protocol)

결합도

- 한모듈이 다른 모듈의 내부 기능 및 자료를 직접 참조 / 수정

내용(Content)

- 어떤 모듈이 다른 모듈 내부의 논리적인 흐름을 제어하기 위해, 제어를 통신하거나 제어 요소를 전달하는 결합도이다.

- 한 모듈이 다른 모듈의 상세한 처리 절차를 알고 있어 이를 통제하는 경우나 처리 기능이 두 모듈에 분리되어 설계된 경우에 발생한다.

제어 (Control)