dreamhack

1.[Dreamhack-웹해킹] ex-reg-ex

문제에서 요구하는 형식의 문자열을 입력하여 플래그를 획득하세요. 플래그는 flag.txt 파일과 FLAG 변수에 있습니다.플래그 형식은 DH{...} 입니다.난 이것만 보고 뭐지 싶어서 바로 코드를 다운 받았다.문제 이름(reg)만 봐도 정규표현식 문제이다.이 부분이

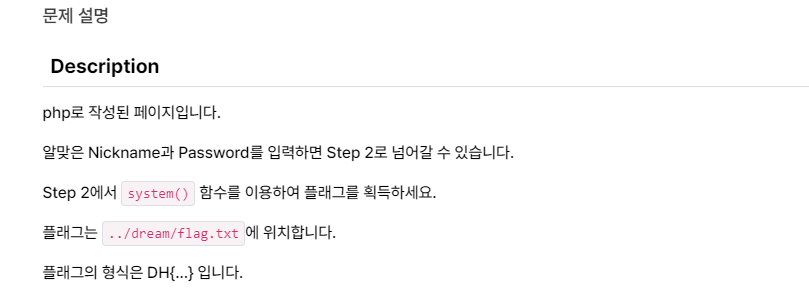

2.[Dreamhack 웹해킹] phpreg

일단 접속을 해보면index.php 창이 발생한다. 자 그럼 코드를 보자코드를 다운받으면 index.php, step2.php 가 주어지는데 우리는 step2.php만 중점적으로 볼것이다.코드를 보면 name=dnyang0310&& pw=d4y0r50ng+1+13이 성

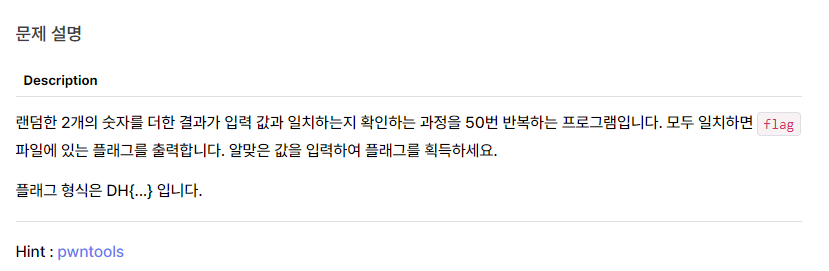

3.[Dreamhack 시스템 해킹] addition-quiz

이게 처음부터 애를 먹었던게 이전 문제 들과 같이 윈도우 크롬 브라우저에서 서버 생성을 하니까이런 페이지가 계속 나왔다.그래서 뭐지?? 싶어서 소드를 보니까 C로 되어 있어서 VScode에서 C실행하는걸 열심히 찾아보다가 다른 풀이 들을 보니까 칼리 환경에서 하길래 얼

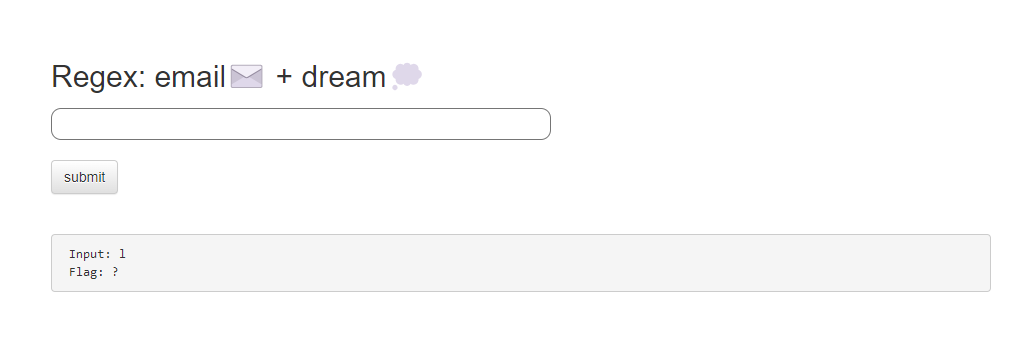

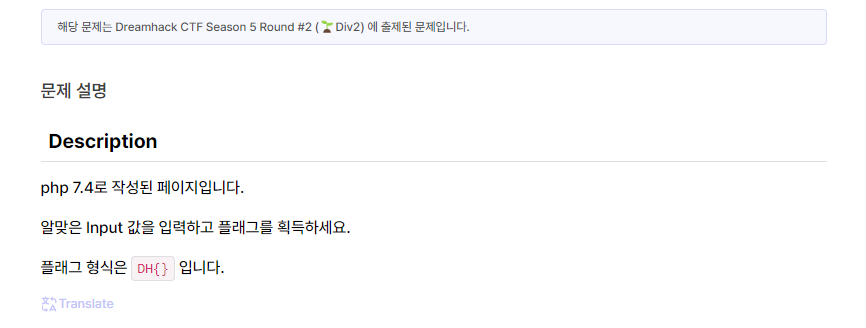

4.[Dreamhack CTF] php7cmp4re

php 7.4? 뭔지 모른다. 바로 코드를 보자index.php는 정말 인풋 태그랑 submit 태그만 있어서 굳이 리뷰하지 않겠다.check.php에서 입력값 검증 부분을 확인하자if 문 성립 조건을 보면$input_1은 스트링 길이가 4글자 이하$input_1 &l

5.[Dreamhack CTF] bof

문제를 다운 받으면 도커파일 하나랑이렇게 파일 3개가 들어가 있다.cat, flag는 택스트로 되어 있고 bof는 바이너리 파일로 되어 있어서 bof가 실행파일이라고 생각했다.그리고 bof를 실행시켜보면입력값을 받고, 다시 출력한다.주어진 도커파일을 읽어보면여기서 bo

6.[Dreamhack CTF] cookie

파일은 그냥 파이썬으로 구현되어 있는 웹페이지 이다.코드에서 username값이 admin이면 flag가 나온다고 한다.일단ID: guestPASS: guest로 로그인 해보자이런 결과 값이 나오고개발자 도구로 쿠키를 확인해보면username이 guest로 되어 있는걸

7.[Dreamhack CTF] baby-bof

https://dreamhack.io/wargame/challenges/974버퍼오버플로우 문제이다.코드를 실행하면 win함수의 주소를 알려주소(0x40125b)를 알려주고 name을 입력받는다.코드를 보면 scanf ("%15s", name); 로 입력 받고

8.[Dreamhack CTF] littlevsbig

문제 이름에서 힌트를 얻어야 한다. 리틀엔디언 방식이나 빅 엔디언 방식이나 이걸 묻는거다.주어진 코드를 보면여기서 중요하게 볼곳은 당연 이 부분이다.이걸 0x64, 0x72, 0x6d, 0x68 한글자 아스키코드로 바꿔보면 drmh0x63, 0x6b, 0x3a, 0x2

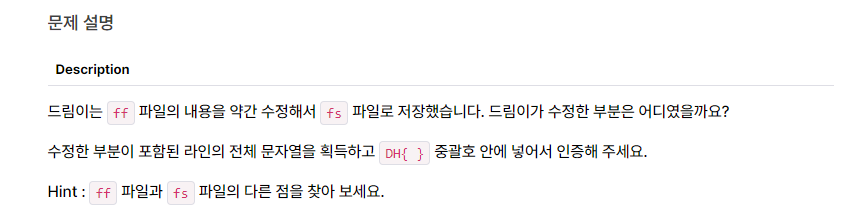

9.[Dreamhack CTF] whatsdifferent

https://dreamhack.io/wargame/challenges/900단순 ff 파일과 fs 비교하는 문제이다.업로드중..

10.[Dreamhack CTF] file-special-bit

https://dreamhack.io/wargame/challenges/895

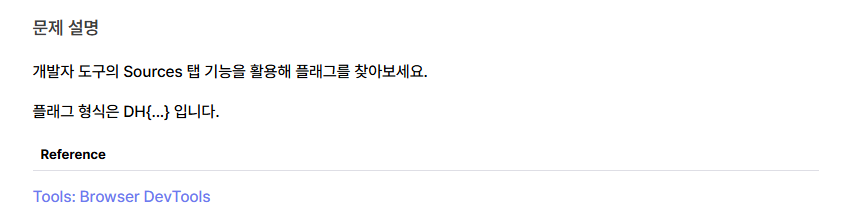

11.[Dreamhack CTF] devtools-sources

3주만에! 드림핵을 푼다. 취준이 참 정답이 없고 어렵다. 여튼 이번 문제는 개발자 도구에서 플래그를 찾는 문제이다. 주어진 html 웹 페이지에서 개발자 도구로 찾으면 된다.문제에서 Sources 탭에서 찾으라고 해서 ㄱㄱindex.html에서Ctrl + F 해서 D

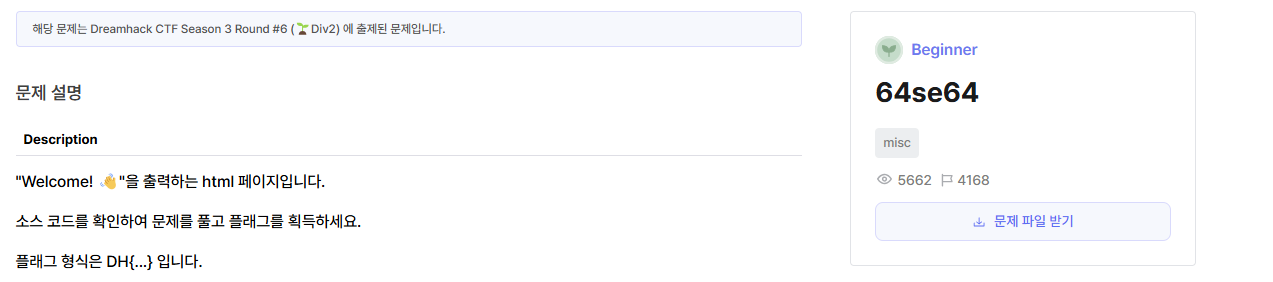

12.[Dreamhack CTF] 64se64

한달만에 푸는 드림핵 그 동안 또 개인 프젝 한다고 워게임을 소홀히 했다.이번 문제는 새싹 문제 64se64이다. 주어진 링크로 들어가면이런게 나오는데 ??? 할 수 있다. 그럼 주어진 index.html을 보자여기서 input value를 보면 ==로 끝나는데 bas

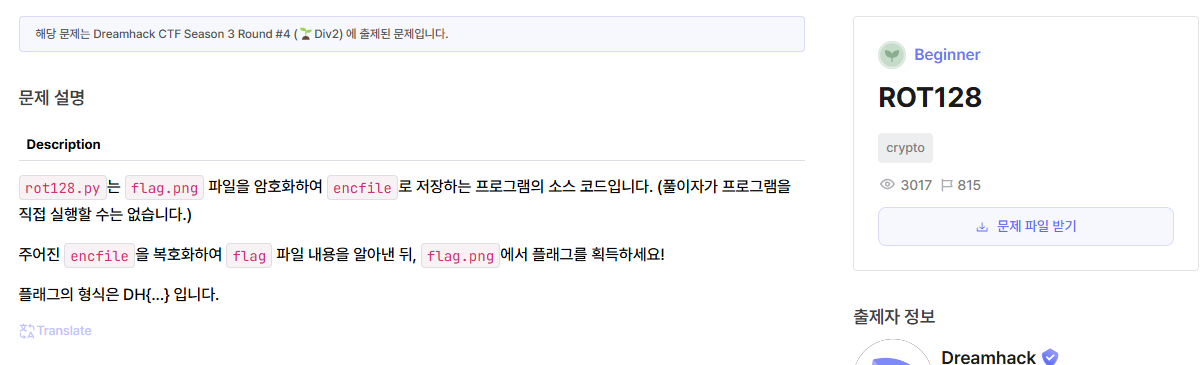

13.[Dreamhack CTF] ROT128

문제를 보자rot128.py를 보면이 코드는 PNG 이미지 파일을 Caesar cipher 방식으로 인코딩일반적인 시저 암호가 알파벳을 시프트하는 것처럼, 이 코드는 바이트값을 128만큼 시프트합니다. 각 바이트에 대해 (현재값 + 128) % 256 연산을 수행하는

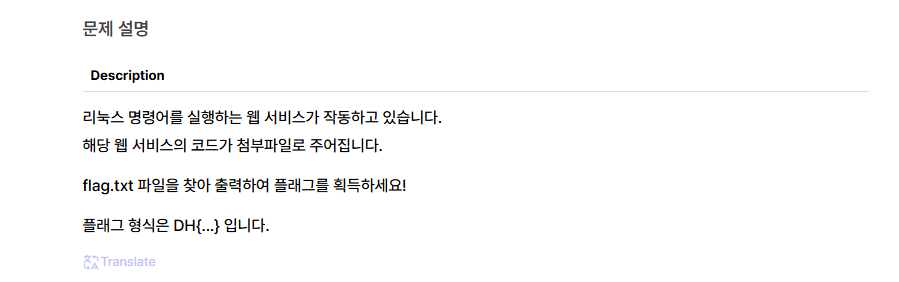

14.[Dreamhack CTF] baby-linux

전형 적인 OS command 문제주어진 링크로 들어가면 이렇게 리눅스 명령어를 입력할 수 있는 창이 나온다.ls를 입력하면 이렇게 나오고 그럼 해보자를 해보면flag.txt를 발견근데 하면 No! 매세지가 뜬다.자 그럼 주어진 소스코드를 보자 여길 보면 flag

15.[Dreamhack CTF] simple-opertaion

문제를 풀어보자 문제를 다운받아 보면 바이너리 파일이 존재한다.이걸 디컴파일 할려면 IDA란 리버싱 툴이 필요한데 그건 알아서 구하길...여튼 주어진 바이너리 파일을 IDA에서 열면이런 어셈블리어가 나아고 이걸 디컴파일 하면 이런 c 언어가 나온다. 사용자로부터 입

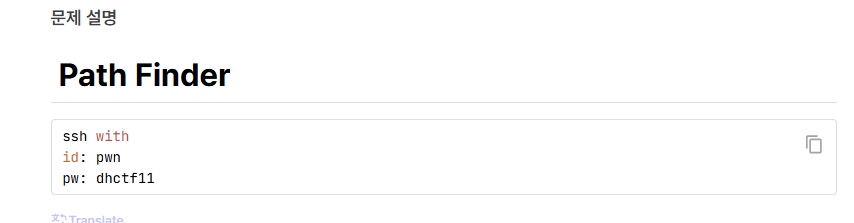

16.[Dreamhack CTF] Path Finder

이런 문제고 주어지는 파일은 바이너리 파일이다.IDA로 이걸 열어보면이런게 나오고 이걸 디컴파일하면이런게 나온다아직 딱히 힌트라고 할만한게 없다.그럼 ssh로 접근해보자ls whoami로 보면 난 pwn인데 chal이랑 flag를 실행할려면 pwned 권한이 필요하다.

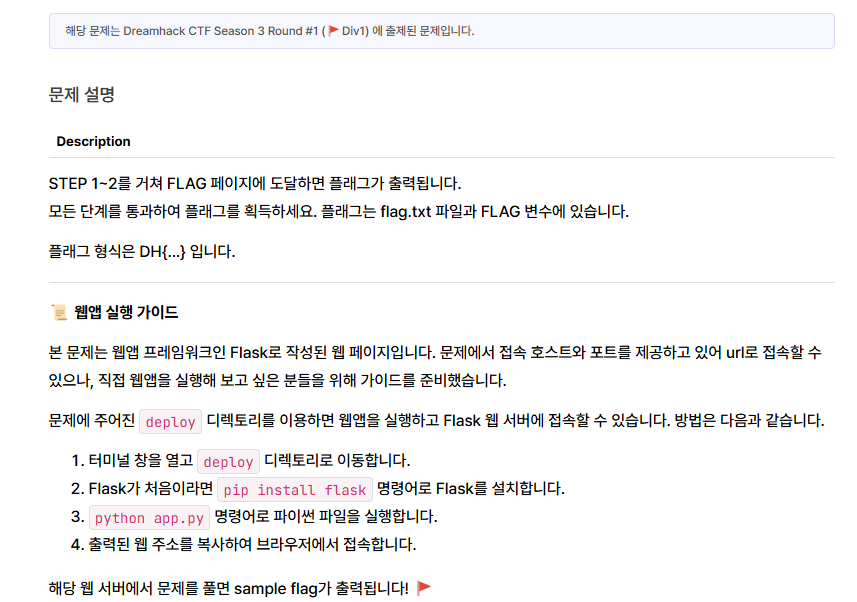

17.[Dreamhack CTF] simple-web-request

코드를 보면에서 이 step 1 이 step 2 인것을 알 수 있다. 그럼 FLAG가 나온다 업로드중..