ISMS-P

인증 협의체(방송통신 위원회, 과학 기술 정보 통신부, 행정 안전부), 2단계 인증

실무 절차

- ①인증 범위 -자산식별(서버, 보안, DB, S/W, 문서) -보안 등급 매기기

- ②위험 관리= 위험 파악, 기술적 취약점 평가(①취약점 가이드 ②웹•모바일), 관리적 취약점 평가, 위험 평가, DOA(허용 가능한 수준)

- ③보호 대책 -ISMS 운영 명세서

- ④ISMS 인증 신청서 = 자산, 조직, N/W 정보, 취약점, 운영 명세서 등

의무 인증

정보통신망법, 신청 기관 책임

대상 = 정보통신 서비스 제공자(ISP) → 이용자 1만명 이상 보험 의무가입, 집적정보통신 시설 사업자(IDC), 연간 매출액 100억 또는 100만명(3개월 평균), 1500억 이상 매출 상급 종합 병원, 1만명 이상 학교

인증 관리체계

정책기관

- 정책협의회 = 과기부, 방통위, 행안부

- 법, 제도 개선 및 정책결정, 인증기관 및 심사기관 지정

인증기관

- 한국인터넷진흥원(KISA) = 제도 운영 및 인증품질관리, 신규 특수 분야 인증심사, 인증서 발급, 인증심사원 양성 및 자격관리

- 인증기관 = 인증심사 수행, 인증서 발급

심사기관

- 인증심사 수행

인증 기준(통제 항목)

관리체계 수립 및 운영(1단계)

- 1) 관리체계 기반마련 ⑴정책(상위수준) ⑵규정(상위수준) ⑶지침 ⑷절차 ⑸범위:서비스와 개인정보

- 2) 위험 관리 → 끝내면 운영 명세서(보호대책)

- 3) 관리체계 운영 = 조직 등등, 2개월 이상의 실적

- 4) 관리체계 점검 및 개선 = 내부 감사(독립된 기관)

보호대책 요구사항(1단계)

- 1) 정책, 조직, 자산, 관리

- 2) 인적 보안

- 3) 외부자 보안

- 4) 물리 보안

- 5) 인증 및 권한 관리

- 6) 접근 통제

- 7) 암호화 적용

- 8) 정보시스템 도입 및 개발 보안

- 9) 시스템 및 서비스 운영 관리

- 10) 시스템 및 서비스 보안 관리

- 11) 사고예방 및 대응

- 12) 재해복구

개인정보 처리 단계별 요구사항(2단계)

- 1) 개인정보 수집 시 보호조치

- 2) 개인정보 보유 및 이용 시 보호조치

- 3) 개인정보 제공 시 보호조치

- 4) 개인정보 파기 시 보호조치

- 5) 정보주체 권리보호

위험 관리(지속적)

구성

- 자산 = 조직에 가치가 있는 자원, 개인정보

- 위협 = 자산에 악영향을 끼칠 수 있는 조건, 행위

- 취약점 = 알려진 위협이 발생하기 위한 조건

- 위험 = 위협, 취약점을 이용하여 조직의 자산에 손실, 피해를 가져올 가능성 → DOA를 정의

※ ISMS-P에서는 서비스와 개인정보에 대해 흐름표와 흐름도를 작성

위험 분석

- 상세 위험 분석

- 정성적 위험 분석

- 우선순위 잡기

- 전문가 감정(Delphi)

- 시나리오법(알려지지 않은 위험)

- 기준선법(check list, 빠름)

- 정량적 위험 분석

- 영향도 수치화

- 과거 자료법

- 수학/확률에 의한 방법

- 연간손실액(단기손실액, 빈도(노출계수))

- 정성적 위험 분석

위험 관리 = 자산 식별, 위협 분석, 취약점 분석, 위험 분석, 보호 대책

위험 대응 = 위험 수용, 위험 감소, 위험 회피, 위험 전가

※ 개인정보 안정성 확보조치 바뀐점

- 접속 로그 2년간 보관 및 매월 점검

- 개인정보 다운로드 시 <내부관리 계획>을 기준으로 사유명확, 횟수제한

기술적 관리적 보호조치 (CSO 의무지정→겸직불가)

- 내부관리 계획 = 개인정보관리 책임자 자격지정, 개인정보 취급자 책임과 역할 등

- 접근관리 = 5년간 보관

- 비밀번호 = 작성 규칙

- 접근통제 시스템 = 물리적, 논리적, 융합형(PC 2대, N/W 논리적) 망분리

- 규정 = 매출액 100억 이상, 100만명 이상(3개월)

- 개인정보 암호화 = 패스워드 일방향, 주민번호, ...., 계좌번호, 바이오 정보는 양방향 암호화

- 접속기록 위변조 = 6개월 이상 관리

- 보안 프로그램 설치 및 운영 = 일 1회 이상 업데이트

- 물리적 접근 통제 = 출입통제, 잠금장치, 보조기억 장치 보호대책

OWASP(Open Web Application Security Project)

A01 = 접근 권한 취약점 (Broken Access Control)

A02 = 암호화 오류 (Cryptographic Failures)

A03 = 인젝션 (Injection)

A04 = 안전하지 않은 설계 (Insecure Design)

A05 = 보안설정오류 (Security Misconfiguration)

A06 = 취약하고 오래된 요소 (Vulnerable and Outdated Components)

A07 = 식별 및 인증 오류 (Identification and Authentication Failures)

A08 = 소프트웨어 및 데이터 무결성 오류 (Software and Data Integrity Failures) -신규

A09 = 보안 로깅 및 모니터링 실패 (Security Logging and Monitoring Failures)

A10 = 서버 측 요청 위조 (Server-Side Request Forgery) -신규

비상 계획(업무 연속성)

비상 계획

특징 = 비상시에 존립을 위한 업무 프로세스 복구 계획, 핵심적인 기능들의 우선순위화 및 재개,

업무 중단 상황과 비즈니스 연속성을 위한 계획

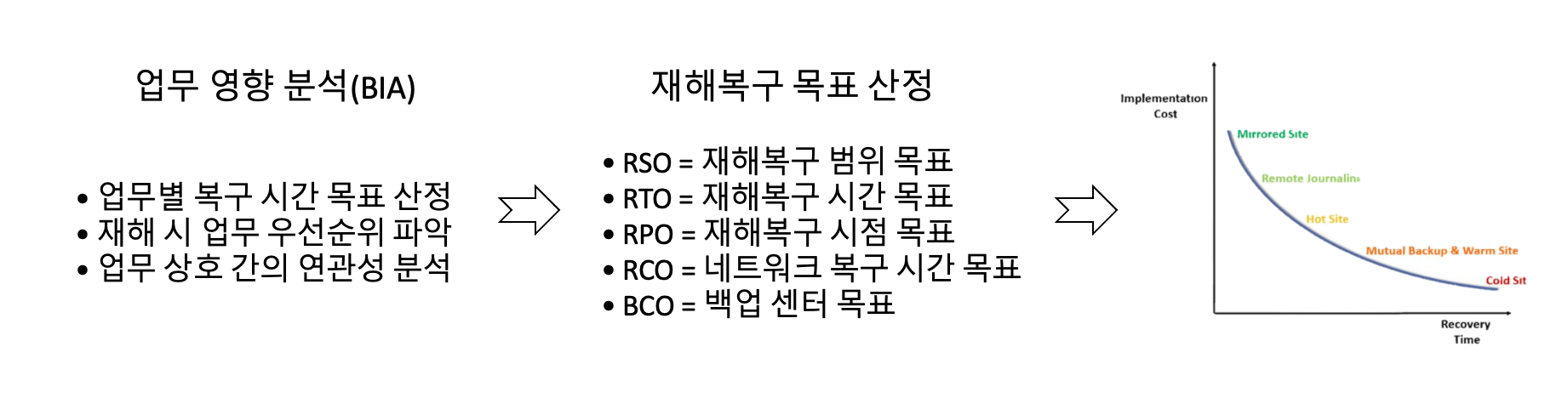

절차 ①BCP 정책 선언 ②BIA 수행(핵심기능, 영향도, 정지 가능한 시간, RTO 선정)

③예방 통제 식별 ④복구전략 개발 ⑤연속성 계획 개발 ⑥계획 및 훈련

BIA

DRS

가용성 = Availability = MTTF/MTBF = MTTF/(MTTF+MTTR)

•MTBF = 평균고장간격 •MTTR = 평균수리시간 •MTTF = 평균고장시간

DRP = BCP에서 정보시스템 측면에 대한 재해복구 계획

종류

- Mirror = Active, Active 구조의 이중화

- Hot = Active, Standby 구조, 고가용성

- Warm = 핵심 업무 위주

- Cold = 기반 시설만 구축, 볼수 X

DB 백업 → 랜섬웨어 복구방법

- 전체 백업(Full Backup) (SRDF, TrueCopy)

- 차등 백업(Differential Backup) = 가장 최근에 수행된 전체 백업 이후의 변경된 것을 백업

- 증분 백업(Incremential Backup) = 가장 최근에 수행된 백업 이후의 모든 변경된 것만 백업

Can Do It

brb