해당 시리즈는 Coursera에서 Course Certificate for Incident Response and Digital Forensics 강의를 수강하면서 기록하고자 작성한 내용입니다.

The NIST and SANS Incident Response Frameworks

사고 대응 프레임워크는 조직에 보안과 보안 사고 예방 및 완화에 필요한 방향과 구조를 제공한다.

표준화된 사고 대응 프레임워크의 필요성으로 두 조직이 현재 널리 사용되는 대응 프레임워크를 갖춘 곳이다.

아래의 자료에서는 NIST(National Institue of Standards and Technology) 사고 대응 프레임워크를 SAN(SysAdmin, Audit, Network, and Security)에 대해 탐색하고 비교한다.

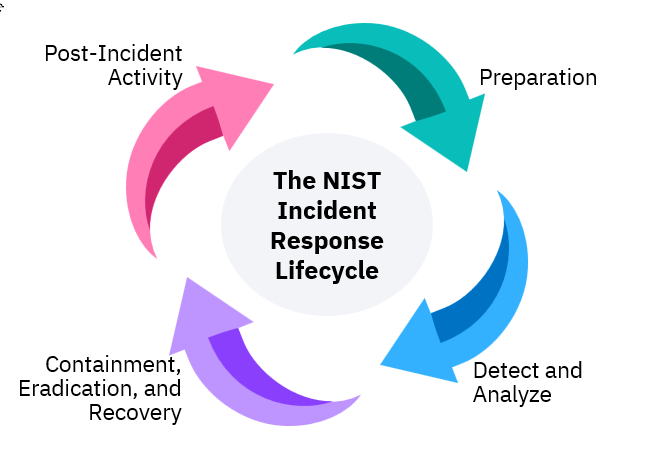

NIST Incident Response Frameworks

- NIST 사고 대응 프레임워크는 잘 정의된 단계를 사용하여 보안 사고를 관리하기 위한 구조화된 접근 방식을 제공한다.

- 이 프레임워크는 전반적인 대응 전략을 개선하기 위해 preparing for incidents, detecting and analyzing threats, containing breaches, eradicating harmful elements, recovering systems, and conducting post-incident reviews를 수행하는 프로세스를 설명함

| NIST Incident Response Lifecycle Steps | Goals | Actions |

|---|---|---|

| Preparation 준비 | 사건에 대한 준비 능력을 보장하기 위해 사고 대응 능력을 구축하고 유지 | 1. 사고 대응 정책 개발 2. 사고 대응 팀 교육 3. 위험 평가 및 감사 수행 4. 커뮤니케이션 계획 개발 |

| Detection and Analysis 탐지 및 분석 | 보안 경고의 모니터링 및 평가를 통해 사건을 식별하고 확인 | 1. 보안 도구의 로그 및 경고 모니터링 2. Threat Intelligence 분석 수행 3. 잘못된 경고를 최소화하기 위한 경고 확인 4. 사건의 초기 분류 수행 |

| Containment, Eradication, and Recovery 차단, 제거 및 복구 | 1. 사건의 영향을 제한하고 추가 피해를 방지하기 위한 전략을 구현 2. 사건의 원인과 관련된 취약점을 환경에서 제거 3. 영향을 받은 시스템을 운영 상태로 복구 | 1. 영향을 받은 시스템 격리 2. 백업 및 증거 확보 3. 악성 코드 또는 위협 식별 및 제거 4. 취약점을 제거하기 위해 패치 및 업데이트 적용 5. 향후 참조를 위해 제거 작업 문서화 6. 필요에 따라 백업에서 복구 7. 약점 또는 잔여 위협 징후 모니터링 |

| Post-Incident Activity 사건 후 활동 | 응답을 분석하여 향후 사건 처리 개선 및 교훈을 식별 | 1. 증거 수집 및 수행된 작업 문서화 2. 근본 원인 분석 수행 3. 정책 및 절차를 개선하기 위한 응답 효과 검토 4. 법 집행 기관의 개입 필요성 결정 |

Resource: https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.pdf

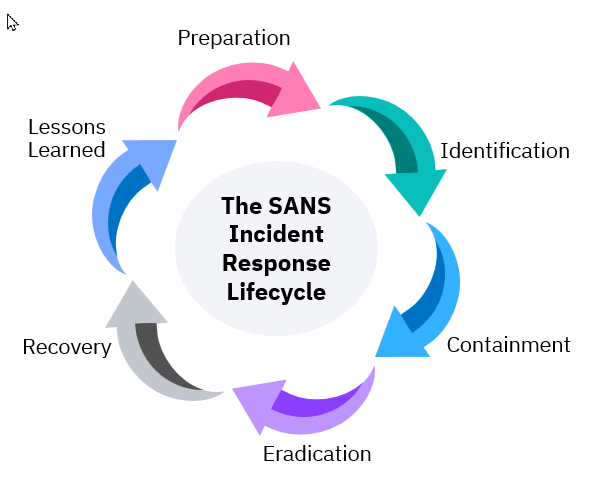

The SANS Incident Response Framework

- SANS 사고 대응(IR) 프레임워크는 준비 및 감지부터 봉쇄, 근절 및 복구에 이르기까지 사고 대응의 중요한 단계를 통해 조직을 이끄는 구조화된 접근 방식이다.

- 이 프레임워크는 보안 사고의 영향을 효과적으로 관리하고 완화하기 위한 사전 조치와 체계적인 대응을 강조한다.

| NIST Incident Response Lifecycle Steps | Goals | Actions |

|---|---|---|

| Preparation 준비 | 1. 조직 전체의 보안 정책 수립 2. 위험 평가 수행 3. 보안 위험 정의 | 1. 보안 정책 개발 및 구현 2. 위험 및 취약점 평가 3. 컴퓨터 보안 사고 대응 팀(CSIRT) 역할 및 책임 수립 |

| Identification 식별 | 시스템의 비정상적인 행동 및 침해 지표 모니터링 | 1. 지속적인 네트워크 활동 모니터링 2. 잠재적인 사고에 대한 경고 조사 3. 발견 사항 문서화 및 필요 시 escalation |

| Containment 격리 | 잠재적인 위협을 격리하고 네트워크를 보호하기 위한 결정적이고 단기적인 조치 취하기 | 1. 격리 프로세스 구현 2. 분리된 시스템 보호 3. 영향을 받은 시스템에 대한 복구 계획 개발 |

| Eradication 제거 | 영향을 받은 시스템에서 악성 코드 및 취약점을 완전히 제거 | 1. 모든 위협 식별 및 제거 2. 근본 원인 분석 수행 3. 패치 적용 및 보안 방법 강화 |

| Recovery 복구 | 1. 영향을 받은 시스템을 온라인으로 복구 2. 영향을 받은 시스템이 정상적으로 작동하는지 확인 | 1. 백업에서 시스템 복원 2. 시스템의 비정상 상태 모니터링 3. 복구 후 시스템 무결성과 효과 검증 |

| Lessons Learned 교훈 | 1. 사고에 대한 보고서를 2주 이내 작성 2. 전체 사건 문서화 및 운영 보안을 개선할 기회 식별 | 1. 포괄적 사고 대응 보고서 작성 2. 대응 효과에 대한 철저한 분석 수행 3. 보안 강화 사항 식별 및 권장 |

Resource: https://www.lumificyber.com/blog/the-sans-incident-response-framework/

NIST and SANS Incident Response Frameworks compared

| The NIST framework | The SANS framework | Comparison |

|---|---|---|

| Preparation | Preparation | NIST 계획은 팀 교육을 강조함 |

| Detect and Analyze | Indentification | 업무의 명칭과 작업의 표현은은 다르지만, 업무는 본질적으로 같음 |

| Containment, Eradication, and Recovery | - Containment - Eradication - Recovery | SANS 프레임워크는 좀 더 세분화하여 나열함 |

| Post-Incident Activity | Lessons Learned | 모두 사후 검토이지만, SANS 프레임워크는 two-week post-incident meeting을 명시하고 있음 |

NIST와 SANS의 사고 대응 체계에 대해 알 수 있었다. 해외와 국내는 어떤 차이가 있는지 비교해보는 장표를 만들어 교육 자료로 써도 좋을 것 같다.