접근제어

유선 네트워크

: 서버 ~ 클라이언트까지 모두 유선으로 연결된 네트워크

네트워크 접근 및 인증 과정

무선 네트워크

- 반면에, 서버 ~ 클라이언트 전부 무선으로 연결되어 있는 것이 아니다.

- 유선 네트워크에 있는 서버의 서비스 영역을 무선으로 확장시키는 개념이다.

- 클라이언트만 무선 영역에 있다.

- 무선 영역에 있는 클라이언트를 유선 영역에 있는 서버로 연결시켜주는 역할을 하는 애가 AP (Access-Point)

- AP는 항상 한 쪽은 유선으로 연결되어 있다.

AP (Access Point)

AP에 클라이언트들이 연결이 되어있는데,

클라이언트가 AP에 연결이 되면 바로 물리적으로 연결되게끔 하는 것이 아니라 사용자 인증을 먼저 진행하도록 한다.

이런 상황에서 802.1x 인증을 사용한다.

- 인증 서버가 필요하다.

무선 환경을 안전하게 구현하기 위해 802.1x가 필요하다.

하지만, 어렵기 때문에 기업 환경에서만 구현하게 되어 있다.

로컬 인증

AUX 포트 : 보조 포트

- modem이 연결되어 있다.

인터넷 망이 끊어지면, 내부 장비의 오류 때문에 끊어질 수 있다. 이때 외부에서 내부에 들어가서 설정 확인 등의 오류 확인을 해야하는 과정이 필요하다. 하지만, 네트워크가 끊어졌을 경우에는 접속이 어렵기 때문에 비상 시에 modem을 통해서 접근하는 것이다.

vty line

- virtual terminal line

원격 접속할 때 사용하는 것이다.

telnet이라던지, ssh와 같은 원격 접속 매니지먼트 프로그램을 이용해서 접근할 때 사용되어 지는 포트이다.

일반적인 데이터가 전송되는 포트를 인터페이스(interface)라고 한다면, 매니지먼트 트래픽을 주고받는 포트를 라인(line)이라고 한다.

원격 접속을 하기 위해서는

- 초기 설정이 필요하다.

콘솔을 통해 접근을 하게 되면, 초기 설정을 하게 된다.

a. ip 설정 (IP, subnet mask, default g/w)

b. telnet line 열어주기

c. login 설정

Console

Console은 장비에 직접 연결하는 것이다.

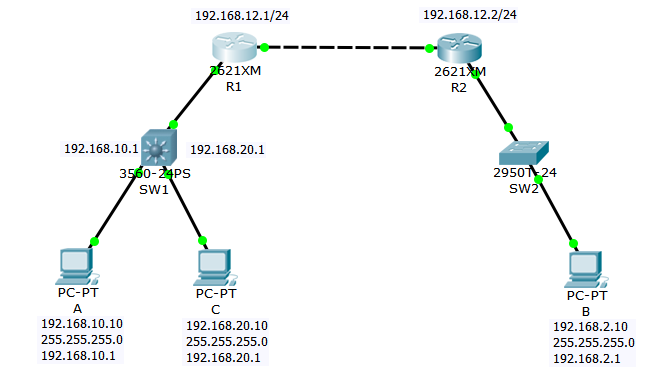

실습0

- LAB2에서 실습

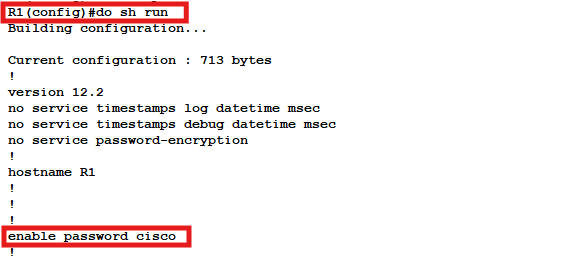

R1>en ! usermod에서 관리자 모드 진입 ! 설정을 통해 함부로 관리자 모드 진입할 수 없도록 해줄 것 R1#conf t ! enable 할 때, 'cisco'라고 password를 지정해주겠다. R1(config)#enable password cisco

do sh run명령어를 통해,enable password cisco라고 지정했음을 확인 가능하다.- 보안이 좋지 않음..

TFTP (Tribial File Transfer Protocol)

- UDP 기반의 파일 전송 프로토콜

- 네트워크 장비에 대한 설정을 하면 configuration 정보를 외부에 백업을 받아놓게 된다. 장비에 이상이 생기면 초기화하고 다시 받아야 하니까, 장비 외부에 TFTP라는 서버를 만들어놓고, 네트워크 장비의 configuration 정보를 받아놓는다.

- 이 서버를 열어보면 router1번의 password는 cisco 라는 내용을 다 알 수 있기 때문에 설정하는 것이 아래의 내용이다.

실습1

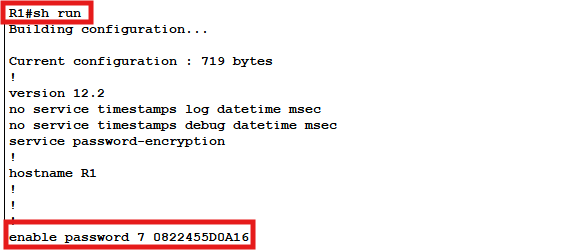

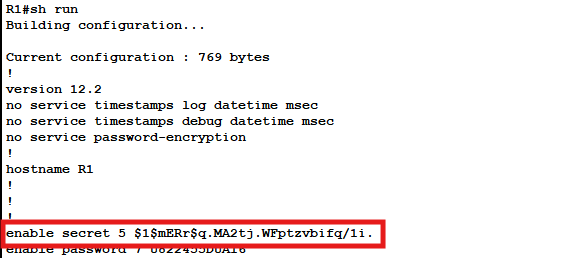

R1(config)#service password-encryption R1(config)#end

- 'enable password 7 08224~'

7: password 암호화 레벨, cisco 자체 password 암호화 방식, 알고리즘이 강력하지 않다.! cisco 에서 no는 이전의 명령 취소 R1(config)#no service password-encryption ! secret이라는 새로운 패스워드 암호화 방식 ! cisco1 이라는 password에 secret 암호화 방식을 적용 R1(config)#enable secret cisco1 R1(config)#end

- md5 해시함수를 통해 password를 암호화했다.

실습2

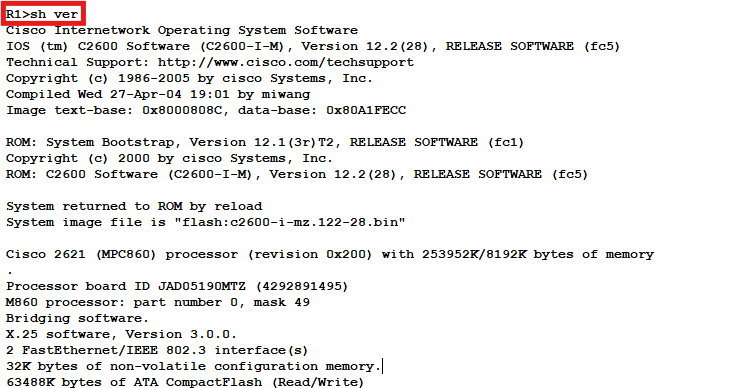

- 장비의 정보 확인

show version

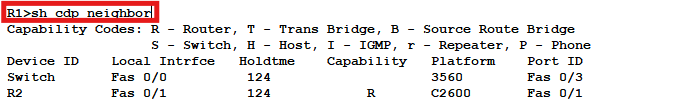

- 장비와 물리적으로 연결되어 있는 장비의 정보

show cdp neighbor

실습3

- Usermode에서 패스워드 설정하기

! 콘솔 라인 0번(직접 장비에 연결된 콘솔 포트) 설정 모드 진입 R1(config)#line con 0 ! 로그인 시 비밀번호 요구 활성화 R1(config-line)#login % Login disabled on line 0, until 'password' is set R1(config-line)#password cisco ! 비밀번호 'cisco'로 설정 R1(config-line)#end ! 설정 모드 종료, 일반 모드 복귀 R1#exit

- 원격 접속 시 입력에 필요한 패스워드 설정하기

- vty 라인은 네트워크 장비에 원격 접속할 때 사용하는 가상의 터미널 라인

- 여러 관리자가 동시 접속이 가능하게끔 여러 라인을 지정한 것

! vty 0번부터 15번까지, 최대 16개의 원격 접속용 라인 설정 모드 진입 R1(config)#line vty 0 15 R1(config-line)#password cisco ! 'cisco' 패스워드로 지정 R1(config-line)#end R1#show run ! 하단의 사진이 결과, password 설정한 내용 확인 가능

- 위의 내용을 암호화하고 싶을 때

! cisco의 암호화 알고리즘 사용 R1(config)#service password-encryption R1(config)#do sh run

실습4

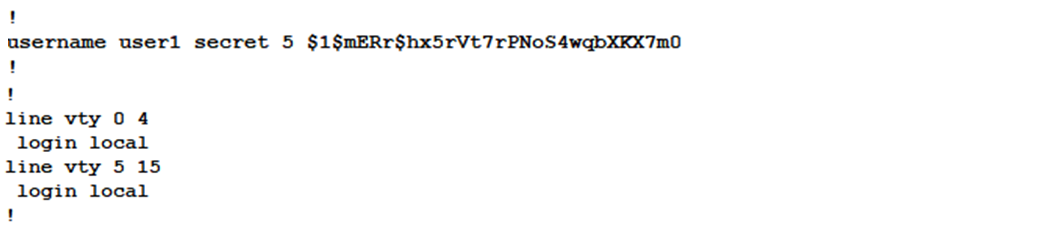

- 공유 암호 대신 로컬 username과 password 구성하기

! 사용자 'user1'과 암호화된 패스워드 'cisco' 생성 R1(config)#username user1 secret cisco ! 원격 접속용 vty 라인 0~15번 설정 모드 진입 R1(config)#line vty 0 15 ! vty 접속 시 로컬에 설정된 사용자명과 패스워드로 인증하도록 지정 R1(config-line)#login local ! vty 라인의 단순 패스워드 비활성화, password가 아닌 username secret으로 인증 사용 R1(config-line)#no password R1(config-line)#do show run

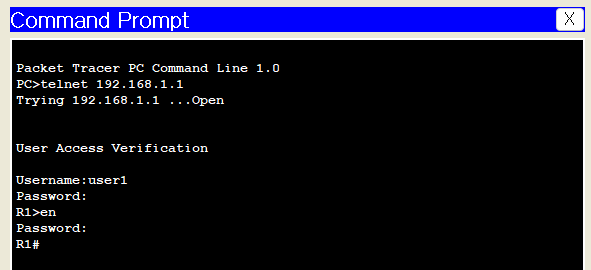

- 적용이 잘 되었는지 Telnet 접속해보기

PC A에서 프롬포트 실행

- 접속 시 username과 password 입력 필요

- 관리자 모드 접속 시 패스워드 입력 필요

관련

- SK쉴더스 루키즈 과정을 수강하며 배웠던 내용을 복습할 겸 적었습니다.

- Cisco Packet tracer Student 6.2.0.0052 version 사용