Intro.

트래픽 제어를 위한 ACLs(Access Control Lists)

ACLs(Access Control Lists)

네트워크 장비를 기준으로

1. 네트워크 장비를 통과하는 트래픽

2. 네트워크 장비가 Source/Destination이 되는 트래픽(telnet, ssh)

-> ACLs에서 주가 되는 트래픽은 1번

Access Lists 특징

- ACL 문장 기반 :

- Top-down 처리 : 각각의 규칙에 대해 1번부터 하위로 내려가면서 확인을 하게 된다.

- First-Match : 위에서부터 비교해서 내려가다가 특정 조건에 부합하는 규칙을 찾게 되면, 그 밑의 규칙은 확인하지 않는다.

- 암묵적 deny : 규칙을 주었고, 가장 하단까지 내려갔을 때 조건에 대해 하나도 해당하지 않는다면 그 외의 나머지에 대해서는 굳이 deny라고 명시하지 않아도 암묵적으로 deny라고 처리하게 된다.

- 프로토콜별/방향별/인터페이스별로 하나의 Access List를 적용할 수 있다.

- 전송 패킷 필터

ACL이 사용되는 곳

주소의 범위를 표현하는 용도로 사용되기 때문에 이 주소를 가지고 다른 기술들과 함께 사용할 수 있다.

- 패킷 필터링

- NAT

- QoS, 경로 조정 등

Access List 종류

- 조건식에 따라

- Standard ACL

- IP 정보를 이용, 패킷 필터

- Extended ACL

- IP + Port 정보 사용, 포트 필터

- Standard ACL

- ACL을 구분하는 방식에 따라

- Numbered ACL

- VLAN과 같이 초기에는 numbered를 부여했었지만

- Named ACL

- 이후 Named를 부여해준다

- Numbered ACL

- 적용 방향에 따라

- Inbound ACL

- 라우터를 기준으로 들어오는 방향

- Outbound ACL

- 라우터를 기준으로 나가는 방향

- Inbound ACL

Standard Access List

IP 정보를 기준으로 하는데, Source 주소만을 보고 결정한다.

- 조건식 : Source 주소만 확인

- ACL의 숫자 범위

- 1 ~ 99

- 1300 ~ 1999

- 적용 위치

- 목적지에 가까운 곳에서부터

- Outbound Interface로

- Protocol : IPv4

- 설정 단계

- ACL 생성하기 : global configuration 모드에서

access-list [ACL의 숫자 번호 부여] [허용/차단] condition

- ACL 적용하기

- 라우터의 적용하고자 하는 해당 인터페이스에 가서 적용

[protocol: ip] access-group [번호] [in/out]

- ACL 생성하기 : global configuration 모드에서

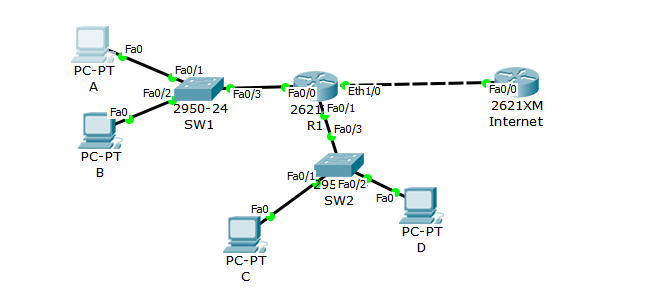

실습0

조건 - 192.168.1.0/24와 192.168.2.0/24는 서로 접근 허용 - Internet 망에서 내부망에 접근 불허 - Standard ACL 적용! Src IP가 192.168.1.0/24 에서부터 출발하는 데이터를 1번으로 줬고 허용하겠다 R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255 ! Src IP가 192.168.2.0/24 에서부터 출발하는 데이터를 1번으로 줬고 허용하겠다 R1(config)#access-list 1 permit 192.168.2.0 0.0.0.255 ! 각 인터페이스에 적용하기 위해 설정 R1(config)#int e0/0 ! 이더넷 0/0 으로 나가는 것을 허용하겠다. R1(config-if)#ip access-group 1 out R1(config-if)#int e0/1 ! 이더넷 0/1로 나가는 것을 허용하겠다. R2(config-if)#ip access-group 1 out

- 192.168.1.0 - 255.255.255.0 => 0.0.0.255

Inverse mask == Wildcard mask- Wildcard mask의 bit 1은 Don't care

0.0.0.255라면 host (0~255)에 어떤 IP가 와도 신경쓰지 않겠다는 의미- Wildcard mask의 bit 0은 반드시 일치해야 한다.

- Internet 망에서 내부망에 접근 불허 : 암묵적 deny라는 것이 있기 때문에 따로 명시하지 않아도 deny된다.

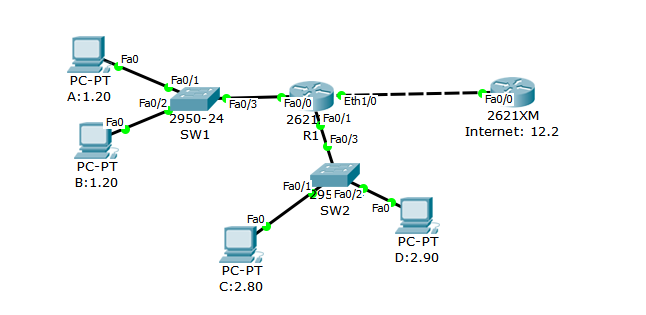

실습1

- 192.168.2.80/24에서 192.168.1.0/24에 접근 불허 - 나머지 다 허용 - Standard ACL을 적용

- 엔드포인트 IP 설정

- R1 초기 설정

R1>en R1#conf t R1(config)#int f0/0 R1(config-if)#ip addr 192.168.1.1 255.255.255.0 R1(config-if)#int f0/1 R1(config-if)#ip addr 192.168.2.1 255.255.255.0 R1(config)#int e1/0 R1(config-if)#ip addr 192.168.12.1 255.255.255.0 R1(config-if)#no sh R1#sh ip int brie Interface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.1.1 YES manual up up FastEthernet0/1 192.168.2.1 YES manual up up Ethernet1/0 192.168.12.1 YES manual up up

- R2 초기 설정

R2(config)#hostname Internet Internet(config)#int f0/0 Internet(config-if)#ip addr 192.168.12.2 255.255.255.0 Internet(config-if)#no shut Internet(config-if)#exit Internet(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.1

- ACL 설정

! R1 ! 스탠다드인 경우 0.0.0.0 안 넣어도 됨 R1(config)#access-list 1 deny 192.168.2.80 R1(config)#do sh acce.ss-list Standard IP access list 1 10 deny host 192.168.2.80 R1(config-if)#int f0/0 R1(config-if)#ip access-group 1 out ! C, D에서 A로 ping 해보자 ! 암묵적 deny 규칙이 있기 때문에 permit을 명시해줘야 한다 R1(config)#access-list 1 permit 0.0.0.0 255.255.255.255 R1(config)#do sh access-list Standard IP access list 1 10 deny host 192.168.2.80 (4 match(es)) 20 permit any ! C와 D에서 다시 A로 ping해보자