Binary Reflection

Description

The truth is hidden in a mirror

Flag Format: shaktictf{...}

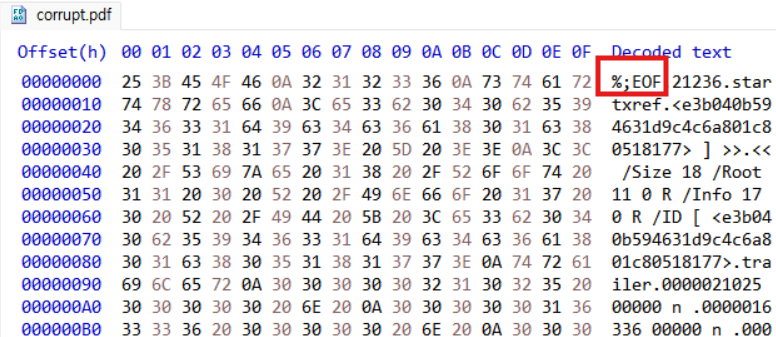

제시된 문제 파일의 확장자는 pdf 였으나 열리지 않았고 hex editor로 열어보니 가장 상단에 파일 푸터 시그니처가 보였다

그래서 가장 하단으로 내려가서 보니 헤더 시그니처가 있어, 문제 설명에도 쓰여있듯이 거울모드처럼 바뀌었구나 생각해볼 수 있었다.

파이썬으로 코드를 짜주었다.

뒤에서부터 한 줄씩 읽고, 줄을 읽을 때마다 새로운 파일에 한 줄씩 작성되도록 했다.

# 파일 읽기

with open(input_path, "rb") as infile:

lines = infile.readlines()

# 파일 쓰기

with open(output_path, "wb") as outfile:

for line in reversed(lines):

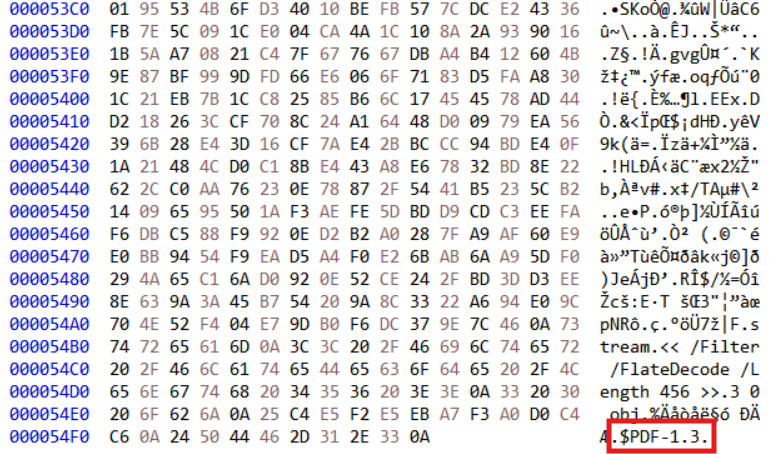

outfile.write(line)재구성한 파일을 fixed.pdf라고 붙였고, 얘를열어주니 아래와 같이 flag를 확인할 수 있었다.

Glitch In Frame

Description

Kael intercepted a strange transmission. Nyra says it's just a looped diagnostic — but something feels off. Can you find the hidden message?

Flag Format: shaktictf{...}

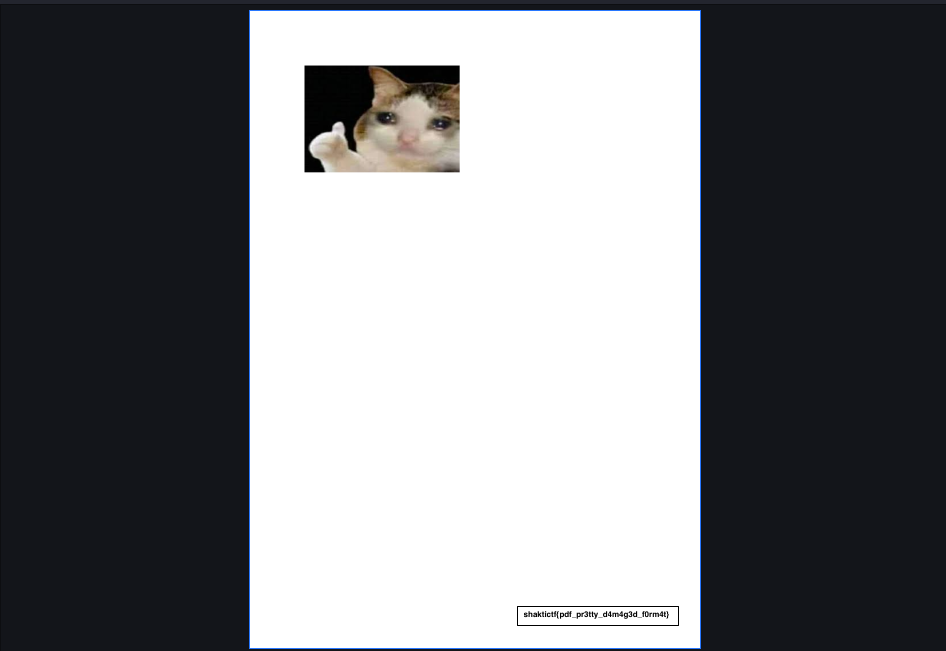

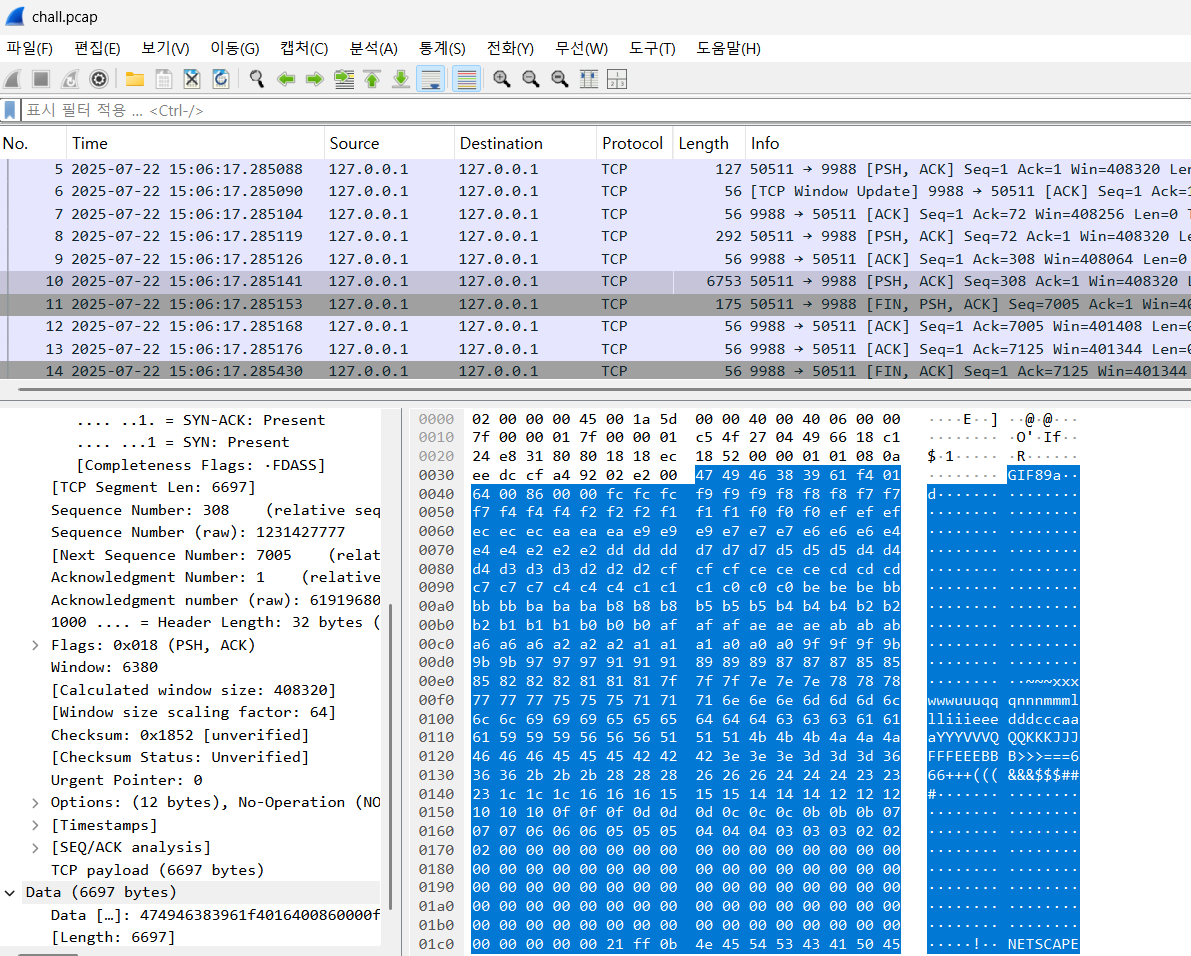

일단 pcap 파일이 주어졌다.

wireshark에서 열어 확인했다.

내용이 많지 않아 일일이 눌러 확인해보았다.

위의 두 가지 대화 내용이 일단 수상해보인다.

그리고 저 GIF89a... 부분이 gif 파일의 시그니처이기 때문에 저 부분을 스트림 복사했다.

hex editor로 붙여넣어 파일 헤더 시그니처에 GIF89a ~~ 가 오게끔 수정할 거 있으면 해준 후 .gif로 확장자 맞춰서 저장해주면 된다.

gif 속도가 빠르기 때문에 나는 인터넷에서 속도 조절하는 사이트 찾아가서 flag 만들어줬다.

shaktictf{v1sU4l_d@t4_xf3ltr4t10n_thru_pkt5_and_fr4m3s_is_n0t_a_myth_just_v3ry_und3rr4ted}