분석 대상: SGI서울보증 침해사고 (Gunra Ransomware)

1. 개요

해킹은 기업의 가용성을 파괴하고 금전을 요구하는 랜섬웨어 공격으로 고도화되고 있다. 2025년 7월, 국내 최대 보증보험사인 SGI서울보증을 대상으로 한 대규모 랜섬웨어 공격이 발생하여 금융 서비스가 마비되는 사태가 초래되었다.

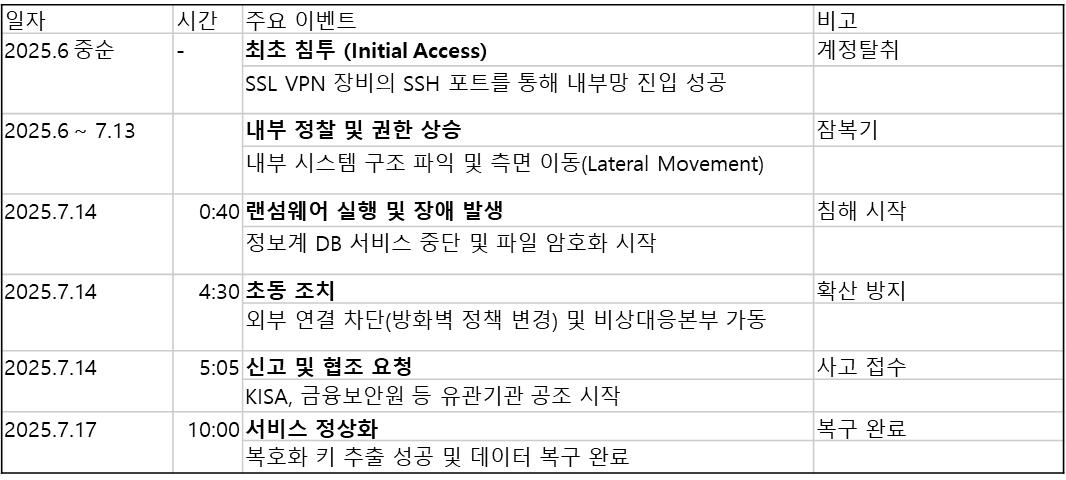

2. 침해사고 타임라인 분석 (Kill Chain 관점)

Gunra 랜섬웨어 그룹은 2025년 6월 중순부터 내부망에 침투하여 은밀히 권한을 확보했으며, 7월 14일 새벽을 기점으로 랜섬웨어를 실행하고 서비스를 마비시켰다. 주요 타임라인은 표 1과 같다.

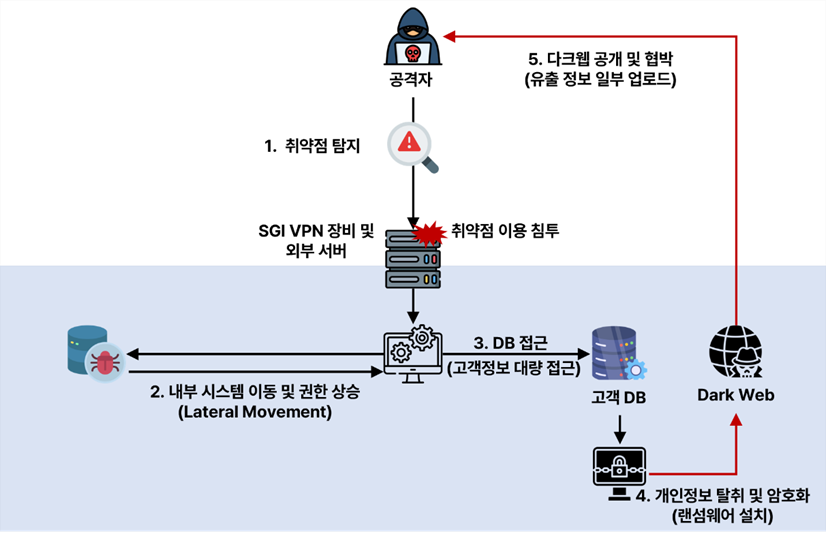

3. 공격 기법 (Technical Analysis)

이번 사고에 사용된 ‘Gunra(건라)’ 랜섬웨어는 Conti v2 소스코드를 기반으로 제작된 위협으로, 2025년 4월 처음 활동이 포착되었다. 공격자는 SSL-VPN의 취약점을 이용한 최초 침투부터 Windows 및 Linux 시스템을 아우르는 암호화 메커니즘을 사용하여 시스템을 마비시켰다.

3-1. 취약점 스캔 및 초기 침투 (Reconnaissance & Initial Access)

이번 침해사고의 최초 유입 지점(Initial Access Vector)은 당사가 운영 중인 SSL-VPN 장비의 관리 포트(SSH)로 확인되었다. 공격자는 외부 인터넷에 노출된 해당 접점을 식별하고, 인증 정책의 허점을 악용하여 다음과 같은 단계로 내부망에 침투했다.

- 자산 식별 및 취약점 탐색: 공격자는 포트 스캐닝을 통해 SSL-VPN (SecuwaySSL U V2.0) 장비의 SSH 서비스(TCP Port 22)가 접근 통제 없이 외부 인터넷에 노출되어 있음을 식별했다.

- 인증 무력화 (Brute Force): 6월 중순경, 공격자는 식별된 SSH 서비스에 대하여 무작위 ID와 패스워드를 대입하는 무차별 대입 공격(Brute Force)을 수행했다.

- 보안 정책 미비점 악용: 당시 해당 장비에는 로그인 시도 횟수 제한(Account Lockout) 및 다중 인증(MFA) 정책이 적용되지 않아, 공격자는 반복적인 로그인 시도 끝에 관리자 계정 탈취에 성공했다.

3-2. 내부 침투 및 랜섬웨어 실행 (Execution)

내부망 장악 후 실행된 Gunra 랜섬웨어는 탐지 회피, 고속 암호화, 복구 무력화를 위해 아래와 같은 기술을 사용했다.

- 탐지 회피 및 실행 제어: 실행 시 난수 기반의 뮤텍스(Mutex)를 생성하여 중복 실행을 방지하고, ‘Windows’, ‘Boot’ 등 주요 시스템 폴더와 랜섬노트(‘R3ADM3.txt’)를 암호화 대상에서 제외하여 협상을 위한 OS 구동 상태를 유지했다.

- 고속 암호화 알고리즘: CPU 코어 수에 맞춘 멀티 스레딩과 대용량 파일에 대한 부분 암호화(Intermittent Encryption)방식을 적용하여 암호화 속도를 극대화했다. 암호화에는 ChaCha20(대칭키)와 RSA-2048(비대칭키) 이중 암호화 구조를 사용하여 복구 난이도를 높였다.

- 시스템 복구 무력화: ‘WMIC.exe’를 악용하여 ‘SELECT * FROM Win32_ShadowCopy’ 쿼리를 실행, 시스템 내 모든 볼륨 섀도우 복사본(Volume Shadow Copy)을 삭제함으로써 사용자가 자체적으로 시점을 복원하는 것을 차단했다.

4. 보안대책 및 복구 대응 방안 (Countermeasures)

본 사고의 핵심원인은 ‘접근 통제 실패’와 ‘계정 관리 부실’에 있다. 이에 선제적 방어, 사고 대응, 재발 방지 및 복구 체계를 수립한다.

4-1. [네트워크 보안] 접점 통제 및 확산 방지

대응 솔루션: 방화벽(Firewall), 침입방지시스템(IPS), 네트워크 접근통제(NAC)

구체적 대응 방안:

- 관리 포트 접근 통제 (ACL 강화): SSL-VPN 및 주요 보안 장비의 관리자 페이지(SSH, Web)에 대한 ‘Any Open’ 정책을 폐기한다. 방화벽에서 지정된 관리자 IP(White-List)에서만 접속할 수 있도록 접근 제어 목록을 강화한다.

- 비정상 접근 차단 정책: IPS(침입방지시스템) 및 방화벽의 임계치 설정을 조정하여, 짧은 시간 내 반복적인 로그인 시도 발생 시 해당 IP를 자동으로 차단하도록 설정한다.

- 네트워크 세분화 (Segmentation): 업무망과 서버망, 특히 백업/DR망 간의 접근 제어를 강화한다. 랜섬웨어의 횡적 이동을 막기 위해 서버 간 불필요한 통신 포트(SMB, RPC 등)를 차단한다.

4-2. [인증 및 접근통제] 신원 확인 및 권한 강화

대응 솔루션: 일회용 비밀번호(OTP), 통합계정관리(EIM)

구체적 대응 방안:

- 다중 인증(MFA) 전면 도입: VPN 원격 접속 및 서버 관리자 로그인 시 ID/PW 외에 모바일 OTP 등 2차 인증 수단을 필수 적용한다. 이를 통해 패스워드가 유출되더라도 실제 로그인을 방어한다.

- 계정 임계치(Account Lockout) 설정: 로그인 5회 실패 시 계정을 30분간 잠그거나 관리자 승인 후 해제하는 정책을 시스템 레벨에서 강제한다.

- Privileged Access Management (PAM): 제조사 기본 비밀번호 사용을 금지하고, 관리자 비밀번호를 주기적으로 자동 변경하며 이력을 관리하는 솔루션을 도입한다.

4-3. [시스템 보안] 엔드포인트 방어 및 취약점 제거

대응 솔루션: 바이러스 백신(EDR), 패치관리시스템(PMS), 서버보안

구체적 대응 방안:

- ASR(공격 표면 감소) 규칙 적용: Windows Defender 또는 EDR 정책을 통해 ‘Office 앱에서 자식 프로세스 생성 차단’, ‘PSExec 및 WMI 명령 실행 차단’ 규칙을 활성화하여 Gunra 랜섬웨어의 실행 초기 단계(스크립트 실행)를 차단한다.

- EDR 기반 행위 탐지: 시그니처 탐지의 한계를 보완하기 위해 ‘vssadmin delete’, ‘taskkill /f /im sql*’ 등 랜섬웨어 고유 이상 행위를 탐지하고 프로세스를 격리하는 EDR 체계를 구축한다.

- 리눅스 및 레거시 시스템 강화: 리눅스 서버의 경우, Root 계정의 직접 로그인을 차단하고, PMS를 통해 OS 및 WebLogic 등 미들웨어의 최신 보안 패치를 100% 적용하여 알려진 취약점(CVE)을 제거한다.

4-4. [보안 서비스/유지보수] 복구 체계 및 거버넌스 확립

대응 솔루션: 보안관제, 백업 및 복구, 모의해킹

구체적인 복구 대응 방안:

- 에어갭(Air-Gap) 백업 구축: 금번 사고에서 온라인 백업망이 감염된 점을 고려하여, 네트워크와 물리적으로 분리된 오프라인 백업(Tape Backup) 또는 WORM(Write Once Read Many) 스토리지를 구축하여 랜섬웨어의 접근을 원천 차단한다.

- 재해복구(DR) 모의훈련: 연 2회 이상 랜섬웨어 공격 시나리오를 가정한 실전 데이터 복구 훈련을 실시하여 RTO 내 서비스 재개 역량을 검증한다.

- 침해사고 흔적 보존: 사고 분석 및 공격자 추적을 위해 방화벽, VPN, 서버 로그를 최소 6개월 이상 별도 로그 서버에 보관하여 무결성을 유지한다.

- ISMS-P 인증 및 인력 확충: 금융기관 필수 요건인 정보보호 관리체계 인증을 추진하여 관리적 보안 수준을 검증받는다.

5. 결론

SGI서울보증 사고는 고도화된 기술적 공격이 사용되었으나, 침투 경로는 기본적인 보안 수칙(SSH 포트 관리, 복잡한 비밀번호 사용)의 미준수에 있었다.

따라서 최신 솔루션 도입과 더불어 기존 인프라의 설정 점검을 최우선으로 수행해야 한다. 특히 MFA 도입과 백업망의 물리적 분리는 필수적임을 경영진 차원에서 인지하고 즉각적인 투자를 집행해야 한다.