DNS Zone Transfer

● 개요

→ 외부에서 DNS 정보를 조회할 때 설정한다

→ 정방향 조회영역, 역방향 조회영역들의 내용 노출로 인한 피해를

최소화 한다

● 관련 명령어

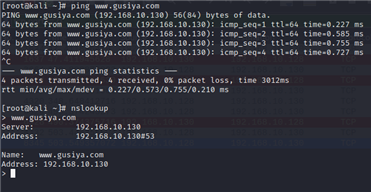

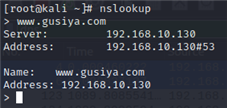

1. nslookup

→ dns lookup(네임서버 조회)

→ dns의 호스트와 매핑되어 있는 IP 주소 확인 가능

2. dig

→ Domain Information Groper

→ dns 정보와 그에 매핑되어 있는 호스트의 유무를 조사

→ dns로 부터 정보를 가져올 수 있는 도구

→ 윈도우에서 루트 힌트와 동일한 기능을 가진다

● 작업 환경

→ CentOS(130)

→ Win(129)

→ Kali(128)

● 사용법

-

nslookup

→ # nslookup ns.gusiya.com

: 특정 호스트 (ns) 만 검색

: 일반적으로 사용되는 특정 호스트 (ns) 검색 방법

: 웹 호스팅업체에서 호스트 검색을 하면 확인이 가능

: ‘ns’ 는 온라인 상에 등록된 주소를 말한다

→ # nslookup gusiya.com(X)

: 이렇게 사용하지 않는다

→ # nslookup

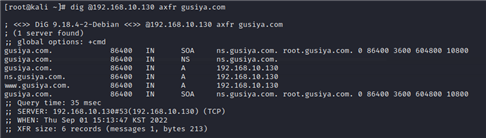

2. dig

→ 사용법

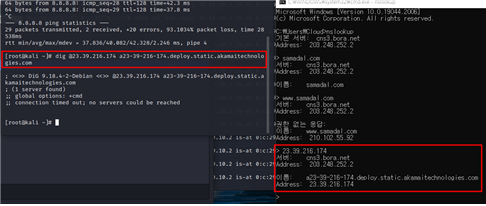

: dig(dig [@Server][Domain] [Query Type])● 실습 1 →# dig(네임서버를 입력하지 않을 경우) - kali(Host-only) : /etc/resolv.conf의 내용을 참고로 Root Server를 조회

● 실습 2 → # dig(네임서버를 입력하지 않을 경우) - kali(Nat)

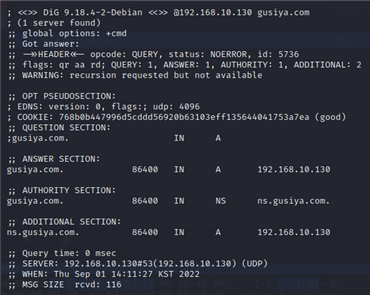

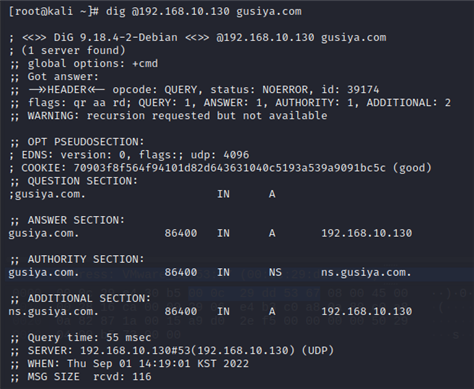

● 실습 3

→ 특정 네임서버로 DNS 정보 조회 - kali(Host-only)

# dig @192.168.10.130 gusiya.com

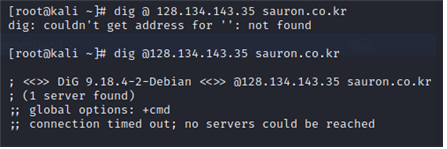

● 실습 4

→ 특정 네임서버로 DNS 정보 조회 - kali(NAT), DNS(kali)

: DNS 서버, Kali 서버 둘다 NAT로 바꾸고 Gateway는 192.168.10.2로 잡는다

# dig @192.168.10.130 gusiya.com

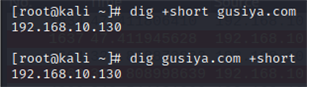

● 실습 5

→ DNS, Kali 모두 Host-only로 바꾸고 작업

- DNS(Host-only), Kali(Host-only)

# dig +short gusiya.com

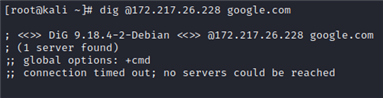

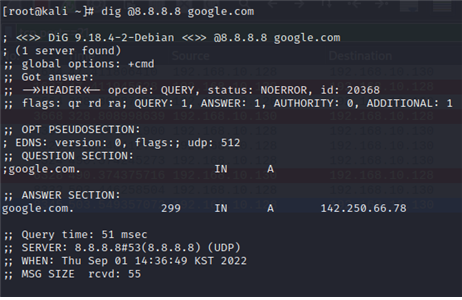

● 실습 6

→ Kali만 Nat로 바꾸기- Kali(Nat), DNS(Host-only)

# dig @172.217.26.228 google.com

: google이 막아놔서 내용을 보지 못한다

# dig @8.8.8.8 google.com

: google의 공개 dns로 dig입력

● 실습 7

→ 정보 수집 - any로 설정한 경우

→ CentOS 에서 /etc/named.rfc1912.zones 파일 확인

- DNS(Host-only), Kali(Host-only)

→ Kali에서 네임서버 조회

→ 정보수집(호스트가 증분(추가)된 사항 출력)

source Destination Protocol Length Info

192.168.10.128 192.168.10.130 DNS 119 Standard query 0xce2d AXFR gusiya.com OPT

192.168.10.130 192.168.10.128 DNS 281 Standard query response 0xce2d AXFR gusiya.com SOA ns.gusiya.com NS ns.gusiya.com A 192.168.10.130 A 192.168.10.130 A 192.168.10.130 SOA ns.gusiya.com OPT

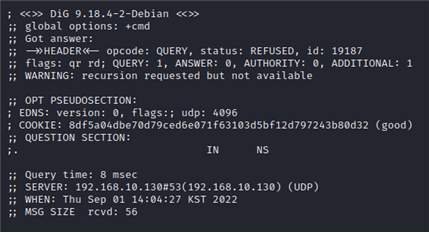

● 실습 8

→ 정보 수집 - none로 설정한 경우

→ CentOS 에서 /etc/named.rfc1912.zones 파일 확인

- DNS(Host-only), Kali(Host-only)

→ Kali에서 네임서버 조회

: any로 했을 때와 none으로 했을 때 nameserver를 조회하면 같게 나온다

→ Kali에서 dig 명령어 실행 실습

: 아래처럼 나오면 잘못 된 것이다. DNS 서버에서 데몬 재실행을 하고

다시 조회해본다

: 제대로 출력된 화면(네임 서버에서 데몬 재실행 후 확인)

: 마지막 문구 Transfer failed 가 나와야 한다

→ 결론

: none으로 설정해 두면 ping, 네임서버 조회도 되는데 정보를 볼 수 없다

- 대응법

● 작업 환경

→ Kali(128)

→ Win10(129)

→ CentOS(130)

● 임의의 특정 주소를 입력

→ ‘allow-transfer’를 {none;}으로 하는 것이 가장 확실한 대응법이다

● Brute Forcing(무차별 대입 공격)을 이용한 DNS Zone Transfer

→ 개요

: 동일한 IP 에서 쿼리에 대한 질의(Query)를 계속 물어본다면 불순한

의도로 간주될 수 있는데 이러한 것들을 모니터링 하는 것을 말한다

: 가능한 모든 암호 조합을 무차별적으로 시도하는 기초적인 해킹 기법을

말한다

: 대부분의 암호는 시간이 걸릴 뿐이지 결국에는 알게 되는데 이 때 사용되는

해킹 기법인 ‘사전 공격’을 이용한다

● dig 참조

→ dig 명령어를 했을 때 온/ 오프라인 정보가 똑같아야한다

→ 네임서버가 켜져 있어야 dig 명령어를 입력했을 때 정보가 나온다