Security

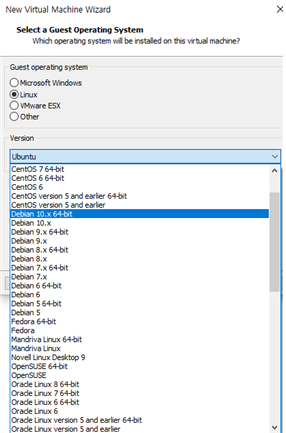

1.Kali Linux

수많은 해킹과 관련된 도구들이 포함되어 있는 리눅스를 말한다백트랙은 우분투를 기반으로 했다면 칼리는 데비안을 기반으로 만들어졌다환경 설정로그인한글화 작업재부팅입력기 열기프롬프트 변경기본 쉘 확인쉘 변경쉘 적용두가지 파일에 모두 마지막 줄에 추가PS1="\\u@\\h

2.정보 수집(Scanning DNS Zone Transfer)

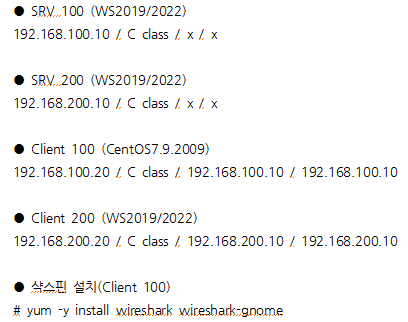

같은 네트워크 안에 있는 경우라우터 밖에 있는 경우: icmp를 확인 가능라우터 안에 있는 경우: arp로 확인 가능테스트 1. Lan 구간에서의 통신: SRV100 내부망에서 Client 100 으로 ping 때린 후 Client 100에서 wireshark로 확인테

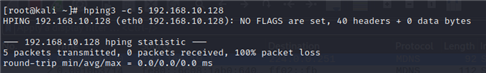

3.실습 Echo Packet

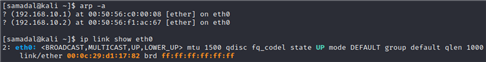

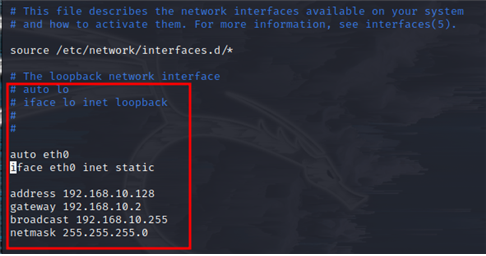

Kali: 192.168.10.128 / C Class / 192.168.10.2 /192.168.10.2: Network Adapter : BridgeWindows 10: 192.168.10.129 / C Class / 192.168.10.2 / 192.168.10.

4.공유기 환경

: Windows 10에서 작업 (16개의 라우터를 거친다.)142.250.204.100의 응답: 바이트=32 시간=49ms TTL=110 →'128-110=18개'의 라우터를 거친다는 것을 확인할 수 있다.142.250.204.100의 응답: 바이트=32 시간=48m

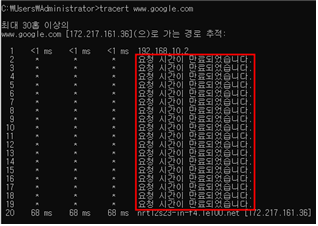

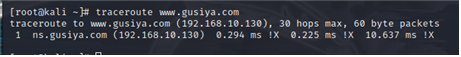

5.traceroute, arping, netenum

네트워크 정보를 확인하는 명령어이다목적지로 가는 동안에 거치는 라우터를 기록Windows에서는 ‘tracert’ 를 사용한다Kali(128)Win10(129)CentOS(130) DNSARP 패킷을 이용한 살아있는 호스트(Live)를 식별한다OSI 7 Layer 의 3

6.Port Scannig

● TCP 연결 설정(3 way-handshaking) 및 TCP 연결 종료(4 way-handshaking): 공격자와 공격 대상 사이의 연결 상태를 통해 포트 스캐닝을 할 수 있는 기법: wireshark를 이용해서 확인 가능→ TCP 연결 : 공격자 → SYN →

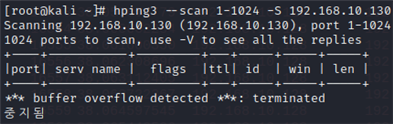

7.포트 스캐닝(Port Scanning) 실습

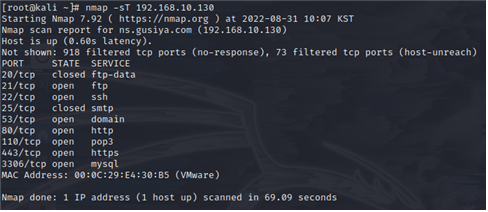

● 실습 1 → kali에서 CentOS 포트 스캔 → 가장 많이 알려진 포트(-T(cp), 1000개)를 스캐닝한다 → ‘s’ 는 스캔 타입을 정의하는 옵션이다 source Desti

8.포트 스캐닝 조별 실습

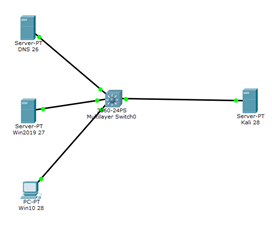

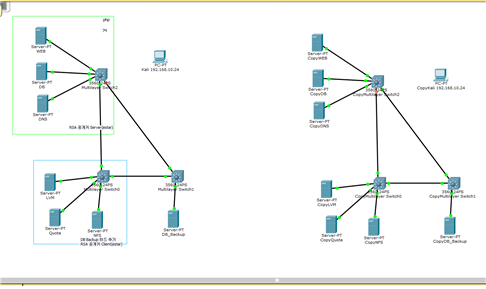

→ 시스템 구성(Host-only): Kali(Port Scanning) 28: CentOS(nameserver 목적) 26ns.kaka.comwww.kaka.com: Windows 10(www 출력 확인) : Windows Server 2019(www, IIS, F

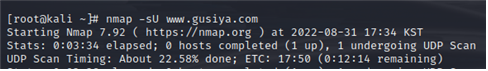

9.UDP SCAN

● 개요 → UDP를 이용한 포트 스캔을 말한다. → UDP를 사용하는 대표적인 서비스 : DHCP, DNS, SNMP, TFTP 등 → TCP에 비해 매우 느린 포트 스캔을 한다. → DHCP 신호 순서

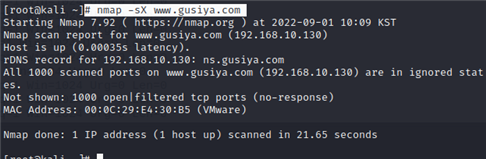

10.기타 Scanning 종류(1)

source Destination Protocol Length Info192.168.10.128 192.168.10.130 TCP 54 56348 → 3306 FIN, PSH, URG192.168.10.128 192.168.10.130 TCP 54 56348 →

11.기타 Scanning 종류(2)

Null(널) Scan

12.기타 Scanning 종류(3)

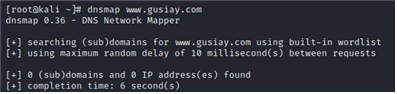

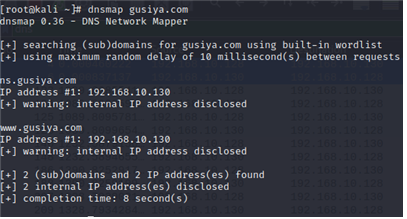

dnsmap ● 개요 → DNS Server를 분석하고 관련 정보를 수집 → DNS Server의 정보를 해킹할 때 유용하게 사용 가능 ● 실습 환경 → kali(128) → CentOS(130) ● 실습 1 → 패키지...

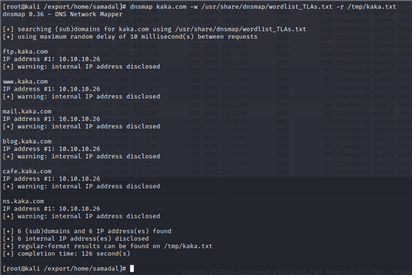

13.기타 Scanning 종류(4)

→ 로드 밸런싱이 되어있지 않다. 하나의 서버에 여러 기능을 가지고 있으므로 해커들이 시스템을 털기 좋다

14.DNS Zone Transfer(네임 서버 영역 전송)(1)

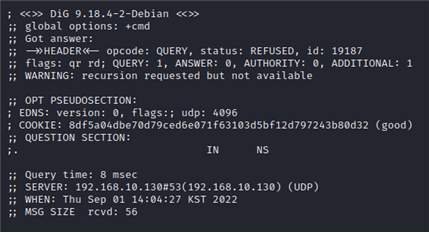

● 개요 → 외부에서 DNS 정보를 조회할 때 설정한다 → 정방향 조회영역, 역방향 조회영역들의 내용 노출로 인한 피해를 최소화 한다● 관련 명령어 1\. nslookup → dns loo

15.DNS Zone Transfer(네임 서버 영역 전송)(2)

● 실습 1 → 하위 도메인 정보 출력 dnsmap gusiya.com → 파일 생성 : 주의사항 이전에 만든 파일명으로 덮어씌워서 만들면 안된다 파일명 중복되면 X) dnsmap gusiya.com -r /tmp/result1.tx...

16.DNS Zone Transfer(네임 서버 영역 전송)(3)

● 실습 1(조별 실습) → DNS 서버(10.10.10.26) - bridge → Kali 서버(10.10.10.21) - bridge → none일 때 : 기존 경로로 조회 : 내가 만든 파일 경로로 조회

192.168.10.130 192.168.10.128 TCP 60 80 → 1306 SYN, ACK 192.168.10.128 192.168.10.129 TCP 54 1836 → 0 SYN Seq=0 Win=512 Len=0192.168.10.1

18.DoS & DDoS Attack(2)

Source Destination Protocol Length Info192.168.10.128 192.168.10.130 TCP 54 1301 → 41 SYN Seq=0 Win=512 Len=0

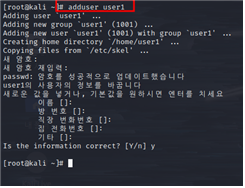

19.Password Cracking (John the Ripper)

========================================================================================================================================

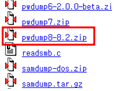

20.Password Cracking (PwDump)

이전 작업을 종료하고 해야 제대로 된다

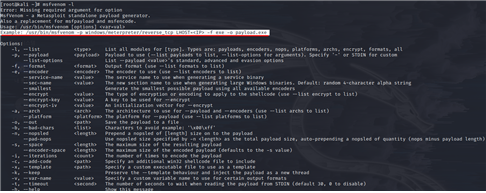

21.MSF(MetaSploit Framework, 해킹도구)를 이용한 Backdoor(백도어, 악성코드를 생성하는 도구) 해킹

작업 화면: 해킹 당하는 시스템이 내용이 없어서 나타나는 문제 kali에서 생성한 madal.exe 파일 win10에서 madal.exe 실행시 알약 작동 화면오류정상적이니 화면반드시 윈도우에서 만든 exe파일을 먼저 실행시키고 exploit –j –z 명령어를 입력한

22.Sniffing(스니핑)과 Spoofing(스푸닝)

Sniffing(스니핑) ● 개요 → 네트워크 상에서 자신이 아닌 다른 상대들의 패킷 교환을 훔쳐보는 행위(도청)를 말한다 ● 종류 → Passive Sniffing : Hub(Switch) 와 같이 모든 노드에 동일한 전기적 신호(동기신호)...

23.DNS Spoofing

(kali) (kali) → kali 에서 명령어 입력하기 전 window10 상태 → kali 에서 명령어 입력한 후 window10 상태 ● CentOS 에서 kali(128)로 호스트 부여하고 네임서버 조회해 본다 ● (ka

24.보안 종합 예제

시나리오 ● 모든 학생들이 각자 구성한 후 진행하도록 한다 ● 공격 대상은 누가 될지는 아무도 모르게 한다 ● 공격자 → Client(Zombie)를 털고, DNS, Web을 통해서 DB를 턴다 → DB를 백업(attack.sql) 한 후 삭제하면서 빠져 나온다 ...

25.ettercap을 이용한 DNS Spoofing MITM (Man In The Middle Attack, 중간자 공격)

: 루트에서 실행하면 안된다 ● 멈춘 상태여야한다 ● GW가 Kali 아이피로 변경되어있음

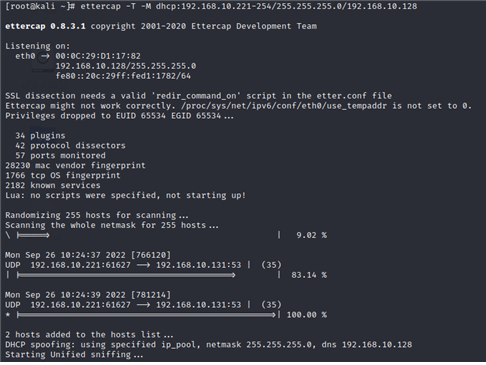

26.ettercap을 이용한 DHCP Spoofing MITM (Man In The Middle Attack, 중간자 공격)

개요 ● 공격자가 DHCP를 위장하여 조작된 정보를 전송하는 것을 말한다. 실습 환경 ● Attacker (Kali) 192.168.10.128/24 192.168.10.131 ● DHCP ( Windows Server 2019/2022) 192.168.10.131/24 192.168.10.131 ...

27.Proxy(방화벽 –걸러내는 방화벽) - 1. Basic

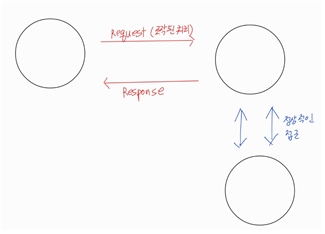

WEB ● 용어 → www : 하나의 공통된 공간에서의 정보 공유를 위한 논리적 개념 : 서버 입장에서 보면 그냥 하나의 호스트 → 홈페이지 : 도메인 접속 시 출력되는 제일 첫 번째 페이지 → 웹 사이트 ...

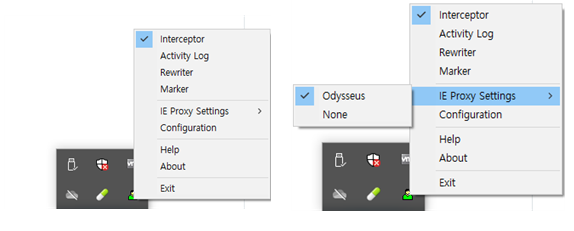

28.Proxy(방화벽 –걸러내는 방화벽) - 2. Web Proxy

→ Window10 에서 사이트(www.gusiya.com)을 열면 제대로 표시되지 않는다→ OK를 몇 번 클릭한다→ 사이트의 정보를 전부 확인할 수 있다→ 확인 후 Web 기록 삭제→ Odysseus log(C:\\Program Files (x86)\\Odysseus

29.Web Proxy –Burp Suite

→ 설치 확인 : (win10) java –version Burp Suite 설치 1 ● burpsuite_free_v1.5.jar을 더블클릭 ● 압축 파일 해제 형태로 실행되면 압

30.Web Proxy –Paros

실습 ● WIn10 JAVA 환경 변수ANT 설치 ● 개요 → Apache ANT는 자바 프로그래밍 언어에서 사용하는 자동화 된 소프트웨어 빌드 도구이다 → 자바

31.CSSL와 SSSL의 취약점 분석

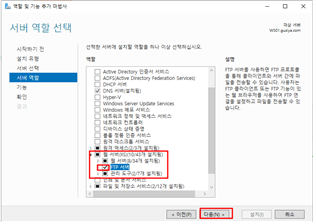

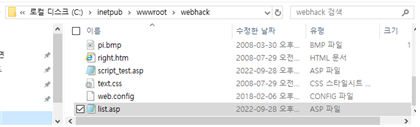

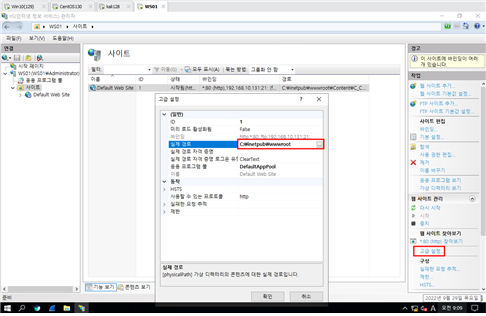

WinServer 작업 ● IIS 설치(with FTP) ● samadal 계정 추가(compmgmt.msc) ● wwwroot 의 보안에 samadal에 모든권한 주기 (C:\\inetpub)

32.CSSL와 SSSL의 취약점 분석 예방

● 결론 → 사이트에서 /http://192.168.10.131/list.arp 이렇게 하면 나오지 않는다 하지만 paros로 접근하면 페이지의 정보가 나타난다 → <% %> 안의

33.Get,Post Method

개요 ● HTTP Request에서 사용되는 방법이다환경 설정 ● win10 192.168.10.129 C class 192.168.10.131 192.168.10.131 ● winserver 192.168.10.131 C class 192.168.10.

34.OWASP(the Open Web Application Security Project)

개요 ● 오픈소스 웹 애플리케이션 보안 프로젝트이다. ● 주로 웹에 관한 정보노출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하며, 10대 웹 애플리케이션의 취약점 (OWASP TOP 10)을 발표했다. ● 웹 애플리케이션 취약점 중에서 빈도가 많이 발생하고, 보안상 영향을 크게 줄...

35.OWASP TOP 10 (TTO, Top Ten Overview)

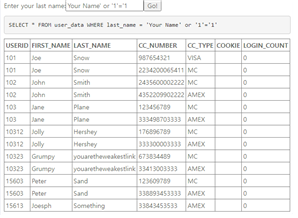

Ingection(인젝션) ● 개요 → SQL, OS, XXE(Xml eXternal Entity), LDAP 인젝션 취약점은 신뢰할 수 없는 데이터가 명령어나 쿼리문의 일부분으로서(조작되었다), → 인터프리터로 보내질 때 발생한다. → 공격자의 악의적인 데이...

36.OWASP TOP 10 (TTO, Top Ten Overview)_실습

http://localhost/bWAPP/htmli_get.php?firstname=%3CH2%3Esamadal%3C%2FH2%3E&lastname=%3CH1%3Esamadal%3C%2FH1%3E&form=submit → 로그인 창 아래에 나

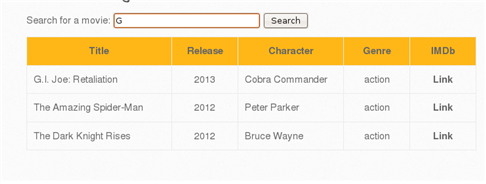

37.Injection(인젝션)

개요 ● SQL, OS, XXE(Xml eXternal Entity), LDAP 인젝션 취약점은 신뢰할 수 없는 데이터가 명령어나 쿼리문의 일부분으로서(조작되었다), ● 인터프리터로 보내질 때 발생한다. ● 공격자의 악의적인

38.BEE-BOX(bWAPP) 실습(1)

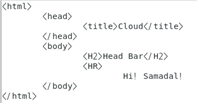

HTML Injection - Reflected (GET) 테스트 1(bee-box) → 텍스트 출력 후 작업 First name : cloud Last name : pw 테스트 2(bee-box)

39.BEE-BOX(bWAPP) 실습(2)

bWAPP DB 확인(> use bWAPP) → 아래 두 개는 같은 기능을 하는 것이다 → title=0' union select all 1, concat(id,login),password,email,secret,6,7 from us

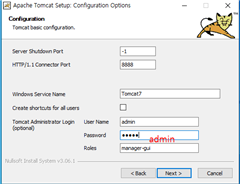

40.Secure Security(WebGoat 설치)

개요 ● OWASP에서 제공되는 웹 보안 취약성을 내포한 웹 어플리케이션을 말한다 ● XSS, Injection, Backdoor 등 웹 보안 취약성을 이해하고 공격 방법을 이해하도록 제공함 ● 보안(해킹)에 관련된 실습을 할 수 있도록 환경

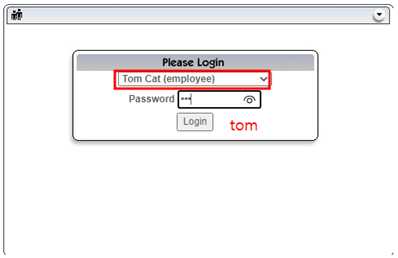

41.Secure Security(WebGoat)(1)

→ 왼쪽 목록에 불이 들어온다(상단의 Restart Lesson을 클릭하면 다시 없어진다) ● 데이터 베이스 수정 → 참고 사항 : Burp Suite로 홈페이지 정보를 볼 때 먼저 interce

42.XSS(Cross Site Scripting)

개요 ● 악의 적인 스크립트 삽입 및 실행을 통한 사용자의 정보(쿠키) 가로채기에 사용된다 ● 사용자로부터 입력받은 값을 검증하지 않고 바로 실행해서 생기는 취약점을 말한다원인 ● XSS 공격 자체는 아무런 영향이 없지만 함께 사용되는 코드에

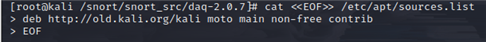

43.Snort

작업할 파일 복사(압축을 푼 경로안에 있음)환경 설정 파일 수정(/etc/snort/snort.conf) \- 조회 방법(기다리면 나온다)