- 개요

● 트래픽 분산 프로그램을 말한다

- 구성

● (네트워크) 침입 차단시스템 ( IPS, Intrusion Prevention System)

→ IDS 와 같이 패턴 매치 기법으로 공격을 탐지하지만 차단 및 방어 기능을 포함한

시스템이다.

● (네트워크) 침입 탐지 시스템 ( IDS, Intrusion Detection System )

→ 룰 기반의 패턴 매치 기법으로 악의적인 공격 시도를 탐지하여 내부 자산의 피해를

최소화하기 위한 시스템이다.

- 특징

● 방어자 시스템 (Victim)에 Snort를 설치해야하고 앞으로 하는 작업에서의 방어자

역할시스템은 Kali로 한다

- 시스템 구성

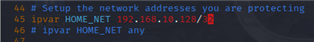

● Kali 192.168.10.128(nat)

● CentOS 192.168.10.130(nat)

- snort 관련 패키지 설치(Kali)

# apt -y update

# apt –y upgrade

● ethtool

● build-essential

● libcap-dev

● libpcre3-dev

● libdumbnet-dev

● zlib1g-dev

● bison

● flex

- snort 디렉터리 생성

# cd /root

# mkdir -p /snort/snort_src

# cd /snort/snort_src

- 파일(daq, snort) 다운로드 설치

# tar xvzf daq-2.0.7.tar.gz

# cd daq-2.0.7

# ./configure --enable-sourcefire

# make

# make install

- 컴파일(snort)

# apt install snort : 경로가 없다고 나온다

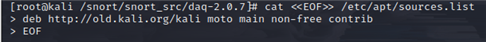

# cat <<EOF>> /etc/apt/sources.list

> deb http://old.kali.org/kali moto main non-free contrib

> EOF

# apt update

# apt install snort

# snort --version

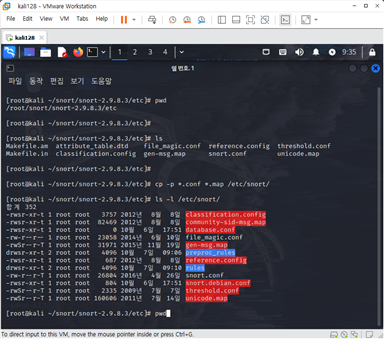

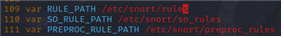

- 설정 파일과 정책 파일을 저장할 디렉터리 생성(없으면 생성)(mkdir -p)

# /etc/snort

# /etc/snort/rules

# /etc/snort/preproc_rules

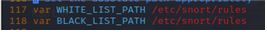

- 정책 파일, 화이트 리스트, 블랙 리스트 파일 생성(touch)

# /etc/snort/rules/local.rules

# /etc/snort/rules/black_list.rules

# /etc/snort/rules/white_list.rules

- 로그를 저장할 디렉터리와 동적 정책을 저장할 디렉터리 생성(없으면 생성)(mkdir -p)

# /var/log/snort

# /usr/local/lib/snort_dynamicrules

- 디렉토리 권한 변경

# chmod -R 5755 /etc/snort/

# chmod -R 5755 /var/log/snort/ /usr/local/lib/snort_dynamicrules/

# mkdir /usr/local/snort

# mv /usr/local/snort/ /usr/local/lib/작업할 파일 복사(압축을 푼 경로안에 있음)

환경 설정 파일 수정(/etc/snort/snort.conf)

- 사용법 # snort –v

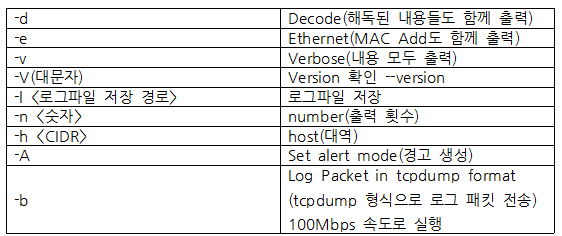

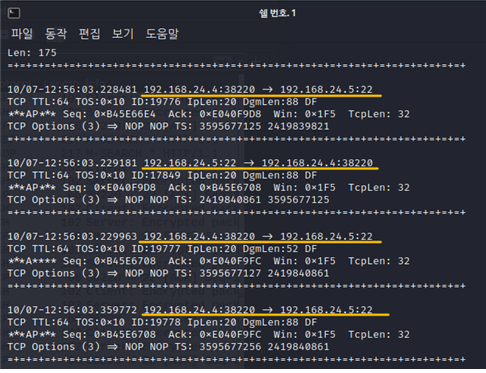

- 테스트 1 ● 적용되는 내용 파일로 저장 후 분석 # snort -v > /home/samadal/snort-v.log ● 명령 실행 후 wireshark로 확인 ● 결론 → TCP임에도 source와 destination이 항상 같은 패킷만 전송한다 → snort IDS(침입탐지) 기능이 동작하고 있고 들어오는 패킷만 보인다 → 즉, 누가 들어오는지 탐지하는 것이다 - 옵션

- 조회 방법(기다리면 나온다)# snort -vd # snort -vde # snort -dev -l /home/samadal/log/ # snort -dev -l /home/samadal/log -n 2 # snort -dev -l /home/samadal/log -n 2 -h 192.168.10.0/24

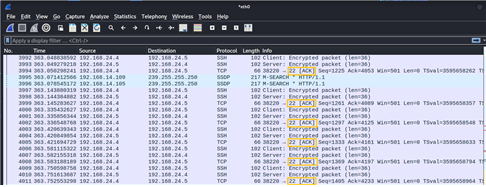

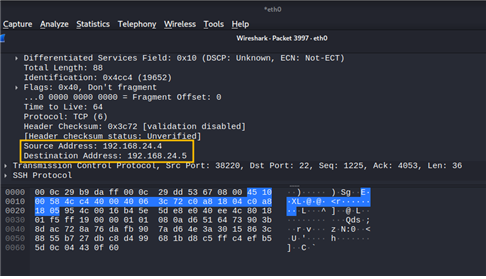

- 테스트 2(조별 실습) ● 시스템 구성 → 192.168.24.3 → 192.168.24.4 → 192.168.24.5 ● 작업 과정 → ssh로 192.168.24.5 시스템에 접속 → snort로 조회하면 누가 들어왔는지 확인가능 → wireshark로 확인