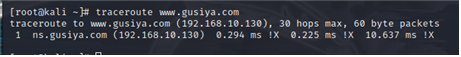

Traceroute

개요

- 네트워크 정보를 확인하는 명령어이다

- 목적지로 가는 동안에 거치는 라우터를 기록

- Windows에서는 ‘tracert’ 를 사용한다

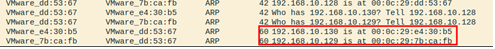

실습환경

- Kali(128)

- Win10(129)

- CentOS(130) DNS

환경 구축 완료 후 확인

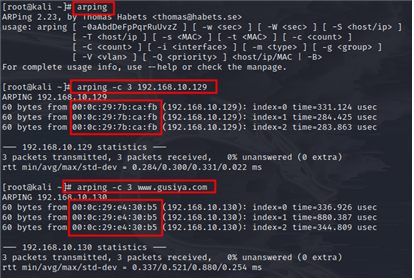

arping

개요

- ARP 패킷을 이용한 살아있는 호스트(Live)를 식별한다

- OSI 7 Layer 의 3계층 이하에서만 동작한다(Data-Link Layer)

- 로컬 네트워크에 있는 시스템끼리만 통신이 가능하다

실습 환경

- Kali(128)MAC : 00:0c:29:dd:53:67

- Win10(129)MAC : 00-0C-29-7B-CA-FB

- CentOS(130) DNSMAC : 00-0c-29-e4-30-b5

실습

: 호스트의 Live 상태 확인(살아있는지 죽었는지 확인)

분석

- arping 은 호스트의 Live 상태를 확인한다

→ Linux (00-0c-29-e4-30-b5)

: 도메인 주소로도 조회가 가능하다

→ Win (00-0C-29-7B-CA-FB) - ARP Request를 Broadcasting 하기 위해 시도한다

- ARP Address(MAC Address)가 노출된다

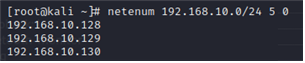

netenum

개요

- 특정 IP 주소의 대역(범위) 안에 있는 모든 시스템(장비 등 IP를 사용하는 모든 시스템)에 ping 패킷을 보낸 후 활성화 된 시스템을 확인한다

- ICMP echo Request 패킷을 보낸 후 ICMP echo Response를 받아서 IP를 출력

- 실제 도메인을 사용하는 것이 아니기 때문에 IP가 부여된 시스템이 많을 수록 좋다

실습 환경

● Kali(128)MAC : 00:0c:29:dd:53:67

● Win10(129)MAC : 00-0C-29-7B-CA-FB

● CentOS(130) DNSMAC : 00-0c-29-e4-30-b5

작업

● nat로 바꾸고 패키지 다운로드

●# apt install irpas

● 다시 host-only 로 바꾸고 작업 시작

● kali에서 wireshark 가동

● # netenum 192.168.10.0/24 3 0 분석

# netenum

192.168.10.0/24 : 스캐닝 할 대역

5 : 응답 시간(초)

0 : 레벨 (0(권장 0~ 3))결론

● netenum 명령어를 입력하고 kali 의 wireshark에서 분석하면 다른 시스템의 MAC 주소가 노출된다