- Stealth(스텔스, 크리스마스(Xmas)) Scan

● 개요

→ TCP의 Control Field에서 ‘FIN, URG, PSH’ Flag를 1 로 설정한 후 스캔

→ 6개의 Control Field Flag 중 나머지 3개를 사용한다

→ Unix와 Linux만을 대상으로 사용 가능하다(윈도우에서는 사용 불가)

● Tcp의 Control Field

→ URG (Urgent, 순서와 무관하게 송신)

→ PSH (Push, Buffer와 무관하게 송신)

→ FIN (Finish, 연결 종료 요청)

→ ACK (Acknowledgement, 확인 응답)

→ RST (Reset, 연결 초기화)

→ SYN (Synchronization, 연결 시작)

● 특징

→ 포트가 열려 있을 때

: 공격자 → FIN, URG, PSH 패킷 전송 → 공격 대상 →

무시하고 무응답 → 공격자

→ 포트가 닫혀 있을 때

: 공격자 → FIN, URG, PSH 패킷 전송 → 공격 대상 →

ACK 패킷 전송→ 공격자

● 실습 환경

→ Kali(128)

→ DNS(130)

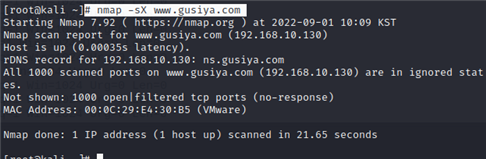

● 작업 1

→ (kali) # nmap -sX www.gusiya.com

: dns서버의 포트들을 확인

source Destination Protocol Length Info

192.168.10.128 192.168.10.130 TCP 54 56348 → 3306 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56348 → 21 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56350 → 21 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56350 → 53 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 8080 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 80 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 443 [FIN, PSH, URG]

● 작업 2

→ (kali) # nmap -sX www.gusiya.com

: dns 서버에서 포트들을 전부 없애고 위의 명령어 kali에서 실행(오류)

: 백업 후 진행

(CentOS) # cp -p /etc/firewalld/zones/public.xml /export/home/samadal/public.xml

source Destination Protocol Length Info

192.168.10.128 192.168.10.130 TCP 54 56348 → 3306 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56348 → 21 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56350 → 21 [FIN, PSH, URG]

192.168.10.128 192.168.10.130 TCP 54 56350 → 53 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 8080 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 80 [FIN, PSH, URG] 192.168.10.128 192.168.10.130 TCP 54 56348 → 443 [FIN, PSH, URG]

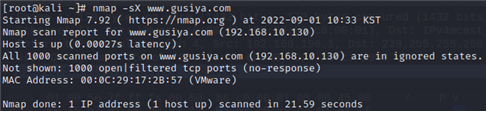

● 작업 2

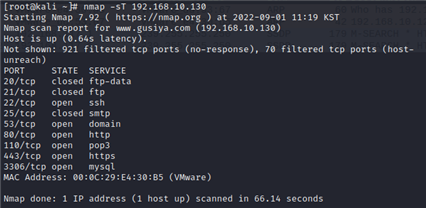

→ (kali) # nmap -sX www.gusiya.com

: dns 서버에서 포트들을 전부 없애고 위의 명령어 kali에서 실행(오류)

: 백업 후 진행

(CentOS) # cp -p /etc/firewalld/zones/public.xml /export/home/samadal/public.xml

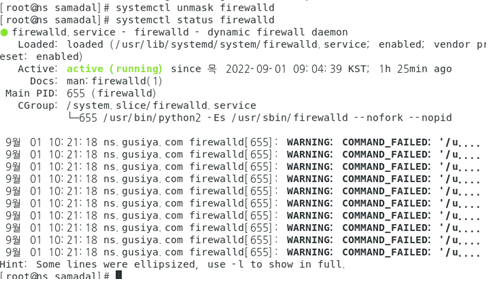

● 작업 3

→ (kali) # nmap -sX www.gusiya.com

: dns 서버의 방화벽 복구 후 방화벽 사용 정지

(CentOS) # cp -p /export/home/samadal/public.xml /etc/firewalld/zones/

(CentOS) # systemctl unmask firewalld

(CentOS) # systemctl status firewalld

(CentOS) # systemctl restart firewalld

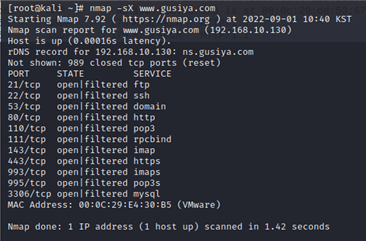

● 작업 4

→ (kali) # nmap -sX www.gusiya.com

: dns 서버의 방화벽 재실행

(CentOS) # systemctl stop firewalld

(CentOS) # systemctl status firewalld

● 작업 5

→ 21번 포트를 중지 시키는 작업

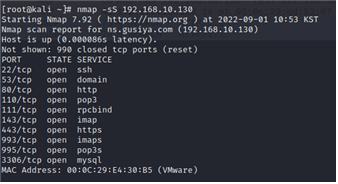

(kali)# nmap –sT 192.168.10.130

(Centos) ftp 중지(포트 닫기)

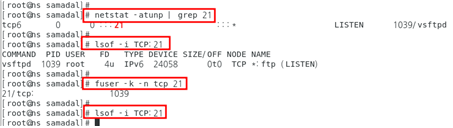

1. 포트 상태 확인

(CentOS) # netstat -atunp | grep 21

2. 특정 포트가 사용하는 프로그램 확인

(CentOS) # lsof -i TCP:21

3. 특정 포트를 사용하는 프로그램 죽이기

(CentOS) # fuser -k -n tcp 21

4. 특정 포트가 사용하는 프로그램 확인(죽었는지 확인)

(CentOS) # lsof -i TCP:21

5. 데몬 재실행

(CentOS) # systemctl restart firewalld

(kali) # nmap -sS 192.168.10.130

: 21번 포트가 목록에서 없어진 것 확인(데몬 재실행 전)

: 21번 포트가 closed로 나오는 것 확인(데몬 재실행 후)

● 결론

→ 포트들을 삭제하면 kali에서의 명령어가 거부 되고, fuer 명령어로

포트를 정지하면 kali에서 조회 했을 때 목록에서 없어진 것으로 나온다.