- 시나리오 ● 모든 학생들이 각자 구성한 후 진행하도록 한다 ● 공격 대상은 누가 될지는 아무도 모르게 한다 ● 공격자 → Client(Zombie)를 털고, DNS, Web을 통해서 DB를 턴다 → DB를 백업(attack.sql) 한 후 삭제하면서 빠져 나온다 ● 공격 대상 → 접속자의 정보를 실시간으로 저장한다 → 공격자의 IP 정보와 시간 정보를 분석 → 공격자를 특정한 후 역접속을 통해 공격자 시스템을 역공격한다

- 작업 ● Web Server 경우 → 스토리지 제한(LVM), 사용자별 용량 제한(Quota) 으로 인해 추가 작업할 것 ● DB Server의 경우 → 백업 서버로의 데이터 전송을 위해 원격 시스템 파티션(NFS)을 작업 할 것 ● Client의 경우 → DB Server 사용자별 접속을 위해 추가적으로 작업할 것

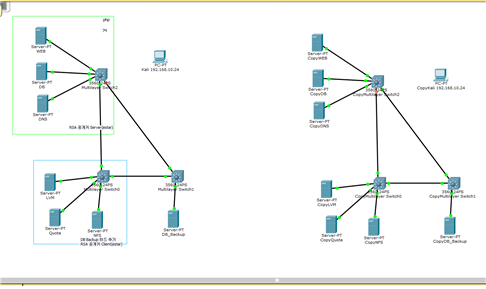

- 토폴로지

- 시스템 구성 ● Kali ● DNS / DB / Web (php) ● LVM / Quota / NFS / DB_Backup

- 서버 구축 ● Main Server → DNS (www.estar.com) → DB (estar_db , estar_user, estar_tb) → WEB ● Memory Server → DB_Backup(NFS) : DB 서버와 DB_Backup 서버는 ssh 공개키로 서로 연동한다 : 콘쉘로 일정 주기마다 DB 서버의 정보가 DB_Backup 서버로 백업되게 설정한다 : Auto NFS를 이용해서 sdb 하드에 /client 마운트 포인트로 DB_Backup 정보를 저장할 하드를 추가한다 → LVM / Quota : LVM 으로 sdc 와 sdd 하드 디스크를 합친다 ▶ total_lvm 하드 생성 ▶ 용량 효율 극대화 : Quota로 LVM 작업을 한 하드 디스크를 사용자 별(Web 서버에서 만든 사용자)로 사용할 수 있게 나누어 준다 ▶ samadal ▶ estar ▶ user1 ▶ user2 → 로그 서버 : 시스템 사용자들의 로그인 기록을 저장하는 서버 : 콘쉘로 부하가 걸리면 시스템에 접속한 사람들의 정보를 저장하도록 한다

- 해킹 순서 ● MAC 주소 확인 ● 연결된 사이트들 확인 ● 특정 시스템 접속 ● 내가 필요한 곳 덤핑 하기

- Kali 작업 ● 같은 대역대에서 있다는 가정이기 때문에 netenum으로 대역대 안에 있는 모든 시스템들의 IP 주소를 찾아낸다 ● netenum으로 MAC 주소를 알아낸다 ● nmap으로 올라온 포트들과 MAC 주소 확인 ● nmap으로 DNS 주소 확인 ● 연결된 사이트들 확인한다 ● unicornscan , dig로 호스트들 확인 ● dnsmap으로 호스트 정보들 txt 파일로 저장 ● ssh로 특정 시스템 접속 ● 내가 필요한 파일 (log파일, db 백업 파일) 가지고 나오기 ● 시스템 망가뜨리고 나온다