● 실습 1

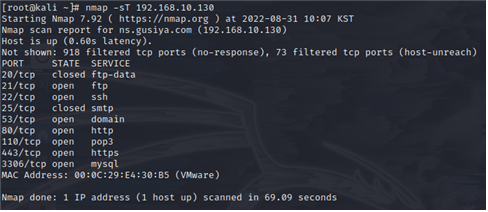

→ kali에서 CentOS 포트 스캔

→ 가장 많이 알려진 포트(-T(cp), 1000개)를 스캐닝한다

→ ‘s’ 는 스캔 타입을 정의하는 옵션이다

(kali) # nmap –sT 192.168.10.130

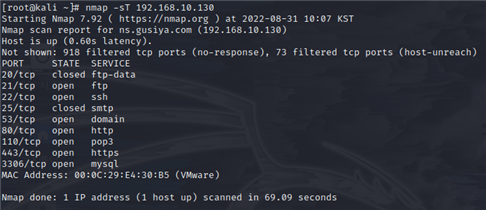

(CentOS) # firewall-cmd –list-port

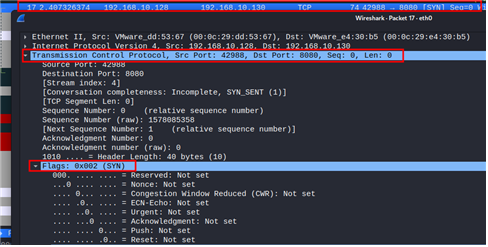

source Destination Protocol Length Info

1. 192.168.10.128 192.168.10.130 TCP 74 48166 → 80 [SYN]

2. 192.168.10.130 192.168.10.128 TCP 74 80 → 48166 [SYN, ACK]

3. 192.168.10.128 192.168.10.130 TCP 66 48166 → 80 [ACK]

4. 192.168.10.128 192.168.10.130 TCP 66 48166 → 80 [RST, ACK]

1 : 공격자 → 공격대상

2 : 공격대상 → 공격자

3 : 공격자 → 공격대상

4 : TCP 연결 리셋(정상적인 리셋)

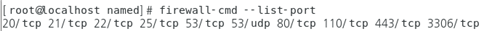

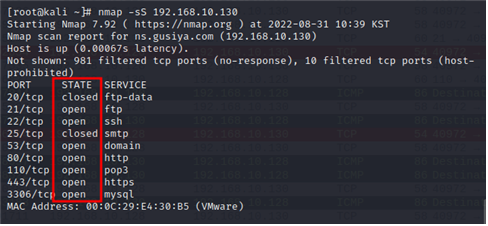

● 실습 2

→ sS(TCP SYN Flag)를 스캔한다

(kali) # nmap –sS 192.168.10.130

wireshark에서 확인(SYN 만 나오는 것 확인한다)

source Destination Protocol Length Info

192.168.10.128 192.168.10.130 TCP 58 40972 → 445 [SYN]

192.168.10.128 192.168.10.130 TCP 58 40972 → 111 [SYN]

192.168.10.128 192.168.10.130 TCP 58 40972 → 199 [SYN]

192.168.10.128 192.168.10.130 TCP 58 40972 → 587 [SYN]

192.168.10.128 192.168.10.130 TCP 58 40972 → 8080 [SYN]

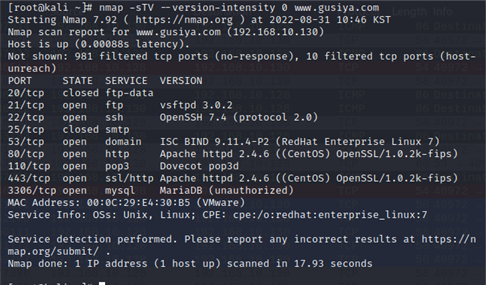

● 실습 3

→ 포트에서의 서비스 활성화 유무(VERSION)를 스캐닝 한다

(kali) # nmap -sTV --version-intensity 0 www.gusiya.com

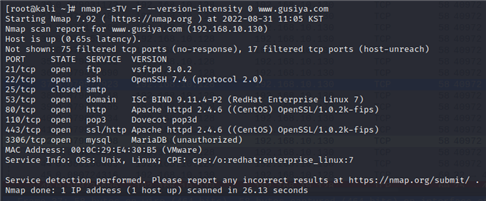

● 실습 4

→ -F : 특정 포트를 스캔, Fast scan, 잘 알려진 포트만 검색

(kali) # nmap -sTV -F --version-intensity 0 www.gusiya.com

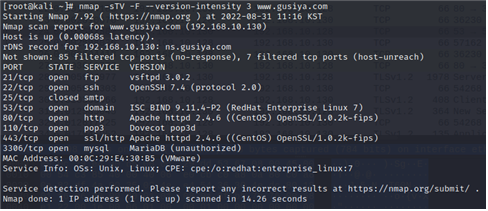

● 실습 5

→ --version-intensity [숫자] 옵션 차이 확인

(kali) # nmap -sTV -F --version-intensity 3 www.gusiya.com

source Destination Protocol Length Info

192.168.10.128 192.168.10.130 HTTP 84 GET / HTTP/1.0

192.168.10.130 192.168.10.128 HTTP 357 HTTP/1.1 200 OK (text/html)

192.168.10.130 192.168.10.128 DNS 123 Standard query response

192.168.10.130 192.168.10.128 FTP 86 Response: 220 (vsFTPd 3.0.2)

192.168.10.130 192.168.10.128 POP 86 S: +OK Dovecot ready.

192.168.10.130 192.168.10.128 SSH 87 Server: Protocol

192.168.10.130 192.168.10.128 MySQL 143 Server Greeting Error 1130

(kali) # nmap -sTV -F --version-intensity 5 www.gusiya.com

source Destination Protocol Length Info192.168.10.128 192.168.10.130 HTTP 84 GET / HTTP/1.0

192.168.10.130 192.168.10.128 HTTP 357 HTTP/1.1 200 OK (text/html)

192.168.10.130 192.168.10.128 DNS 162 Standard query response 0x0006 TXT version.bind TXT NS version.bind

192.168.10.130 192.168.10.128 FTP 86 Response: 220 (vsFTPd 3.0.2)

192.168.10.130 192.168.10.128 POP 86 S: +OK Dovecot ready.

192.168.10.130 192.168.10.128 SSH 87 Server:Protocol

192.168.10.130 192.168.10.128 MySQL 143 Server Greeting Error 1130

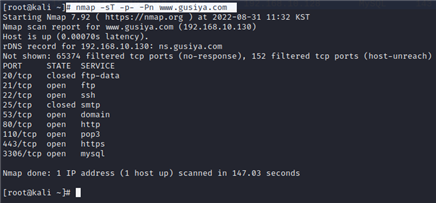

● 실습 6

→ 모든 포트를 대상으로 포트 스캔(검사하지 않았던 포트까지)

→ kali에서 CentOS의 모든 포트를 검색하기 때문에 source에 128만 출력됨

→ 옵션

: -p- (모든 포트 대상)

: -Pn (Unknown까지 스캔)

(kali) # nmap -sT -p- -Pn www.gusiya.com

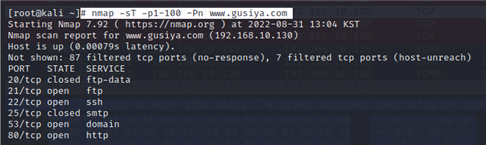

(kali) # nmap -sT -p1-100 -Pn www.gusiya.com

→ 1번부터 100번까지의 포트 조회

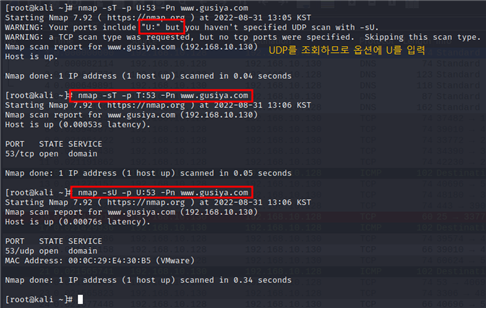

(kali) # nmap -sU -p U:53 -Pn www.gusiya.com

(kali) # nmap -sT -p T:53 -Pn www.gusiya.com

→ 프로토콜 별 조회

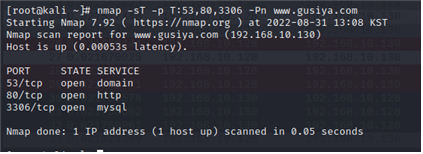

(kali) # nmap -sT -p T:53,80,3306 -Pn www.gusiya.com

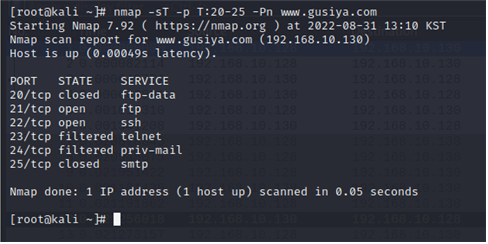

(kali) # nmap -sT -p T:20-25 –Pn www.gusiya.com

→ 프로토콜 번호 범위 지정

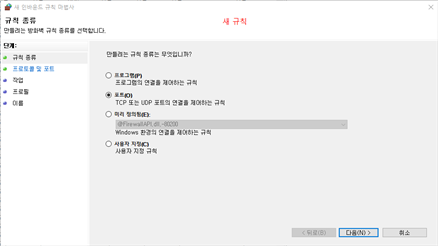

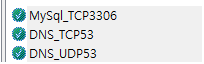

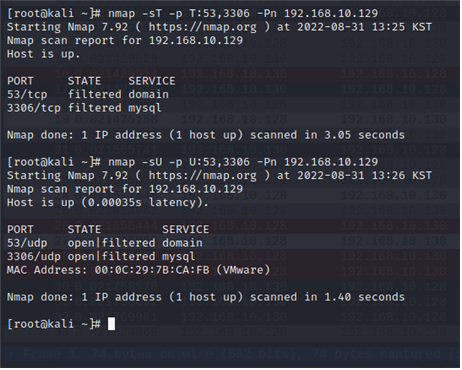

● 실습 7

→ 작업

: Kali에서 Windows 10으로 포트 스캐닝

: 포트는 알아서 2~3개 정도만 올리고 할 것

→ 시스템 구성(전부 Host-only)

: Kali

: CentOS(nameserver 목적)

: Windows 10

→ 과정

: Win 방화벽 포트 올리기

: Kali에서 확인

→ 결론

: Linux 자체에서 시행했던 것과 Window 방화벽 포트 올리고 한 것과 비교해 보면 Linux는 모든 포트가 풀려있고 원하는 포트를 막는 방식이고 Window는 원하는 포트를 여는 방식 이므로 리눅스에서 는 방화벽 포트를 올리자 마자 열려있고, Window는 방화벽 포트를 올렸는데 필터링 되어있다고 나온다