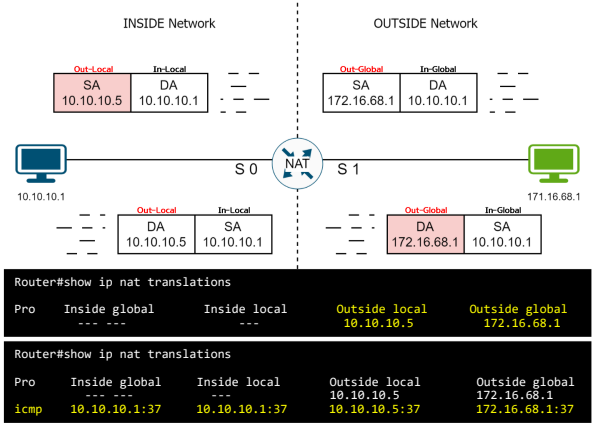

NAT Table

- Local Address

- 네트워크 내부를 나타내는 모든 주소

- Global Address

- 네트워크 외부를 나타내는 모든 주소

- Inside Local Address

- Inside Global Address로 변경될 내부 IP

- = 사설 IP

- Inside Global Address

- Inside Local Address가 변경될 외부 IP

- = 공인 IP

- Outside Local Address

- Outside Global Address가 변경될 내부 IP

- Outside Global Address

- Outside Local Address로 변경될 외부 IP

Outside Address 기술: 내부를 속이기 위해 목적지 주소를 변환해주는 기술

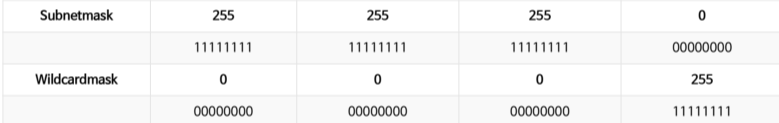

Wildcard Mask

- 역 서브넷 마스크

- 즉, Wildcard Mask의 0과 1은 서브넷 마스크의 반대

ACL(Access Control List)

- Filtering

- 네트워크의 특정 부분에 도달하는 트래픽을 access-list를 이용해 허용하거나 거부

- -> L3장비 방화벽처럼 사용 가능

- Permit / Deny

- 네트워크의 특정 부분에 도달하는 트래픽을 access-list를 이용해 허용하거나 거부

- Classification

- 특정 네트워크 트래픽을 access-list를 이용해 선택할 수 있음

- Dynamic NAT, PAT에서 사용

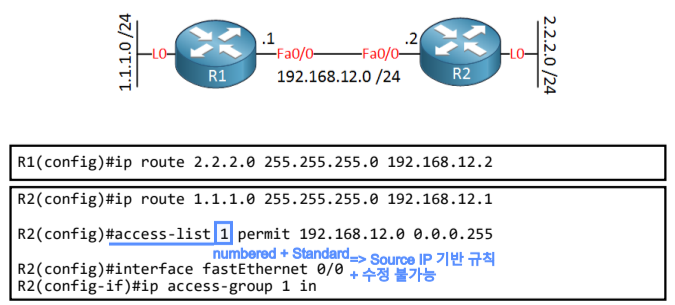

Filtering

- Access-list 생성 후 배치할 수 있는 지점

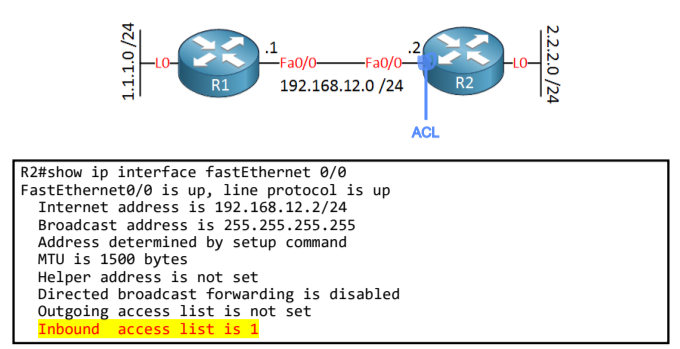

- Inbound 적용

- 라우터에 도달하는 모든 패킷을 ACL에 대해 확인

- Outbound 적용

- 라우터를 통과하여 인터페이스를 벗어나면 ACL에 대해 확인

- VTY 라인에 적용해 Telnet 또는 SSH 트래픽 보호

- Inbound 적용

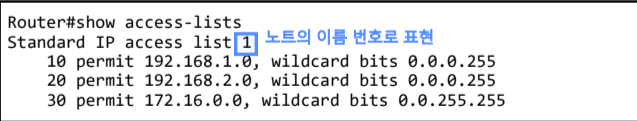

ACL Work

- ACL 1에 3개의 규칙이 적용됨(10, 20, 30)

- 규칙은 Top-Down 방식으로 동작(위에서부터 차례대로 검사)

- 특정 규칙과 일치하면 즉각 조치(Permit / Deny)

- 10 규칙과 일치하면 통과

- 10 규칙과 일치하지 않으면 20 규칙 확인

- 20 규칙과 일치하지 않으면 30 규칙 확인

- 30 규칙과 일치하지 않으면 패킷 삭제

- 모든 ACL 가장 아래에는 deny any 규칙이 생략되어 있음

- 특정 Traffic 허용, 나머지 모두 거부

- -> white list 방식

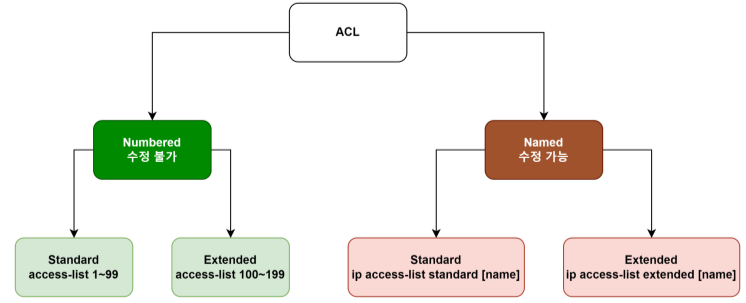

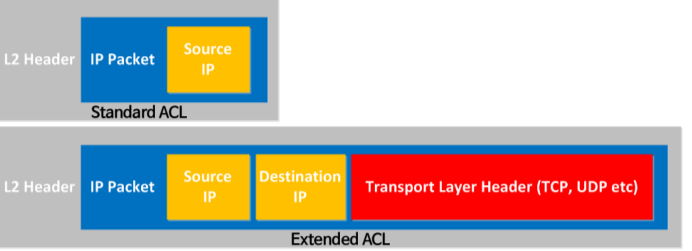

ACL Type

- Standard Access-List

- IP Packet의 Source IP 확인

- Extended Access-List

- IP Packet의 Source IP, Destination IP 및 Layer 4 정보 확인

- 포트번호까지 확인해, 다양한 차단 가능

- Telnet만 차단, ICMP만 허용 등..

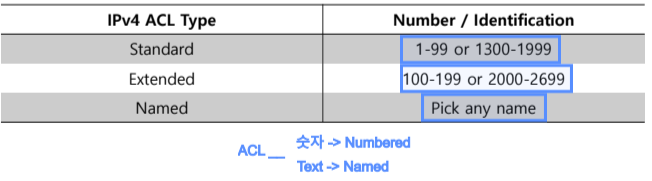

ACL Recognition

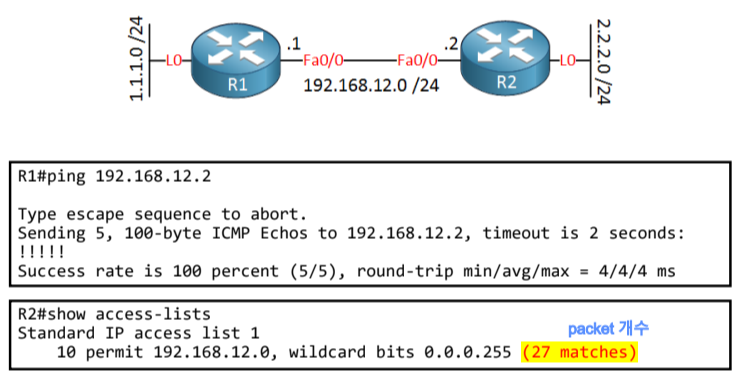

Standard ACL Example

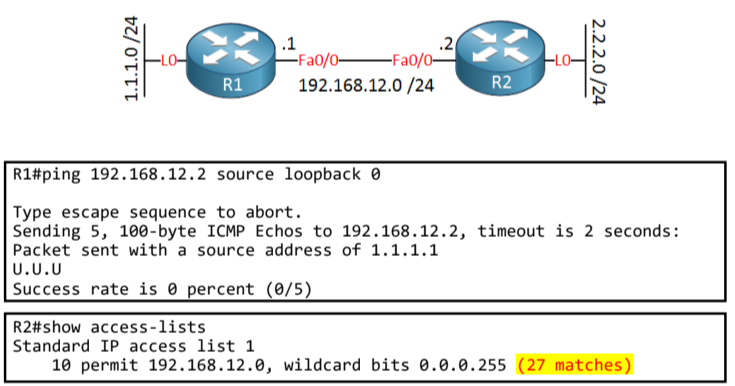

Extended ACL Example

- 1.1.1.0/24의 트래픽은 R2의 HTTP 서버 중 2.2.2.2에만 연결 허용

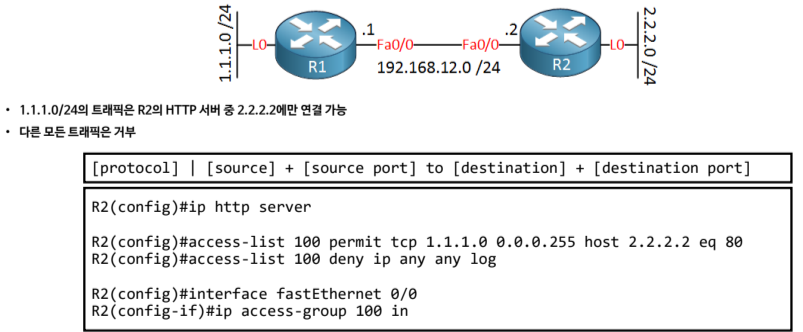

Named ACL Example

요약

ACL

- Filtering

- 생성된 List를 Interface에 적용해 특정 출발지, 특정 목적지, 특정 프로토콜 통신에 대한 permit/ deny 결정

- 1 interface = 1 access-group

- Classification

- 생성된 List를 다른 명령어에서 불러들여 매치되는 경로, 트래픽에 대해 조건 부여

- Numbered ACL

- Standard

- ACL 1~99

- Source IP/Network 설정

- Classification 용도로 주로 사용

- Extended

- ACL 100~199

- Protocol, Source IP, Destination IP, Port 설정

- Standard

- Named ACL

- Standard

- Source IP 설정

- 수정 가능

- Extended

-Protocol, Source IP, Destination IP, Port 설정- 수정 가능

- Standard

- Top-Down 순서로 확인(위에서 아래로)

- 모든 ACL 마지막 Line은 Deny any 생략 - inbound, outbound 적용 가능

- 범위가 작은 규칙부터 설정 권장

- 표준 ACL은 출발지와 가깝게 설정

- 확장 ACL은 목적지와 가깝게 설정 - VTY 라인에 적용해 Remote 접속 Control 가능(Inbound)