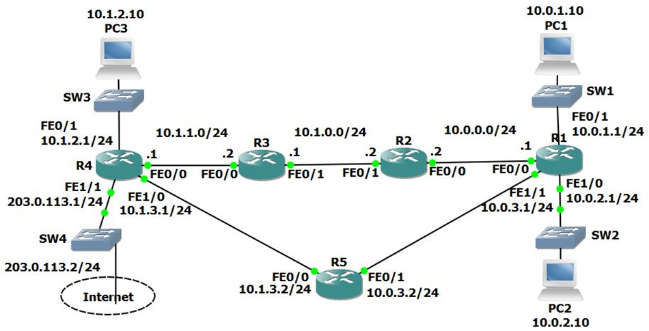

라우팅 테이블 설정

- PC3과 PC1은 인터넷(203.0.113.2) 통신이 가능 하도록 설정, 필요 하다면 Internet Router도 설정

ISP(config)# ip route 10.0.0.0 255.0.0.0 203.0.113.1

R1(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.2

R2(config)# ip route 0.0.0.0 0.0.0.0 10.1.0.1

R3(config)# ip route 0.0.0.0 0.0.0.0 10.1.1.1

R4(config#) ip route 0.0.0.0 0.0.0.0 203.0.113.2

- PC1은 PC3 과 인터넷 통신을 위해 R5를 통하는 Backup 경로 설정

R1(config)# ip route 0.0.0.0 0.0.0.0 10.0.3.2 100

R1(config)# ip route 10.1.2.0 255.255.255.0 10.0.3.2 100

R5(config)# ip route 0.0.0.0 0.0.0.0 10.1.3.1

R5(config)# ip route 10.0.1.0 255.255.255.0 10.0.3.1

R4(config)# ip route 10.0.1.0 255.255.255.0 10.1.3.2 100

- R1은 최소한의 라우팅 테이블만 유지

R1(config)# no ip route ...

R1(config)# ip route 0.0.0.0 0.0.0.0 10.0.0.2

R1(config)# ip route 0.0.0.0 0.0.0.0 10.0.3.2 100

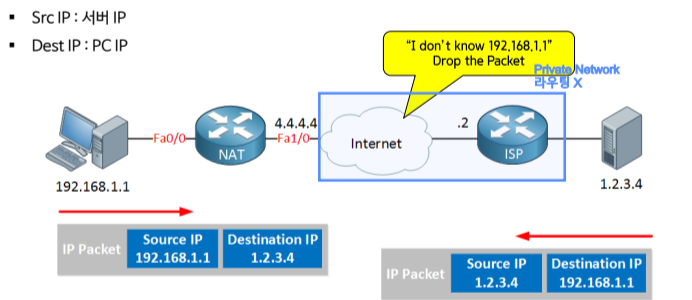

NAT

Private Network

- IEFT(Internet Engineering Task Force)는 RFC1918 문서를 통해 Public Internet 환경에서 라우팅할 수 없는 private Network 범위 지정(Private Network는 라우팅 X)

- Public IP address is Money

- 조직 내부에서 서로 통신은 필요하지만 인터넷에 연결할 필요가 없는 환경의 호스트 용도로 설계

- 각 Class마다 Private Network 지정

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

IPv4 & IPv6 and NAT

- 최초 IPv4 설계자들은 43억개의 IPv4 주소가 충분하다 판단

- 1980년 IPv4 주소 고갈을 예측하고, 해결책으로 IPv6를 개발

- IPv6는 16byte로 무한에 가까운 주소 제공

NAT

- Private IP -> Public IP로 변환해주는 기술

- 조직의 내부 네트워크에 사용되는 Private IP를 Public IP로 변환해 인터넷에 접근 가능

- 조직의 많은 호스트가 한 개 또는 몇 개의 Public IP를 공유하는 방식

- 기본적으로 내부 네트워크를 숨길 수 있다는 보안 이점을 갖고 있음

Type

- Static NAT

- Private IP와 Public IP의 1:1 매핑

- 외부(인터넷)에서 연결이 필요한 내부 서버에 사용

- Dynamic NAT

- 선착순 배포 Public IP Pool 사용

- 외부(인터넷) 연결이 필요한 내부 호스트에 사용

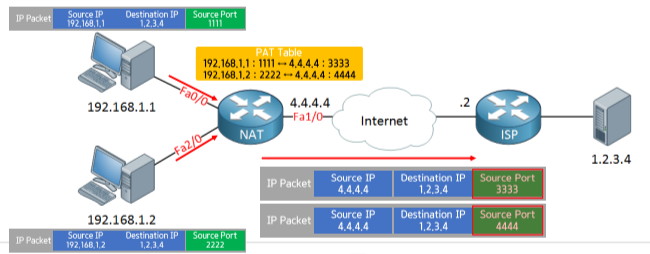

- PAT(Port Address Translation)

- 내부 호스트가 외부(인터넷) 연결에 동일한 Public IP를 사용

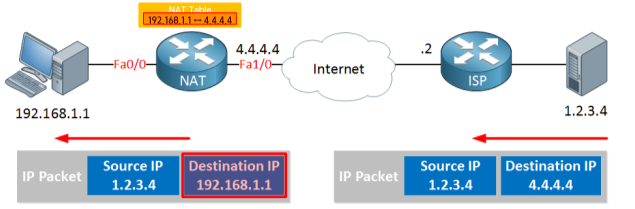

NAT TABLE

- 현재 장비에서 주소 변환 현황을 Table로 저장

- 되돌아오는 트래픽의 주소 변환은 별도의 설정 없이 NAT Table 참고해 재변환

- Local 주소: 네트워크 내부를 나타내는 주소

- Global 주소: 네트워크 외부를 나타내는 주소

- Inside Local: 내부에서 동작하는 내부 주소(사설 IP)

- Inside Global: 외부에서 변환돼 동작하는 내부 주소(공인 IP)

- Outside Local: 내부에서 동작하는 외부 주소

- Outside Global: 외부에서 변환돼 동작하는 외부 주소

Before NAT

Static NAT

- Src IP: PC IP

- Router를 거치는 과정에서 Src IP가 조직에서 사용 가능한 Public IP로 변환

- Dest IP: 서버 IP

Dynamic NAT

- Src IP: PC IP

- Router를 거치는 과정에서 Src IP가 Router의 Public IP Pool 중 하나의 Public IP로 변환

- Dest IP: 서버 IP

PAT

- Src IP: PC IP

- Router를 거치는 과정에서 Src IP가 Router의 Public IP로, Source Port가 Random하게 변경

- Dest IP: 서버 IP

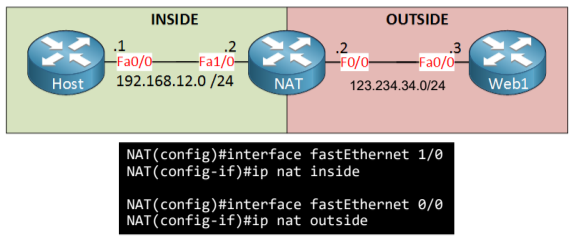

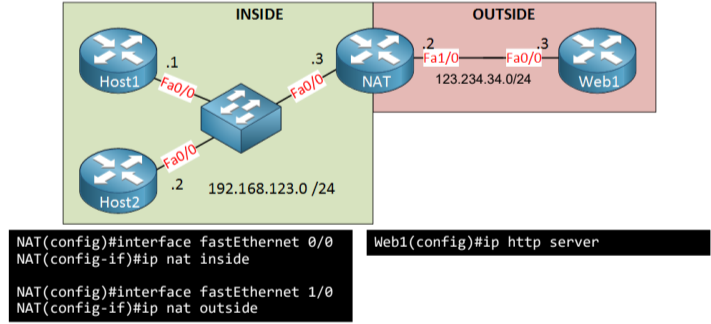

NAT Configuration

Static NAT

-

구역 지정

NAT(config)#interface fastEtherent 1/0

NAT(config-if)#ip nat inside

NAT(config)#interface fastEtherent 0/0

NAT(config-if)#ip nat outside -

Static NAT 규칙 구성

- 내부 192.168.12.1 IP를 외부 123.234.34.10 IP로 변경

NAT(config)#ip nat inside source static 192.168.12.1 123.234.34.10- 192.168.12.1: Inside local

- 123.234.34.10: Inside global

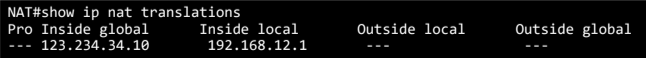

- 확인

NAT# show ip nat translations

- NAT Table

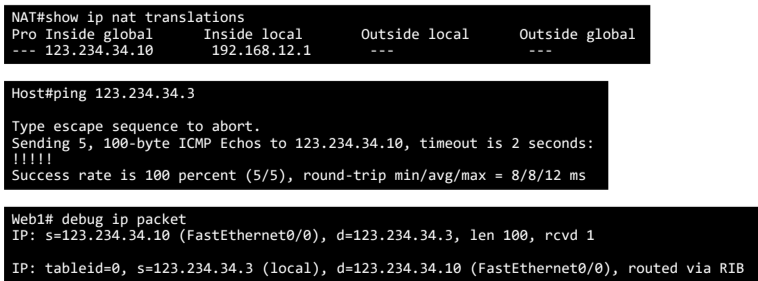

Dynamic NAT

-

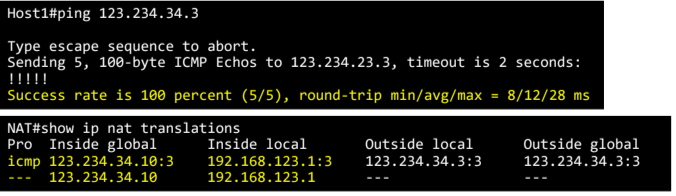

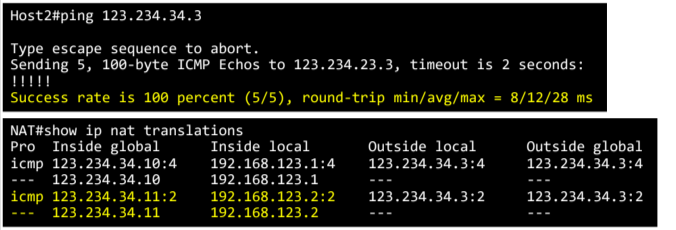

NAT 구역 지정

NAT(config)#interface fastEtherent 0/0

NAT(config-if)#ip nat inside

NAT(config)#interface fastEtherent 1/0

NAT(config-if)#ip nat outside -

IP 변환에 사용될 Pool 생성

- 123.234.34.10 ~ 123.234.34.20 사용

NAT(config)#ip nat pool MYPOOL 123.234.34.10 123.234.34.20 prefix-length 24

- IP 변환 대상 Host 지정

- ACL 사용 Host 지정

NAT(config)#access-list 1 permit 192.168.123.0 0.0.0.255- ACL-> 필터. Permit/Deny-> 차단/허용

- 192.168.123.0: 주소 변환 대상 내부 Network

- 0.0.0.255: 192.168.123.1 ~ 192.168.123.254 을 대상으로 하겠다

- ACL과 Pool 활용해 NAT 설정

- ACL 1에 해당되는 IP는 MYPOOL의 IP로 변환

NAT(config)#ip nat insdie source list 1 pool MYPOOL- List: Inside Local 192.168.128.1 ~ 192.168.128.254

- MYPOOL: Inside global 123.234.34.10 ~ 123.234.34.20

- 확인

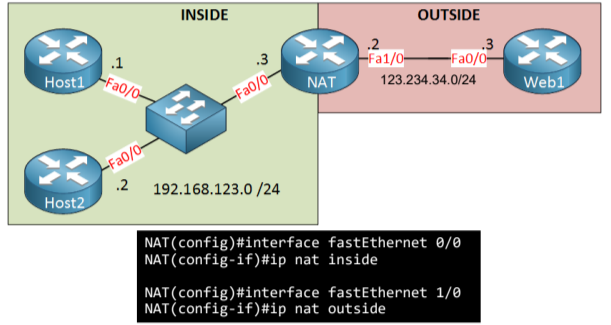

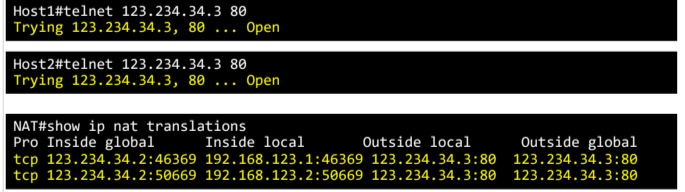

PAT

-

NAT 구역 지정

NAT(config)#interface fastEthernet 0/0

NAT(config-if)#ip nat inside

NAT(config)#interface fastEthernet 1/0

NAT(config-if)#ip nat outside

WEB1(config)#ip http server -

IP 변환 대상 Host 지정

- ACL 사용 Host 지정

NAT(config)#access-list 1 permit 192.168.123.0 0.0.0.255- 0.0.0.255: 역 서브넷마스크

- ACL 활용해 PAT 설정

- ACL 1에 해당 되는 IP는 FastEthernet 1/0의 IP로 변경

NAT(config)#ip nat inside source list 1 interface fastEthernet 1/0 overload - POOL 설정 X: Router의 공인IP로 변환

- 확인

- PAT 테이블 존재 X

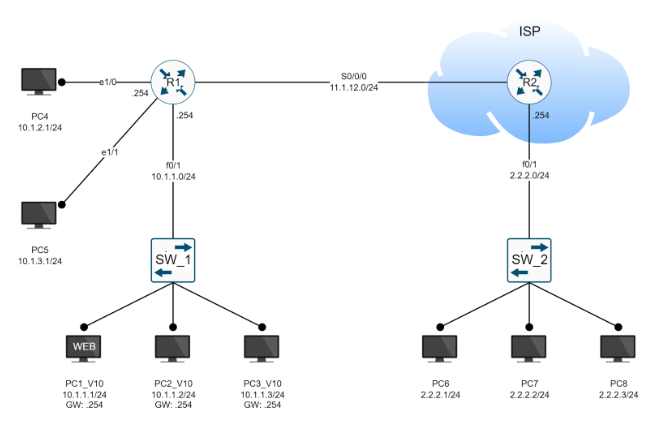

실습

- R1은 외부 통신을 위해 Default Route 사용

- R1(config)#ip route 0.0.0.0 0.0.0.0 11.1.12.2

- PC와 PC6이 통신이 불가능한 이유는?

- ISP에서는 Private Network에 대해 라우팅하지 않음

- PC4에서 외부 통신할 때, 211.239.123.1로 변경되어 나가도록 R1에서 설정하시오.

- Static NAT 사용

- INSIDE Local: 10.1.2.1

- INSIDE Global: 211.239.123.1

- R1(config)#interface e1/0

ip nat inside

R1(config)#interface s0/0/0

ip nat outside

ip nat inside source static 10.1.2.1 211.239.123.1 - R2(config)#ip route 211.239.123.1 255.255.255.255. 11.1.12.1

- 기존 NAT 삭제 후 회사 내부의 모든 Host들이 외부 통신을 할 때, 211.239.123.129 ~ 254 사이의 IP로 변경되어 나가도록 R1에서 설정하시오.

-

R1(config)# no ip nat inside source static 10.1.3.1 211.239.123.2 (기존 테이블 삭제)

-

R1(config)#ip nat pool MYPOOL 211.239.123.129 211.239.123.254 netmask 255.255.255.0

access-list 1 permit 10.1.0.0 0.0.255.255 -

R1(config)#interface fa0/1

ip nat inside

ip nat inside source list 1 pool MYPOOL -

R2(config)# ip route 211.239.123.128 255.255.255.128 11.1.12.1

- R1은 외부 통신을 위해 Default Route 사용

- R1(config)#ip route 0.0.0.0 0.0.0.0 11.1.12.2

- PAT의 동작 방식은 무엇인가요?

- ACL에 의해 지정된 Inside의 IP가 PAT 동작 장비의 공인IP로 변환

- NAT= Private IP:Public IP/ 1:1

- PAT= Private Ip:Public IP/ n:1

- 되돌아 오는 Traffic 구분을 Private IP로 변경하기 위해 Src Port 번호 변환/ 기록(NAT

Table)

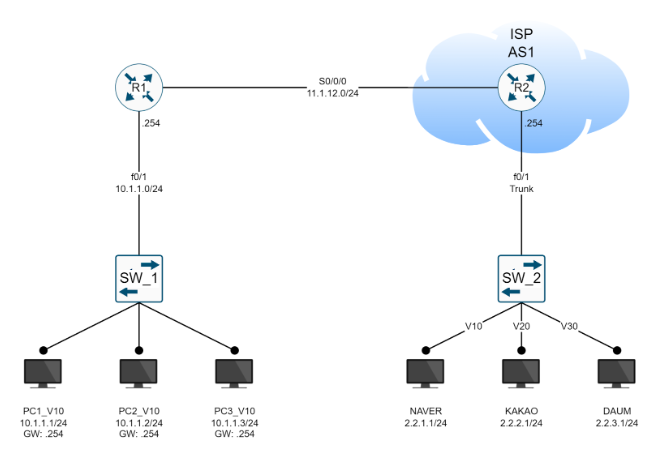

- Customer A 내부 호스트들이 모든 외부 통신을 R1의 S0/0/0로 PAT되도록 설정하시오.

- R1(config)# interface fa0/1

ip nat inside - R1(config)# interface s0/0/0

ip nat outside - R1(config)# access-list 1 permit 10.1.1.0 0.0.0.255

ip nat inisde source list 1 interface s0/0/0 overload

- PAT 환경에서 외부에서 시작해 내부로 들어오는 방법

- PAT 환경에서 NAT Table은 내부에서 시작해 외부로 나가면서 만들어지기 때문에 외부에서 시작하는 Traffic은 내부로 들어올 수 없음