HTTPS

HTTPS는 HTTP Secure의 약자로, 단어 뜻 그대로 기존의 HTTP 프로토콜을 더 안전하게(Secure) 사용할 수 있음을 의미한다.

HTTP + SSL/TLS 프로토콜 = HTTPS

HTTPS는 HTTP와 달리 요청과 응답으로 오가는 내용을 암호화하기 때문에 더 안전하다.

암호화 방식

데이터를 암호화할 때에는 암호화에 필요한 키, 복호화에 필요한 키가 있다. 이 때 암호화와 복호화할 때 사용하는 키가 동일하다면 대칭 키 암호화 방식, 다르면 공개 키 암호화 방식이라고 한다.

- 대칭 키 암호화 방식

- 하나의 키만 존재

- 암호화할 때 사용한 키로만 복호화가 가능함

- 공개 키 방식에 비해 연산 속도가 빠르다는 장점

- 키를 주고 받는 과정에서 탈취 당했을 경우에는 암호화가 소용 없어지기 때문에 키 관리에 신경을 써야함

- 공개 키(비대칭 키) 암호화 방식

- 두 개의 키를 사용 (공개 키/비밀 키)

- 공개 키는 공개되어 있어 누구든지 접근 가능하며, 공개 키를 사용해서 암호화한 데이터를 보내면 비밀 키를 가진 사람만 그 내용을 복호화할 수 있음

- 보통 요청을 보내는 사용자가 공개 키를, 요청을 받는 서버가 비밀 키를 가짐

- 서버가 해킹당하는 게 아닌 이상 탈취되지 않음

- 대칭 키 방식보다 보안성이 더 좋으나 복잡한 연산이 필요해 더 많은 시간을 소모하는 단점

SSL/TLS 프로토콜

서버와 클라이언트간의 CA를 통해 서버를 인증하는 과정과 데이터를 암호화하는 과정을 아우른 프로토콜을 SSL 또는 TLS이라고 한다. (여기서 SSL이 표준화되며 바뀐 이름이 TLS이므로 사실상 같은 프로토콜이라고 생각하면 됨)

SSL/TLS 특징

- CA를 통한 인증서 사용

- 대칭 키, 공개 키 암호화 방식을 모두 사용

SSL/TLS 프로토콜이 어떤 과정을 거쳐 서버 인증과 데이터 암호화를 진행하는지 알아보자.

인증서와 CA(Certificate Authority)

HTTPS를 사용하면 브라우저가 서버의 응답과 함께 전달된 인증서를 확인할 수 있다. 이러한 인증서는 서버의 신원을 보증해준다. 인증서를 발급해주는 공인된 기관들을 Certificate Authority, CA라고 부른다.

-

서버는 인증서를 발급받기 위해서 CA로 서버의 정보와 공개 키를 전달한다. CA는 서버의 정보와 공개 키를 CA의 비밀 키로 암호화하여 인증서를 발급한다.

-

서버는 클라이언트에게 요청을 받으면 CA에게 발급받은 인증서를 보내준다.

-

브라우저는 우선 해당 인증서가 리스트에 있는 CA가 발급한 인증서인지 확인하고, 리스트에 있는 CA라면 해당하는 CA의 공개 키를 사용해서 인증서의 복호화를 시도한다.

사용자가 사용하는 브라우저는 CA들의 리스트와 공개 키를 내장하고 있다.

CA의 비밀 키로 암호화된 데이터(인증서)는 CA의 공개 키로만 복호화가 가능하므로, 정말로 CA에서 발급한 인증서가 맞다면 복호화가 성공적으로 진행되어야 한다.

- 복호화 성공 -> 클라이언트가 서버의 정보와 공개 키를 얻게 됨과 동시에 해당 서버가 신뢰할 수 있는 서버임을 알 수 있게 됨

- 실패 -> 서버가 보내준 인증서가 신뢰할 수 없는 인증서임을 확인하게 됨

공개 키 암호화 방식은 보안은 확실하지만, 복잡한 연산이 필요하여 더 많은 시간을 소모한다. 따라서 모든 요청에서 공개 키 암호화 방식을 사용하는 것은 효율이 좋지 않다.

앞서 말한 문제에 의해 공개 키를 사용해서 데이터를 암호화하여 요청과 응답을 주고받는 용도로는 사용할 수 없다.

대칭 키 전달

클라이언트와 서버가 함께 사용하게 될 대칭 키를 주고 받을 때에 공개 키를 사용한다.

대칭 키는 속도는 빠르지만, 전달 과정에서 탈취될 수 있다는 위험성이 있는데, 클라이언트가 서버로 대칭 키를 보낼 때 서버의 공개 키를 사용해서 암호화하여 보내준다면 위험성이 줄어든다.

-

클라이언트는 데이터를 암호화하여 주고받을 때 사용할 대칭 키를 생성한다.

-

생성한 대칭 키를 서버의 공개 키로 암호화하여 서버로 전달한다.

-

서버는 전달받은 데이터를 비밀 키로 복호화하여 대칭 키를 확보한다.

HTTPS 서버 구현 실습

HTTPS 사설 인증서 발급

mkcert 라는 프로그램을 이용해서 로컬 환경에서 신뢰할 수 있는 인증서를 만든다.

- mkcert install

$ brew install mkcert - 인증서 생성

- 로컬을 인증된 발급기관으로 추가

$ mkcert -install - 로컬 환경에 대한 인증서 만들기

$ mkcert -key-file key.pem -cert-file cert.pem localhost 127.0.0.1 ::1

여기까지 순서대로 잘 입력했다면, cert.pem, key.pem 이라는 파일이 생성된 것을 확인할 수 있다.

HTTPS 서버 작성

아래 두 가지 방법 모두 위에서 발급한 인증서 파일의 저장 경로를 확인해야 함!

-

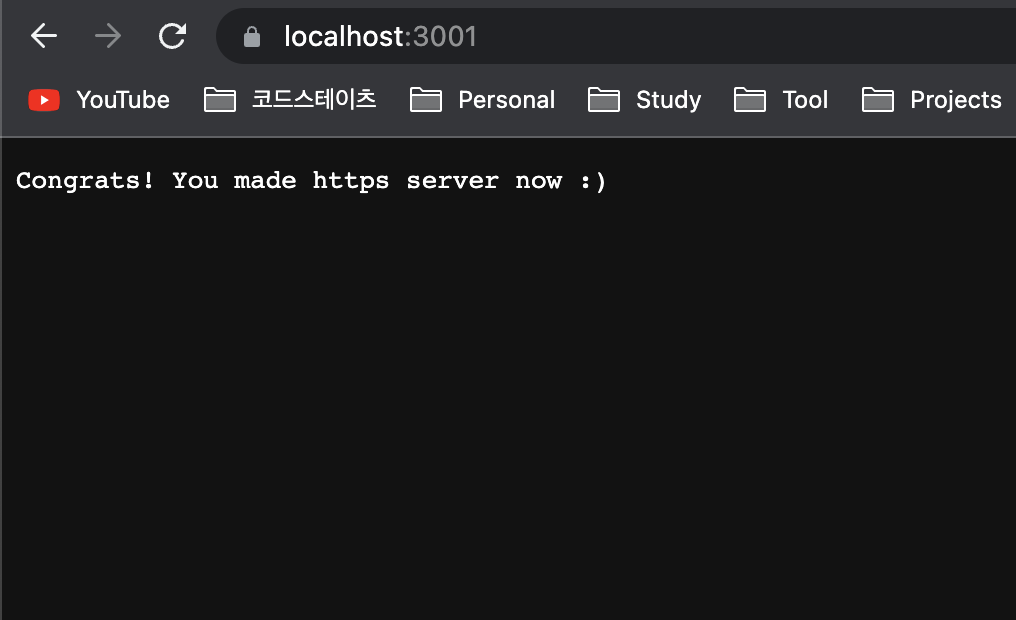

Node.js 환경에서 https 모듈 이용하여 작성

const https = require('https'); const fs = require('fs'); https .createServer( { key: fs.readFileSync(__dirname + '/key.pem', 'utf-8'), cert: fs.readFileSync(__dirname + '/cert.pem', 'utf-8'), }, function (req, res) { res.write('Congrats! You made https server now :)'); res.end(); } ) .listen(3001);여기서

__dirname은 노드에서 제공하는 키워드로, 경로에 대한 정보를 제공한다.

console.log를 찍어보면 현재 파일의 파일명을 제외한 절대경로가 출력되는 것을 알 수 있다.

__filename이라는 키워드도 있는데, 이 것은 현재 파일의 파일명을 포함한 절대경로를 담고있다. -

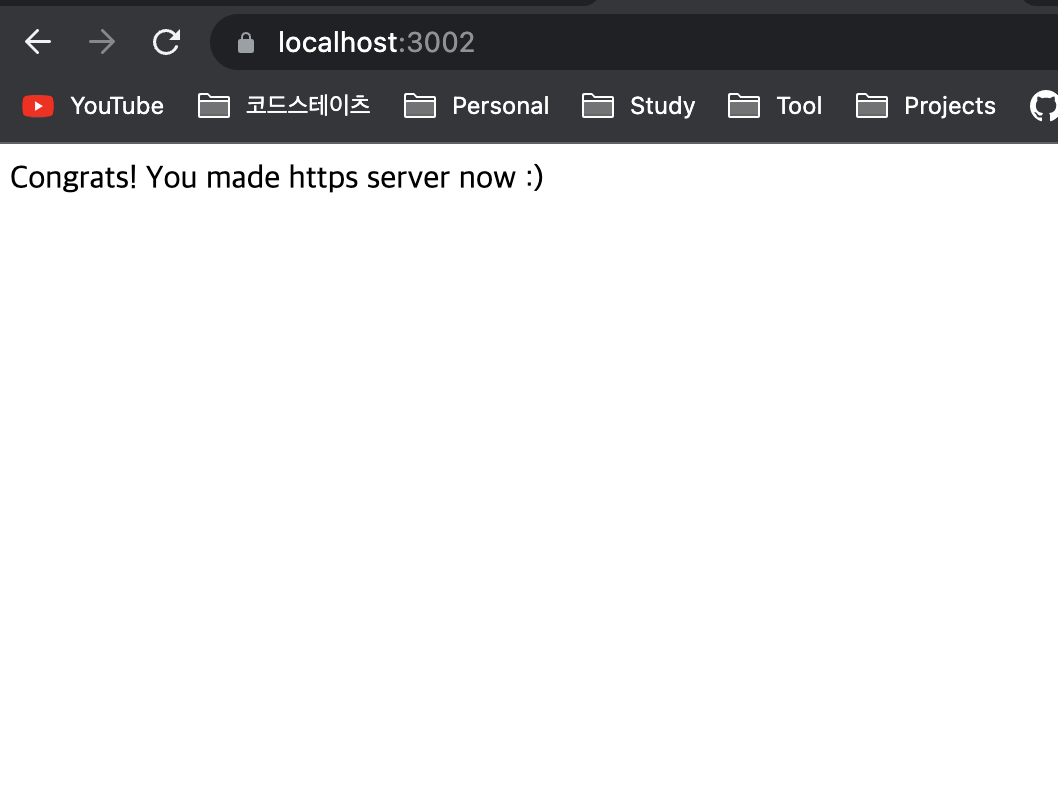

express.js 이용

const https = require('https'); const fs = require('fs'); const express = require('express'); const app = express(); https .createServer( { key: fs.readFileSync(__dirname + '/key.pem', 'utf-8'), cert: fs.readFileSync(__dirname + '/cert.pem', 'utf-8'), }, app.use('/', (req, res) => { res.send('Congrats! You made https server now :)'); }) ) .listen(3002);물론 express.js를 이용하려면 install을 먼저 해줘야 한다.

두 방법 모두 잘 나온다..!