Site to Site 실습은 총 8가지 파트로 나뉜다.

- VPC 생성

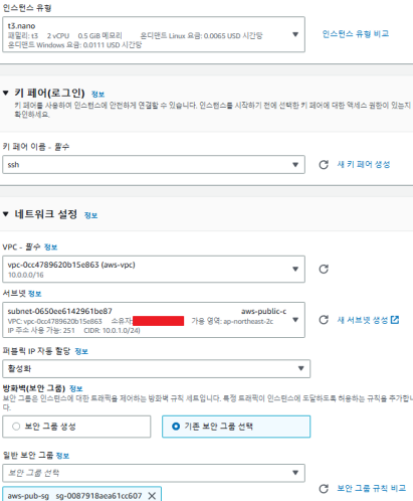

- custom vpc ec2 instance 생성

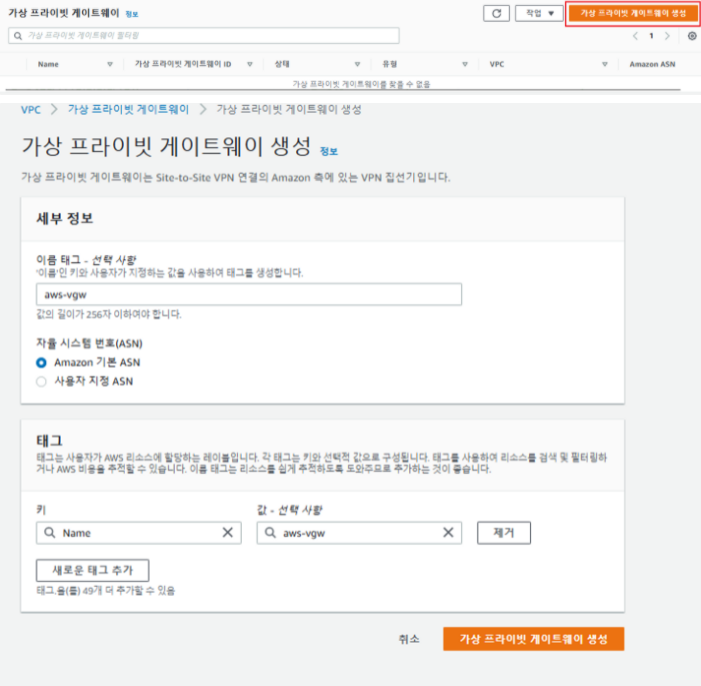

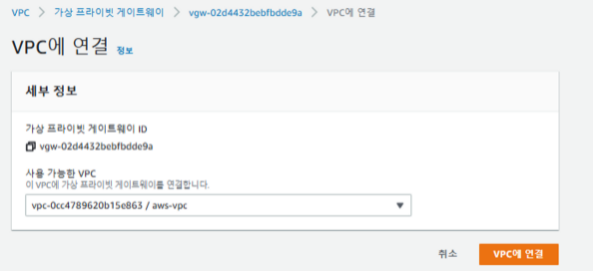

- VGW 생성하기

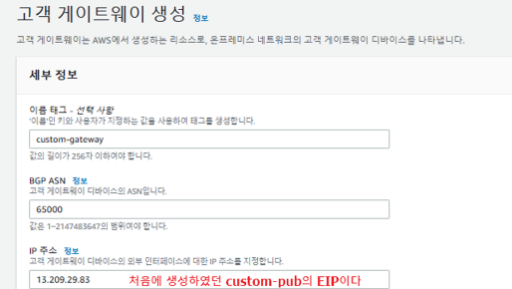

- Customer Gateway 생성하기

- VPN 연결 1

- VPN 연결 2

- aws ec2 instance 생성

- 핑 테스트

VPC 생성

aws-vpc와 custom-vpc 총 2개의 VPC를 생성하도록 한다.

aws-vpc 생성 ( cloudformation ) ( 퍼블릭 서브넷만 가지고 있다. )

Parameters:

EnvironmentName:

Description: An environment name that is prefixed to resource names

Type: String

Default: "aws"

VpcCIDR:

Description: Please enter the IP range (CIDR notation) for this VPC

Type: String

Default: 10.0.0.0/16

PublicSubnet1CIDR:

Description: Please enter the IP range (CIDR notation) for the public subnet in the first Availability Zone

Type: String

Default: 10.0.0.0/24

PublicSubnet2CIDR:

Description: Please enter the IP range (CIDR notation) for the public subnet in the second Availability Zone

Type: String

Default: 10.0.1.0/24

PrivateSubnet1CIDR:

Description: Please enter the IP range (CIDR notation) for the private subnet in the first Availability Zone

Type: String

Default: 10.0.2.0/24

PrivateSubnet2CIDR:

Description: Please enter the IP range (CIDR notation) for the private subnet in the second Availability Zone

Type: String

Default: 10.0.3.0/24

Resources:

VPC:

Type: AWS::EC2::VPC

Properties:

CidrBlock: !Ref VpcCIDR

EnableDnsSupport: true

EnableDnsHostnames: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-vpc

InternetGateway:

Type: AWS::EC2::InternetGateway

Properties:

Tags:

- Key: Name

Value: !Ref EnvironmentName

InternetGatewayAttachment:

Type: AWS::EC2::VPCGatewayAttachment

Properties:

InternetGatewayId: !Ref InternetGateway

VpcId: !Ref VPC

PublicSubnet1:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 0, !GetAZs '' ]

CidrBlock: !Ref PublicSubnet1CIDR

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-a

PublicSubnet2:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 2, !GetAZs '' ]

CidrBlock: !Ref PublicSubnet2CIDR

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-c

PrivateSubnet1:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 0, !GetAZs '' ]

CidrBlock: !Ref PrivateSubnet1CIDR

MapPublicIpOnLaunch: false

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-a

PrivateSubnet2:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 2, !GetAZs '' ]

CidrBlock: !Ref PrivateSubnet2CIDR

MapPublicIpOnLaunch: false

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-c

NatGateway1EIP:

Type: AWS::EC2::EIP

DependsOn: InternetGatewayAttachment

Properties:

Domain: vpc

NatGateway2EIP:

Type: AWS::EC2::EIP

DependsOn: InternetGatewayAttachment

Properties:

Domain: vpc

NatGateway1:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt NatGateway1EIP.AllocationId

SubnetId: !Ref PublicSubnet1

NatGateway2:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt NatGateway2EIP.AllocationId

SubnetId: !Ref PublicSubnet2

PublicRouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-rt

DefaultPublicRoute:

Type: AWS::EC2::Route

DependsOn: InternetGatewayAttachment

Properties:

RouteTableId: !Ref PublicRouteTable

DestinationCidrBlock: 0.0.0.0/0

GatewayId: !Ref InternetGateway

PublicSubnet1RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PublicRouteTable

SubnetId: !Ref PublicSubnet1

PublicSubnet2RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PublicRouteTable

SubnetId: !Ref PublicSubnet2

PrivateRouteTable1:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-a-rt

DefaultPrivateRoute1:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateRouteTable1

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref NatGateway1

PrivateSubnet1RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PrivateRouteTable1

SubnetId: !Ref PrivateSubnet1

PrivateRouteTable2:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-c-rt

DefaultPrivateRoute2:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateRouteTable2

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref NatGateway2

PrivateSubnet2RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PrivateRouteTable2

SubnetId: !Ref PrivateSubnet2custom-vpc 생성 ( cloudformation ) ( 퍼블릭 서브넷과 프라이빗 서브넷 모두 가지고 있다. )

Parameters:

EnvironmentName:

Description: An environment name that is prefixed to resource names

Type: String

Default: "custom"

VpcCIDR:

Description: Please enter the IP range (CIDR notation) for this VPC

Type: String

Default: 192.168.0.0/16

PublicSubnet1CIDR:

Description: Please enter the IP range (CIDR notation) for the public subnet in the first Availability Zone

Type: String

Default: 192.168.0.0/24

PublicSubnet2CIDR:

Description: Please enter the IP range (CIDR notation) for the public subnet in the second Availability Zone

Type: String

Default: 192.168.1.0/24

PrivateSubnet1CIDR:

Description: Please enter the IP range (CIDR notation) for the private subnet in the first Availability Zone

Type: String

Default: 192.168.2.0/24

PrivateSubnet2CIDR:

Description: Please enter the IP range (CIDR notation) for the private subnet in the second Availability Zone

Type: String

Default: 192.168.3.0/24

Resources:

VPC:

Type: AWS::EC2::VPC

Properties:

CidrBlock: !Ref VpcCIDR

EnableDnsSupport: true

EnableDnsHostnames: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-vpc

InternetGateway:

Type: AWS::EC2::InternetGateway

Properties:

Tags:

- Key: Name

Value: !Ref EnvironmentName

InternetGatewayAttachment:

Type: AWS::EC2::VPCGatewayAttachment

Properties:

InternetGatewayId: !Ref InternetGateway

VpcId: !Ref VPC

PublicSubnet1:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 0, !GetAZs '' ]

CidrBlock: !Ref PublicSubnet1CIDR

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-a

PublicSubnet2:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 2, !GetAZs '' ]

CidrBlock: !Ref PublicSubnet2CIDR

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-c

PrivateSubnet1:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 0, !GetAZs '' ]

CidrBlock: !Ref PrivateSubnet1CIDR

MapPublicIpOnLaunch: false

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-a

PrivateSubnet2:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref VPC

AvailabilityZone: !Select [ 2, !GetAZs '' ]

CidrBlock: !Ref PrivateSubnet2CIDR

MapPublicIpOnLaunch: false

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-c

NatGateway1EIP:

Type: AWS::EC2::EIP

DependsOn: InternetGatewayAttachment

Properties:

Domain: vpc

NatGateway2EIP:

Type: AWS::EC2::EIP

DependsOn: InternetGatewayAttachment

Properties:

Domain: vpc

NatGateway1:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt NatGateway1EIP.AllocationId

SubnetId: !Ref PublicSubnet1

NatGateway2:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt NatGateway2EIP.AllocationId

SubnetId: !Ref PublicSubnet2

PublicRouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-public-rt

DefaultPublicRoute:

Type: AWS::EC2::Route

DependsOn: InternetGatewayAttachment

Properties:

RouteTableId: !Ref PublicRouteTable

DestinationCidrBlock: 0.0.0.0/0

GatewayId: !Ref InternetGateway

PublicSubnet1RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PublicRouteTable

SubnetId: !Ref PublicSubnet1

PublicSubnet2RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PublicRouteTable

SubnetId: !Ref PublicSubnet2

PrivateRouteTable1:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-a-rt

DefaultPrivateRoute1:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateRouteTable1

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref NatGateway1

PrivateSubnet1RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PrivateRouteTable1

SubnetId: !Ref PrivateSubnet1

PrivateRouteTable2:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref VPC

Tags:

- Key: Name

Value: !Sub ${EnvironmentName}-private-c-rt

DefaultPrivateRoute2:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateRouteTable2

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref NatGateway2

PrivateSubnet2RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

RouteTableId: !Ref PrivateRouteTable2

SubnetId: !Ref PrivateSubnet2custom vpc ec2 instance 생성

https://console.aws.amazon.com/ec2 에 접속하여 ec2 instance를 생성해주도록 한다.

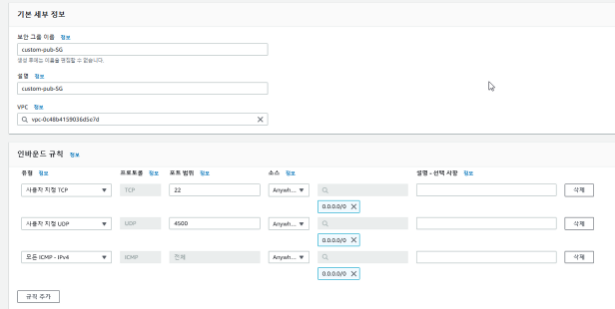

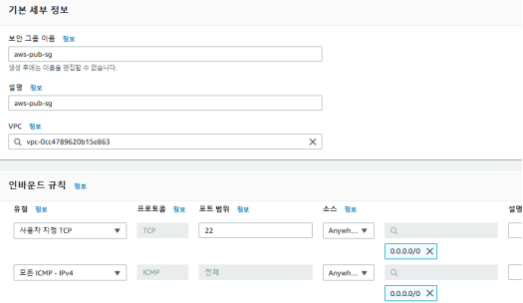

우선 인스턴스를 생성하기 전에 보안그룹을 생성해준다.

보안그룹 정보

Openswan은 udp 4500 포트를 사용하기 때문에 열어주도록 한다.

그리고 터미널 접속을 위해 SSH Port인 TCP 22번도 열어주도록 한다.

그리고 핑을 주고 받을수 있도록 모든 ICMP를 허용해주도록 한다.

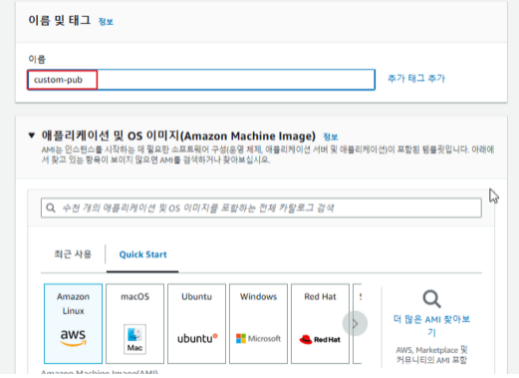

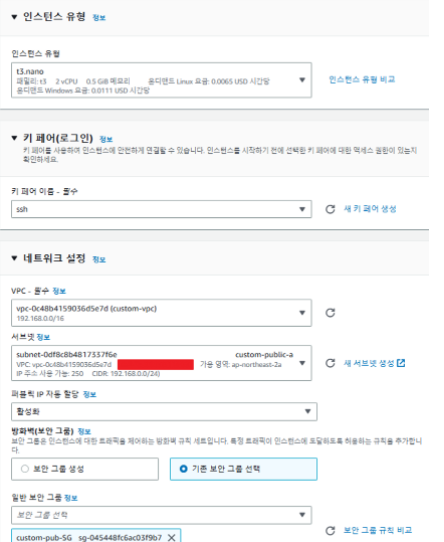

이제 인스턴스를 생성해주도록 한다. 이름은 custom-pub로 지정해 주었다.

사진과 같이 퍼블릭 서브넷과, 보안그룹을 선택하고, ssh 접속을 위해 키페어도 생성해준다.

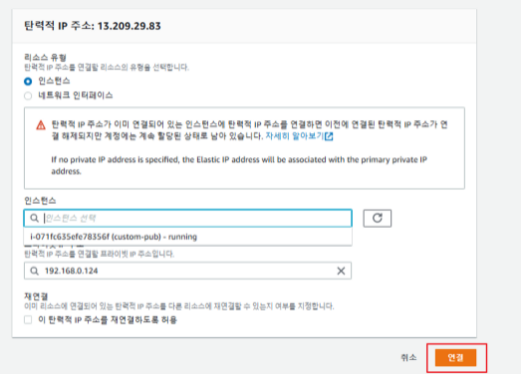

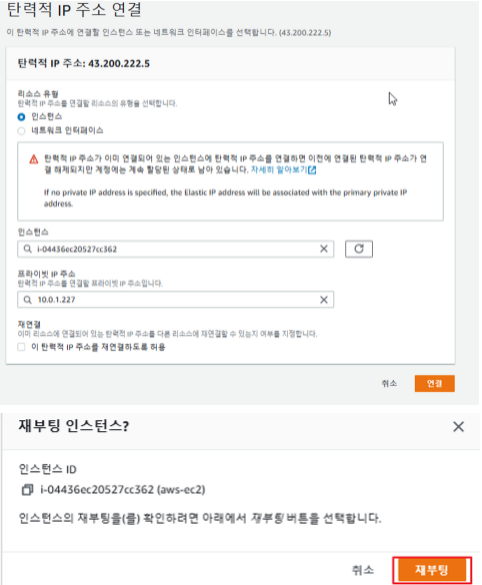

인스턴스를 생성한 후 EIP를 생성하고 연결해주도록 한다.

재부팅 한 후 해당 인스턴스의 터미널로 접속하여 다음 명령어를 입력해주도록 한다.

#!/bin/bash

sudo yum install openswan -yVGW 생성하기

https://console.aws.amazon.com/vpc에 들어가서 VGW를 생성하도록 한다.

AWS 기본값은 64512이다.

이제 aws-vpc로 연결을 진행한다.

Customer Gateway 생성하기

https://console.aws.amazon.com/vpc 에서 다음을 선택해준다.

가상 사설 네트워크(VPN) > 고객 게이트웨이

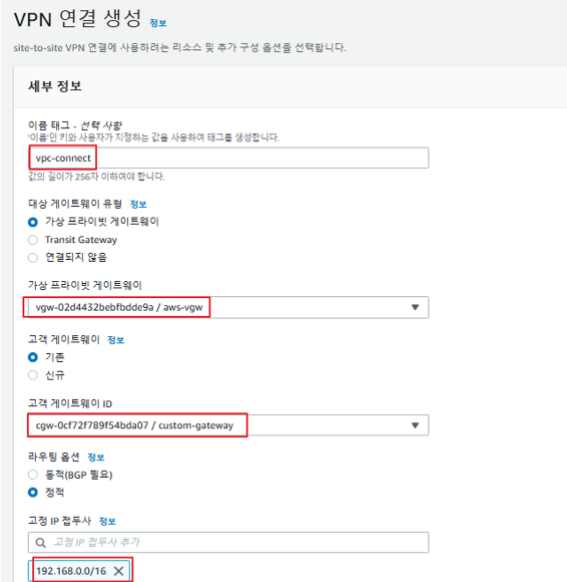

VPN 연결 1

https://console.aws.amazon.com/vpc 에서 설정한다.

vpc>site-to-site 연결에 들어가서 VPN 연결을 생성해준다.

이름은 vpc-connect로 설정한다.

라우팅 옵션을 정적으로 바꾸고 custom-vpc의 cidr 대역을 적어주었다.

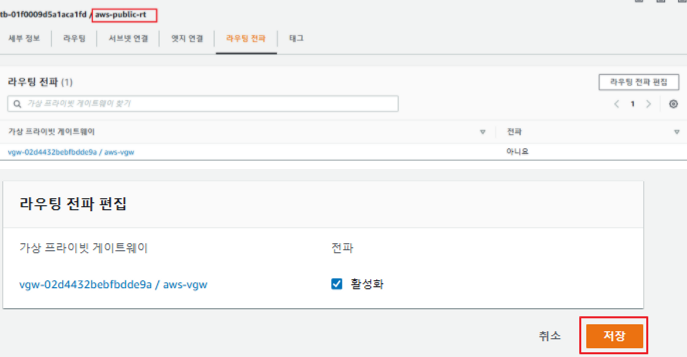

이후 라우팅 테이블을 설정한다.

먼저 aws-public-rt에 들어가서 라우팅 전파를 활성화 시킨다.

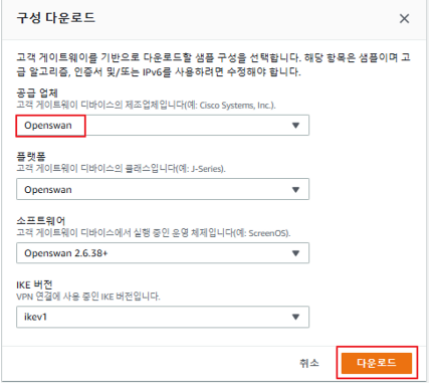

이후 다시 vpc>site-to-site 연결 에 들어가서 구성을 다운로드 해준다.

openswan을 선택하고 다운로드 한다.

VPN 연결 2

https://console.aws.amazon.com/ec2 에 들어간다.

custom-pub instance의 터미널로 접속한다.

#!/bin/bash

cat << EOF > /etc/sysctl.conf

net.ipv4.ip_forward = 1

net.ipv4.conf.default.rp_filter = 0

net.ipv4.conf.default.accept_source_route = 0

EOF

sudo sysctl -psudo vi /etc/ipsec.conf

→ include /etc/ipsec.d/*.conf 가 주석처리가 되어있을 경우 제거한다.

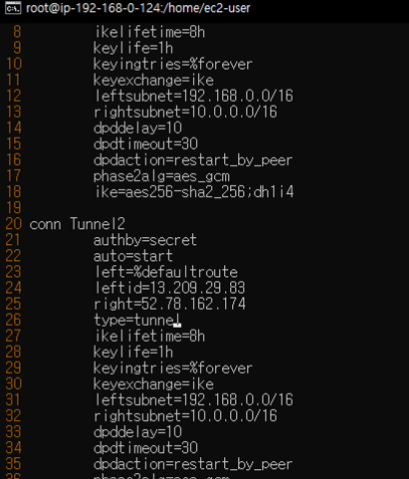

cat << EOF > /etc/ipsec.d/aws.conf

< 다운받은 구성파일 내용 >

conn Tunnel1

conn Tunnel2 내용이 들어가야한다.

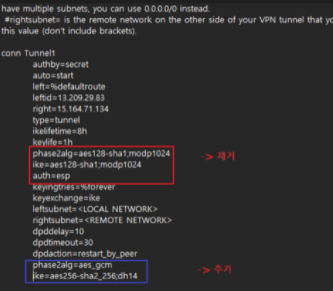

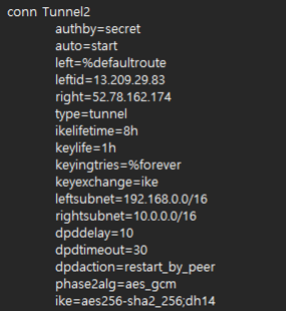

EOF구성파일의 내용은 다음과 같다.

해당 부분은 주석처리하거나 삭제를 진행한다.

phase2alg=aes128-sha1;modp1024

ike=aes128-sha1;modp1024

auth=esp

해당 부분은 추가해준다.

phase2alg=aes_gcm

ike=aes256-sha2_256;dh14

그리고 leftsubnet 부분에는 custom-vpc 대역인 192.168.0.0/16을 작성해준다.

rightsubnet 부분에는 aws-vpc 대역인 10.0.0.0/16을 작성해준다.

→ tunnel2도 동일하게 진행하고 붙여넣기한다.

대충 이런식으로 터널 2개를 작성한다.

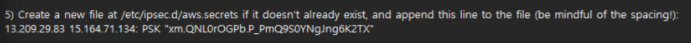

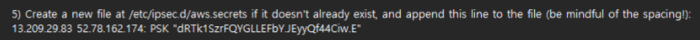

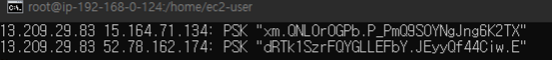

이제 sudo vim /etc/ipsec.d/aws.secrets 로 접속하여 연결키를 설정해준다.

구성파일에 있는 Tunnel1의 5번 값을 그대로 붙여넣는다.

구성파일에 있는 Tunnel2의 5번 값을 그대로 붙여 넣는다.

sudo vim /etc/ipsec.d/aws.secrets의 내용은 다음과 같다.

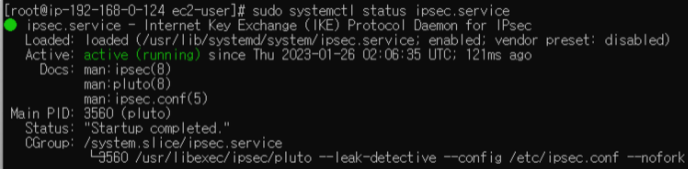

이제 ipsec을 구동시킨다.

sudo systemctl start ipsec.service

sudo systemctl enable ipsec.service

sudo systemctl status ipsec.service

active 상태를 확인한다.

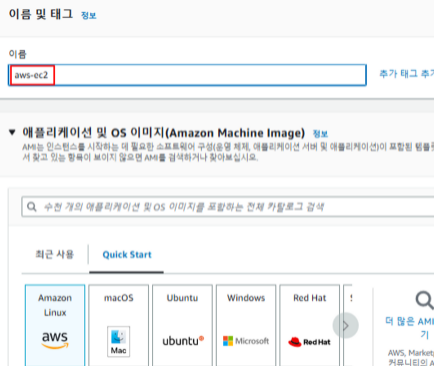

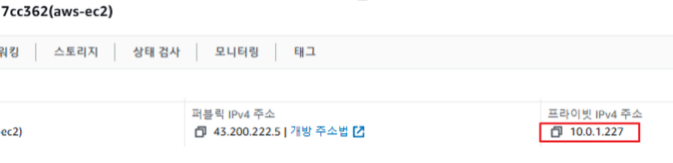

aws ec2 instance 생성

https://console.aws.amazon.com/ec2 에 들어가서 aws ec2 instance를 생성하도록 한다.

보안그룹 생성

인스턴스 생성

aws-vpc의 public 서브넷에서 생성하고, 키페어도 선택해준다. 이후 생성한다.

이후 eip를 생성하여 연결한 후 재부팅을 진행한다.

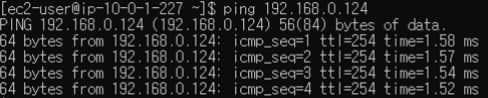

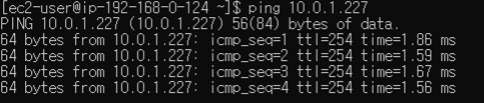

핑 테스트

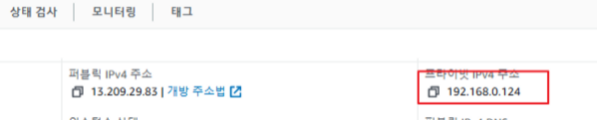

custom-pub instance 터미널에 접속하여 aws-ec2의 private-ip 주소로 ping을 전송해보도록 할 것이다.

ping 10.0.1.227

정상적으로 통신이 된 것을 확인 할 수 있다.

이제 마찬가지로 aws-ec2에서 custom-pub쪽으로 ping을 쏴보도록 할 것이다.

aws-ec2 터미널에 들어가서 custom-private-ip로 ping을 전송한다.

ping 192.168.0.124