컴퓨터망

27. internet Security

Network layer security

네트워크 계층에서도 보안이 필요한 이유

- 모든 클라이언트/서버 프로그램이 애플리케이션 계층에서 보호되는 것은 아니다

- 애플리케이션 계층의 모든 클라이언트/서버 프로그램이 TCP 서비스를 사용하는 것은 아니다 일부 프로그램은 UDP 서비스를 사용

- 라우팅 프로토콜과 같은 많은 응용 프로그램은 IP 서비스를 직접 사용

- IP 계층에서 보안 서비스가 필요

-

IP Security(IPSec)는 네트워크 수준에서 패킷 보안을 제공하기 위한 프로토콜 모음

-

IPSec은 IP 계층에 대한 인증된 기밀 패킷을 생성하는 데 도움이 된다

-

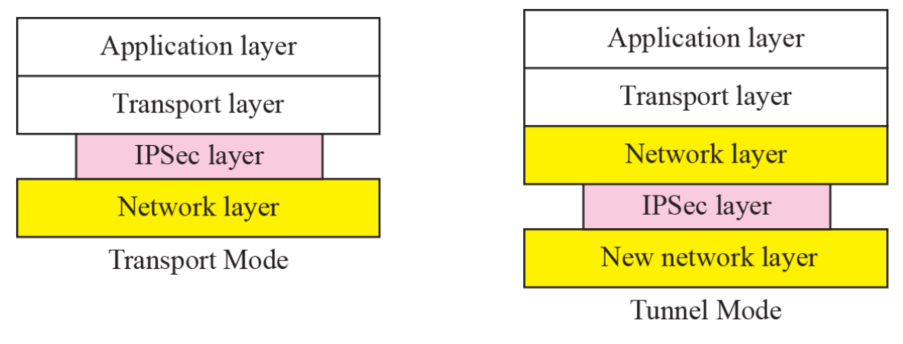

IPSec은 transport 모드 또는 tunnel 모드의 두 가지 모드 중 하나로 작동

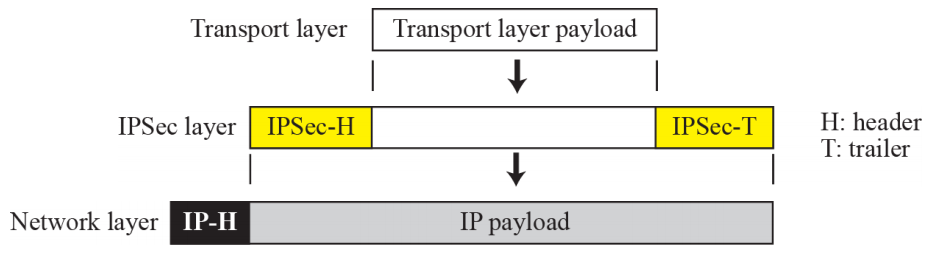

Transport mode

- transport 모드에서 IPSec은 transport 계층에서 네트워크 계층으로 전달되는 내용을 보호한다

- 즉, 그림과 같이 네트워크 계층에서 캡슐화할 페이로드를 보호

- transport 모드는 IP 헤더를 보호하지 않는다

- 즉, transport 모드는 전체 IP 패킷을 보호하지 않는다

- transport 계층(IP 계층 페이로드)의 패킷만 보호한다

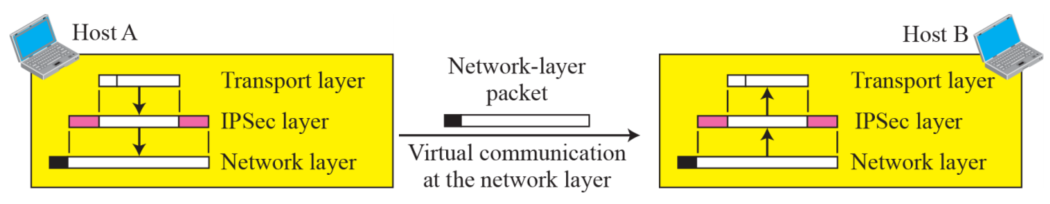

transport 모드의 IPSec은 IP 헤더를 보호하지 않는다

transport 계층에서 오는 정보만 보호한다

- 보내는 호스트는 IPSec을 사용하여 transport 계층에서 전달된 페이로드를 암호화한다

- 수신 호스트는 IPSec을 사용하여 인증을 확인하고 IP 패킷을 해독하고 이를 transport 계층으로 전달한다

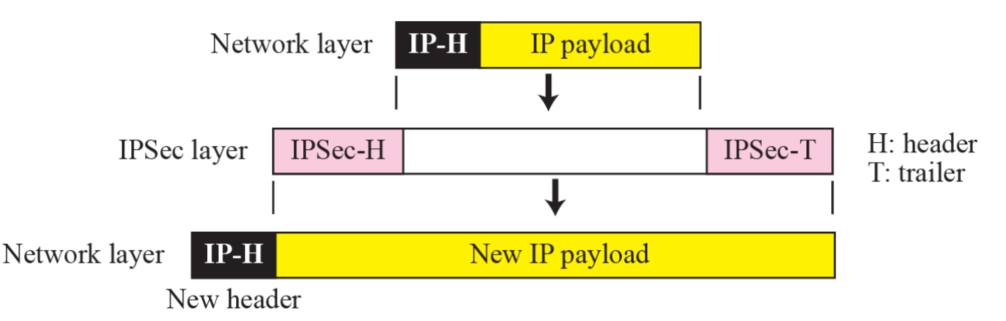

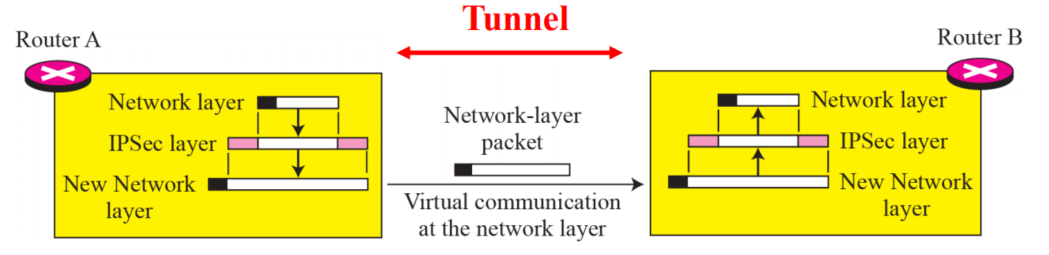

Tunnel mode

- 터널 모드에서 IPSec은 전체 IP 패킷을 보호한다

- 헤더를 포함한 IP 패킷을 받아 전체 패킷에 IPSec 보안 방식을 적용한 후 새로운 IP 헤더를 추가한다

- 전체 원본 패킷은 마치 전체 패킷이 가상의 터널을 통과하는 것처럼 발신자와 수신자 사이의 침입으로부터 보호된다

터널 모드의 IPSec은 원래 IP 헤더를 보호합니다.

- transport 모드에서 IPSec 계층은 transport 계층과 네트워크 계층 사이에 있다

- 터널 모드에서 네트워크 계층에서 IPSec 계층으로 이동한 다음 헤더를 씌우고 다시 네트워크 계층을 씌운다

Two security protocol

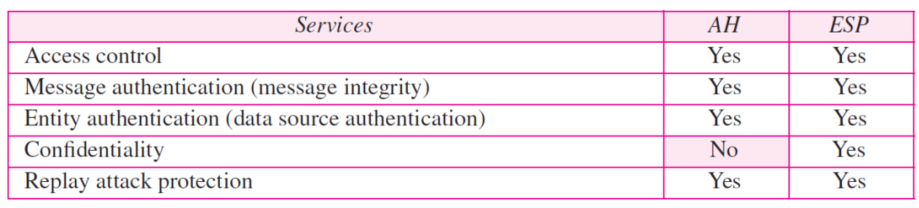

IPSec은 IP 수준에서 패킷에 대한 인증 및/또는 암호화를 제공하기 위해 두 가지 프로토콜(AH(인증 헤더) 프로토콜 및 ESP(Encapsulating Security Payload) 프로토콜)을 정의한다

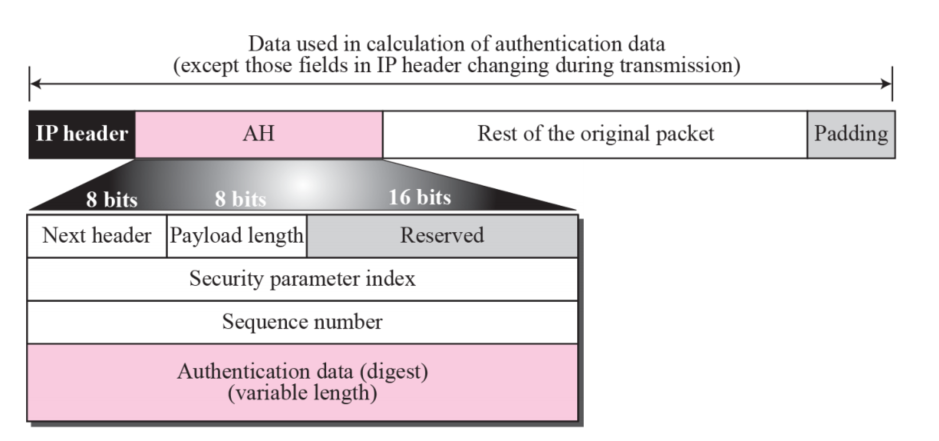

Authentication Header (AH)

- 인증 헤더(AH) 프로토콜은 소스 호스트를 인증하고 IP 패킷에 포함된 페이로드의 무결성을 보장하도록 설계되었다

- 이 프로토콜은 해시 함수와 대칭(비밀) 키를 사용하여 메시지 다이제스트를 생성한다

- 다이제스트는 인증 헤더에 삽입된다

- 그런 다음 AH는 모드(transport 또는 터널)에 따라 적절한 위치에 배치된다

AH 프로토콜은 소스 인증 및 데이터 무결성을 제공하지만 프라이버시는 보장하지 않는다

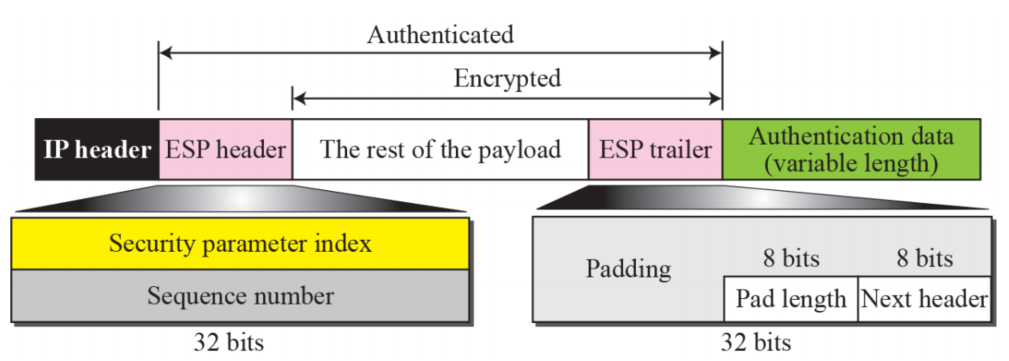

Encapsulatin Security Payload (ESP)

- AH 프로토콜은 기밀성을 제공하지 않고 소스 인증 및 데이터 무결성만 제공한다

- IPSec은 나중에 소스 인증, 무결성 및 기밀성을 제공하는 ESP(Encapsulating Security Payload)라는 대체 프로토콜을 정의했다

- ESP는 헤더와 트레일러를 추가한다

ESP는 소스 인증, 데이터 무결성 및 프라이버시를 제공합니다.

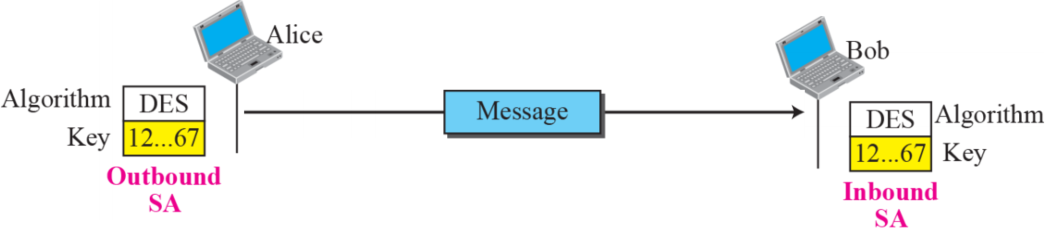

Security association

security association은 IPSec에 매우 중요하다

IPSec에는 두 호스트 간에 SA(security association)라는 논리적 관계가 필요하다

-

security association은 두 당사자 간의 계약이다

- 그들 사이에 보안 채널을 만든다

-

아웃바운드 SA 하나와 인바운드 SA 하나, 두 개의 SA(security association)가 있다고 말할 수 있다

-

그들 각각은 변수에 키 값을 저장하고 다른 변수에 암호화/복호화 알고리즘의 이름을 저장한다

- 두 당사자가 메시지 무결성 및 인증을 필요로 하는 경우 security association이 더 많이 포함될 수 있다

- 각 연결에는 메시지 무결성 알고리즘, 키 및 기타 매개변수와 같은 다른 데이터가 필요하다

- 당사자가 IPSec AH 또는 IPSec ESP와 같은 다양한 프로토콜에 대해 특정 알고리즘과 특정 매개변수를 사용해야 하는 경우 훨씬 더 복잡할 수 있다

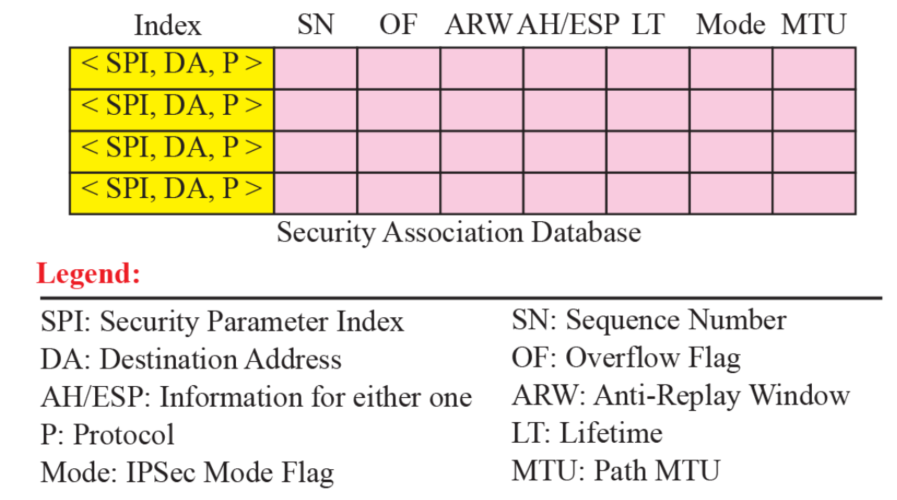

SAD

- 양방향 통신을 허용하려면 각 사이트에 인바운드 및 아웃바운드 SA가 모두 있어야 합니다.

- 즉, 데이터베이스로 수집할 수 있는 SA 세트가 필요하다

- 이 데이터베이스를 SAD(Security Association Database)라고 한다

- 데이터베이스는 각 행이 단일 SA를 정의하는 2차원 테이블로 생각할 수 있다

- 일반적으로 SAD는 인바운드와 아웃바운드의 두 가지이다

- 그림은 하나의 엔터티에 대한 아웃바운드 또는 인바운드 SAD의 개념을 보여준다

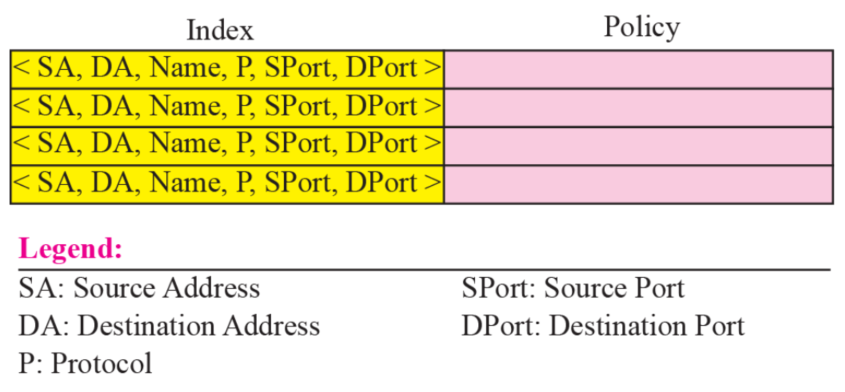

SPD

- IPSec 프로토콜을 사용하는 각 호스트는 SPD(보안 정책 데이터베이스)를 유지해야 한다

- 인바운드 SPD와 아웃바운드 SPD가 필요하다

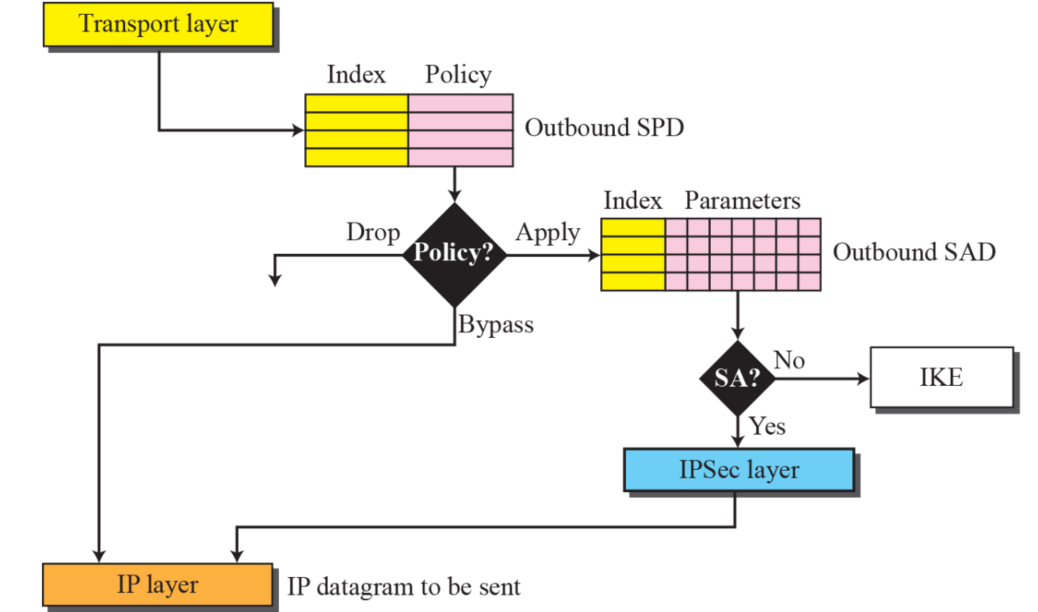

Outbound processing

- 패킷이 전송될 때 아웃바운드 SPD가 참조된다

- 그림은 발신자에 의한 패킷 처리이다

- 출력은 다음 세 가지 경우 중 하나다

- drop(패킷을 보낼 수 없음)

- bypass(보안 헤더 우회)

- apply(SAD에 따라 보안 적용, SAD가 없으면 새로 생성)

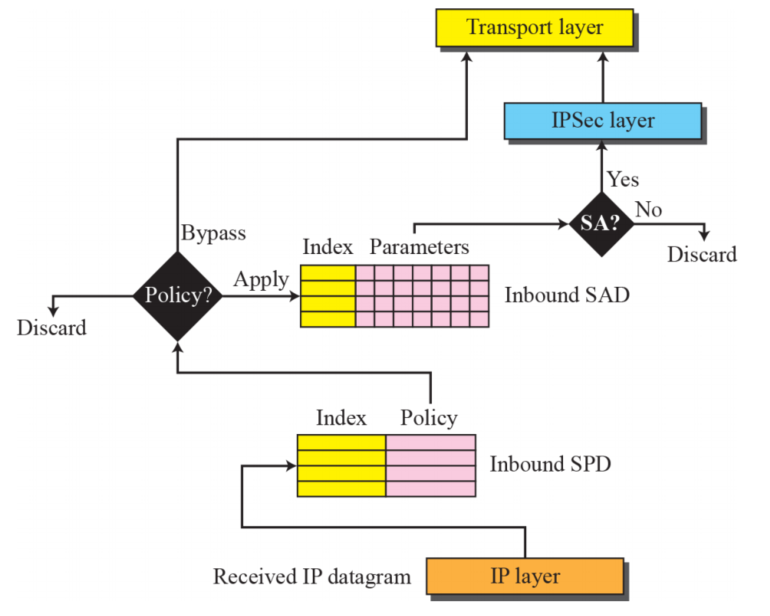

Inbound processing

- 패킷이 도착하면 인바운드 SPD가 참조된다

- 그림은 수신기에 의한 패킷 처리를 보여준다

- 출력은 다음 세 가지 경우 중 하나다

- discard(패킷 삭제)

- bypass(보안을 우회하고 패킷을 transport 계층으로 전달)

- apply(SAD를 사용하여 정책 적용)

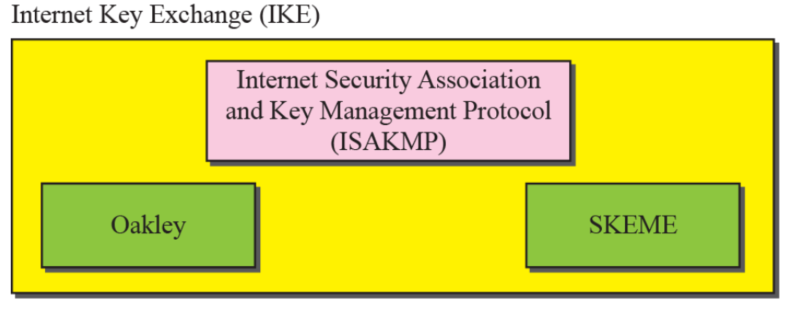

internet key exchange (IKE)

IKE는 IPSec에 대한 SA를 만든다

- IKE(인터넷 키 교환)는 인바운드 및 아웃바운드 security association을 모두 생성하도록 설계된 프로토콜이다

- SA가 없으면 IKE를 호출하여 SA를 설정합니다.

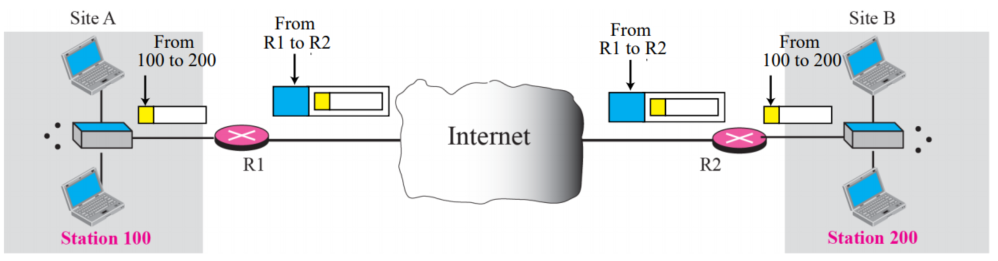

VPN

- VPN(가상 사설망)은 조직 내 및 조직 간 통신에 글로벌 인터넷을 사용하지만 조직 내 통신에서 개인 정보 보호가 필요한 대규모 조직에서 인기를 얻고 있는 기술

- VPN은 비공개이지만 가상인 네트워크이다

- 네트워크는 물리적으로 공개되지만 사실상 비공개이다

- 그림은 가상 사설망의 개념을 보여준다

- 라우터 R1 및 R2는 VPN 기술을 사용하여 조직의 개인 정보를 보장한다

- VPN 기술은 터널 모드에서 IPSec의 ESP 프로토콜을 사용한다

- 공용 네트워크(인터넷)는 R1에서 R2로 패킷을 전달하는 역할

- 외부인은 패킷의 내용이나 출발지 및 목적지 주소를 해독할 수 없다

- 복호화는 패킷의 목적지 주소를 찾아 전달하는 R2에서 일어난다.

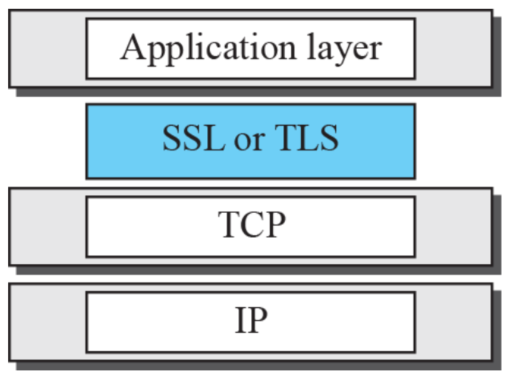

Transport layer security

오늘날 transport 계층에서 보안을 제공하기 위해 SSL(Secure Sockets Layer) 프로토콜과 TLS(transport 계층 보안) 프로토콜이 지배적이다

TLS는 실제로 SSK의 IETF 버전이다

이 섹션에서는 SSL에 대해 설명한다

TLS는 SSL과 매우 유사하다

그림은 인터넷 모델에서 SSL과 TLS의 위치를 보여주고 있다

Application layer security

이 섹션에서는 전자 메일에 대한 보안 서비스를 제공하는 두 가지 프로토콜인 PGP(Pretty Good Privacy)와 S/MIME(Secure/Multipurpose Internet Mail Extension)에 대해 설명한다

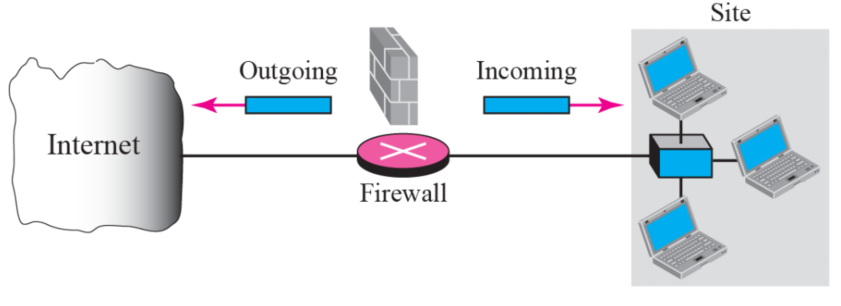

Firewall

- 방화벽은 조직의 내부 네트워크와 나머지 인터넷 사이에 설치된 장치(일반적으로 라우터 또는 컴퓨터)이다

- 일부 패킷을 전달하고 다른 패킷을 필터링(전달이 아님)하도록 설계되었다

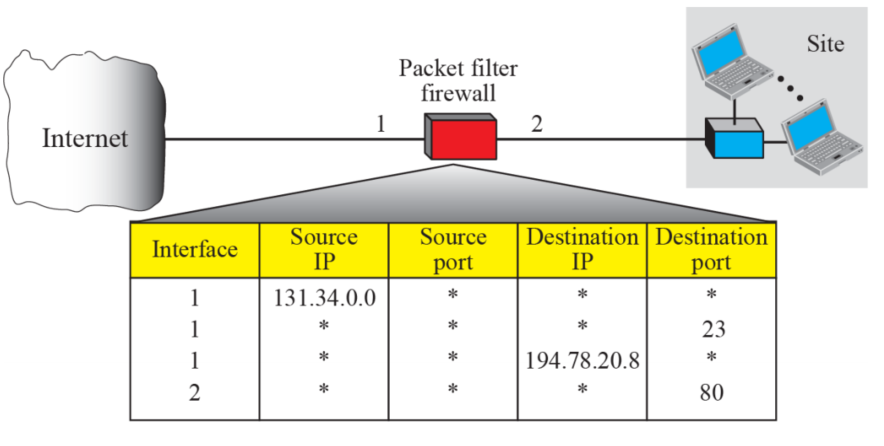

Packet filter firewall

- 방화벽을 패킷 필터로 사용할 수 있다

- 네트워크 계층 및 transport 계층 헤더의 정보(소스 및 대상 IP 주소, 소스 및 대상 포트 주소, 프로토콜 유형(TCP 또는 UDP))를 기반으로 패킷을 전달하거나 차단할 수 있다

- 패킷 필터 방화벽은 필터링 테이블을 사용하여 어떤 패킷을 버려야 하는지(전달되지 않음) 결정하는 라우터이다