1. 암호화된 hwp파일 복호화

- 복호화해야하는 hwp파일 탐색

- 2021화햇기출

- .rabit 파일을 의심

- 2021화햇기출

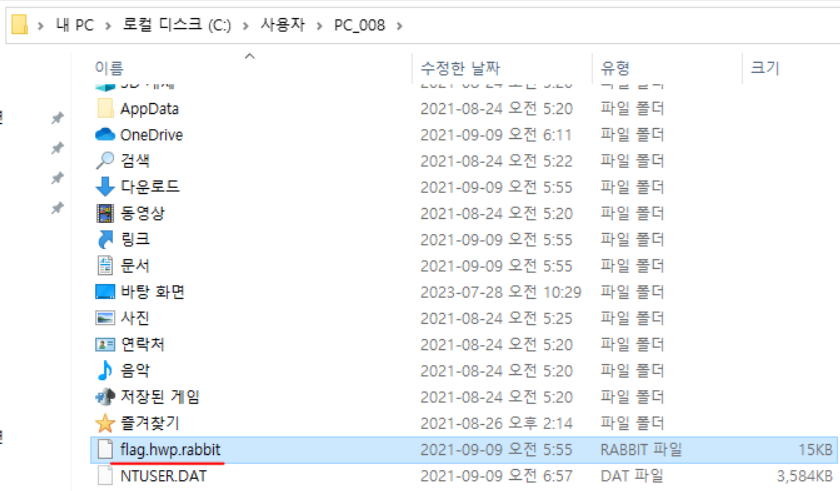

- 로그 탐색

- 2021화햇기출

- wireshark로 로그 탐색 -> http.request.method == POST로 검색 -> 암호화되지 않은 파일 전송 흔적 확인

- 2021화햇기출

- 결과

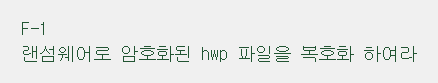

- 복호화할 hwp파일 탐색

- PC_008에서 flag.hwp.rabbit 확인

- PC_008에서 flag.hwp.rabbit 확인

- 로그 탐색

- flag.hwp 전송 흔적 확인 -> .rabbit 없으므로 암호화 전 상태로 추측

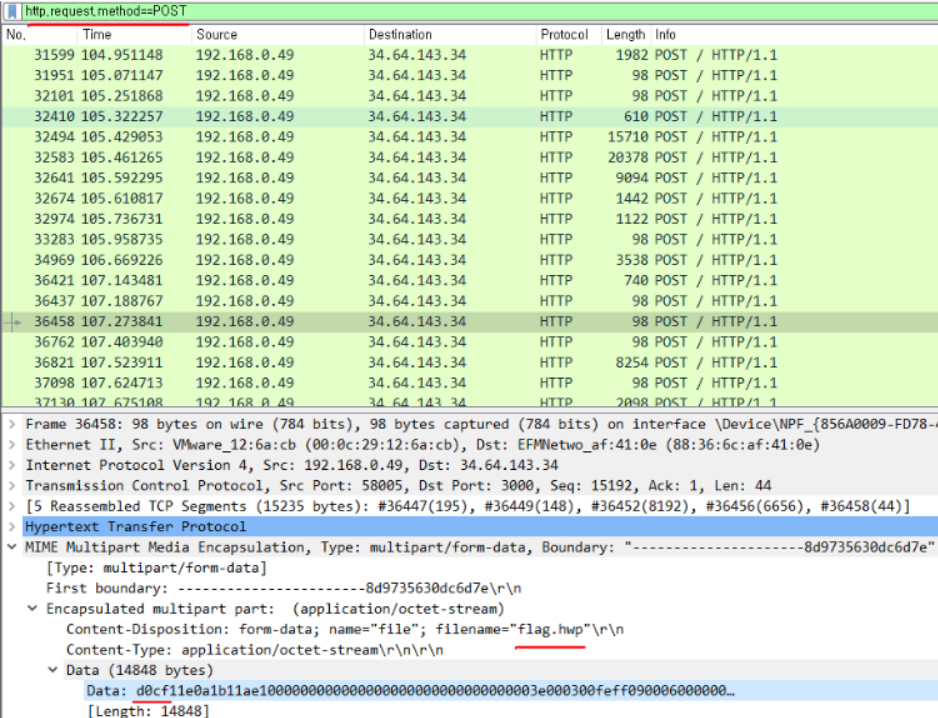

-> Data가 d0cf11ew0a1b11ae1로 시작 확인 -> 암호화되기 전 hwp파일 확신

-> Data: ...부분 우클릭-Export Packet Bytes로 추출 -> 해당 한글파일에서 flag 확인 가능

- flag.hwp 전송 흔적 확인 -> .rabbit 없으므로 암호화 전 상태로 추측

- 복호화할 hwp파일 탐색

FLAG

FLAG{복호화한 파일에서 찾은 플래그}

=> FLAG{Wh0_2ncry9tMy_Filez?_lol}