네트워크

서술형

361

DRDoS(Distributed Reflection Denial of Service) 공격의 (A)공격 원리와 (B)공격 방식 및 (C)DDoS와의 차이점을 서술하시오.'

- 정답

- A : 공격자가 출발지 IP를 공격대상 IP로 위조하여 다수의 반사 서버로 요청정보를 전송하면 공격 대상은 반사 서버로 부터 대량의 응답을 받아 서비스 거부 상태가 됨

- B :

- TCP 연결 설정 과정 취약점을 이용한 방식

- ICMP 프로토콜 이용한 방식

- UDP 프로토콜을 사용하는 DNS, NTP, SNMP, CHARGEN 등의 서비스를 이용한 방식

- C : 다수의 반사서버를 사용하기 때문에 근원지 파악이 어렵고, 일반적인 DoS 공격에 비해 공격 트래픽 효율이 증가함

362

3) 라우터에 적용할 수 있는 Unicast RPF(uRPF) 패킷 필터링 기법의 동작 원리를 설명하시오.

- uRPF(Unicast Reverse Path Forwarding)

: 라우터가 Routing Table을 확인하여 패킷이 들어온 인터페이스와 해당 출발지 IP가 서로 일치하는지 판단하고, Routing Table과 같으면 정상 패킷으로 보고 다르면 출발지 IP가 조작된 비정상 패킷으로 판단함

363 ⭐️

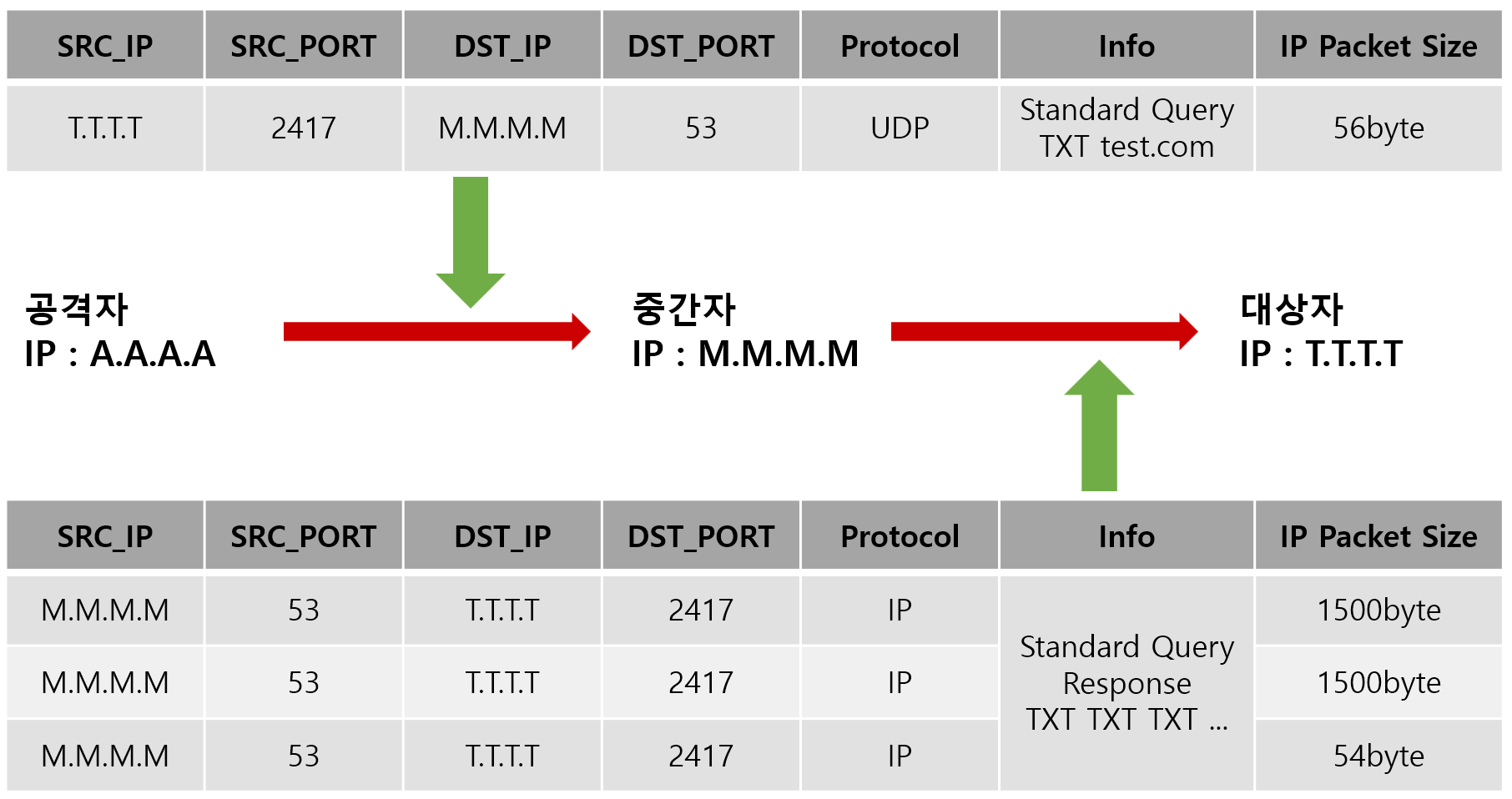

다음은 디도스 공격 과정에 관한 내용이다. 각각의 질문에 대해 답하시오.

1) 위와 같이 공격자와 대상자 사이에 중간 호스트가 존재하여 이루어지는 DDoS 공격의 이름 은 무엇인가? 2) 다음은 공격자, 중간자, 대상자 사이에 공격이 이루어지는 절차에 대한 설명이다. 빈칸에 적절한 설명을 쓰시오. ① ( A ) ② 중간자는 다수의 DNS 질의에 대한 응답을 위조된 출발지 IP인 대상자에게 응답한다. ③ ( B ) 3) 중간자의 응답 데이터 패킷이 1,500byte, 1,500byte, 54byte로 분할되어 대상자로 전달되는 이유는 무엇인지 기술하시오.

- 정답

- DNS 증폭 DRDoS 공격

- --

A : 공격자는 출발지 IP를 대상자 IP로 위조한 TXT 유형의 DNS질의를 중간자에 다수 요청

B : 대상자는 요청하지 않은 대량의 DNS 응답을 중간자로 부터 받아 서비스 거부상 태가 됨 - MTU에 따라 단편화가 발생 (Ethernet MTU : 1500byte)

364

DDoS 공격 유형 중 DNS 증폭 공격(Amplification attack)에 대한 특징을 아래의 항목에 따라 기술하시오.

(1) 주로 사용하는 IP 기반 공격과 (2) 해당 공격 기법을 이용하는 이유 (3) 주로 사용하는 DNS 질의 타입과 (4) 해당 타입을 사용하는 이유

- 정답

- IP Spoofing 기법

- 공격 근원지를 파악하기 어렵게 하면서 다수의 DNS 질의에 대한 응답이 희생자에게 향하도록 하기 위함

- ANY, TXT 타입

- ANY, TXT 타입의 경우 요청(질의) 대비 응답이 매우 크기 때문에 증폭 반사 공격에 효과적이기 때문

366

다음은 Unix(솔라리스) 커널 보안 설정에 관한 문제이다. 커널 컴파일 용도로 활용하는 아래 ndd 명령어와 관련된 공격명과 명령의 의미를 쓰시오.

(1) ndd -set /dev/ip ip_forward_directed_broadcast 0 (2) ndd -set /dev/tcp tcp_conn_req_max_q0 1024

- 정답

- Smurf 공격에 대응하기 위한 설정

- Directed Broadcast IP 패킷을 포워딩 하지 않도록 함

- TCP SYN Flooding 공격에 대응하기 위한 설정

- Backlog Queue의 크기를 1024만큼 늘림

- Smurf 공격에 대응하기 위한 설정

367 ⭐️

무선랜 보안 문제는 무선랜이 보급된 이래로 지속해서 반복되고 있는 문제이다. 무선랜에 대한 보안은 무선랜을 구성하고 있는 구성요소, 무선랜의 사용 주체, 무선랜의 사용 용도에 따라 다양한 관점에서 고려되어야 한다. 안전한 무선랜 구축을 위해 무선 AP(Access Point)에 적용할 보안 설정을 4가지 이상 서술하시오.

- 정답 및 해설

- 공격자의 물리적 접근으로부터 보호할 수 있는 보안대책 확보

- 무선 AP 관리자 모드 접속 비밀번호를 설정하고 주기적으로 변경

- SSID를 초기 설정값이 아닌 새로운 값으로 변경하여 인지하지 못하도록 함

- SSID를 Broadcast하지 않고 숨김 모드로 설정하여 노출 최소화

- 무선 구간의 기밀성과 무결성을 유지하기 위해 안전한 인증 및 암호화 방식을 적용

- 무선 AP에 접속을 허용할 무선 단말기 리스트를 등록하여 임의 사용자 접근 차단

368

무선랜 보안 기능 중 MAC 기반 필터링 설정에 대해 다음 각각의 질문에 답하시오.

1) MAC 주소를 구성하는 48비트 주소는 크게 두 부분으로 구성된다. 이를 설명하시오. 2) 무선랜에서 사용하는 MAC Address Filtering 보안기법에 관해 설명하고 장단점을 각각 기술하시오. 3) MAC Address Filtering 보안 기능을 우회하는 해킹 기법을 구체적으로 서술하시오.

- 정답

- 상위 24비트는 제조사 식별자, 하위 24비트는 제조사에서 부여한 일련번호

- 무선 AP에 접속할 단말의 MAC 주소를 사전에 등록하여 등록된 단말에 대해서만 접속을 허용해주는 기술

- 장점 : 접근 제어 방식이 간단하고 기본적인 공격을 효과적을 방어함

- 단점 : 정상 단말의 MAC 주소로 위조함으로써 쉽게 무력화

- 정상 사용자와 무선 AP 사이의 트래픽을 분석하여 정상 사용자의 MAC 주소를 알아내고, 정상 사용자의 MAC 주소로 위조하여 재요청

370 ⭐️

외부(인터넷)에 공개할 필요가 없는 정보시스템의 경우 NAT(Network Address Translation)를 적용하여 보안성을 향상시킬 수 있다. 다음 각각의 질문에 대해 네트워크 주소 관점에서 서술하시오.

1) NAT를 적용하지 않을 때 발생할 수 있는 보안 위협을 서술하시오. 2) NAT를 적용할 때 보안성이 향상되는 이유를 서술하시오.

-

정답

- 공인 IP를 사용하여 해당 IP 주소를 목적지 주소로 하여 접근할 수 있으므로 다양한 정보 시스템 공격에 노출되는 문제점

- 사설 IP를 사용하게 되면 외부에 공개되지 않으므로 외부로부터의 정보시스템에 대한 공격에 안전한 네트워크 환경을 구축할 수 있음

-

NAT(Network Address Translation)

-

NAPT(Network Address Port Translation), PAT(Port Address Translation)

: 다수의 사설IP 와 Port 번호를 이용하여 하나의 공인 IP 주소로 변환하는 방식 -

동적 NAT

: 다수의 사설IP 와 소수의 공인 IP 주소를 m:n 동적으로 변환하는 방식 -

정적 NAT

: 하나의 사설IP와 하나의 공인 IP를 1:1 정적으로 변환하는 방식- 외부에서 공인IP로 내부 네트워크의 특정 사설 IP 호스트에 고정적으로 접속할 수 있으므로 외부에 지속해서 서비스를 제공하는 웹서버 등에 주로 적용

-

NAT을 적용하여 내부 시스템이 사설 IP를 사용하면 사설 IP는 외부에 공개되지 않으므로 외부로부터의 내부 시스템에 대한 공격의 안전한 네트워크 환경을 구축할 수 있음

-

372

다음 보기의 내용을 읽고 물음에 답하시오.

VPN 시스템은 보안 채널(Secure Channel)을 제공하며 전송 데이터에 대한 보안성을 제공 해준다. 그리고 보안 프로토콜로1️⃣ 2,3 계층의 터널링 프로토콜을 사용하는데, 이 중에 3계 층의 터널링 프로토콜은 보안 채널 구간에 따라 2️⃣ 2가지 동작 모드를 갖는다. 1) 1️⃣의 2계층에 해당하는 프로토콜 3가지를 기술하시오. 2) 2️⃣의 3계층에 해당하는 프로토콜을 기술하시오. 3) 2️⃣의 2가지 모드를 기술하고, 각 모드에 대해 연결(보호) 구간 및 패킷의 보호 범위를 기술하시오.

- 정답

- PPTP, L2F, L2TP

- IPsec

- 동작 모드

- 전송 모드

: 일반적으로 종단 노드 구간의 IP 패킷의 페이로드를 보호 - 터널 모드

: 양쪽 터널 게이트웨이 구간 또는 종단 노드와 터널 게이트웨이 구간의 IP 패킷 전체를 보호

- 전송 모드

373 ⭐️

IPsec 보안 프로토콜의 세부 프로토콜 2가지와 각 프로토콜이 제공하는 모든 보안 서비스를 서술하시오.

- 정답

- AH

: IP 패킷에 대한 무결성, 송신처 인증, 재전송 공격 방지를 보장 - ESP

: IP 패킷에 대한 무결성, 기밀성, 송신처 인증, 재전송 공격 방지를 보장

- AH