네트워크

서술형

375

다음은 IPsec 보안 프로토콜에 관한 내용이다. AH, ESP 프로토콜의 전송 모드와 터널 모드에서 인증 구간과 암호화 구간에 관해 설명하고 키 교환 프로토콜을 쓰시오.

(1) AH 프로토콜 전송 모드 (2) AH 프로토콜 터널 모드 (3) ESP 프로토콜 전송 모드 (4) ESP 프로토콜 터널 모드 (5) 키 교환 프로토콜

- 정답 및 해설

- IP 헤더의 전송 중 변경 가능한 필드를 제외한 IP 패킷 전체를 인증, 암호화는 지원하지 않음

- New IP 헤더의 전송 중 변경 가능한 필드를 제외한 New IP 패킷 전체를 인증하고 암호화는 지원하지 않음

- IP 페이로드와 ESP 트레일러를 암호화하고 암호화된 데이터와 ESP 헤더를 인증

- 원본 IP 패킷 전체와 ESP 트레일러를 암호화하고 암호화된 데이터와 ESP 헤더를 인증

- IKE(Internet Key Exhange) 프로토콜

376

다음 패킷을 IPsec 프로토콜을 이용하여 터널 모드로 전송할 떄 다음 각각의 질문에 답하시오.

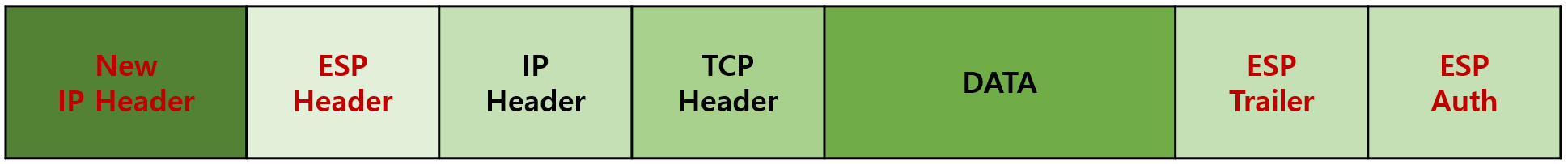

1) ESP 터널 모드로 전송할 때 추가되는 필드를 그림으로 도식화하시오. 2) 암호화(Encryption)가 적용되는 필드의 범위를 설명하시오. 3) 인증(Authentication)이 적용되는 필드의 범위를 설명하시오.

- 정답 및 해설

New IP 헤더,ESP 헤더,ESP 트레일러,ESP 인증 데이터가 추가됨

- 원본 IP패킷 전체와 ESP 트레일러 암호화

- 암호화된 데이터와 ESP 헤더를 인증

378

다음 주어진 상황 설명을 참고하여 질문에 답하시오.

사내 보안 담당자는 예산 문제로 예전에 사용하면 VPN 장비를 재사용하기로 하였다. 배치 후의 구축 환경과 증상은 다음과 같다. - 사내 네트워크는 예전과 달리 NAT 기능을 이용한 사설 IP 환경으로 변경되었다. - IPsec의 ESP 프로토콜을 사용하면 문제가 없으나 AH 프로토콜을 사용하면 연결에 문제가 발생하고 있다. - 이후 VPN 장비의 IPsec 모듈을 상위 버전으로 업그레이드한 후에는 사용상 문제가 없었다. 1) 현재 상황만 고려할 때, 문제점은 무엇인지 서술하시오. 2) 이상황에서 pre-shared key를 사용하여 다른 장비와 연결하고자 한다. 이에 대한 장단 점에 관해 서술하시오.

- 정답 및 해설

- ESP와 달리 AH는 인증 데이터(MAC 값) 계산시 IP 헤더의 변경 가능한 필드를 제외한 IP 패킷(또는 New IP 패킷) 전체를 인증한다. 구형 VPN 장비의 버전이 낮은 IPsec 모듈의 경우 NAT 환경을 고려한 설계가 되어있지 않아 변경되는 출발지 IP 헤더 정보가 인증 데이터 계산에 포함되어 수신측에서 인증 데이터 검증 시 오류가 발생할 수 있다.

- ESP는 인증 데이터 계산시 IP 헤더를 포함하지 않기 때문에 인증 오류가 발생하기 않음

- 양 당사자 간의 동일한 키를 가지고 인증함으로써 간단하게 상호인증을 수행할 수 있지만 통신의 대상이 많으면 키 관리의 어려움이 존재하며 악의적인 공격자가 키 파일을 가로채면 보안상 심각한 문제가 발생할 수 있다.

- ESP와 달리 AH는 인증 데이터(MAC 값) 계산시 IP 헤더의 변경 가능한 필드를 제외한 IP 패킷(또는 New IP 패킷) 전체를 인증한다. 구형 VPN 장비의 버전이 낮은 IPsec 모듈의 경우 NAT 환경을 고려한 설계가 되어있지 않아 변경되는 출발지 IP 헤더 정보가 인증 데이터 계산에 포함되어 수신측에서 인증 데이터 검증 시 오류가 발생할 수 있다.

379

IPsec 프로토콜에서 제공하는 다음 보안 서비스의 의미와 구체적인 방법을 설명하시오.

1) 기밀성 (confidentiality) 2) 비연결형 무결성 (connectionless integrity) 3) 데이터 원천 인증 (data origin authentication, 송신처 인증) 4) 재현(재전송) 공격 방지 (protection against raplays) 5) 접근 제어 (access control) 6) 제한적 트래픽 흐름의 기밀성 (limited traffic flow confidentaility)

- 정답 및 해설

- 기밀성

: 대칭키 암호화를 이용하여 데이터가 제 3자에 노출되어도 그 내용을 알 수 없도록 보장 - 비연결형 무결성

: 메시지 인증 코드(MAC)을 이용하여 IP 패킷별로 순서에 상관없이 데이터가 위변조되지 않았음을 보장 - 데이터 원천 인증

: 메시지 인증 코드(MAC)을 이용하여 데이터가 올바은 송신처로부터 온 것임을 보장 - 재현(재전송) 공격 방지

: IP 패킷별 순서번호 (Sequence number)를 이용하여 이전 데이터를 재전송하는 공격을 방지 - 접근 제어

: 보안 정책(SP:Security Policy)을 통해 중요한 정보 및 시스템 접근을 제어 - 제한적 트래픽 흐름의 기밀성

: ESP 프로토콜에 터널 모드를 적용하면 New IP 헤더에 의해 양쪽 터널 게이트웨이 구간의 트래픽 흐름 정보는 노출되지만, 원본 IP 헤더는 암호화되어있으므로 최초 출발지 및 최종 목적지 구간의 트래픽 흐름에 대한 기밀성은 보장

- 기밀성

381 ⭐️

시스템을 관리하면서 보안을 위헤 HTTP 대신 HTTPS를 TELNET대신 SSH를 사용하도록 권장하고 있다. 다음 질문에 대한 적절한 답을 간단히 서술하시오.

1) HTTP나 TELNET을 사용할 때 노출될 수 있는 공격의 이름은 무엇인가? 2) HTTP나 HTTPS, TELNET 대신 SSH를 사용하는 것이 안전한 이유는 무엇인가?

- 정답 및 해설

- 평문으로 통신을 수행하기 때문에 중간자 공격(MITM)에 취약함

- 패킷을 스니핑 및 위변조하기 쉬움

- 암호화된 통신을 수행하기 때문에 패킷이 스니핑된다고 해도 그 내용을 알 수 없음

- 기밀성을 보장해줌

- 평문으로 통신을 수행하기 때문에 중간자 공격(MITM)에 취약함

382

라우터의 인터페이스에

no ip unreachables설정이 필요한 이유를 보안 관점에서 두 가지로 서술하시오.

- 정답 및 해설

no ip unreachables

: 설정 시 전송할 수 없는 패킷이 들어와도 ICMP Inreachable 메시지 응답을 보내지 않음- 설정 예 :

(config-if) # no ip unreachables - 설정이 필요한 이유

- ICMP Unreachable 메시지 응답을 차단하지 않으면 악의적인 대량의 패킷을 통해 ICMP Unreachable 메시지 응답에 따른 라우터의 부하 유발

- ICMP Unreachable 메시지 응답이 공격자의 포트 스캐닝 공격 시 중요한 정보로 사용됨

383

Access-List와 함께 유용하게 사용할 수 있는 라우터에서 사용하는 필터일 기법 중 블랙홀 필터링(Blackhole Filtering)이라는 기법이 있다.

1) 이 기법에 대한 설명 2) DDoS 공격 상황에서 블랙홀 필터링이 갖는 문제점

- 정답 및 해설

- 특정 목적지 IP 또는 IP 대역에 대한 비정상적인 접근이 감지되었을 때 해당 IP 또는 IP 대역으로 접근을 차단하기 위해 Null 인터페이스(가상의 인터페이스)로 패킷을 보내 통신이 이루어지지 않도록 하는 필터링 방식

- 라우터는 패킷이 Null 인터페이스로 보내질 때 마다 최초 출발지로 패킷 차단에 따른 ICMP UNreachable 메시지를 발송하게 되는데, 만약 필터링하는 패킷이 많으면 라우터에 과부하를 유발할 수 있음

384

라우터에서 다음과 같이 IP 소스 라우팅(source routing)을 금지하기 위하여 아래와 같은 명령어를 입력했다. IP 소스 라우팅에 대하여 설명하고 아래와 같은 명령어를 입력하지 않았을 때 발생할 수 있는 보안상 문제점은 무엇인지 설명하시오.

(config) # no ip source-route

- 정답 및 해설

- IP Souce Routing

: 패킷 자체는 목적지 주소만 가지고 있을 뿐 목적지에 도달하기 위한 경로에 대란 어떠한 정보도 가지고 있지 않은데 송신자 쪽에서 IP 옵션 헤더를 이용하여 라우팅 경로 목록을 직접 정의하면 지정된 경로로 라우팅 되도록 할 수 있음 - 보안상 문제점

: IP 소스 라우팅을 허용하면 공격자가 라우팅을 통해서는 외부에서 직접 접근이 불가능한 공격 대상 시스템을 IP 소스 라우팅을 통해 우외하여 접근할 수 있는 문제점이 발생

- IP Souce Routing