네트워크

실무형

395

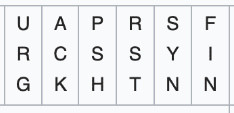

다음은 TCP 연결 설정 과정(3-way handshake)과 연결 종료 과정(4-way handshake)의 동작 방식에 대한 설명이다. 빈칸에 적절한 TCP 플래그 비트와 순서번호(Sequence Number)를 채우시오. (TCP 플래그 비트는 URG, ACK, PSH, RST, SYN, FIN 순으로 되어있음)

(1) TCP 연결 설정 과정 [Client -> Server], TCP Flag [ ① ], SEQ ( ② ), ACK ( 0 ) [Server -> Client], TCP Flag [ ③ ], SEQ ( ④ ), ACK ( 124 ) [Client -> Server], TCP Flag [ ⑤ ], SEQ ( 124 ), ACK ( 790 ) (2) TCP 연결 종료 과정 [Client -> Server], TCP Flag [010001], SEQ (1234), ACK (6789) [Server -> Client], TCP Flag [ ⑥ ], SEQ (6789), ACK (1235) [Server -> Client], TCP Flag [ ⑦ ], SEQ (6789), ACK (1235) [Client -> Server], TCP Flag [010000], SEQ (1235), ACK (6790)

- 정답

- 000010

- 123

- 010010

- 789

- 010000

- 010000

- 010001

- TCP 제어비트

유의할 점으로 : 서버는 클라이언트가 보낸 FIN 패킷을 받으면 당장 더 보낼 데이터가 남아 있을 수도 있기 때문에 바로 FIN을 보내지 않음

유의할 점으로 : 서버는 클라이언트가 보낸 FIN 패킷을 받으면 당장 더 보낼 데이터가 남아 있을 수도 있기 때문에 바로 FIN을 보내지 않음

396

시스템 관리자는 시스템 점검을 한 결과 다음과 같은 결과를 확인할 수 있었다. 다음 각 질문에 답하시오.

[root@CentOS5 ~]# uname -a Linux CentOS5.8 2.6.18-308.11.1.el5 #1 SMP Tue Jul 10:08:49:28 EDT 2012 686 i686 i386 GNU/Linux [root@CentOS5 ~]# [root@CentOS5 ~]# Ifconfig eth0 eth0 Link encap:Ethernet HWaddr 00:0C:29:56:B6:38 inet addr:10.10.10.20 Bcast:10.10.10.255 Mask:255.255.255.0 inet6 addr: fe80::20c:29ff:fe56:b638/64 Scope:Link UP BROADCAST RUNNING PROMISC MULTICAST MTU:1500 Metric:1 RX packets:25593 errors:0 dropped:0 overruns:0 frame:0 TX packets:29730 errors:0 dropped:0 overruns:0 carrier:0 colisions:0 txqueuelen:1000 RX packets:5020328 (4.7MiB) TX bytes:56476441 (53.8MiB) 1) 예상되는 공격 명칭과 그 이유를 쓰시오. 2) 위 문제를 해결하기 위한 명령어를 완성하시오. : ifconfig eth0 ( ) 3) (1) 상태의 발생 시점을 찾기 위한 로그의 정확한 경로(파일명 포함)를 쓰시오.

- 정답 및 해설

- eth0 네트워크 인터페이스에 PROMISC가 설정되어있음

- 이는 Promiscuous mode로 모든 프레임을 수신하는 동작모드로 스니핑 공격이 발생한 것으로 의심됨

- ifconfig eth0

-promisc /var/log/message

- eth0 네트워크 인터페이스에 PROMISC가 설정되어있음

398 ⭐️

해커는 공격을 본격적으로 시도하기 전 운영 중인 서버의 운영체제 및 서버가 제공하는 서비스를 확인하기 위하여 NMAP 스캐닝 도구를 사용할 수 있다. 다음에 서술된 NMAP 옵션 용도는 무엇인지 쓰시오.

1) nmap -sP 2) nmap -sS 3) nmap -sU 4) nmap -sF 5) nmap -sN 6) nmap -O 7) nmap -p

- 정답

sP: ping 스캔(icmp/icmp echo 스캔)sS: TCP SYN 스캔sU: UDP SYN 스캔sF: TCP FIN 스캔sN: TCP NULL 스캔O: 대상 호스트의 운영체제 정보 출력p: 대상 호스트의 포트 지정

399 ⭐️

다음 nmap을 이용한 포트 스캔 명령이다. 각 질문에 답하시오.

[nmap 포트 스캔] #nmap -v -O -sS www.example.com 1) 어떤 포트 스캔 기법을 시도하는가? 2) 위 포트 스캔 기법의 보안 관점 특징을 쓰시오. 3) 포트 스캔 이외에 어떤 추가적인 정보를 확인할 수 있는가? 4) nmap에 "-b hostname" 인자를 사용하면 어떤 기능을 수행하는가?

- 정답 및 해설

- TCP SYN(Half-Open)

- TCP 연결을 완료하지 않은 상태에서 포트의 오픈 여부를 판단하기 때문에 로그가 남지 않음

-O옵션을 통해 대상 호스트의 운영체제 정보를 출력할 수 있음- 해당 호스트에 대한 FTP 바운스 스캔을 할 수 있음

402 ⭐️

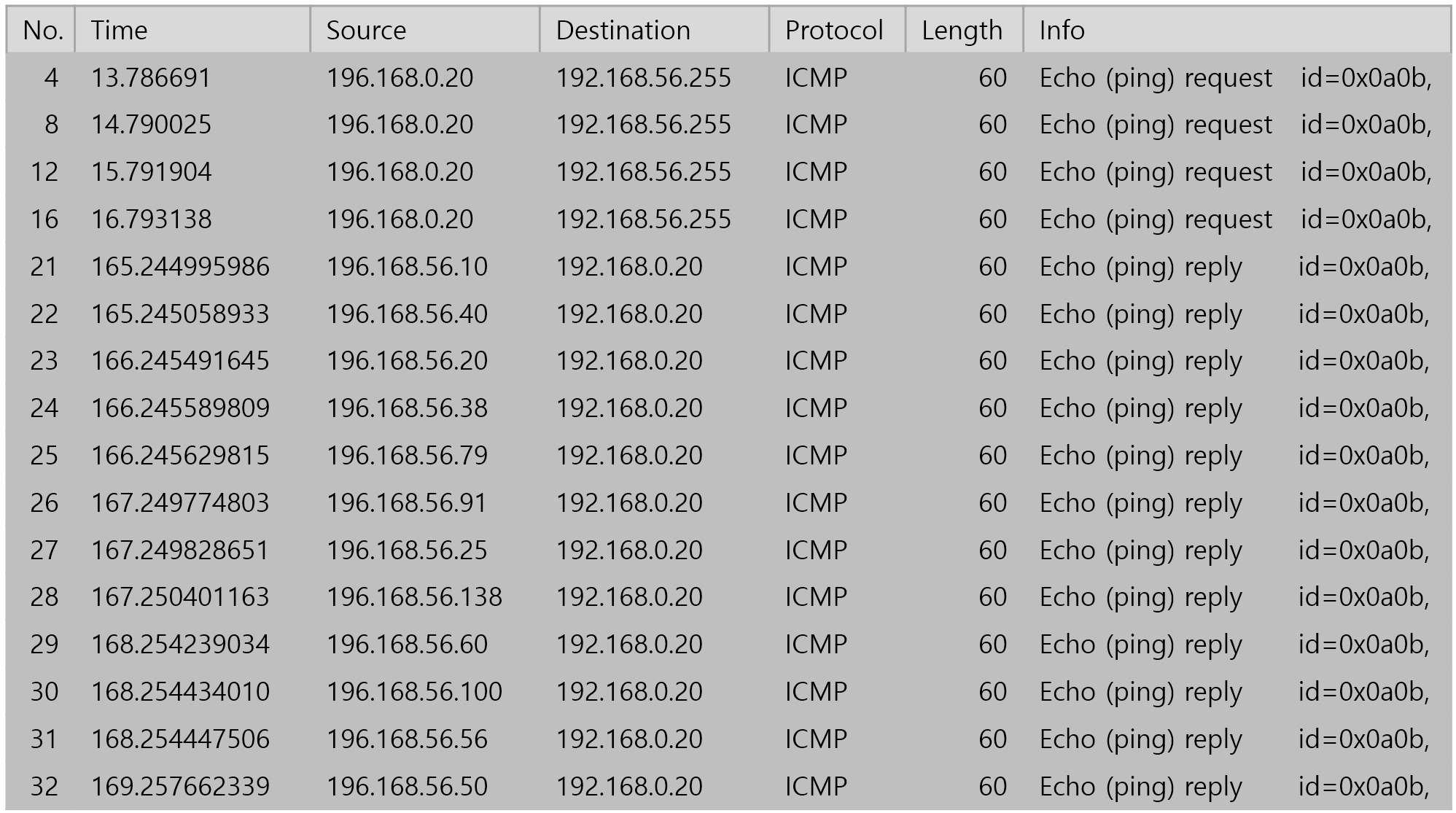

다음 패킷 캡처 화면을 보고 각각의 질문에 답하시오.

1) 위 캡처 화면을 보았을 때 어떤 공격으로 판단되는가? 2) 1)과 같이 판단한 근거는 무엇인가? 3) 라우터를 이용하여 위 공격에 대응하는 방안을 서술하시오.

- 정답

- 스머프 공격 (Smurf Attack)

- 공격자가 출발지 IP를 희생자 IP(

192.168.0.20)로 위조한 후 증폭 네트워크로 ICMP Echo Request 메시지를 브로드캐스트(192.168.56.255)하고 있으며 해당 증폭 네트워크의 다수 호스트에 의해 다수의 ICMP Echo Reply 메시지가 희생자에게 전달되고 있기 때문 - 라우터에서 directed broadcast를 허용하지 않도록 설정

- Ex:

Router(config-if)# no ip directed-broadcast - 이는 방화벽이나 IDS/IPS 없이 대응하는 방법

- Ex: