시험기간이 얼마 남지 않은 관계로 포스팅하면서 정리하는 방식의 공부는 머릿속에 잘 남아 있지만, 속도가 더뎌져서 더이상은 힘들어질 것 같음

오늘은 남아있는 네트워크 보안의 실무형 문제를 풀이해보고 다음 포스트 부터 시험 당일까지는 공부에 대한 일기만 작성할 것 같음

네트워크

실무형

403

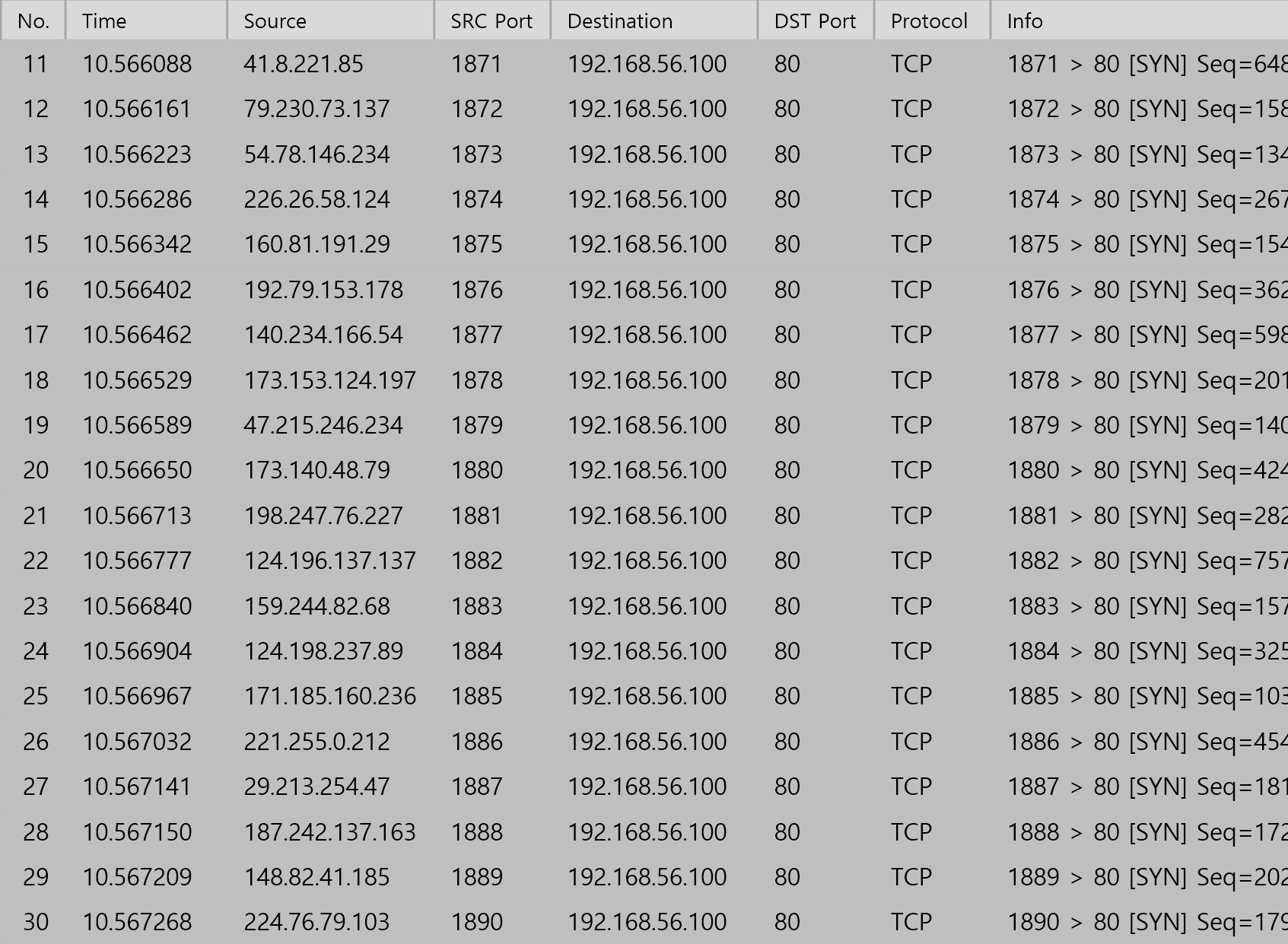

다음은 특정 서버로 유입되는 트래픽을 패킷 분석용 프로그램(wireshark)을 이용하여 캡처한 결과이다. 각 질문에 답하시오.

1) 공격의 이름은 무엇인가? 2) 공격이 지속해서 이루어진다면 특정 서버는 어떤 상황이 발생할 수 있는가? 3) 그림의 패킷들과 동일한 목적지 포트를 갖는 유사 형태의 패킷이 1초당 10개를 초과할 때 이를 차단하고자 한다. 다음 iptables 명령어를 완성하시오. #iptables -A INPUT -p TCP ( A ) --syn -m limit ( B )( C ) ACCEPT #iptables -A INPUT -p TCP ( A ) --syn -j DROP

- 정답

TCP SYN Flooding- 서버의 TCP 연결 자원이 모두 소진되어 외부로 부터 연결요청을 받을 수 없는 서비스 거부 상황이 발생할 수 있음

- iptables 명령어

A :--dport 80

B :--limit 10/second(또는 10/s)

C :-j- 해설

: 첫 번째 규칙을 통해 80/tcp 포트 연결 요청(--syn)에 대해 최대 초당 10개까지(--limit 10/s) 허용(-j ACCEPT)해주고 이를 초과하면 두 번째 규칙에 따라 차단(-j DROP)하고 있음

- 해설

404

다음은 HTTP 웹서버에 로그인 접속이 안 된다는 연락을 받고 보안관제요원이 HTTP 관련 네트워크 패킷을 캡처한 내용이다. 이 패킷은 동일한 출발지를 가진 IP로부터 지속해서 발생하고 있었으며 네트워크 관리 도구로 모니터링한 결과 많은 양의 트래픽을 짧은시간에 전송하지는 않았다.

1) 어떤 공격이며 2) 무슨 문제점이 있는지 서술하시오

- 정답

- Slow HTTP Header DoS

- 공격자의 헤더의 빈라인을 추가하지 않고 비정삭적으로 조작하여, 불필요한 헤더 정보를 천천히 지속적으로 전달하여 웹서버가 정보를 완전히 수신할 때 까지 장시간 연결되도록 하여 웹서버의 자원을 소진하고 있음, 이로 인해 웹서버는 서비스 거부 상태에 빠질 수 있음

405

네트워크 관리자는 웹 사이트가 느려지고 있따는 연락을 받고 네트워크 트래픽을 모니터링하던 중 아래와 같은 이상 징후를 발견했다. 1) 이 공격의 명칭을 제시하고, 2) 공격 방법을 설명하시오, 3) 이런 유형의 공격으로 웹 서비스가 느려지는 이유는 무엇이며, 4) 대응 방안은 무엇인지 설명하시오.

- 정답 및 해설

- Slow HTTP Header DoS (Slowloris)

- 요청 헤더의 비 정상적으로 조삭, 불필요한 헤더 정보를 천천히 지속해서 전달하여 웹 서버가 헤더 정보를 완전히 수신할 때 까지 장시간 연결을 유지하여 DoS 상태를 유발함

- 웹서버가 동시에 연결상태를 유지할 수 있는 자원은 제한적임. 공격자에 의해 다우싀 연결 상태가 비정상적으로 지속되면 연결자원이 부족하여 정상적인 사용자의 서비스 요청 처리가 느려지는 상황이 발생함

- 대응 방안

- 방화벽을 이용하여 동시 연결에 대한 임계치 설정

- 클라이언트와 웹서버 간 세션에 대한 타임 아웃 설정

- 읽기 타임아웃(Read Timout)을 적절히 설정하여 지정시간 이내에 요청 데이터를 모두 수신하지 못하면 타임아웃 발생

406

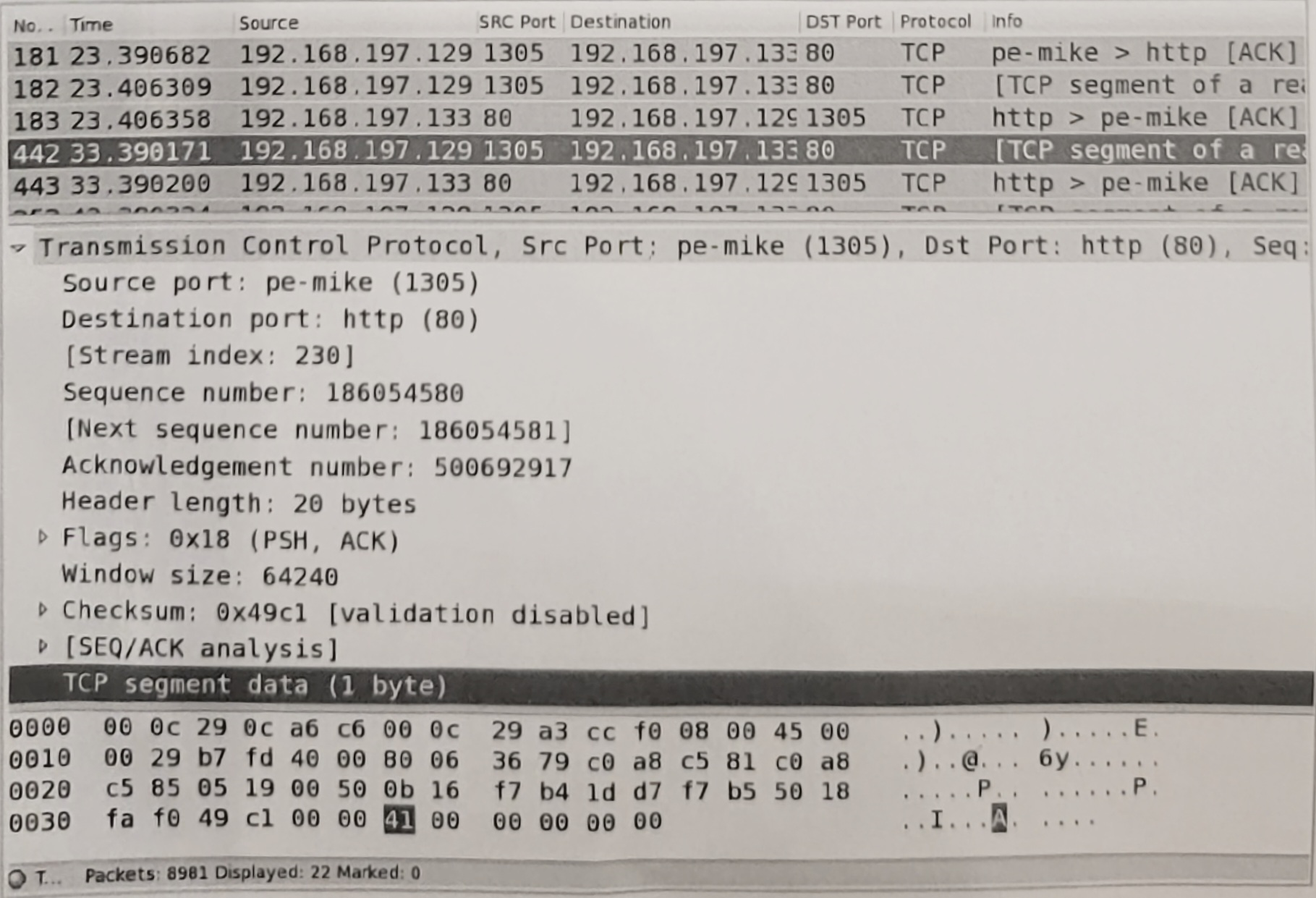

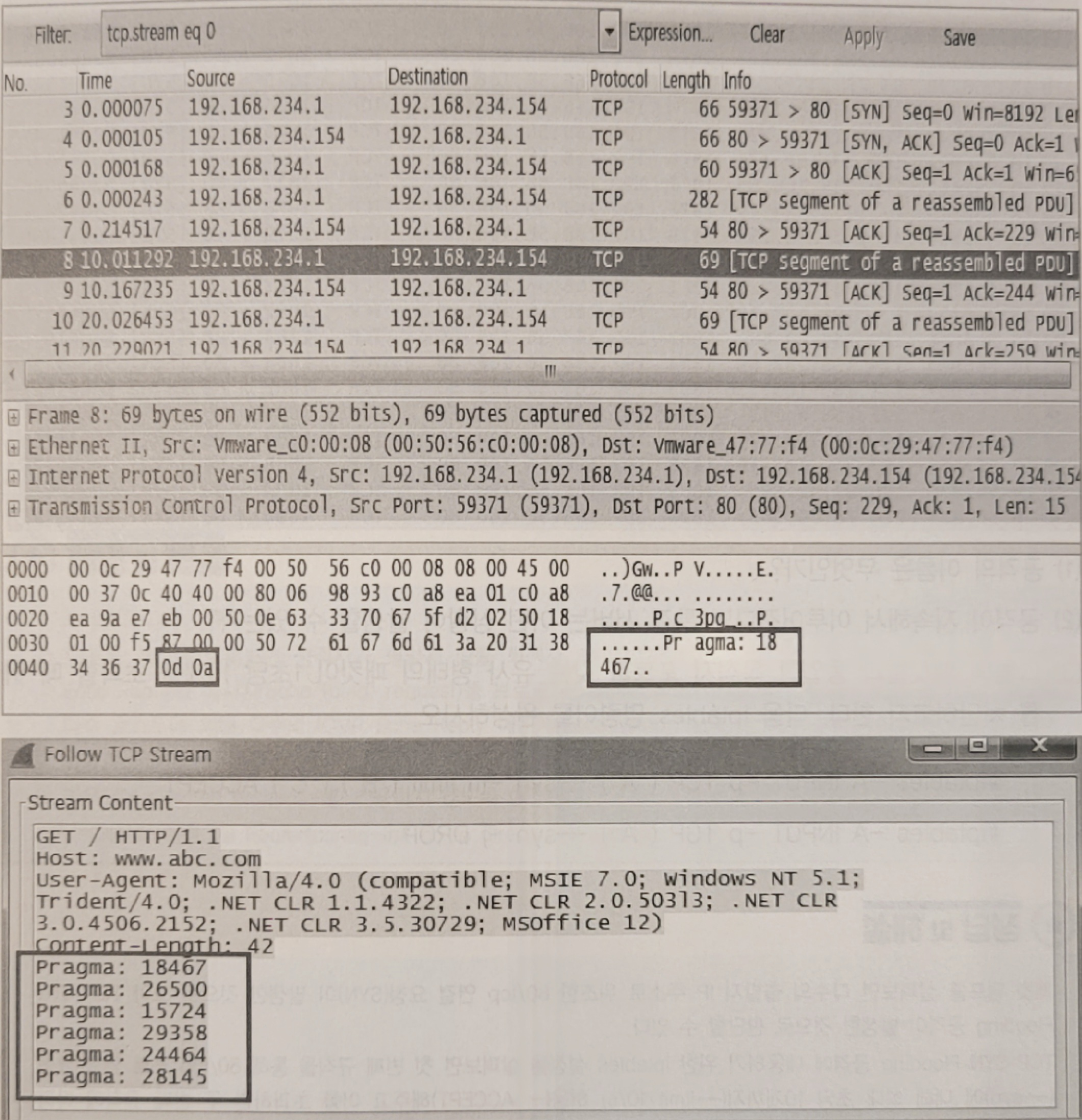

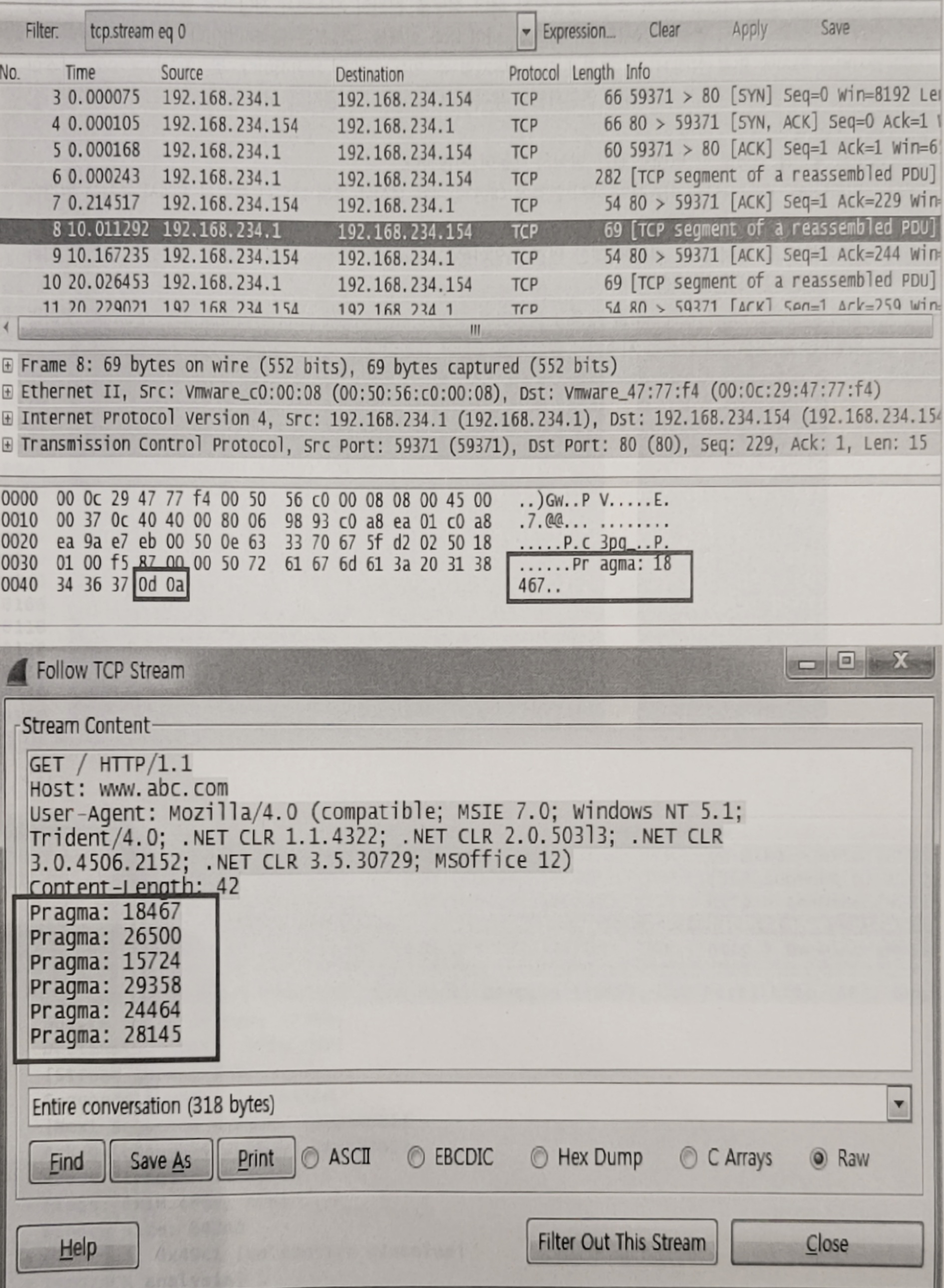

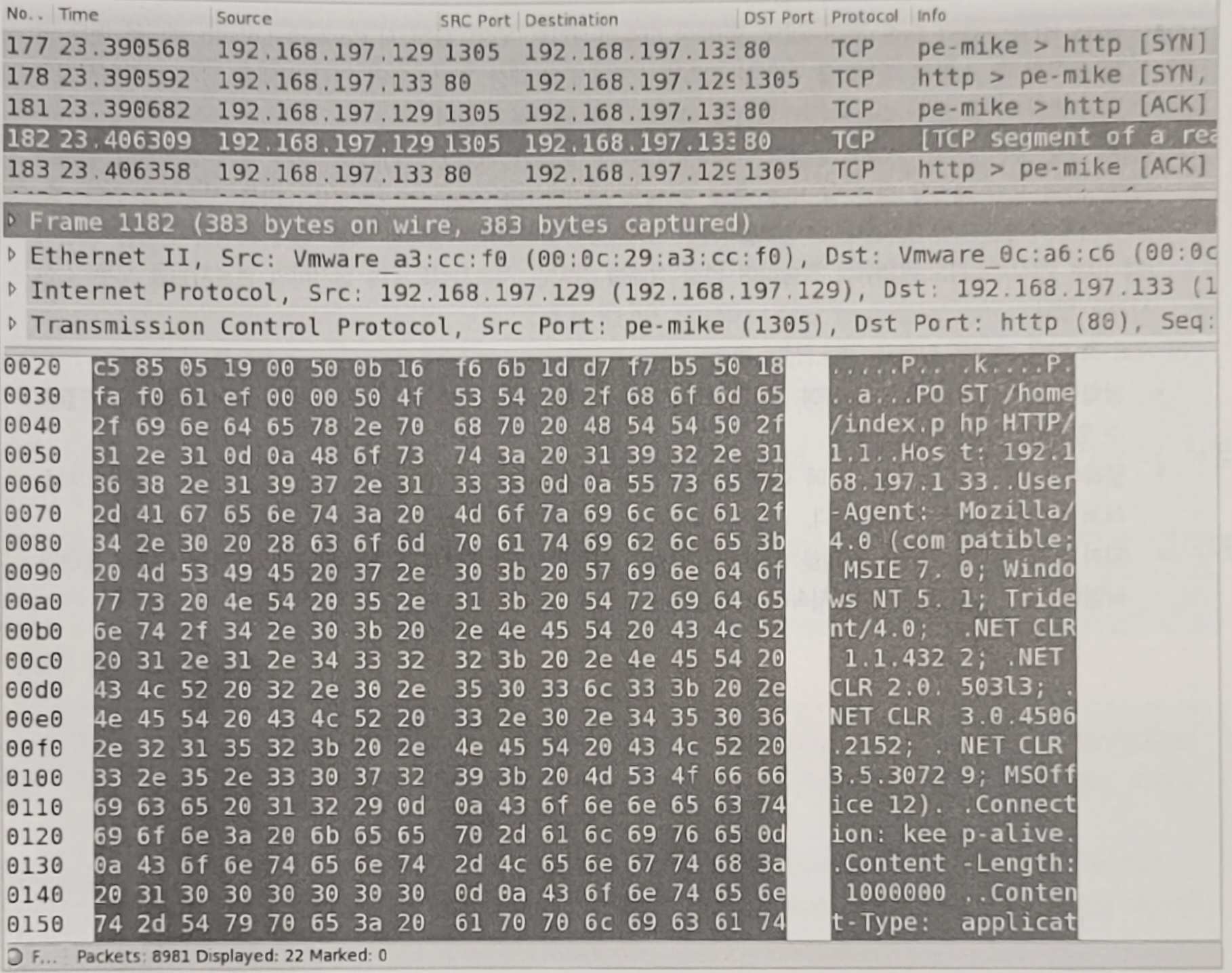

웹 서비스 관리자는 다수의 고객으로부터 서비스 접속이 지연된더눈 연락을 받고 이를 확인하기 위해 웹서버로 유입되는 HTTP 트래픽을 패킷 분석용 프로그램(wireshark)을 이용하여 분석하 결과 아래 캡처한 결과를 확인할 수 있었다. 각각의 질문에 답하시오.

- 캡처1

- 캡처2

1) 어떤 공격이 발생하고 있는 것으로 판단되는가? 2) 판단의 근거를 캡처한 이미지에서 찾아 상세하게 설명하시오. 3) 공격에 대한 서버 측 대응 방안을 2가지 서술하시오.

- 정답

- Slow HTTP POST DoS

- 1번 이미지의 패킷의 헤더를 살펴보면

-Length:1,000,000 byte로 설정되어 있으나 2번의 이미지에서 다음으로 전달 받은 패킷의TCP Segment data의 크기를 보면 1byte씩 전송되고 있음, 보내기로한 데이터의 크기에 비해 소량의 데이터를 지속적으로 전달하여 장시간 연결을 지속하고 있는 것으로 보이기 때문 - 대응 방안

- 클라이언트와 웹서버 간 세션에 대한 타임 아웃 설정

- 읽기 타임아웃(Read Timout)을 적절히 설정하여 지정시간 이내에 요청 데이터를 모두 수신하지 못하면 타임아웃 발생

407 ⭐️

웹 사이트 관리자는 회사 내에서 resolving(chche) DNS 서버를 운영하고 있다. 어느 날 A.B.C.D IP기관으로부터 회사의 DNS 서버(SERVER_IP)가 UDP Flooding 공격에 악용되고 있다는 연락을 받았따. 회사의 DNS 서버(SERVER_IP)에서 트래픽을 확인해 보니 다음과 같은 다수의 질의(query)가 확인되었고, 이 질의에 대란 응답(response)의 크기는 수천 byte로 매우 큰 것으로 확인되었다. 각각의 질문에 대해 답하시오.

19:10:01.210110 IP A.B.C.D.46557 > SERVER_IP.53 5861+ ANY example.com 19:10:01.275112 IP A.B.C.D.46558 > SERVER_IP.53 29765+ ANY example.com 19:10:01.392751 IP A.B.C.D.46559 > SERVER_IP.53 8725+ ANY example.com 19:10:01.427511 IP A.B.C.D.46560 > SERVER_IP.53 47984+ ANY example.com 19:10:01.692512 IP A.B.C.D.46561 > SERVER_IP.53 54150+ ANY example.com 1) 이러한 형태의 DNS를 이용한 DDoS 공격의 이름은 무엇인가? 2) 자신의 resolving(cache) DNS 서버가 이러한 DDoS 공격에 악용되지 않도록 하기 위해 취할 수 있는 조치 2가지 이상 기술하시오. (단, root(.)를 포함한 특정 도메인에 대한 위임권한(Authoritative)은 가지고 있지 않으며 resolving(cache) DNS 역할만 하고 있다고 가정함)

- 정답

DNS 증폭 DRDoS 공격- 조치 사항

- 공개용이 아닌 내부 사용자용 resolving(cache) DNS 서버하면 서버 설정을 통해 내부 사용자 주소만 Recursive Query(재귀 쿼리)가 가능하도록 제한

- 서버 방화벽 또는 네트워크 보안장비를 통해서 특정 byte 이상의 DNS 응답을 차단하거나 동일 출발지 IP에 대한 단위 시간(초)당 요청 개수 제한 설정을 함

- 해설 : DNS 증폭 DRDoS

- 출발지 IP 주소를 공격 대상 IP 주소로 위조한 후 (IP 스푸핑) 요청 대비 응답이 큰 TXT 또는 ANY 타입의 DNS 질의를 다수의 공개 DNS 서버에 보냄으로써 대량의 증폭된 트래픽이 희생자에게 전달되어 서비스 거부 상태를 유발

- 주로 사용하는 이유

- 출발지 IP를 위조하고 다수의 반사서버를 경유하기 때문에 공격 근원지 파악이 어려움

- 요청 대비 응답이 크기 때문에 공격 트래픽 효율이 높음

410

다음은 공격자가 WPA 해킹 시 사용했던 명령어를 보여주고 있다. 다음 각각의 질문에 답하시오.

# airodump-ng -c 3 --bssid 00:18:E7:CC:C8:CF -w wpa mon0---------------(가) # airplay-ng -0 1 -a 00:18:E7:CC:C8:CF -c BB:53:2E:01:03:04 mon0-------(나) # aircrack-ng -w pw.lst -b [_(A)_]*.cap--------------------------------(다) 1) 구문 (가)에서 bssid "00:18:E7:CC:C8:CF"는 어떠한 장비를 가리키는가 2) 구문 (나)에서 "-c" 옵션의 의미에 관래 설명하시오. 3) 구문 (다)에서 "pw.lst"는 무엇인가? 4) 구문 (다)의 빈칸(A)에 적절한 명령어를 기술하시오.

- 정답

- 공격 대상 AP의 MAC 주소

- "-c" 옵션은 채널(channel)을 지정하는 옵션으로

- 무차별 대입(브루트 포스) 공격에 사용할 비밀번호 사전 파일

- bssid인 "00:18:E7:CC:C8"

- 해설

airodump-ng로 목표 AP와 클라이언트의 통신을 캡처

aireplay-ng로 클라이언트를 강제로 재연결시켜서 WPA 핸드셰이크 캡처 유도

aircrack-ng로 비밀번호 리스트를 사용해 WPA 암호화 통신의 암호를 찾기

411

다음 항목에 적절한 라우터(CISCO 라우터) 명령어를 입력하시오.

1) 패스워드 암호화를 활성화 Router#configure terminal Router(config)# [ ][ ] 2) 패스워드를 암호화해서 저장하기 위한 설정 Router#configure terminal Router(config)# [ ][ ] 3) 패스워드를 평문으로 저장하기 위한 설정 Router#configure terminal Router(config)# [ ][ ]

- 정답

servicepassword-encryptionenablesecretenablepassword

412

라우터(CISCO 라우터) 설정에서 ip directe broadcast를 허용할 경우 내부 네트워크가 스머프공격을 비롯한 여러 공격에 대한 증폭과 반사 수단으로 악용될 수 있으므로 대부분의 라우터는 기본적으로 ip directed broadcast 기능이 비활성화되어있다. 이러한 환경에서 신뢰할 수 있는 네트워크 대역(192.168.1.0/24)에서 출발하는 UDP 패킷만 ip directed broadcast를 허용(제한)하고자 할 때 다음 보긴의 빈칸에 적절한 라우터 명령어를 쓰시오.

(config)# ( A ) (config)# ( B ) (config-if)# ( C ) ^z Router#

- 정답 및 해설

acl 번호와 인터페이스에 대한 설명이 없으므로 임의로 지정(100, FastEthernet)- A :

access-list 100 permit udp 192.168.1.0 0.0.0.255 any- 출발지가 192.168.1.0/24(와일드카드 마스크: 0.0.0.255)이고 목적지가 모둔 주소인(any) UDP 패킷에 대해 허용하는 access-list 100번으로 설정

- B :

interface FastEthernet 0/0- 인터페이스(FastEthernet 0/0) 설정모드로 전환

- C :

ip directed broadcast 100- 해당 인터페이스에 ip directed broadcast 및 acl 적용

- A :

413

다음 조건에 맞게 라우터를 설정하시오. (ACL은 110번 Extended Access-list를 이용)

(1) 192.168.1.0 대역에서 Telnet 접속을 허용하라. (2) 192.168.2.5 에서 들어오는 UDP 100번~150번 포트는 허용하라. (3) 모든 웹 서비스를 허용하라. (기본 80포트를 사용한다고 가정) (4) DNS 서비스를 허용하라. (5) 그 외 모든 접근을 거부하라. (6) Serial 0 Interface에 인바운드 트래픽에 한하여 적용되게 하시오.

- 정답

access-list 110 permit tcp 192.168.1.0 0.0.0.255 any eq 23access-list 110 permit udp host 192.168.2.5 any range 100 150access-list 110 permit tcp any any eq 80access-list 110 permit tcp any any eq 53

access-list 110 permit udp any any eq 53access-list 110 deny ip any anyinterface serial 0

ip access-group 110 in

414

다음 조건에 맞게 라우터 보안 설정 명령어를 작성하시오.

1) 사용자의 패스워드 'dkfrltk12#$'로 설정하고 암호화된 형태로 저장한다. 2) 로깅 기능을 활성화한 후 원격 로그 서버(IP : 192.168.0.10)에 로그를 남긴다.

- 정답

- 패스워드 설정 명령어

Router# conf t Router(config)# enable secret dkfrltk12#$ - 로깅 활성화 및 원격로그 서버에 로그 저장

Router# conf t Router(config)# logging on Router(config)# logging 192.168.0.10

- 패스워드 설정 명령어