웹취약점 스캐닝

nikto

nikto -h 192.168.10.10 -C all -o sevas.html -F html

-C 검사범위

-o 파일이름

-F 파일포멧

-h 호스트

openvas

openvas 설치 (웹취약점 스캐닝)

apt-get dist-upgrade -y

apt-get update

apt-get install openvas -y

gvm-setup

gvm-check-setup

gvm-feed-update

gvmd --user=admin --new-password=asd123

gvm-start

gvm-stop

nessus

칼리에서 진행

메일주소 넣고 get start 버튼 클릭 → 메일에서 activation code 를 받고 메모장에 저장

download Nessus

nessus [view download] 선택

Nessus-10.7.3-debian10_amd64.deb 다운로드

Debian 9, 10 / Kali Linux 1, 2017.3, 2018, 2019, 2020 AMD64

download by curl -> 코드 복사 후 칼리에 붙여넣기

칼리 일경우에는 Nessus- amd64.deb

centos 일경우 .rpm 으로 설치

cd /root/다운로드

ls -l

Nessus-8.15.1-debian6_amd64.deb

dpkg -i Nessus-8.15.1-debian6_amd64.deb

service nessusd restart

netstat -lntup |grep nessusd

Register nessus essentials 선택후 continue => skip => 받은 ativation code 입력

설치가 다되면 target

192.168.10.0/24 설정

WAF (Web application firewall )

- 패키지 설치

yum install mod_security* - 패키지 파일 확인

rpm -ql mod_security

rpm -ql mod_security_crs - 패키지 구성

- Mod_security : 모듈시큐리티

Mod_security_crs : 기본 owasp 룰셋 (무료용)

- Mod_security : 모듈시큐리티

- 설정 - 웹 시그니처 변경

- vi /etc/httpd/conf.d/mod_security.conf

→ 페이지 접근 시도 시 Forbbiden이 뜸``` SecServerSignature "Microsoft-IIs/5.0" SecRuleEngine On <==== waf 룰 적용 / off 로 하면 ip로 접속 가능 # SecResponseBodyAccess Off SecResponseBodyAccess On <<< respons 접근 - 기본적으로 도메인이 아닌 IP로 접근 되는것을 전부 막아버림

실습을 위해서 이부분만 주석처리 - UTF-8 설정을 위한 인코딩 룰셋 제거 (임시방편)

- SecRuleRemoveByid 960024 → 추가 후 데몬 재실행

- vi /etc/httpd/conf.d/mod_security.conf

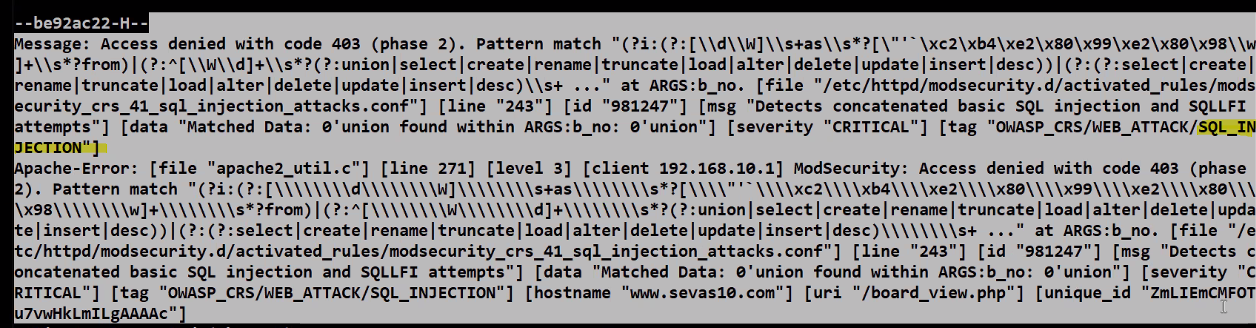

- 보호 기록 확인:

vi /var/log/httpd/modsec_audit.log/error_log→ 공격 내역- 프로그램에서 나오는 로그 = audit

- 프로그램에서 나오는 로그 = audit