systemctl 실습

유닛 실행(active) 상태를 확인해보시오.

-

systemctl list-units

-

or

-

systemctl

서비스 유닛의 실행 상태를 확인해보시오.

- systemctl list-units -t service

not-found 나 inactive 인 서비스 유닛의 실행 상태를 확인해보시오.

- systemctl list-units -t service -a

유닛의 활성화(enable) 상태를 확인해보시오.

- systemctl list-unit-files

httpd, sshd 서비스의 상태를 확인해보시오.

-

systemctl status httpd.service

-

systemctl status sshd.service

httpd 서비스를 시작하고 활성화 시키시오.

-

systemctl start httpd.service

-

systemctl enable httpd

-

or

-

systemctl enable httpd --now

sshd 서비스를 비활성화 시키시오.

- systemctl disable sshd

httpd 서비스를 중지시키고 비활성화 시키시오. 그리고 sshd 서비스를 활성화 시키시오.

-

systemctl status httpd.service

-

systemctl stop httpd

-

systemctl disable httpd

-

systemctl enable sshd

httpd 서비스를 마스크 상태로 만드시오.

-

systemctl mask httpd

-

systemctl status httpd

httpd 서비스를 시작해보시오.

- systemctl start httpd

- 에러 : 마스크상태

httpd 서비스의 마스크 상태를 해제하시오.

- systemctl unmask httpd

sshd 서비스의 상태를 확인하고 리로드와 재시작하면서 pid 를 확인해보시오.

- systemctl status sshd

- PID 확인

- systemctl reload sshd

- systemctl status sshd

- PID 확인 : PID 변경 안됨

- systemctl restart sshd

- systemctl status sshd

- PID 확인 : PID 변경 됨

sshd의 의존성을 확인해보시오.

- systemctl list-dependencies sshd

log 실습

rsyslog 를 수정해서 인증에 대한 로그가 #### crit 이상으로 발생될때에 #### /var/log/securetest 파일에 남도록 설정하#### 시오.

-

vi /etc/rsyslog.conf

-

/RULE

-

authpriv.crit - /var/log/securetest

-

:wq

-

systemctl restart rsyslog.service

logger 명령어로 인증에 대한 기능으로 error #### 와 critcal 우선 순위로 각각 auth.error 와 #### auth.critcal 메세지를 남기고 확인하시오.

-

logger -p authpriv.err "auth.error"

-

logger -p authpriv.crit - "auth.critical"

-

tail -2 /var/log/secure

-

auth.error

-

auth.critical

-

tail -2 /var/log/securetest

-

auth.critical

journal 에서 notice 우선순위 이상과 err #### 이상의 내용만 확인해보시오.

-

journalctl -p notice

-

journalctl -p err

journal 의 내용이 /var/log 안에 저장이 되#### 도록 설정하시오.

-

mkdir /var/log/journal

-

chmod g+s /var/log/journal

-

chown :systemd-journal - /var/log/journal

-

systemctl restart systemd-journald

-

ls -l /run/log

-

ls -l /var/log/journal

root 비번 변경

커널선택 화면에서 아무키 눌러서 카운트 해제

원하는 커널에서 'e'눌러서 grub 진입

linux16 라인 끝에 rd.break 입력 후 ctrl+x

mount -o rw,remount /sysroot

chroot /sysroot

passwd

touch /.autorelabel

ctrl+d

ctrl+d

부트로더 커널 이미지 시간

vi /etc/default/grub

GRUB_TIMEOUT=5 => 5를 다른 숫자로

:wq

부트로더 ID 및 PW 설정

vi /etc/grub.d/00_header

G를 눌러 제일 마지막 부분으로 이동

o를 눌러 편집모드로 들어가서 해당 부분 작성

cat << EOF

set superusers='ID명'

password ID명 PW

EOF

:wq

설정내용 부트로더 인식

grub2-mkconfig -o /boot/grub2/grub.cfg

reboot

default-target 확인

default-target 변경

target 전환

소프트웨어 추가 / 삭제

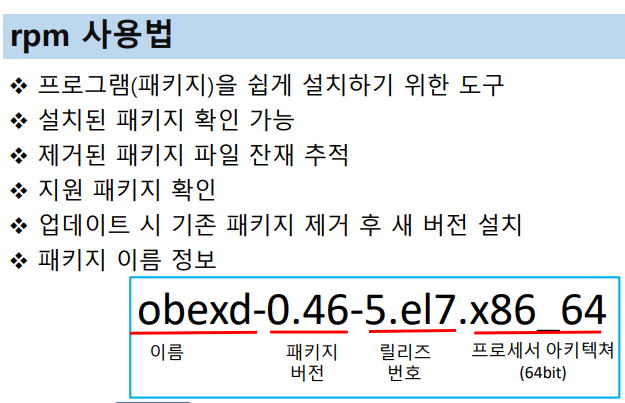

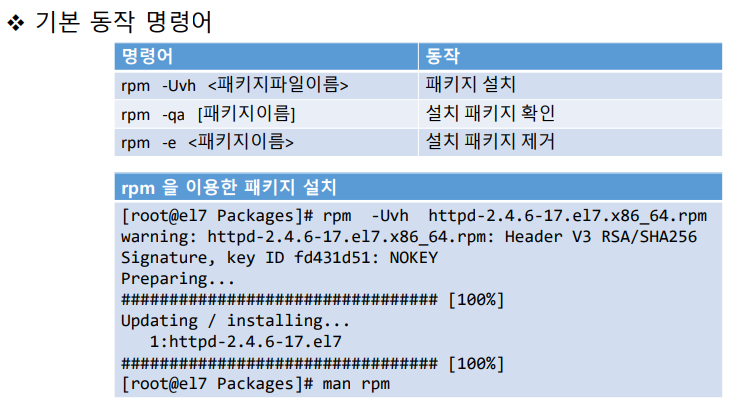

RPM Package Manager

- 설치된 패키치 확인 가능

- 설치된 소프트웨어의 지원 패키지 확인

- 제거된 패키지 파일 잔재 추적

패키지 파일 이름 구성

name-version-release.architecture

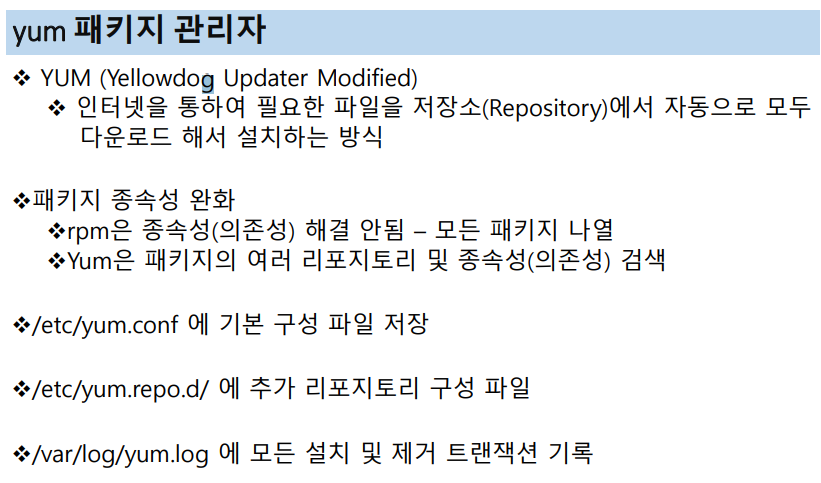

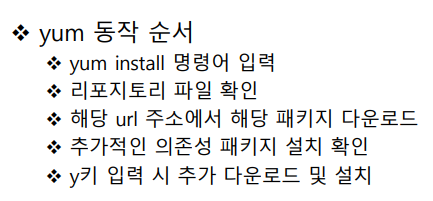

yum

RPM 관련 패키지 정보 확인 명령어

rpm -q (쿼리)

a : 시스템에 설치되어 있는 모든 패키지

i : 패키지에 대한 정보

c : 패키지의 설정파일들 보여줌

d : 패키지의 문서(document)를 보여줌

l : 패키지의 모든 파일 보여줌

f : 파일이나 디렉토리가 어떠한 패키지로 인해서 파생되었는지 알려줌.

RPM 관련 패키지 설치 및 업데이트

rpm -Uvh 패키지 파일명

RPM 관련 패키지 삭제

rpm -e 패키지명

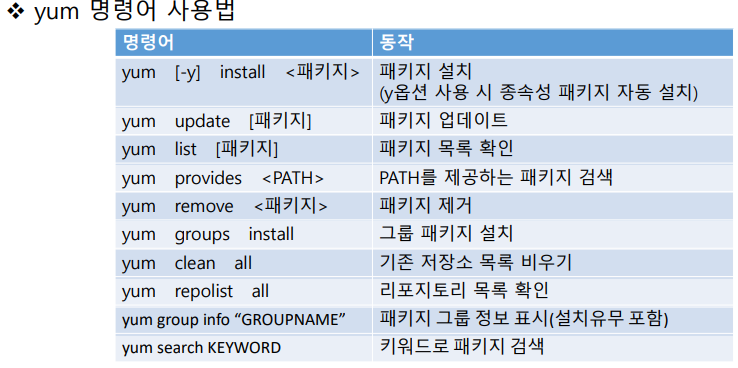

YUM 명령어

yum sub명령어

install 패키지명 : 패키지 설치

remove 패키지명 : 패키지 삭제

update 패키지명 : 패키지 업데이트

info 패키지명 : 패키지 정보확인

list : repository 의 패키지 리스트 출력

provies file/dir : 해당 파일이나 디렉토리가 어떠한 패키지로 인해서 파생되었는지 알려줌( = rpm -qf 와 동일한 작용)

repolist all : repository 점검

groups list : 그룹 패키지 리스트 출력

groups install 그룹 패키지명 : 그룹 패키지 설치

groups remove 그룹 패키지명 : 그룹 패키지 삭제

groups update 그룹 패키지명 : 그룹 패키지 업데이트

groups info 그룹 패키지명 : 그룹 패키지 정보

localinstall 패키지파일명 : 패키지파일을 yum으로 설치

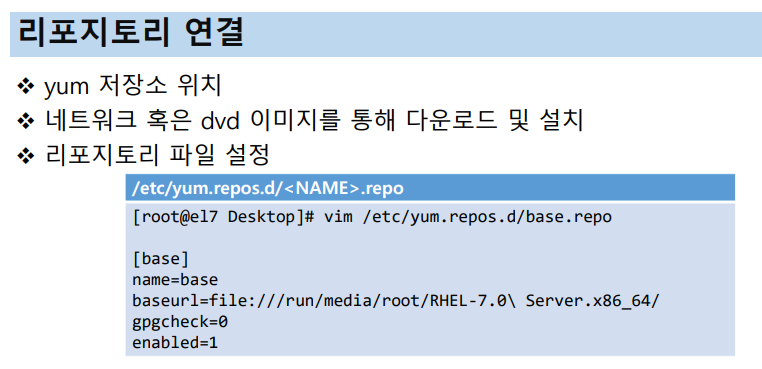

repository 파일 설정(/etc/yum.repos.d/)

확장자가 반드시 .repo 이여만 함.

내용 구성

[ID명]

name=repo명

baseurl=http://주소

file://경로

enabled=1/0 (1이면 활성화, 0이면 비활성화)

gpgcheck=1/0 (1이면 라이센스 키가 있을 경우, 0이면 라이센크 키가 없는 경우)

gpgkey=file//경로(gpgcheck=1 일 경우에만 작성)

실습

처음 설정으로 스냅샷

DVD를 /media/cdrom으로 마운트

-

가상머신에 DVD 연결

-

umount /dev/cdrom

-

mkdir /media/cdrom

-

mount /dev/cdrom /media/cdrom

Repository 설정 - DVD 와 인터넷(http://mirror.centos.org/centos/7/os/#### x86_64)

-

cd /etc/yum.repos.d/

-

mkdir backup/

-

mv C b

-

yum repolist all

-

아무것도 안나옴

-

vi test.repo

-

[DVD]

-

name=dvd

-

baseurl=file:///media/cdrom

-

enabled=1

-

gpgcheck=0

-

[Net]

-

name=network

-

baseurl=http://mirror.centos.org/cento- s/7/os/x86_64

-

enabled=1

-

gpgcheck=0

-

:wq

repo 활성화 상태 확인

- yum repolist all

repo 중에서 dvd repo를 비활성화 시키시오.

- vi test.repo

dvd 에 있는

-

enabled=0

-

:wq

repo 활성화 상태 확인

-

yum repolist all

-

dvd : disabled

-

net : enabled

저장소에 telnet에 대한 패키지가 어떠한 것이 있는지 확인해보시오.

- yum list | grep telnet

telnet 관련 패키지 설치 및 telnet.socket (service 아님) 시작 및 활성화

-

yum -y install telnet*

-

systemctl start telnet.socket

-

systemctl enable telnet.socket

-

systemctl status telnet.socket

telnet 패키지의 설정 파일 및 문서(document) 확인

-

rpm -qc telnet-server

-

rpm -qd telnet-server

rsyslog.conf 파일이 어떠한 패키지로 인해서 생성된 것인지 확인(2가지 방법)

-

rpm -qf /etc/rsyslog.conf

-

yum provides /etc/rsyslog.conf

위에 패키지의 정보를 확인 (2가지 방법)

-

rpm -qi rsyslog

-

yum info rsyslog

그룹 패키지 중에서 패키지명으로 security 가 들어간 패키지는?

- yum groups list | grep -i 'security'

해당 그룹 패키지는 어떤 패키지들로 구성이 되어 있는가?

- yum group info "Security Tools"

zsh-xxxxxxxxxxxxxx.rpm 파일을 yum 명령어를 사용해서 설치하시오.

- yum localinstall/media/cdrom/Packages/zsh-- xxxxxxxxxx.rpm

===========================================================================================

ssh

키기반 인증 방식

클라이언트 사용자

ssh-keygen

=> 키 기반 인증을 위한 공개키와 개인키 생성

ssh-copy-id id@server ip address

=> 클라이언트가 생성한 공개키를 서버에 등록하게 됩니다.