현재 ElastiCache를 쓰고 있지만

외부 포트를 다 막아서 WireShark로 패킷 분석이 불가능하다.

레디스 cli에서 monitor로 확인을 해도 파이프라인이 적용된 건 알 수 없다.

그래서, Ec2에서 tcp dumpfile을 만든 뒤 이를 WireShark로 분석한다.

sudo tcpdump -i any port 6379 -w redis_traffic.pcap이렇게 캡쳐를 시작하고 레디스 통신을 몇번 해준다.

scp -i plaything.pem ubuntu@ip:/home/ubuntu/redis_traffic.pcap .이렇게 scp를 통해서 내 로컬 pc로 파이을 보내준다(로컬 pc 터미널에서 해야함)

그런데 이렇게 나온걸 보니까 현재 tls를 사용해서 요청 데이터가 암호화되기 때문인거같다.

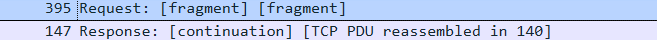

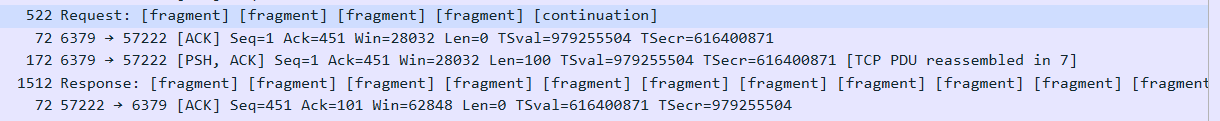

현재 요청과 응답이 오는 흐름을 보면 여러 정보가 하나로 묶여 있다. 암호화돼서 확인은 힘들지만 파이프라인이 적용된 것으로 보인다.

파이프라인이 없는 버전은?

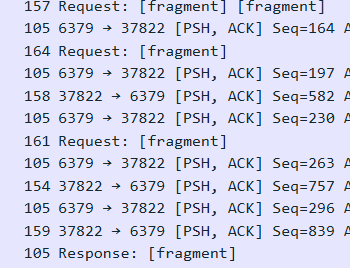

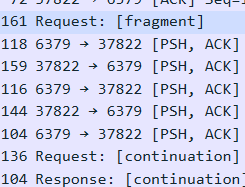

파이프라인이 없는 버전은 이렇게 요청이 쪼개져서 온다.