1. 사용자 이름 목록에서 두 번째 이름은 무엇입니까?

우리들의 친구 NetworkMiner, Wireshark와 함께라면 무서울 게 없다. NM에서 3개의 메시지를 찾았다.

그 중,

I will look at that pcap as soon as I can. Can you also send me the documents you have collected during research of that recent scandal.

우리는 Document가 사용자 이름 목록이라는 것을 추측할 수 있다. 그럼 찾아보자.

일단 NetworkMiner에 zip, pdf, xlsx 등등의 확장자를 검색해봤는데, zip 파일을 찾을 수 있었고 파일의 제목은 Document였다.

=> 이렇게 안하고, Wireshark에서 SMB(Server Message Block)프로토콜로 export된 파일을 찾아봐도 얻을 수 있다.

다만, 여러 폴더에 여러 서류 파일이 있었고, Base64로 암호화 되어있다. 여러 파일 중 답이 있다.

2. 어떤 도시 관리가 뇌물을 받고 있습니까?

이번 패킷도 1번과 마찬가지로 SMB와 관련한 무언가가 있을까 싶어서, Wireshark로 프로토콜 계층 분석을 진행해보았더니, SMB 패킷이 존재했다. 그래서 파일을 찾아봤더니 뭐 별 게 없었다. 그래서 NM으로 메시지를 분석해보니, 뭐 잔뜩 있었고, Base64로 인코딩된 것같은 문자열을 찾을 수 있었다. 그래서 해독해보니까, 뭐 이상하다. 디코딩하니 평문으로 나와 알아볼 수 있는 메시지가 있었고, 디코딩 해봐도 읽을 수 없게 나온 것도 있었다. 그래서 여기서 좀 해맸다. 이게 예전에 풀어 본 문제 중, Base 64로 2번,3번 인코딩된 경우가 있어서 그런 경우인가 싶어 여러번 Decoding해봤는데도 뭐 안 나오더라. 근데 혹여나 싶어 Base32로 해보니까, 짜짠.

3. 현금이 아닌 뇌물은 무엇입니까?

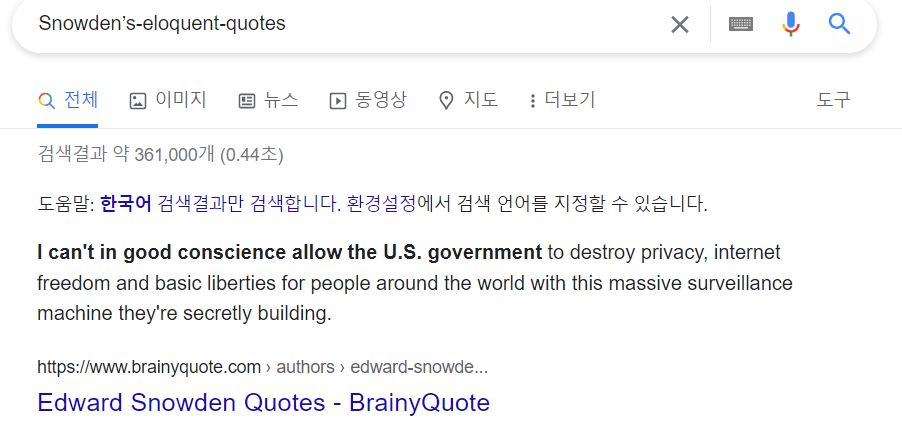

Hint : Snowden’s-eloquent-quotes.jpg

Hint가 무슨 의미인지를 알기 위해서 구글에 검색해보니, 뭐 아무튼 저게 있다. 지금은 무슨 뜻인지 모르겠다.

NM에서 zip 파일을 검색해보자. 그럼 딱 2개가 나오는데, 이름에서 딱히 단서는 없다. 둘 다 열어보자. 그럼, 파일의 제목이 아까 살펴본 Snowden의 eloquent와 일부 일치하는 것을 확인할 수 있다.

다만, 몇 개가 빈다.

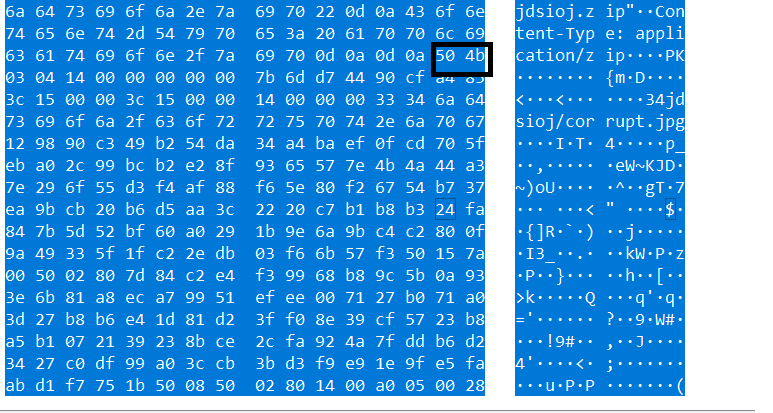

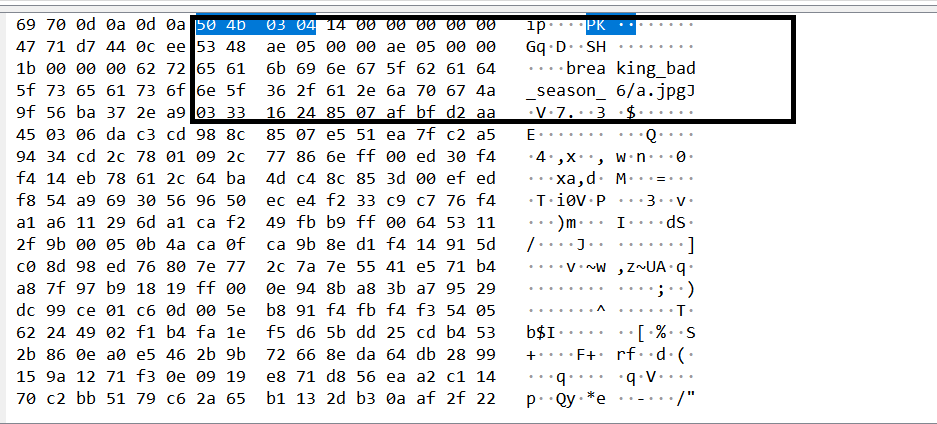

그래서, Wireshark에서 zip의 헤더 시그니처인 50 4b 03 04를 검색해보자.

- 34jdsioj라는 파일이 보인다.

- 34jdsioj라는 파일이 보인다.

- 또, Breaking_bad_season이라는 zip파일도 보인다.

- 또, Breaking_bad_season이라는 zip파일도 보인다.

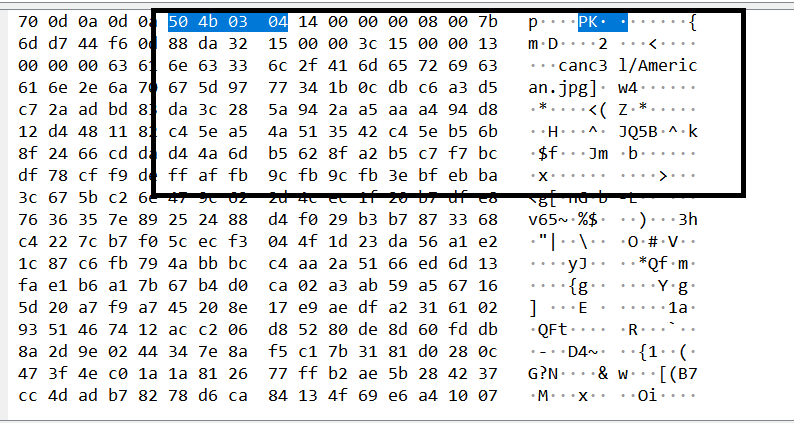

- canc3l이라는 zip파일도 보인다.

처음에, 50 4b 03 04를 초점을 두고 검색을 해봤는데 뭐 엄청 많이 나와서 이게 아닌가 싶었다. 다만, 위의 사진 3장을 살펴보면, 파일 명이 나오는 것을 알 수 있다. 그래서 파일 명과 함께 다시 50 4b 03 04를 살펴보니, 동일한 제목들은 거르면 된다는걸 알았다.

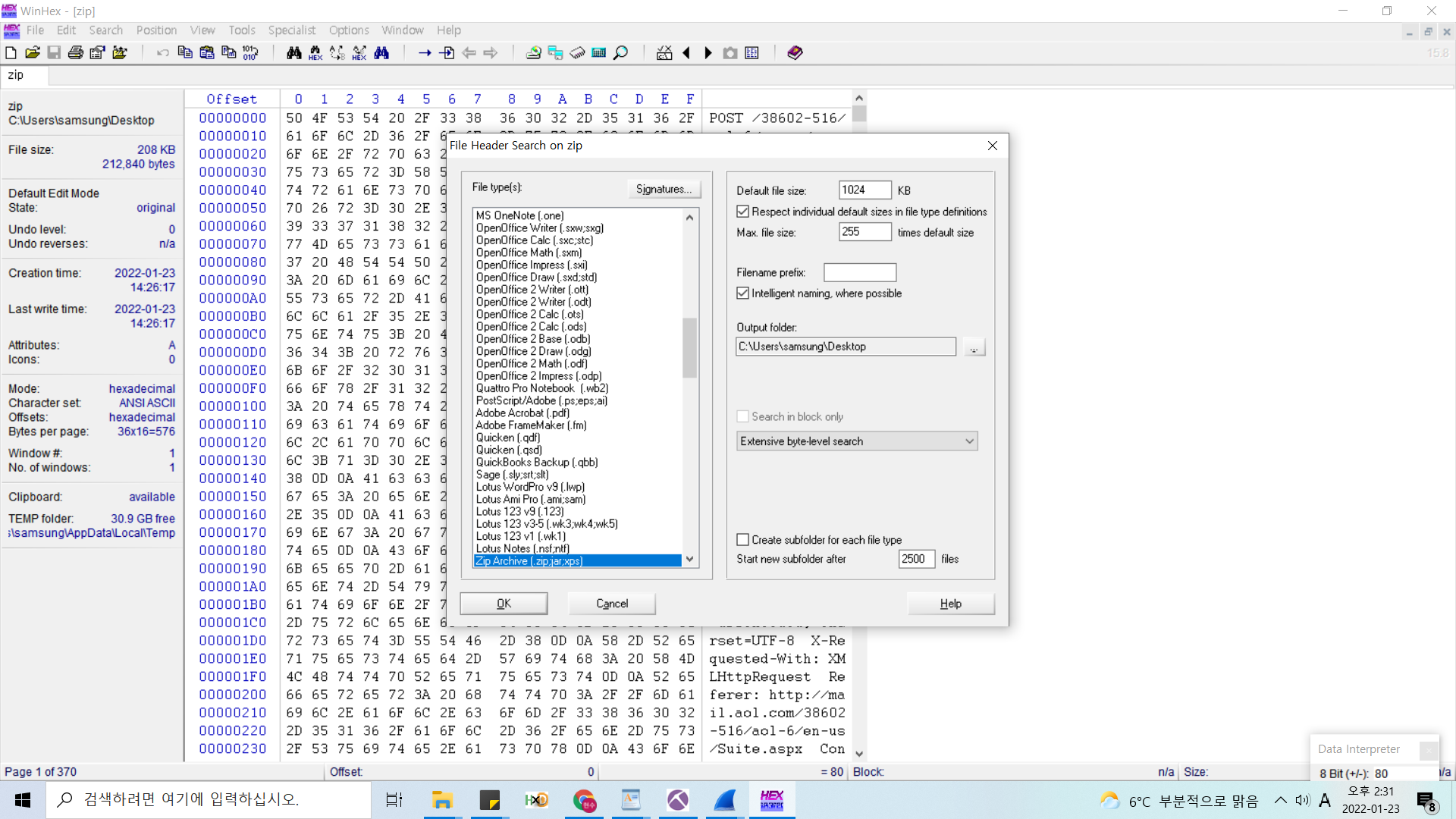

또, 분석을 한 숨 자고 다시 해보니까, 애초에 42번 stream에 zip파일이 여러 개 같이 있었다. 이거에서 그냥 추출해내면 되는 것이어따. 그래서 stream을 raw로 저장한 뒤에, 일일히 카빙할 수 도 있지만 나는 문명인이니까 winhex를 사용하기로 했다. winhex에서는 확장자를 기준으로 자동으로 카빙을 진행해준다.

그럼 아까 NM에서 카빙된 파일들과 함께, 하나의 폴더에 묶어준 후 snowden의 문장을 기준으로 합성하면 답을 얻을 수 있다.

이런식으로, 50 4b 03 04 / 50 4b 05 06 을 기준으로 파일을 추출 한 후,zip파일 속에 담긴 jpg파일들을 제목을 기준으로 Hint로 주어진 문장과 파일의 제목들을 나열시켜 HxD로 합성시킨다면, Flag를 얻을 수 있다.

- Wireshark != NetworkMiner 카빙 내역 . 아무래도 NM이 자동화도구라서, 놓치는 게 있나보다.

4. III-Song의!컴퓨터 이름은?

Hint : @는 장치 이름과 함께 사용된다.

그래서 그냥 wireshark로 ctrl + f => @검색을 수행해봤다.

끝까지 검색해보니까, 이거 2개가 나왔다.

.png)

5. 만남의 달, 날짜 및 시간은 무엇입니까?

Hint : 위성 연결 장소

위성 연결 장소라서, 위도와 경도에 대해서 생각했다.

작성중

출처 : https://www.kyobobook.co.kr/product/detailViewKor.laf?ejkGb=KOR&mallGb=KOR&barcode=9791196058432