Puzzle 3. 파일 1개로 8개의 문제를 풀면 된다.

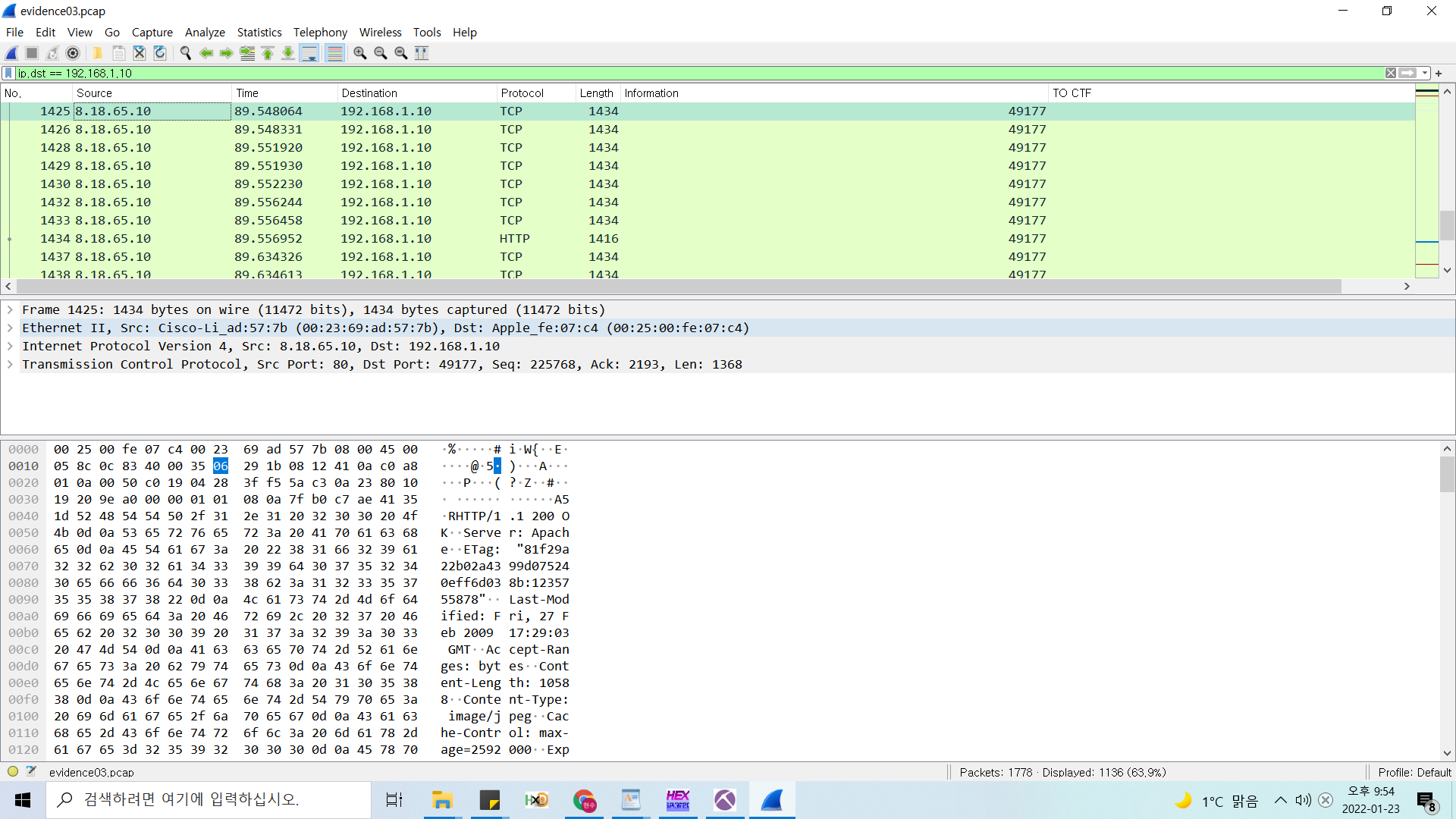

1. Ann의 AppleTV Mac주소는 무엇인가?

패킷을 찬찬히 살펴보면, 특정 IP들이 반복되는 것을 볼 수 있다. 또, Ann의 ip는 192.168.1.10라고 문제에서 주어졌다. 그럼 뭐 끝났지 뭐.

MAC주소 : Ethernet : DST: Apple(00:25:00:fe:07:c4)

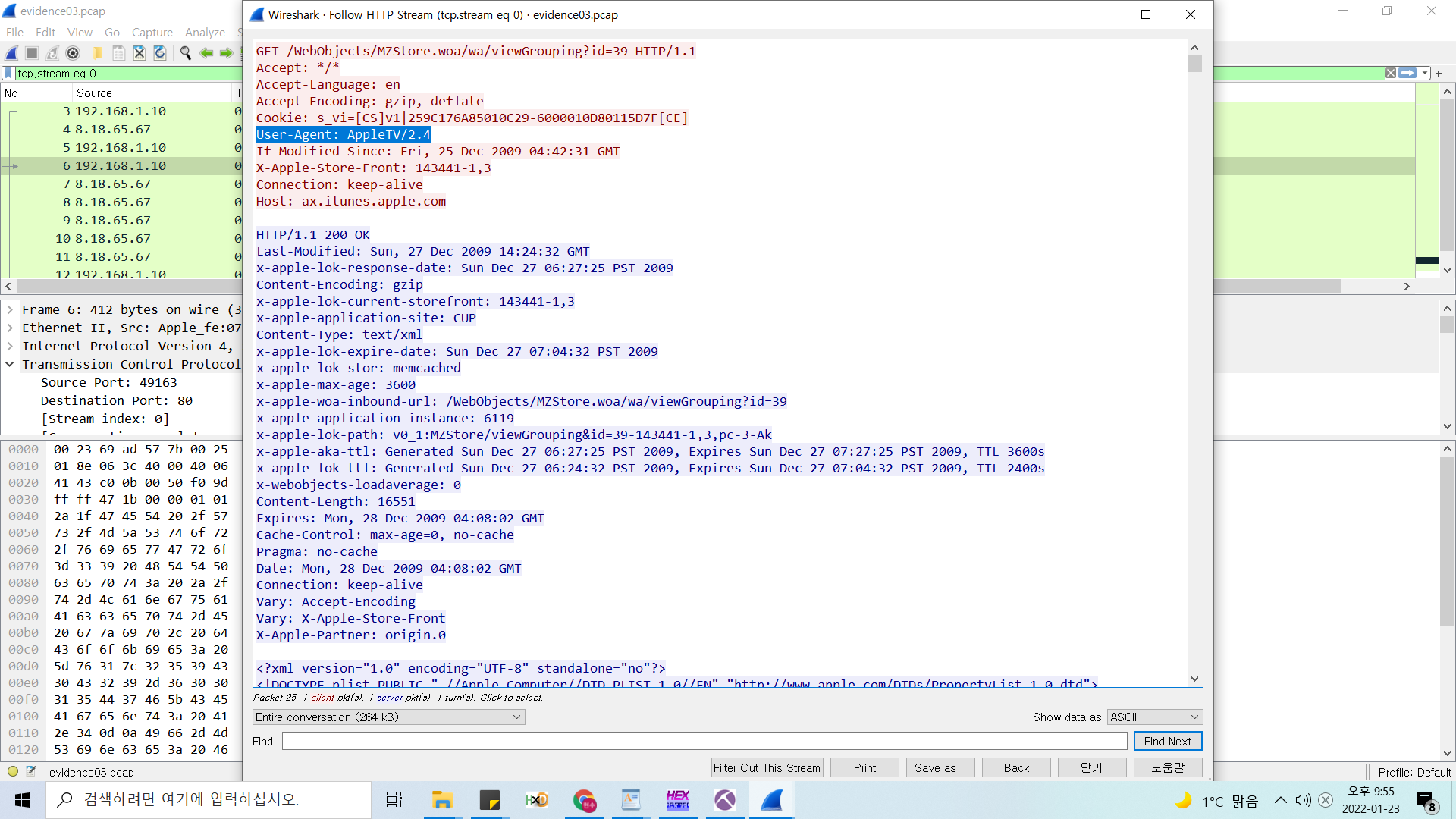

2. Ann의 AppleTV는 HTTP요청으로 어떠한 User-Agent 문자열을 사용하였는가?

우리는 Ann의 MAC주소도 알고, IP주소도 안다. 그럼 HTTP 요청이 뭔지 찾아보자.

Ann이 요청했으니 src주소로, HTTP 패킷을 Follow해보자. 그럼 사진에서 드래그된 부분을 확인할 수 있다.

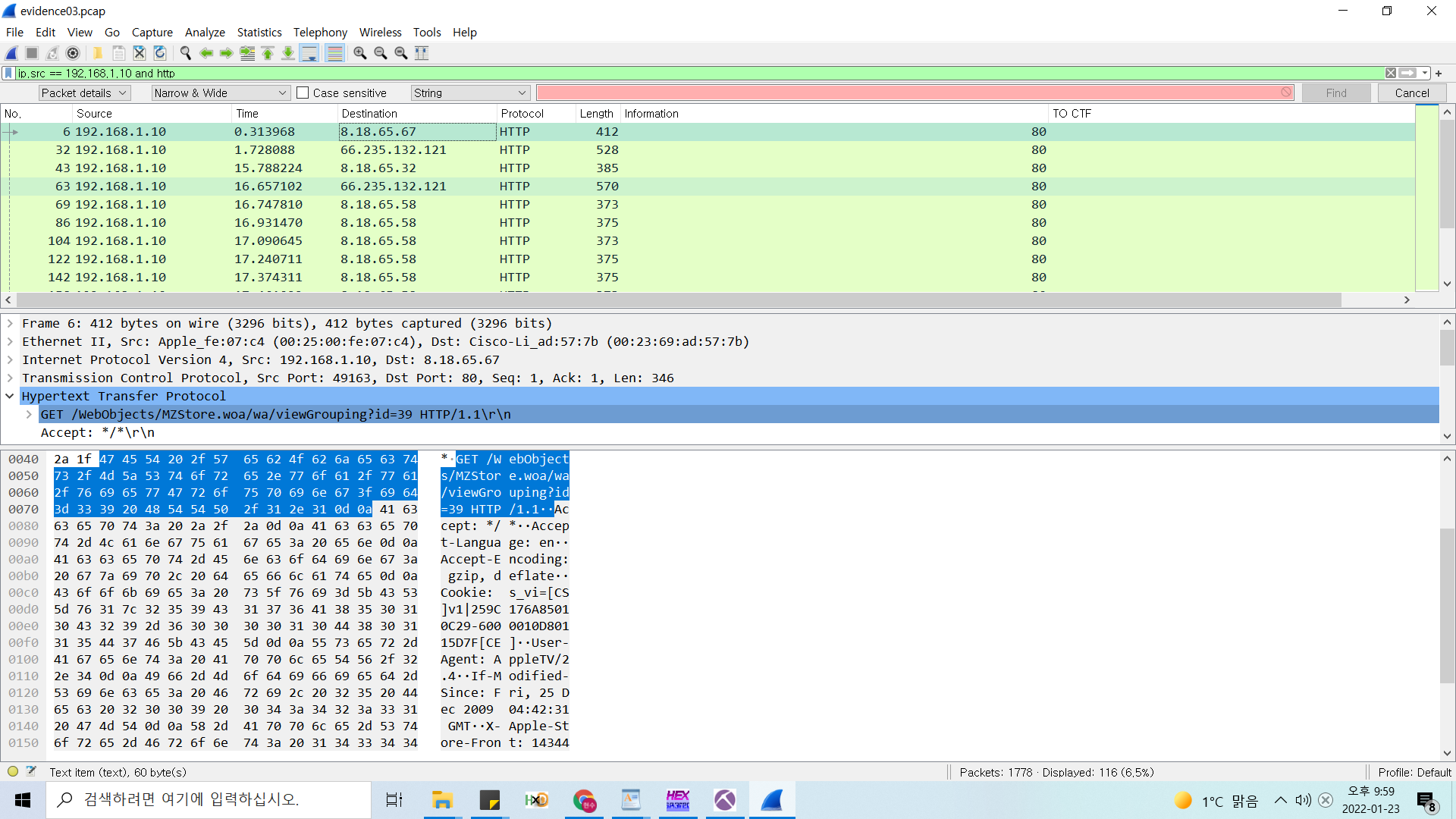

3. Appletv를 통해 Ann이 검색한 첫 4개의 검색 내용은 무엇인가?

Ann이 "검색"한 내용이 뭔지 찾아보자. 일단 검색이라, HTTP 프로토콜을 예상했고, Ann이 검색했으니 당연히 ip.src도 Ann을 기준으로 검색하면 될 것이다.

1번.

이 필터링을 기준으로 검색을 진행하면서 HTTP의 내용을 살펴보았다.

나는 이 사진 속 구글 검색 내용 처럼, 사이트에 전송된 GET과 같은 요청에 문자열이 있을 것이라고 예상했다.

나는 이 사진 속 구글 검색 내용 처럼, 사이트에 전송된 GET과 같은 요청에 문자열이 있을 것이라고 예상했다.

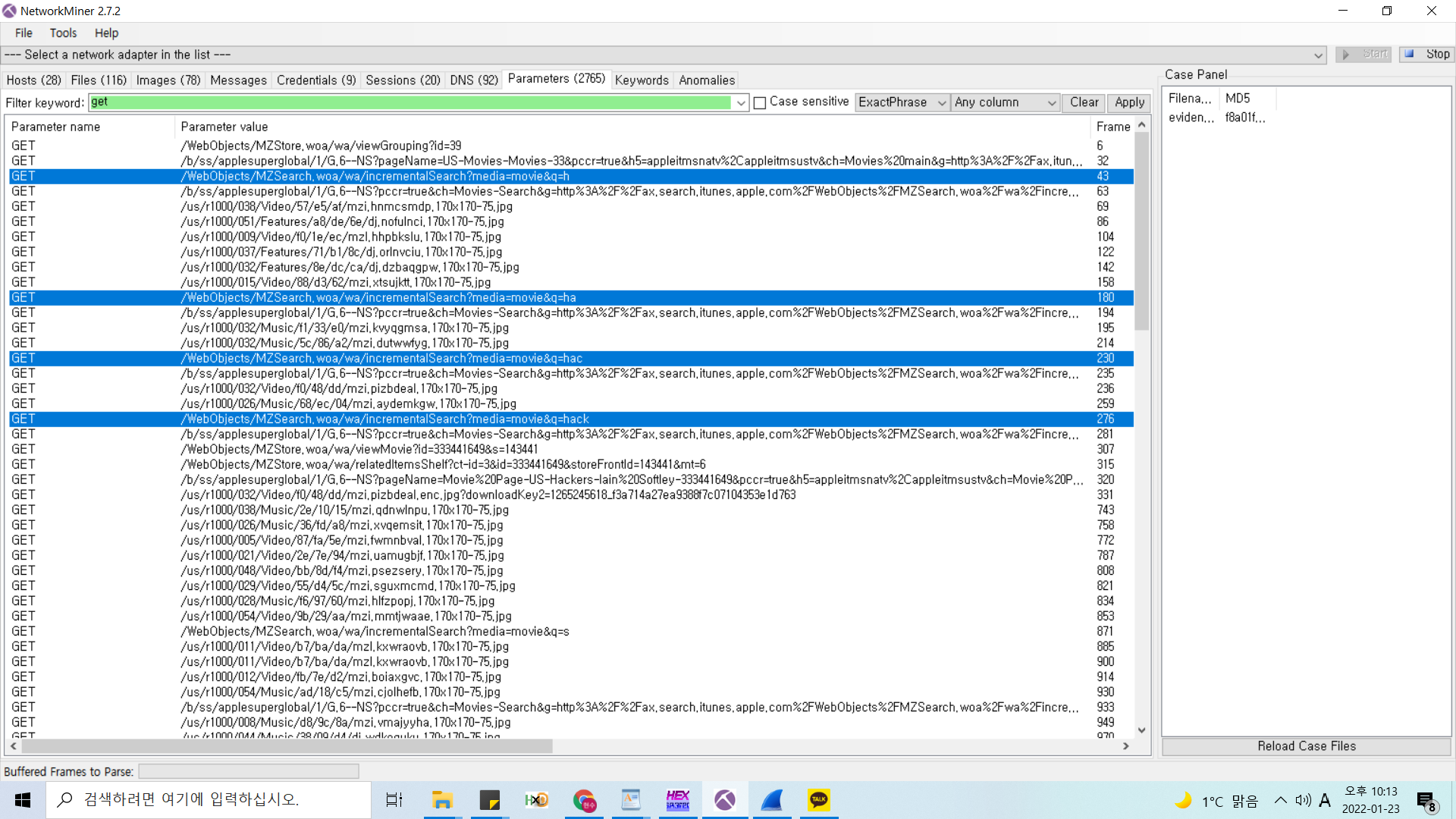

그래서 분석을 계속 진행하던 중, 전송되는 요청에 "Search"가 포함됨을 발견했다.

.png)

그럼 여기 드래그 내용 속에는 h를

.png) 여기선 ha를

여기선 ha를

.png) 여기선 hac를

여기선 hac를

.png) 마지막에선 hack를 확인할 수 있다.

마지막에선 hack를 확인할 수 있다.

그럼 첫 4개의 검색 내용은, h, ha, hac, hack이다.

4. Ann이 클릭한 첫 영화의 제목은 무엇인가?

사실, 3번 문제를 푼 것처럼 Wireshark로 수동으로 분석을 진행해도 되지만, 도구를 사용할 수도 있다.

NM을 써보자. 그럼

그냥 GET을 기준으로 검색했을 때, 바로 h ha hac hack을 찾을 수 있다.

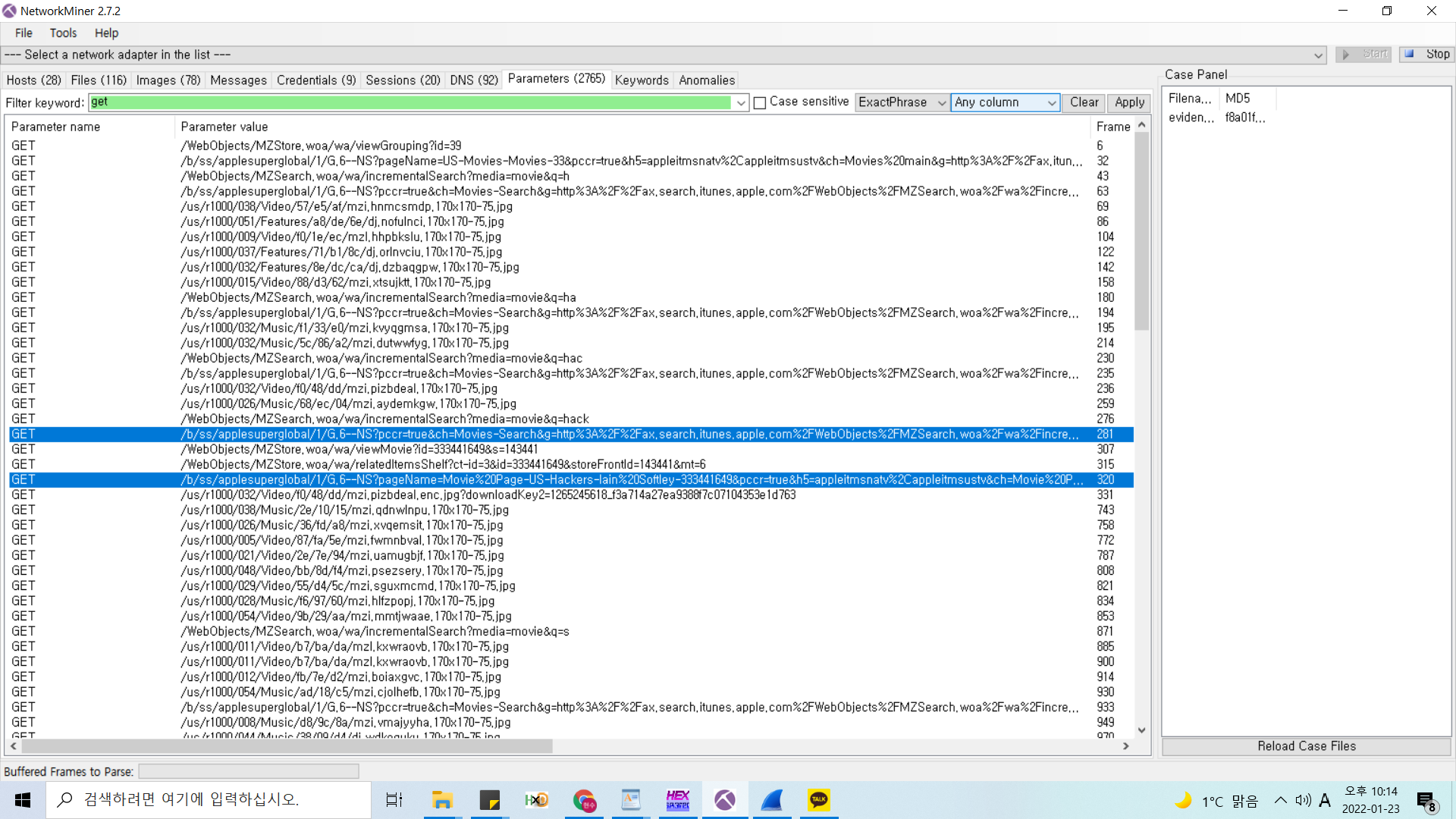

4번을 풀기 위해서도 마찬가지이다. Ann이 클릭을 했으니, 아마 GET 요청이 전달되었을 것이라 생각해 get을 검색해보았다. 또, 영화의 제목이니 movie가 포함되어있을 것이다 라고 예상도 했다.

그래서 GET 요청을 잘 살펴보던 중, Movie와 관련된 내용을 찾아낼 수 있었다.

Hackers.

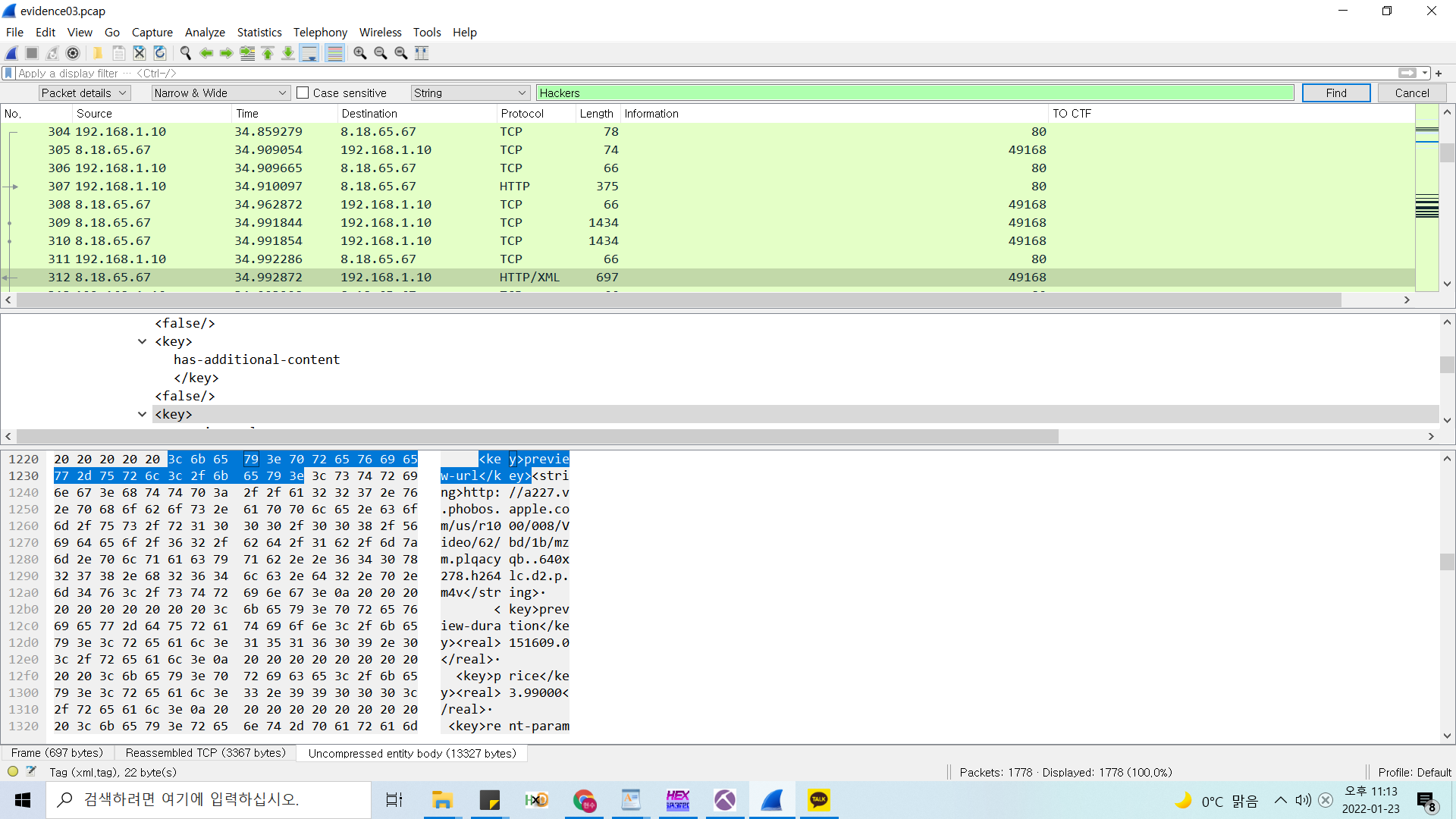

5. 영화 예고편의 전체 URL은 무엇인가? (defined by “preview-url”)

Hacker의 영화 예고편 URL을 찾으면 된다. 그래서 Hackers를 Wireshark에서 탐색했고, 312번 패킷에서 XML 을 찾을 수 있었다. preview-url에 의해 정의되었다고 했으니, 자연스러운 단계로 검색을 진행하면 된다.

Flag를 찾아보자.

6. Ann이 클릭한 두 번째 영화의 제목은 무엇인가?

이건, 4번 분석과 같은 방법을 사용하면 찾아낼 수 있다.

7. 그것을 사는 가격은 얼마인가? (defined by “price-display”)

4번, 5번, 6번의 연장선이다. xml을 찾아낸다면, 제목과 함께 preview url, 가격등의 정보를 찾을 수 있을 것이다.

8. Ann이 마지막으로 검색한 내용은 무엇인가?

NM에서, 찾아낼 수 있다. parameter의 마지막 부분을 살펴보자.

출처 : https://www.kyobobook.co.kr/product/detailViewKor.laf?ejkGb=KOR&mallGb=KOR&barcode=9791196058432