Puzzle 7

패킷을 보면, 802.11로 무선 패킷이다. 무선은 대개 암호화가 되어 있으니, aircrack-ng로 암호화를 풀고 그 풀어진 패킷으로 분석을 진행하면 된다.

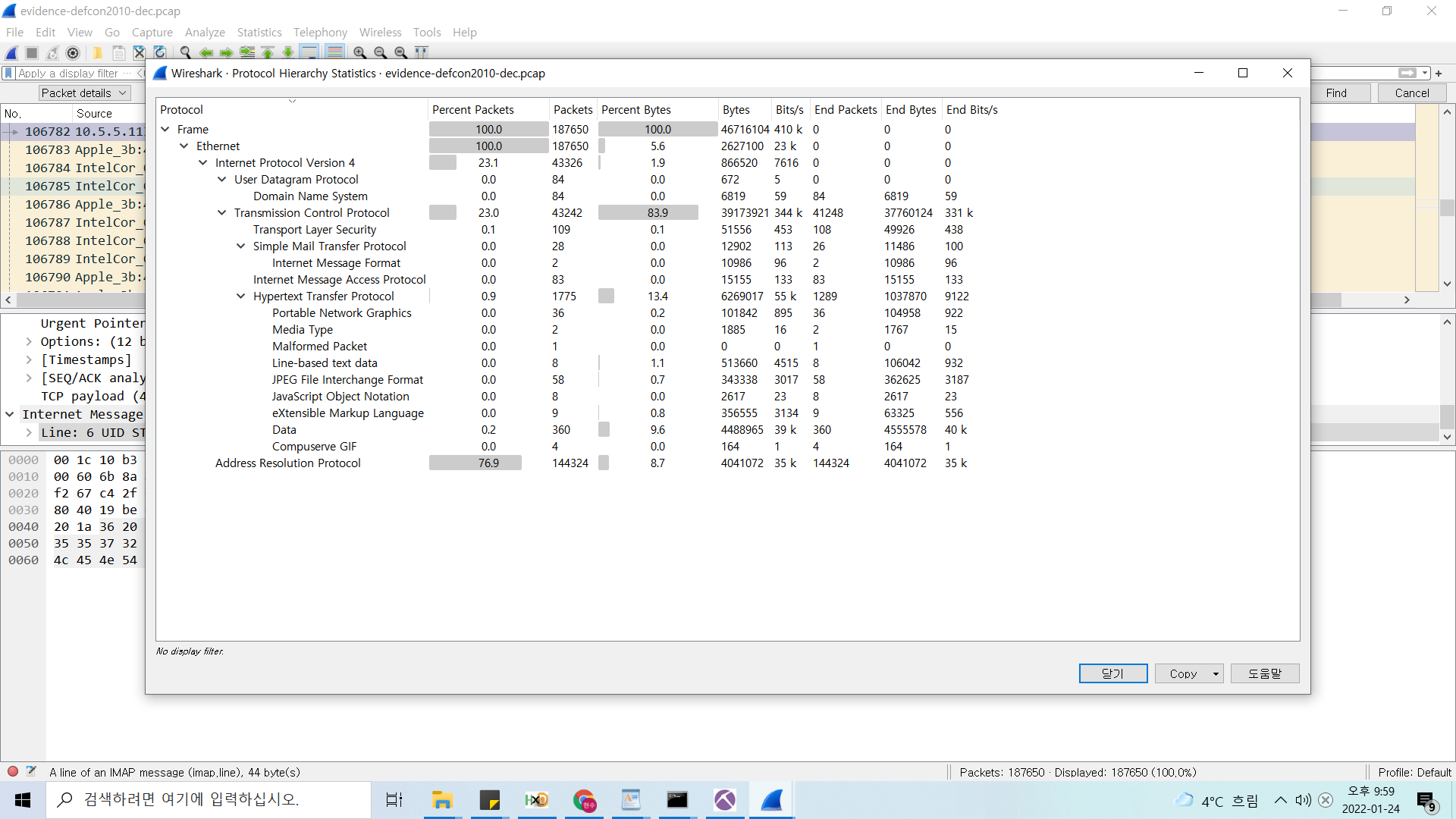

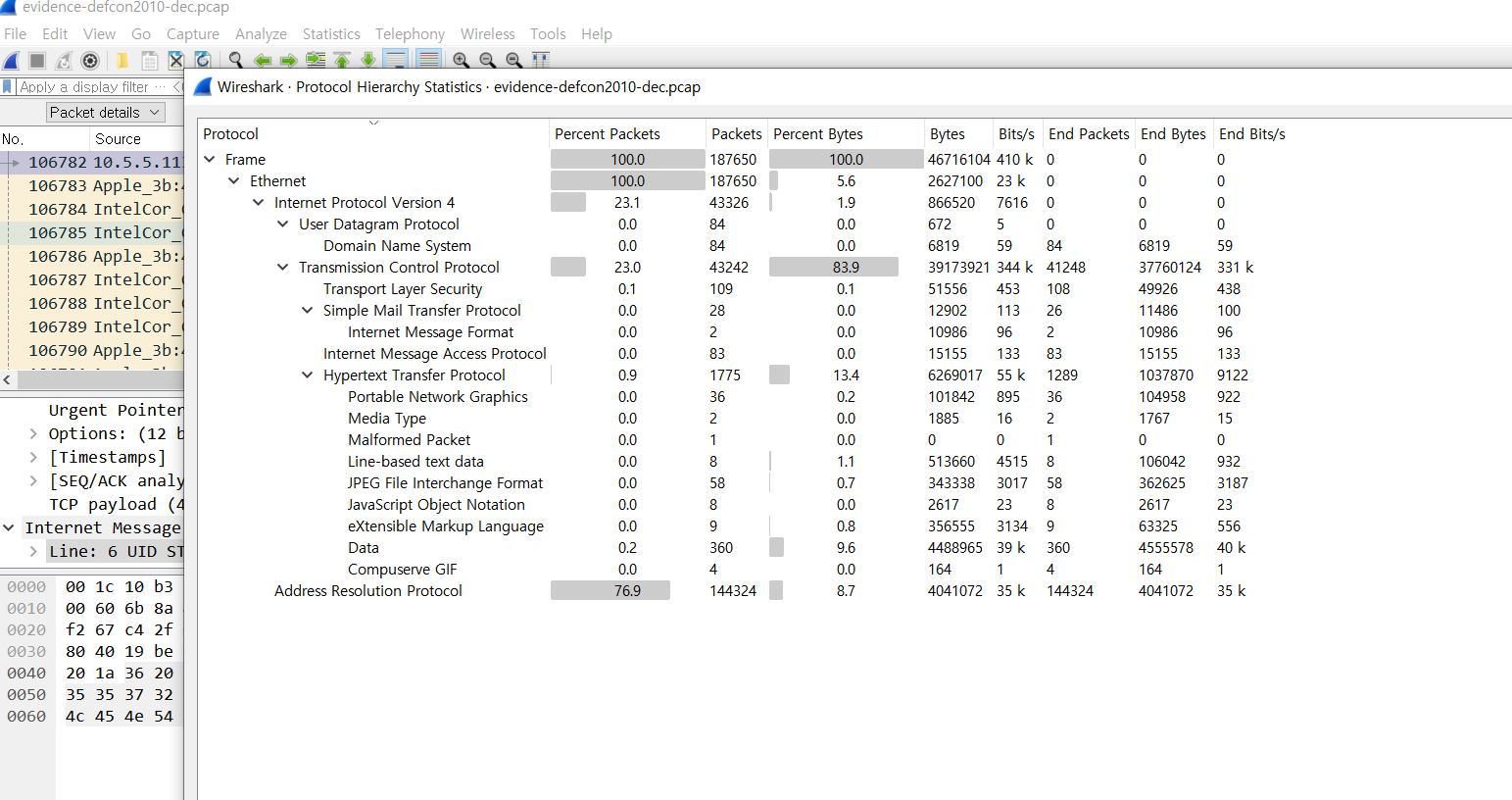

프로토콜 계층 분석을 해보니, SMTP가 있다.

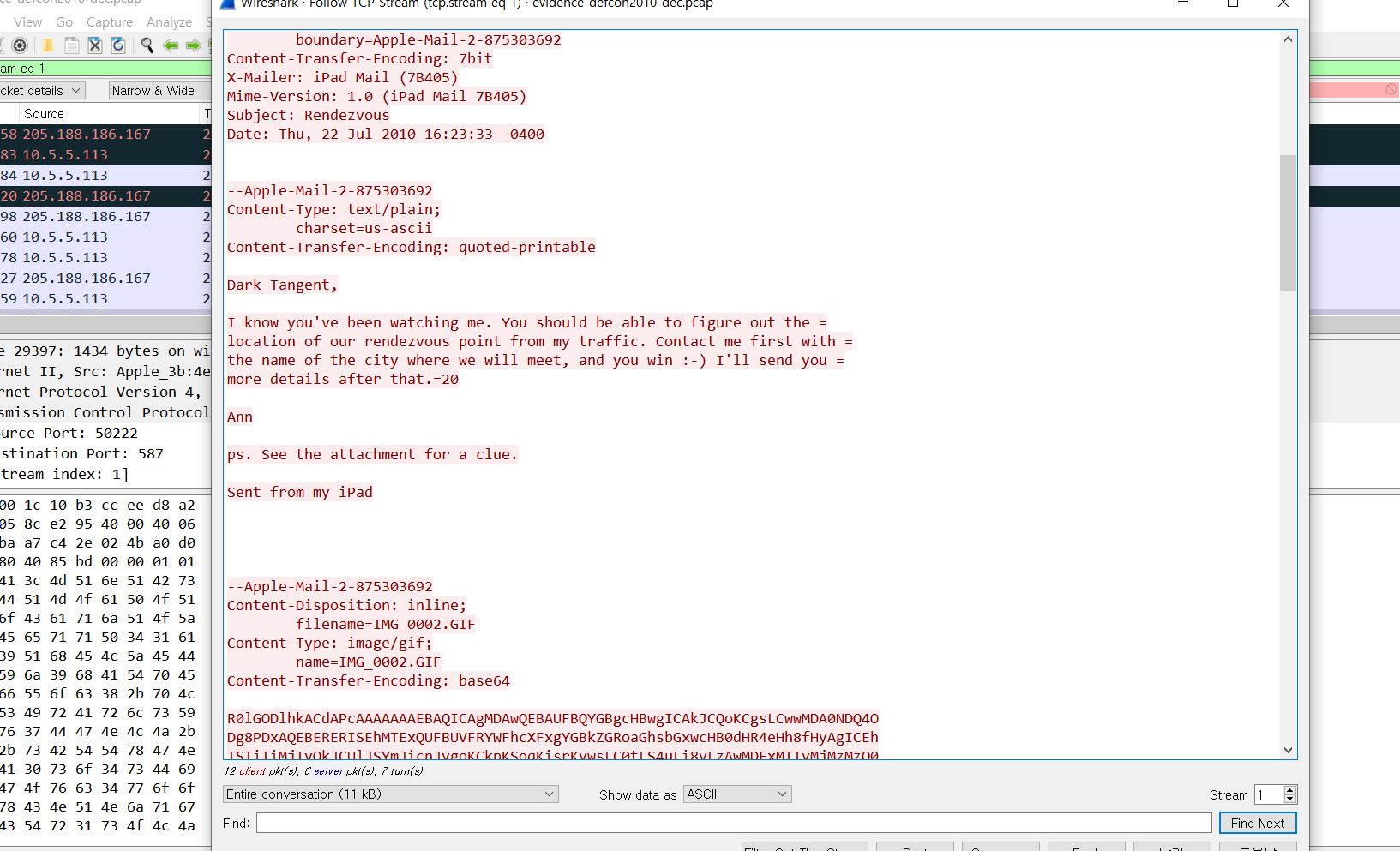

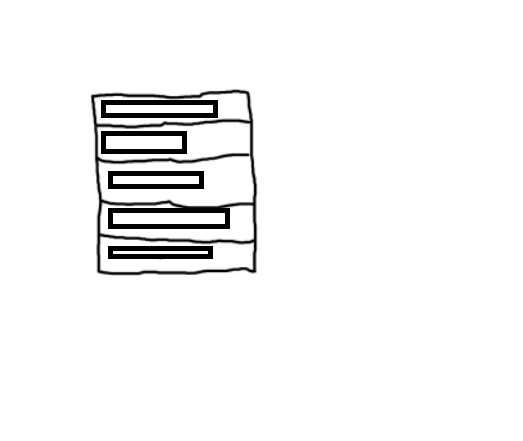

그래서 SMTP 프로토콜을 Follow해본다면,

메시지를 확인할 수 있고, 또 메시지에 따르면 첨부파일을 확인하라고 한다. 파일은 base 64로 인코딩되어있으니, windows의 certutil을 활용해 decode한 다음 열어보면

Flag의 답으로 추정되는 힌트들이 5개 적혀있다.

각각의 Flag들을 찾는 방법은 다음과 같다. [1,2,3,4,5]

- : NM에서 App을 검색한다면 찾아 낼 수 있다.

- : Wireshark에서 Podcast라는 문자열을 검색해본다면 찾을 수 있다.

- : NM에서 주고받은 메시지를 참조하면 알 수 있다.

- : NM의 parameter에서, "IP 발신 주소"가 Apple인 (PC의 주인)인 google maps 검색기록을 찾아본다.

- : 처음 풀이에서 좀 해맸다. 밑도 끝도 없이 물어보는데, 답을 알고 나면 좀 허무하다.

이 문제는 대개 NM의 parameter만을 활용한다면 풀어낼 수 있는 문제였다고 생각한다.

출처 : https://www.kyobobook.co.kr/product/detailViewKor.laf?ejkGb=KOR&mallGb=KOR&barcode=9791196058432