Puzzle 8.

1. Joe의 패킷을 통해 다음문제에 대해 답해라.

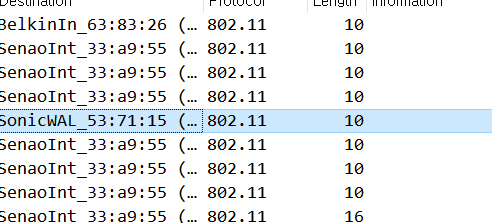

a. access point의 SSID는 무엇인가?

b. access point의 BSSED는 무엇인가?

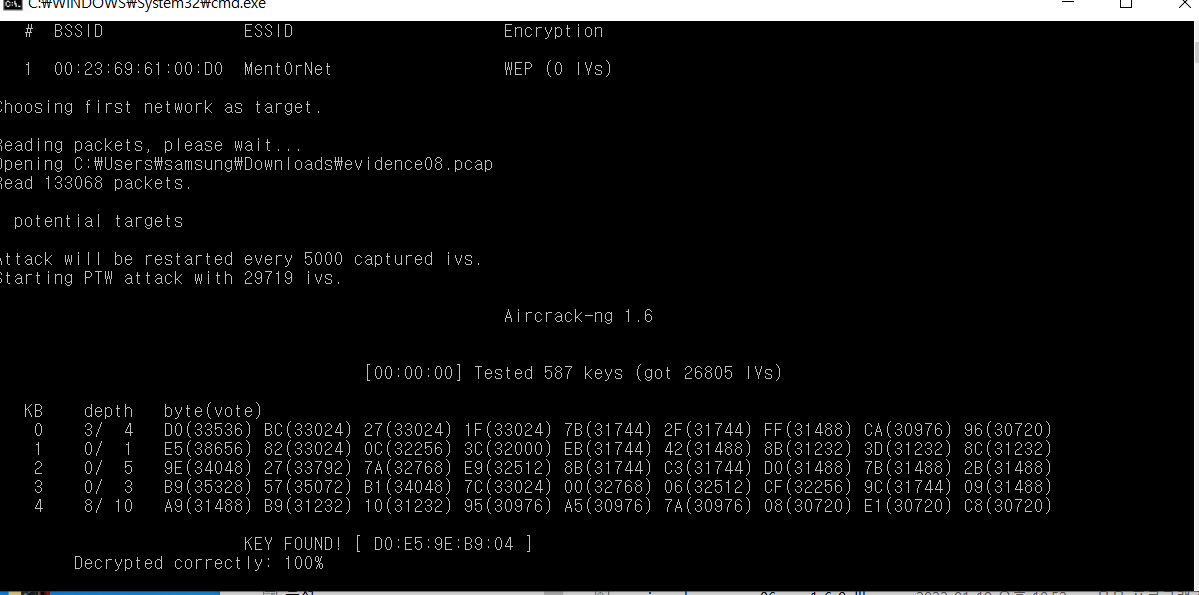

문제는 또 다시 802.11, 무선 패킷이고 암호화 되어 있다.

그럼 전 번 문제와 동일하게, aircrack-ng로 분석하자.

BSSID랑, SSID를 알아 냈다.

- PW도 알았으니 airdecap으로 복호화하면 된다.

2. 패킷 캡처의 시작부터 종료까지의 시간은 얼마나 걸렸는가?

아까 알아낸 정보들로 복호화를 수행한 뒤, 열어보자.

난 복호화된 패킷의 시간을 생각해서 405.**를 답으로 생각했는데, 원래의 암호화된 패킷을 보니, 복호화된 패킷보다 시간이 길다. 답은 이거였다.

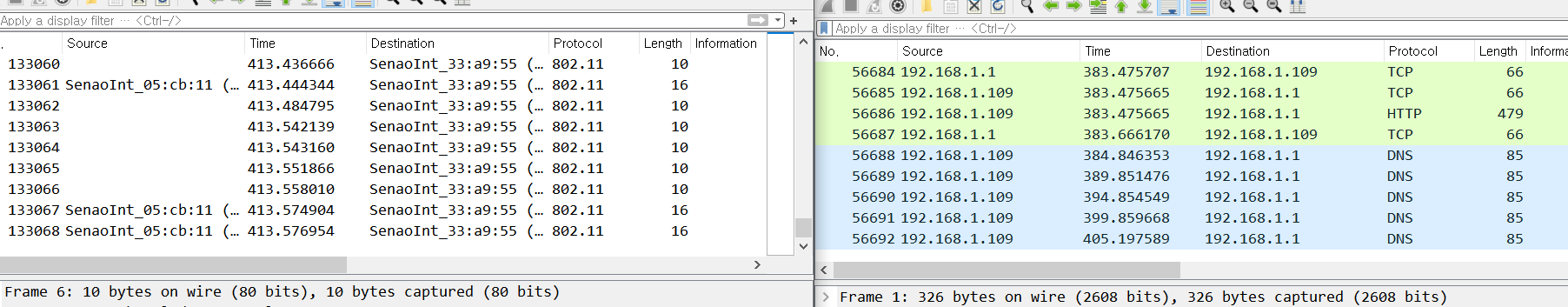

3. 캡처된 패킷에 WEP로 암호화된 데이터 프레임은 몇 개 인가?

"암호화"된 프레임이 몇개냐고 물어봤다. 처음에는 그냥 단순하게 display된 packet의 개수가 몇개인지를 물어보는 문제라고 이해했다. 근데 아니더라.

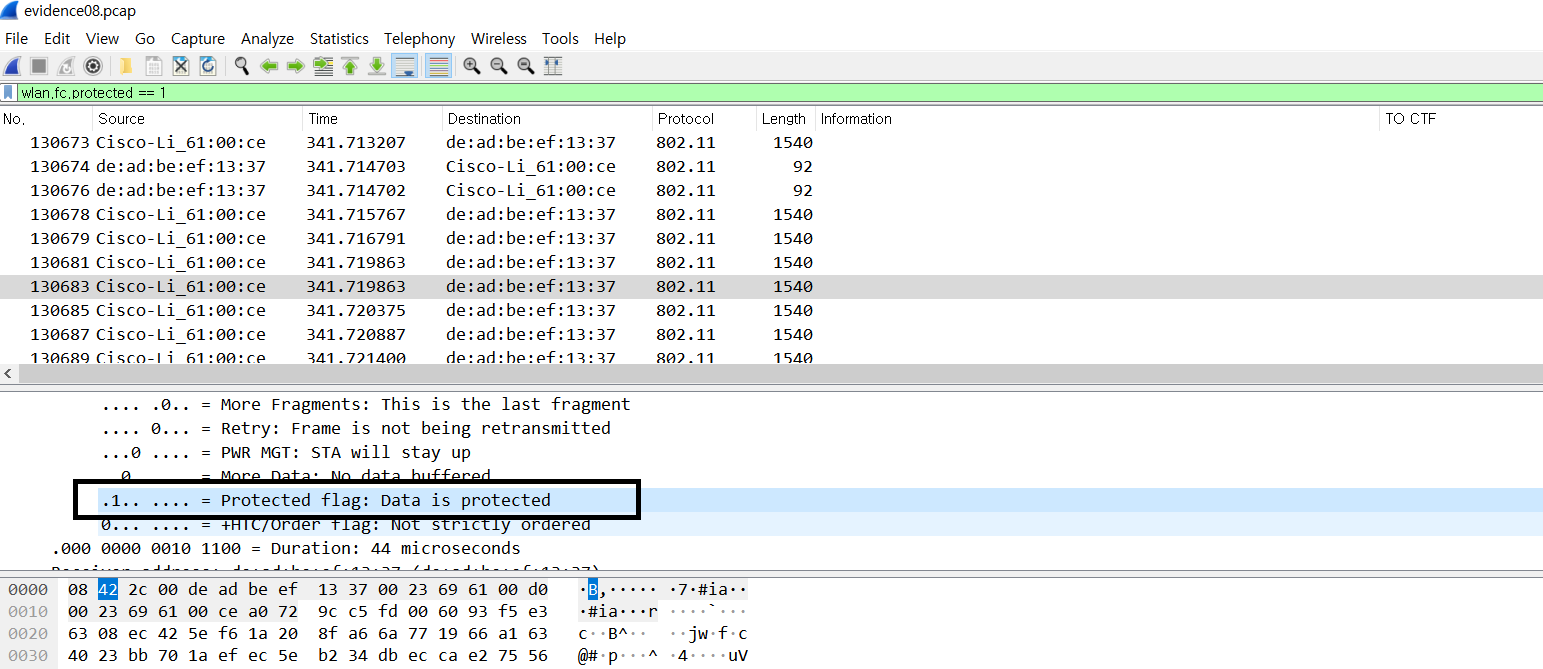

"암호화"된 패킷(복호화되지 않은 원래의 파일)에는 flag로 암호화가 되어있는지, 아닌지에 대해 표시된다.

- 802.11로 암호화된 패킷은 "Data Frame"영역의 Protected flag가 "1"로 설정되어 있다. wlan.fc.protected == 1을 통해 답을 찾자.

4. Joe의 access point 패킷에서 WEP 초기화 벡터가 있는 패킷은 몇 개인가? (중복된 초기화 벡터 값은 제외한 개수)

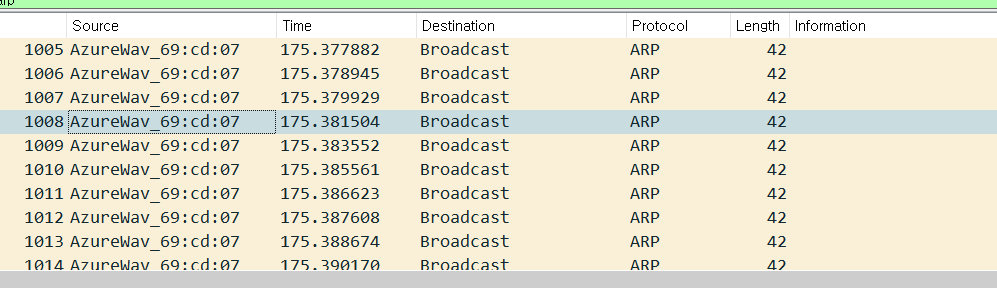

5. 2계층 공격을 실행하는 MAC주소는 무엇인가?

이건 쉽지. 2계층에 속하는 ARP Spoofing을 예상했고,

답을 찾았다.

6. joe의 access point와 관련한 고유한 초기화 벡터는 무엇인가?

**

7. joe가 사용하는 WEP 패스워드는 무엇인가?

우리는 1번에서, 이 패킷의 주인은 joe인 것을 알았고, aircrack-ng로 분석을 진행한 바 있다. 답은 이미 알고 있다.

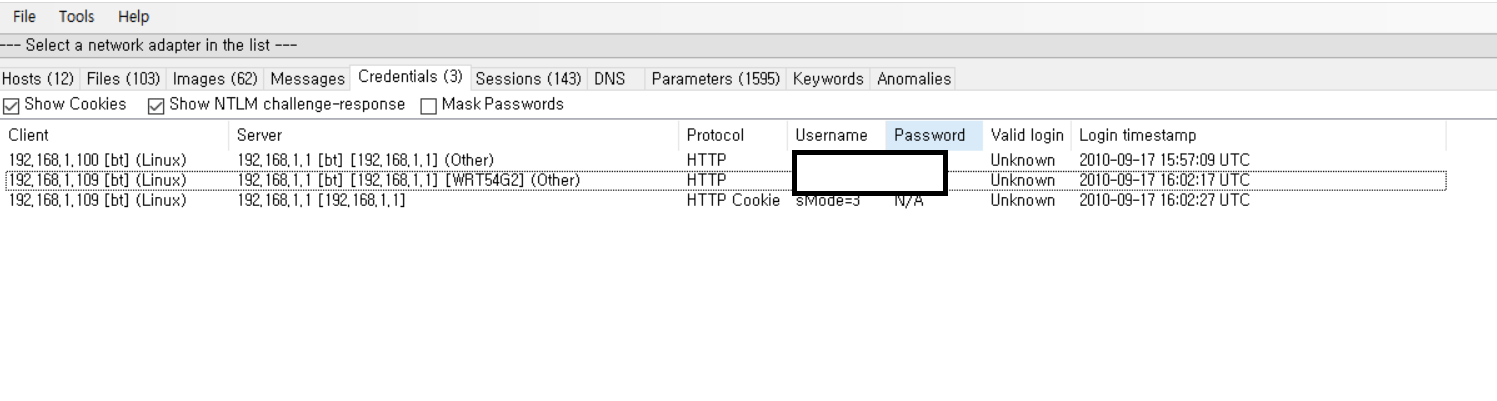

8. 공격자가 공격하는 WAP의 관리자 username과 password는 무엇인가?

공격자가 공격하는 WAP의 관리자 : Joe.

그러니까, Joe가 사용하는 username과 password를 알아내라는 뜻이다.

우리는 Joe의 MAC주소를 알고 있으니, IP주소도 알 수 있다.

IP의 주소를 알고 있으니, NM의 Credential탭을 살펴보자.

- WAP : Wireless Access Point

9. WAP의 관리암호는 무엇으로 변경되었는가?

(What was the WAP administrative passphrase changed to?)

출처 : https://www.kyobobook.co.kr/product/detailViewKor.laf?ejkGb=KOR&mallGb=KOR&barcode=9791196058432